配置外部认证服务器

Citrix ADC SDX Management Service可以使用本地用户帐户或使用外部身份验证服务器对用户进行身份验证。该设备支持以下身份验证类型:

- local -使用密码对管理服务进行身份验证,不引用外部身份验证服务器。用户数据本地存储在管理服务上。

- RADIUS -认证到外部RADIUS认证服务器。

- LDAP -认证到外部LDAP认证服务器。

- TACACS -向外部终端访问控制器访问控制系统(TACACS)认证服务器进行身份验证。

如果需要配置外部认证,需要指定认证类型,并配置认证服务器。

新建RADIUS服务器

配置RADIUS认证时,需要指定认证类型为RADIUS,并配置RADIUS认证服务器。

Management Service根据RADIUS规范,支持RADIUS challenge - response认证。RADIUS服务器支持为RADIUS用户配置一次性密码。当用户登录到SDX设备时,系统会提示用户指定此一次性密码。

添加RADIUS服务器

- 在配置选项卡,在系统,扩大身份验证,然后按半径。

- 在详细信息窗格中,单击添加。

- 在创建Radius服务器对话框中,输入或选择参数值:

- 名称*服务器名称。

- 服务器名称/ IP地址* -全限定域名(FQDN)或服务器IP地址。请注意: DNS必须能够将指定的FQDN解析为IP地址,并且只能通过主DNS进行解析。如果需要手动设置主DNS,请参见“为FQDN名称解析添加主DNS”。

- 港口* - RADIUS服务器运行的端口。缺省值:1812。

- Time-out* -系统等待RADIUS服务器响应的秒数。缺省值:3。

- Secret Key* -客户端与服务器之间共享的密钥。系统与RADIUS服务器通信时需要此信息。

- 启用“NAS IP地址提取”—启用后,“管理服务IP地址”将作为“NAS IP地址”发送给服务器

nasip按照RADIUS协议。 - nasid -如果配置了nasid,则将该字符串作为路由发送到RADIUS服务器

nasid按照RADIUS协议。 - 组前缀- RADIUS属性中组名前的前缀字符串,用于提取RADIUS组。

- Group Vendor ID使用RADIUS组提取的厂商ID。

- Group Attribute type - RADIUS组提取的属性类型。

- 组分隔符-组分隔符字符串,用于在RADIUS属性中分隔组名,以便提取RADIUS组。

- IP地址厂商标识符- RADIUS中属性的厂商标识符,表示内网IP。值为0表示该属性不是供应商编码的。

- IP地址属性类型- RADIUS响应中对端IP地址属性的属性类型。

- Password Vendor identifier - RADIUS响应中密码的厂商标识。用于提取用户密码。

- 密码属性类型- RADIUS响应中密码属性的属性类型。

- 密码编码—密码在从系统发送到RADIUS服务器的RADIUS报文中必须如何编码。取值包括:pap、chap、mschapv1、mschapv2。

- Default Authentication group -除提取的组外,在认证成功时选择的默认组。

- accounting -开启管理服务,将审计信息记录到RADIUS服务器。

- 单击Create,然后单击Close。

添加LDAP认证服务器

如果要配置LDAP认证,请指定认证类型为LDAP,并配置LDAP认证服务器。

添加LDAP服务器

- 在配置选项卡,在系统,扩大身份验证,然后按LDAP。

- 在详细信息窗格中,单击添加。

- 在“创建LDAP服务器”对话框中输入或选择参数值:

名称*服务器名称。

服务器名称/ IP地址* -FQDN或服务器IP地址。

请注意: DNS必须能够将指定的FQDN解析为IP地址,并且只能通过主DNS进行解析。如果需要手动设置主DNS,请参见“为FQDN名称解析添加主DNS”。港口* - LDAP服务器运行的端口。缺省值:389。

Time-out* -系统等待LDAP服务器响应的秒数。

Base DN-Base,即LDAP搜索必须开始的节点。

类型LDAP服务器的类型。取值包括:AD (Active Directory)和NDS (Novell Directory Service)。

管理绑定dn -用于绑定到LDAP服务器的完整区分名称。

管理员密码—与LDAP服务器绑定时使用的密码。

验证LDAP证书—选中此选项以验证从LDAP服务器接收到的证书。

LDAP主机名LDAP服务器的主机名。如果启用了validateServerCert参数,该参数将指定LDAP服务器证书上的主机名。主机名不匹配会导致连接失败。

服务器登录名称属性-系统查询外部LDAP服务器或Active Directory时使用的名称属性。

Search Filter-String与默认的LDAP用户搜索字符串组合形成值。例如,对于lddaploginame, vpnallowed=true

samaccount用户提供的用户名bob将产生一个LDAP搜索字符串:(&(vpnallowed=true)(samaccount=bob)。组属性-从LDAP服务器提取组的属性名称。

子属性名称-从LDAP服务器提取组的子属性名称。

安全类型设备与身份验证服务器之间通信的加密类型。可能的值:

明文:不需要加密。

TLS:使用TLS协议通信。

SSL:使用SSL协议进行通信

Default Authentication group -除提取的组外,在认证成功时选择的默认组。

referrals -启用从LDAP服务器接收的LDAP引用。

Maximum LDAP referrals -所遵循的LDAP引用的最大数量。

启用修改密码-允许用户在密码过期时修改密码。只有当“安全类型”为“TLS”或“SSL”时,才允许修改密码。

启用嵌套组提取-启用嵌套组提取功能。

最大嵌套层数允许组抽取的层数。

组名标识符—LDAP服务器中唯一标识一个组的名称。

Group Search attribute ldap组搜索属性。用于确定一个组属于哪个组。

Group Search subattribute—ldap组搜索子属性。用于确定一个组属于哪个组。

组搜索过滤字符串与默认的LDAP组搜索字符串组合形成搜索值。

- 单击“创建”,然后单击“关闭”。

支持LDAP用户的SSH公钥认证

SDX设备现在可以通过SSH公钥身份验证来验证LDAP用户的登录。公钥列表存储在LDAP服务器中的用户对象上。认证过程中,SSH从LDAP服务器中提取SSH公钥。如果检索到的任何公钥支持SSH,则登录成功。

LDAP服务器和Citrix ADC SDX设备中必须包含提取的公钥的相同属性名。

重要的

对于基于密钥的身份验证,必须通过设置的值指定公钥的位置

Authorizedkeysfile在/etc/sshd_config文件在以下方面:

AuthorizedKeysFile . ssh / authorized_keys

系统用户。的值,可以为任何系统用户指定公钥的位置Authorizedkeysfile在/etc/sshd_config*’文件。

LDAP用户。检索的公钥存储在/var/pubkey/ < user_name > / tmp_authorized_keys - pid > <目录中。的pid是为区分来自同一用户的并发SSH请求而添加的唯一编号。这个位置是在身份验证过程中保存公钥的临时位置。认证完成后,公钥将从系统中移除。

在shell提示符下执行以下命令以用户登录:

$ ssh -i <私钥> <用户名>@< ip地址>

使用GUI方式配置LDAP服务器。

- 导航到系统>认证> LDAP。

- 在“LDAP”界面,单击* *服务器* *选项卡。

- 单击任何可用的LDAP服务器。

- 在配置认证LDAP服务器页面,选择身份验证。

注意:

取消“Authentication”复选框,使用“sshPublicKeys”对LDAP用户进行身份验证。

添加用于FQDN名称解析的主DNS

如果在定义RADIUS或LDAP服务器时,使用服务器的FQDN而不是IP地址,则需要手动配置主DNS来解析服务器名称。可以使用GUI方式,也可以使用CLI方式。

界面方式设置主DNS,执行系统>网络配置> DNS。

通过命令行设置主DNS的操作步骤如下。

- 打开SSH (Secure Shell)控制台。

- 使用管理凭据登录到Citrix ADC SDX设备。

- 运行

networkconfig命令。 - 选择相应的菜单并更新DNS IPv4地址,并保存更改。

如果你运行networkconfig再次执行命令,您将看到更新后的DNS地址。

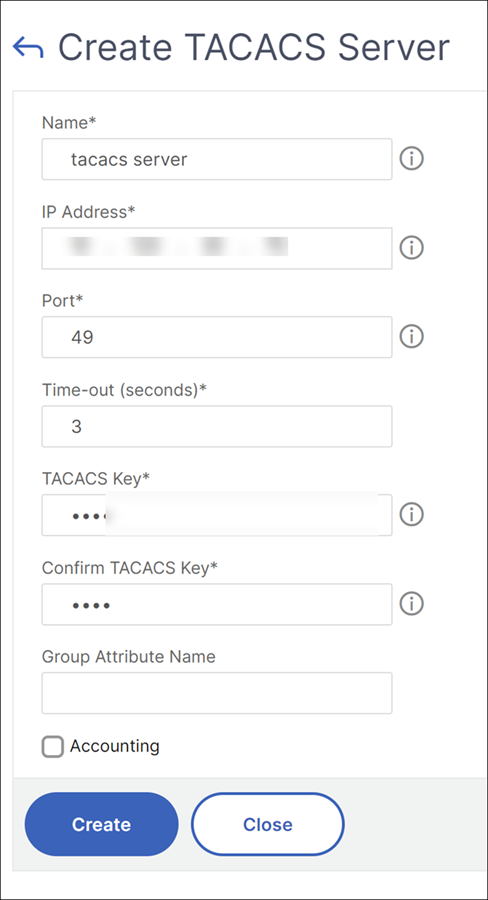

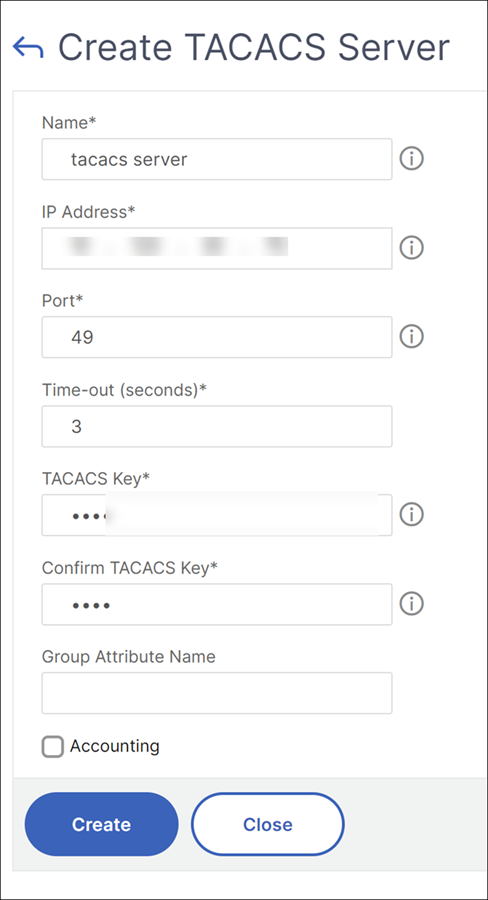

添加TACACS服务器

配置TACACS认证时,需要指定认证类型为TACACS,并配置TACACS认证服务器。

添加TACACS服务器

- 在配置选项卡,在系统,扩大身份验证,然后按TACACS。

- 在详细信息窗格中,单击添加。

- 在“创建TACACS服务器”对话框中,输入或选择参数值:

- name - TACAS服务器名称

- IP地址—TACACS服务器的IP地址

- 端口运行TACACS服务器的端口。缺省值:49

- time -out系统等待TACACS服务器响应的最大秒数

- TACACS key客户端与服务器端共享的密钥。此信息是系统与TACACS服务器通信所必需的

- accounting -允许管理服务使用TACACAS服务器记录审计信息

- 组属性名称- TACACS+服务器中配置的组属性的名称

- 点击创建,然后按关闭。