从物理服务器卸载Kerberos认证

CitrixADC应用程序从服务器卸载认证任务CitrixADC认证所有客户请求用户认证基础为活动目录令牌

CitrixADC和物理服务器之间没有认证,认证卸载对终端用户透明Windows计算机初始登录后,终端用户不必在弹出或登录页输入任何其他认证信息

在当前CitrixADC应用发布中,Kerberos认证仅供认证、授权和审核交通管理虚拟服务器使用Kerberos认证不支持Citrix网关高级编辑设备或CitrixADC应用程序管理

Kerberos认证需要CitrixADC应用程序和客户浏览器配置

配置CitrixADC应用认证

创建活动目录用户账号创建用户账号时验证用户属性段的下列选项:

- 确定下个登录选项不选择更改密码

- 确定选择密码不过期选项

AD服务器上CLI命令提示类型

- ktpass-princHTTP/kerberos.crete.lab.net

注解

确定单行键入以上命令以上命令输出写入 C:\kerbtabfile.txt文件

kerbtabfile.txt文件上传到citrixa

运行下命令向CitrixADC应用程序添加dNS服务器

- 添加dns名服务器

CitrixADC应用程序不处理Kerberos请求确定使用微软Windows域使用相同的dNS服务器

切换命令行界面Citrixa

运行下命令创建Kerberos认证服务器

- KerberosServer-dome“crete.lab.net”-demauserkerbuser-domeuserPasswdCitrix1-keytab/v/mykcd.keyta

注解

无法使用密钥ab时,可指定参数:域名、域名用户和-域名用户Passwd

运行下命令创建商谈策略

添加认证协议Kerberos策略ReQ.IP.DESTIP

运行下命令创建认证虚拟服务器

添加验证 vserverkerb-AuthSSL 192.168.171 443-认证Desaincrete.lab.net

运行下命令将Kerberos策略绑定到认证虚拟服务器上

kerb-Auth-PolicyKerberos-Policy-Pritices100

运行下命令将SSL证书绑定到认证虚拟服务器可使用测试证书之一,从GUI CitrixADC应用程序安装运行下命令使用ServerTestCert样本证书

slvserverkerb-auth-certkeyName服务器测试

HTTP负载平衡虚拟服务器

保证从命令行接口创建虚拟服务器 Netscaser 9.3发布

运行下命令配置认证虚拟服务器

setlb服务器authn401

输入主机名实例地址栏浏览器

web浏览器显示验证对话框,因为Kerberos验证不在浏览器中设置

注解

Kerberos认证需要客户端的具体配置确保客户解决主机名问题,结果Web浏览器连接HTTP虚拟服务器

配置Kerberos网络浏览器客户计算机

- 配置互联网探索者见配置Cerberos认证互联网探索者.

- MozillaFirefox配置见配置Cerberos认证互联网探索者.

验证您是否可以访问后端物理服务器而不认证

配置互联网探索者Kerberos认证

- 选择互联网选项从工具类菜单中

- 激活安全性选项卡 。

- 选择本地内联网从选择区查看安全设置段

- 点击网站.

- 点击高级.

- 指定 URL实例并点击添加.

- 重开互联网探索者.

配置 Mozilla Firefox获取Kerberos认证

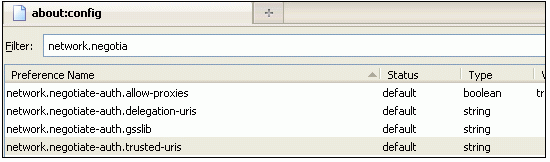

- 输入约 : 配置浏览器地址栏

- 点击警告免责声明

- 类型Network.Negotiate-auth.trusted-uris中滤镜框中输入

双击Network.Negotiate-auth.trusted-uris.样本屏幕显示如下

- 输入值对话框中指定 www.crete.lab.net

- 重开Firefox