PoC-Leitfaden: Citrix Secure Internet Access mit Citrix SD-WAN

Übersicht

Citrix工作区将seit快速drei Jahrzehnten von Unternehmen aller Größenordnungen erfolgreich eingesetzt. Kunden haben die Wahl, wie sie diese Technologien lizenzieren, bereitstellen, integrieren und verwalten. Diese Flexibilität ermöglicht es Citrix Technologien, verschiedene Anwendungsfälle, Geschäftstypen, Integrationsanforderungen und Bereitstellungsmodelle zu bedienen. Die breite Einführung von Unternehmen hat zu einer Vielzahl von Bereitstellungen geführt, um Anwendungsfälle und die Entwicklung von Netzwerktechnologien zu erfüllen. Viele verschiedene Faktoren fördern die Auswahl der Bereitstellung, einschließlich des Standorts von Rechenzentren (On-Prem-, Cloud- oder Hybridmodell), Benutzern, Niederlassungen, Verwaltungsservice und Auswahlmöglichkeiten für die Netzwerkkonnektivität.

Geltungsbereich

In diesem Leitfaden für den Proof-of-Concept erleben Sie die Rolle eines Citrix Administrators, der über IPsec-Tunnel eine Verbindung zwischen dem Edge-SD-WAN-Gerät des Unternehmens und der Citrix SIA Cloud herstellt.

In diesem Handbuch wird gezeigt, wie Sie die folgenden Aktionen ausführen:

- Konfiguration einer neuen Site auf dem Orchestrator für den Proof of Concept

- Bereitstellung der Website durch Nahtlose Automatisierung von IPsec-Tunneln aus dem Orchestrator in die Citrix SIA Cloud

- Verifizierung des IPsec-Tunnels sowohl auf der Orchestrator- als auch auf der Citrix SIA Cloud-Plattform

- Installation von SIA-Software-Agenten (auch bekannt als Cloud Connector Agent) auf dem Laptop mit einer bestimmten Sicherheitsgruppe und Ausübung von Sicherheitsrichtlinien für den Internetverkehr

- Demonstration verschiedener Anwendungsfälle für die SIA+SD-WAN-Integration, die in diesem PoC-Leitfaden zur Verfügung gestellt werden.

- Konfigurieren您Web-Sicherheitsrichtlinien CASBund Malware Protection-Richtlinien, um den Zugriff auf bestimmte Websites oder Kategorien über die Citrix SIA Console zu gewähren/zu verweigern.

- Initiieren Sie den Webverkehr und überprüfen Sie die Blockierung und erlauben Sie die Funktionalität

- Reporting und Analytics anzeigen

Vorteile

Anwendungsfälle für Netzwerke und Bereitstellungen

Nahtlose SIA für verwaltete Geräte und zuverlässiger, sicherer Zugriff auf DC-Workloads über SD-WAN Virtual PathAuf verwalteten Geräten hinter SD-WAN ist es einfach, den Citrix SIA-Agenten für sicheren Internetzugang zu verwenden. Das SD-WAN-Overlay leitet die Zweigstelle sicher und zuverlässig an den Workload-Verkehr des Rechenzentrums weiter.

Der zuverlässige IPsec-Tunnel für Multi-Wan von SD-WAN für lokale Subnetz-basierte Sichere Internetzugriffe auf agentenlose GeräteBYOD oder persönliche Laptops, die nicht vom Unternehmen verwaltet werden, kann über den äußerst zuverlässigen IPsec-Tunnel von Citrix SD-WAN + Citrix SIA gesichert werden. Die Zuverlässigkeit wird über den Tunnel mit mehreren WAN-Verbindungen erreicht.

Einfache Sicherheitslage für Gastdomänen in einer Zweigstelle über DNS-Umleitung oder IPsec-TunnelMit einem separaten Tunnel/lokalen Subnetz für Gastdomänen und zugehöriger Sicherheitsgruppenzuordnung.

Vorteile der Integration/Automatisierung/Management zwischen Citrix SIA und SD-WAN

Citrix SD-WAN +新航Gesamttopologie

Im Folgenden sehen Sie ein Flussdiagramm für 3 primäre Anwendungsfälle:

1) Nutzer der Filiale 2) Remote-Benutzer OHNE Workspace Service 3) Remote-Benutzer MIT Workspace Service

Anwendungsfälle für die Integration von Citrix SD-WAN und SIA

Die Integration von Citrix SD-WAN und Citrix SIA bietet Flexibilität und Auswahl für ein gemischtes Profil von Branch-Benutzern in einem Unternehmen. Ein Unternehmen verfügt in der Regel über eine Mischung aus verwalteten und nicht verwalteten Geräten in der Zweigstelle, in der ein Citrix SD-WAN existiert. Mit der Integration ermöglicht der Citrix SIA-Agent, den Datenverkehr verwalteter Geräte über das SD-WAN mithilfe des Internetdienstes (mit Load Balancing) sicher in die Citrix SIA-Cloud zu leiten. Die nicht verwalteten Geräte wie BYOD- und Guest-Benutzer werden über den IPsec-Tunnel zwischen Citrix SD-WAN und Citrix SIA als Tunnelendpunkte gesichert.

PoC Voraussetzungen

Allgemeine Voraussetzungen

- Citrix SD-WAN 110/210 für einen lokalen, hardwarebasierten PoC.

- Kann jedes Gerät sein, das Sie für den PoC wählen. Alle Citrix SD-WAN Appliances unterstützen das Citrix SIA-Angebot.

- Hinweis:PoC kann auch auf einem Azure VPX-basierten SD-WAN mit einer Windows-VM hinter der VM im LAN mit/ohne Citrix SIA Agent (auch bekannt als Citrix SIA Cloud Connector) durchgeführt werden.

- Ein Windows oder MAC Laptop.

- Agent Windows/Mac MSI von der Citrix SIA Cloud-Plattform herunterladen.

Netzwerkanforderungen

Port-/ Firewall-Einstellungen auf SIA — Ausgehende Verbindungen:

| Protokoll | Port | Beschreibung |

|---|---|---|

| TCP | 53 | DNS-Filterung |

| TCP | 80 | Proxyverbindungen und benutzerdefinierte Block-Seiten |

| TCP | 443 | PAC-Skript-Abfrage über HTTPS und Proxyauthentifizierung über HTTPS |

| TCP | 7080 | Alternativer Port für das Abrufen von PAC-Skripten über HTTP |

| TCP | 7443 | Alternativer Port für den Abruf von PAC-Skripten über HTTPS |

| TCP | 8009 | Alternativer Port für Proxyverbindungen |

| TCP | 8015 | Proxyauthentifizierung über HTTP |

| TCP | 8016 | Alternativer Port für Proxyauthentifizierung |

| TCP | 8025 | Älterer HTTP Cloud Connector (SIA-Agent) |

| TCP | 8026 | 错误警报云HTTPS连接器(SIA-Agent) |

| TCP | 8080 | Standardblockseite |

| TCP | 8082 | Cloud Connector für iOS (zusätzlicher Standardproxyport) |

| TCP | 10080 | PAC-Skript-Abruf über HTTP |

Orchestrator - Individuelle Anwendung

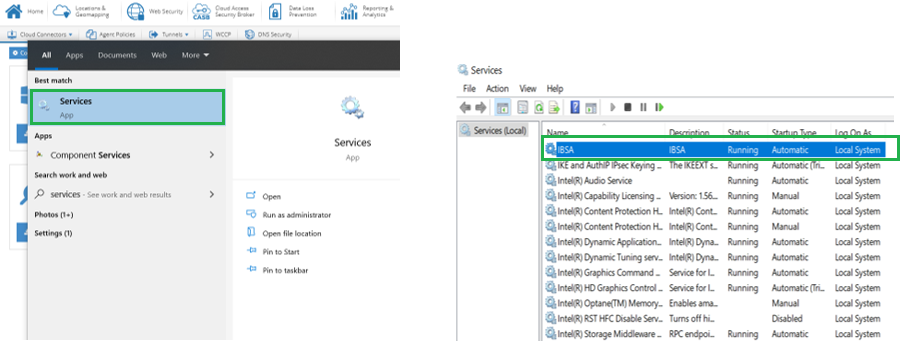

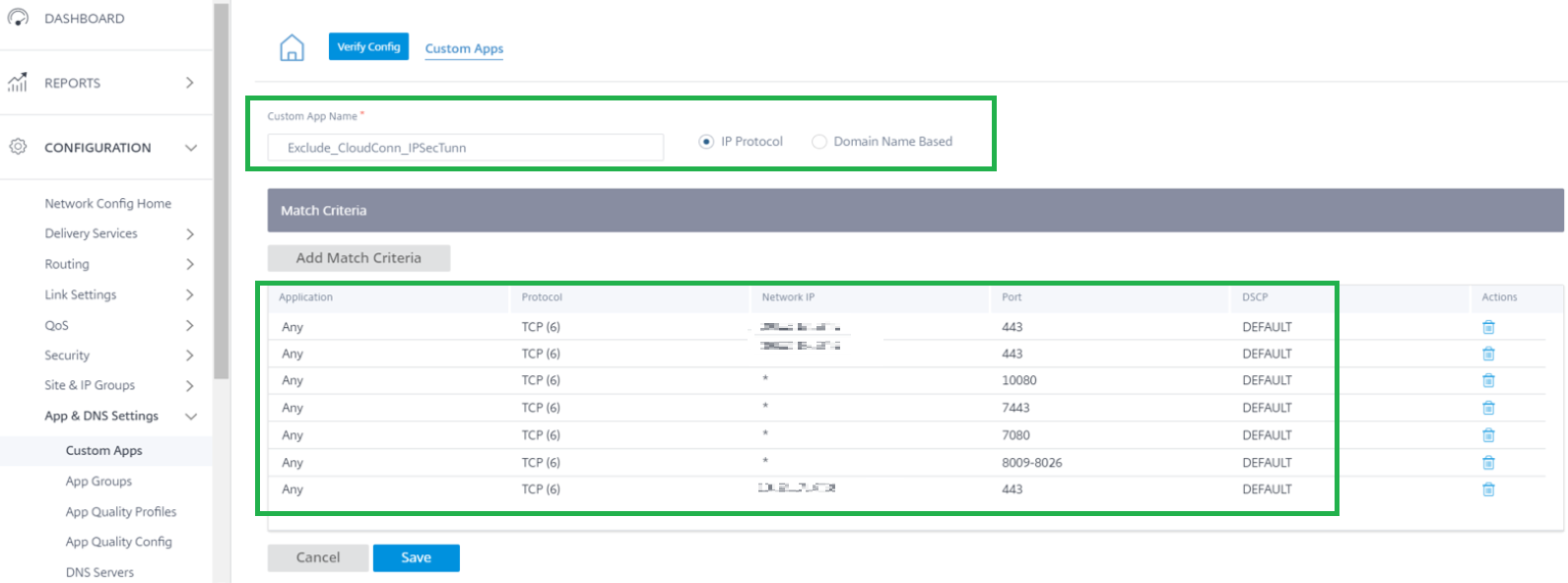

Es ist eine empfohlene bewährte Vorgehensweise, dass der SIA-Agentenverkehr von verwalteten Unternehmensgeräten aus dem lokalen IPsec-Tunnel des SD-WAN im Zweigbereich umgangen wird. Dies ermöglicht den direkten Proxy an die Citrix SIA, wo Unternehmensorganisationen oder Sicherheitsgruppen direkt über Cloud-Konnektoren auf den verwalteten Geräten ausgeübt werden können.

Damit der Citrix SIA-Agent nahtlos ein Call Home in den Citrix SIA Gateway Cluster und POPs durchführen kann, ist es wichtig, den Cloud Connector-basierten Datenverkehr aus dem IPsec-Tunnel zu Bypass, damit die Registrierung des Cloud Connectors erfolgt und der Proxy direkt über den Connector verfügbar gemacht wird.

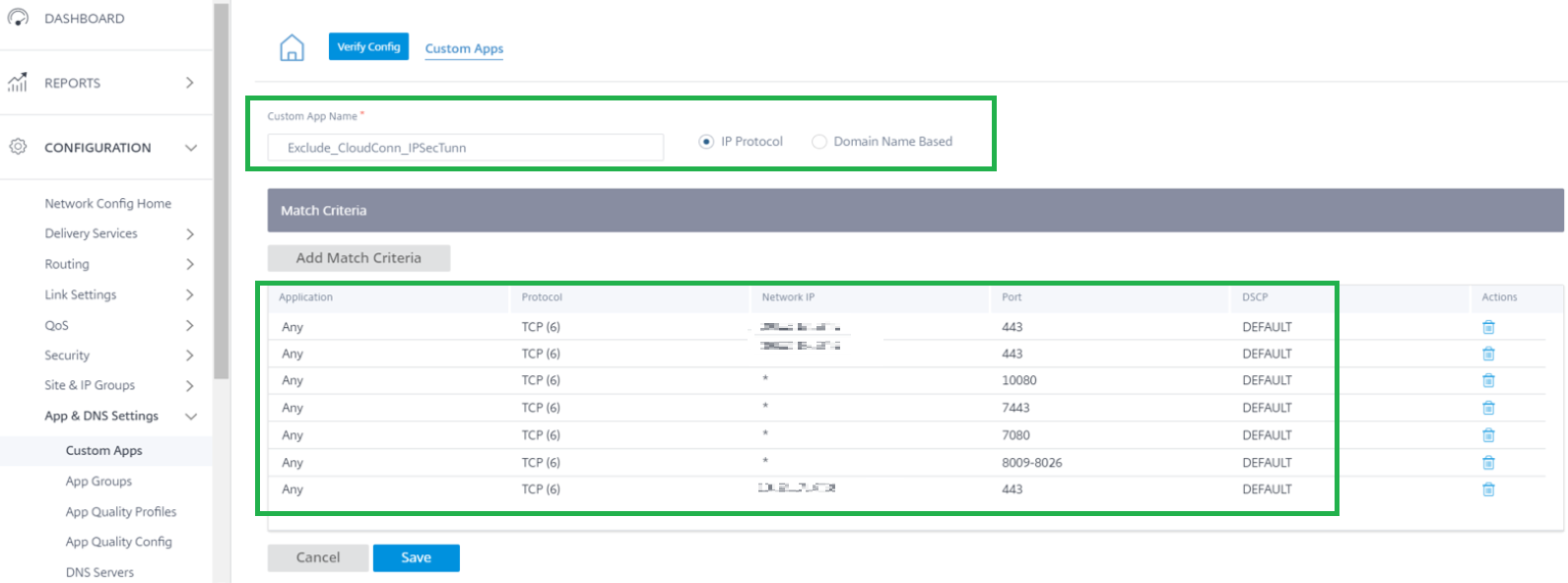

Die benutzerdefinierte Anwendung basiert auf der Portliste, die im vorherigen Abschnitt “Portliste der PoC-Voraussetzungen” erwähnt wurde. Alle spezifischen IP/Protokolle in der benutzerdefinierten Orchestrator-Bypass-Anwendung werden über den Internetdienst gesendet.

Von der Citrix SIA-Plattform benötigte Informationen:

- Citrix SIA CloudGateway-Knoten IPs Teil des Gateway-Clusters

- Der Citrix SIA-Agent verbindet sich über Port 443 mit den Gateway-Knoten. Unsere Konfiguration der benutzerdefinierten Bypass-Anwendung stellt sicher, dass der Agentenverkehr über den Internetdienst gesendet und vom IPsec-Tunnel umgangen wird.

- Der Citrix SIA Reporter-Knoten IP ist Teil der Knotengruppenverwaltung. Der Reporter wird kontaktiert, um Status/Berichte vom Cloud-Connector (SIA Agent) zu senden.

Node in Orange —Reporter-Knoten mit IP, die in der Spalte “Public IP” angezeigt und mit einem anderen Symbol (vor dem Knotennamen) dargestellt wird.

Knoten in Grün —Cloud-PoP-Knoten sind Teil eines CSIA-Gateway-Clusters mit IPs, die in der Spalte “Public IP” angezeigt und mit dem Globus-Symbol dargestellt werden. Ein CSIA-Gateway-Cluster ist ein Aggregat von zwei oder mehr CSIA-Gateway-Knoten.

Hinweis:

- Wenn Sie Ihren PoC ausführen, überprüfen Sie die Knoten gemäß Ihrem Konto und wenden Sie die Umgehungsregeln von Orchestrator entsprechend an.

- Die Konten haben fast normalerweise immer einen Reporterknoten, aber die Gateway-NDoes können einer oder mehrere sein.

- Stellen Sie sicher, dass Sie alle Gateway-Knoten Bypass, damit sie während des Umgehens berücksichtigt werden (der Datenverkehr kann an einen beliebigen CloudGateway-Knoten gehen).

Erstellen Sie eine benutzerdefinierte Anwendung im Orchestrator - “Exclude_CloudConn_IPsectunn”

- Erstellen Sie tbe unterhalb von Einträgen mit IPs und Ports

- Die IPs werden der Citrix SIA Reporter Cloud Node und die Gateway Cloud Node IPs mit Port 443 sein

- Es wird explizite portbasierte Einträge geben, die vom Citrix SIA-Agenten für die Registrierung, die Verarbeitung des Datenverkehrs und die Berichterstellung verwendet werden.

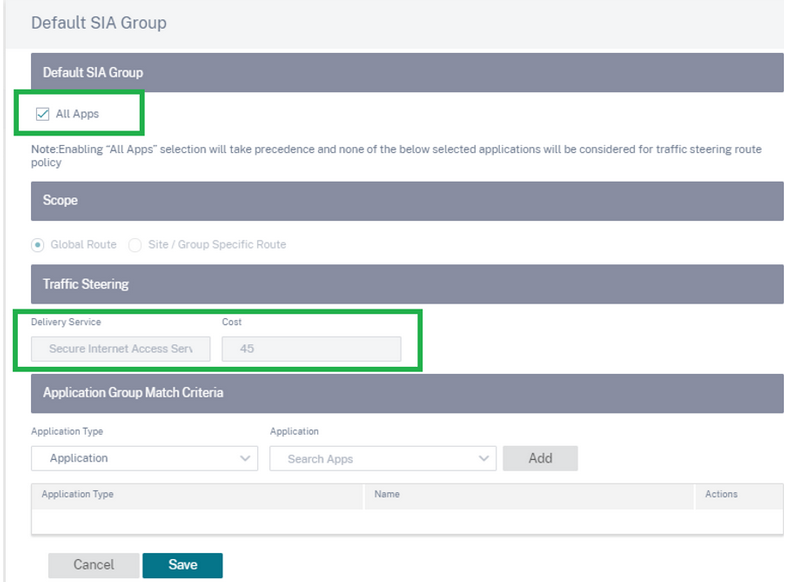

Orchestrator — Kosten für Internetdienste

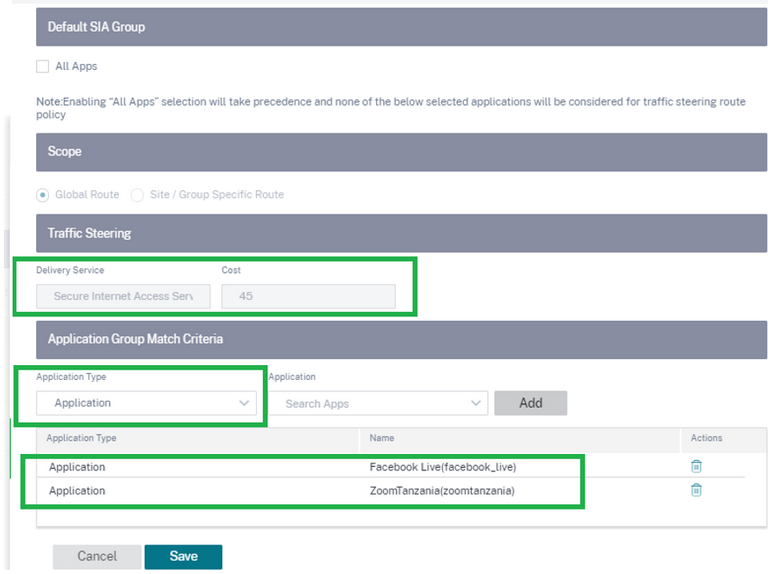

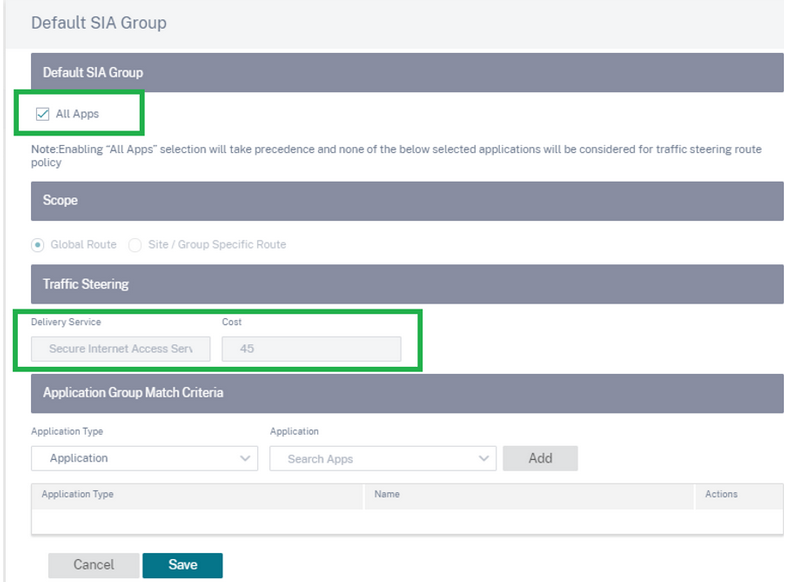

Beim Erstellen des Citrix Secure Internet Access-Dienstes kann ein Administrator die standardmäßige SIA-Gruppe verwenden, um den durch den IPsec-Tunnel zu steuernden Datenverkehr auszuwählen.

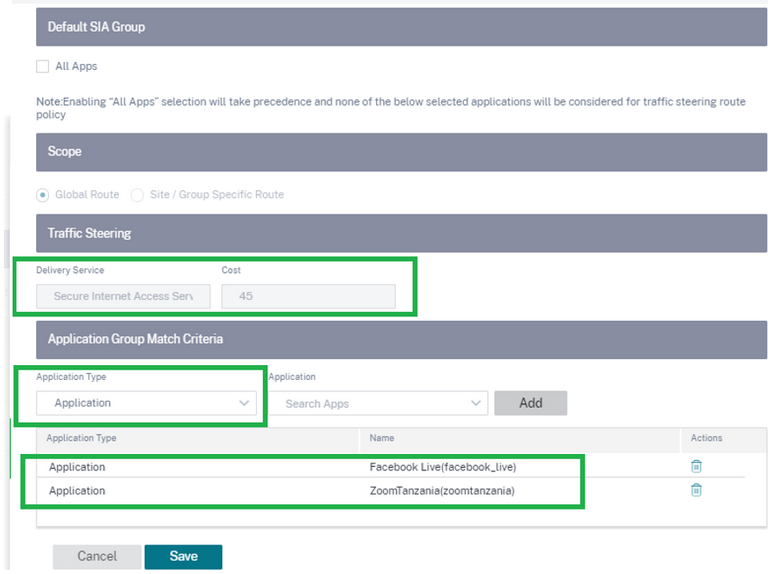

Der Administrator kann entweder “ALLE APPS” oder bestimmte Anwendungen im Rahmen des Citrix SIA-Dienstes durch den IPsec-Tunnel leiten.

- Routen ALLER APPS über Citrix SIA Service in Orchestrator unter SIA Service Default SIA Group

- Weiterleiten spezifischer APPS über Citrix SIA Service in Orchestrator unter SIA Service Default SIA Group

Hinweis: Wenn bestimmte Apps ausgewählt werden, werden nur bestimmte Anwendungsrouten mit der Citrix SIA als Diensttyp erstellt, der durch den IPsec-Tunnel gesteuert werden soll. Der Citrix SIA-Dienst ist standardmäßig der Dienst vom Typ INTRANET.

Wichtige Empfehlung bei Verwendung des Citrix SIA-Dienstes für ALLE APPS Routing zusammen mit Internet ServiceWenn ein Administrator “ALLE APPS” wählt, die über Citrix SIA geleitet werden soll, wird eine DEFAULT-Route 0.0.0.0/0 mit Citrix SIA-Dienst mit Kosten von standardmäßig 45 erstellt.

Ein Internetdienst existiert oder wird auf dem SD-WAN für einen bestimmten Anwendungsfall erstellt. Zum Beispiel - Internetdienst, um den mit dem CSIA-Agenten verbundenen Datenverkehr auszubrechen, Internetdienst, um den Orchestrator-Verkehr auszubrechen, oder eine Brownfield-Bereitstellung, bei der ein Internetdienst bereits für einige Szenarien existiert. Beachten Sie dies beim Erstellen des SIA-Dienstes mit dem Internetdienst (für das richtige Routing).

Allgemeine Empfehlungen:

Empfehlung 1:要是der CSIA-Dienst neben民主党ternetdienst für ALLE Apps verwendet wird, erstellen Sie bestimmte benutzerdefinierte Anwendungen oder verwenden Sie die DPI-Engine mit bestimmten Anwendungen, um über den Internetdienst zu steuern.

Empfehlung 2:Wenn der CSIA-Dienst für einige Anwendungen und den Internetdienst als Standarddienst für das Internet verwendet werden soll, stellen Sie sicher, dass bestimmte Anwendungen für den Citrix SIA Service Breakout ausgewählt werden.

Probleme, mit denen Sie möglicherweise konfrontiert sind, wenn “ALL APPS” sowohl über CSIA als auch über den Internetdienst für das Routing ausgewählt wird und wie Sie dies überwinden können:

Da die Kosten für den Internetdienst von Design her 5 betragen und die CSIA-Dienstkosten 45 betragen, wird DER GESAMTE Datenverkehr bevorzugt über einen Internetdienst anstelle eines CISA-Dienstes geleitet. Daher ist es gut, sich des Routings bewusst zu sein, wenn Internet- und CSIA-Dienste in der Bereitstellung nebeneinander existieren.

Verwenden Sie eine der beiden vorhergehenden Empfehlungen. Oder Sie können die Kosten für den Internetdienst als “50” ändern, sodass der CSIA-Dienst bevorzugt wird (mit Kosten von 45).

Citrix SD-WAN 110/210 Konfiguration

Annahme:Es wird davon ausgegangen, dass der Orchestrator bereits mit einem MCN konfiguriert ist.

Orchestrator-Site-Konfiguration

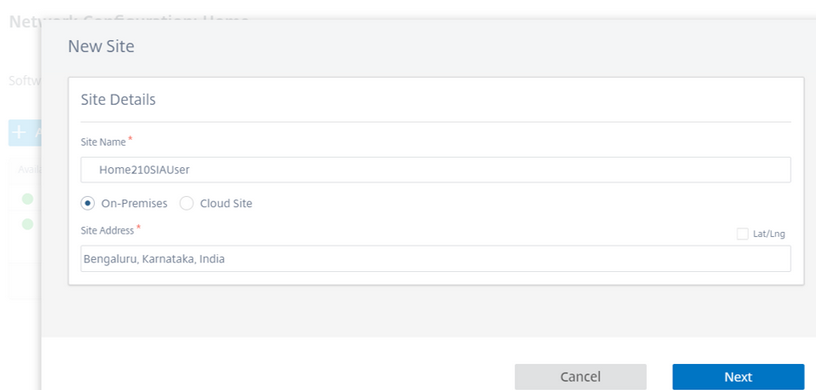

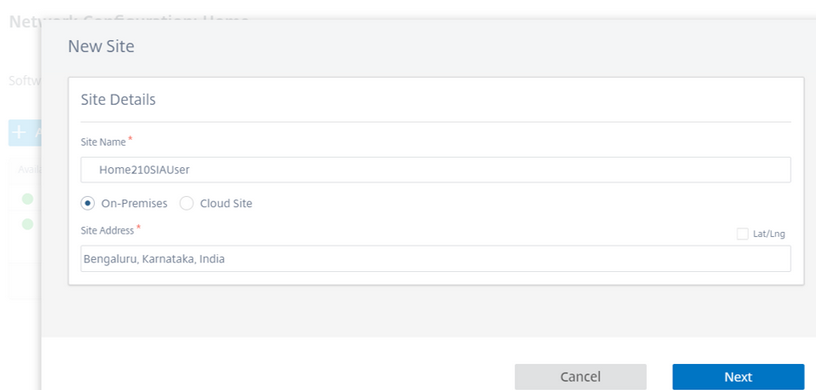

- Erstellen Sie eine Site im Orchestrator und stellen Sie Folgendes bereit:

- Sitename

- Wählen Sie vor Ort

- Geben Sie die Site-Adresse an (Ort, von dem aus der PoC hergestellt wird)

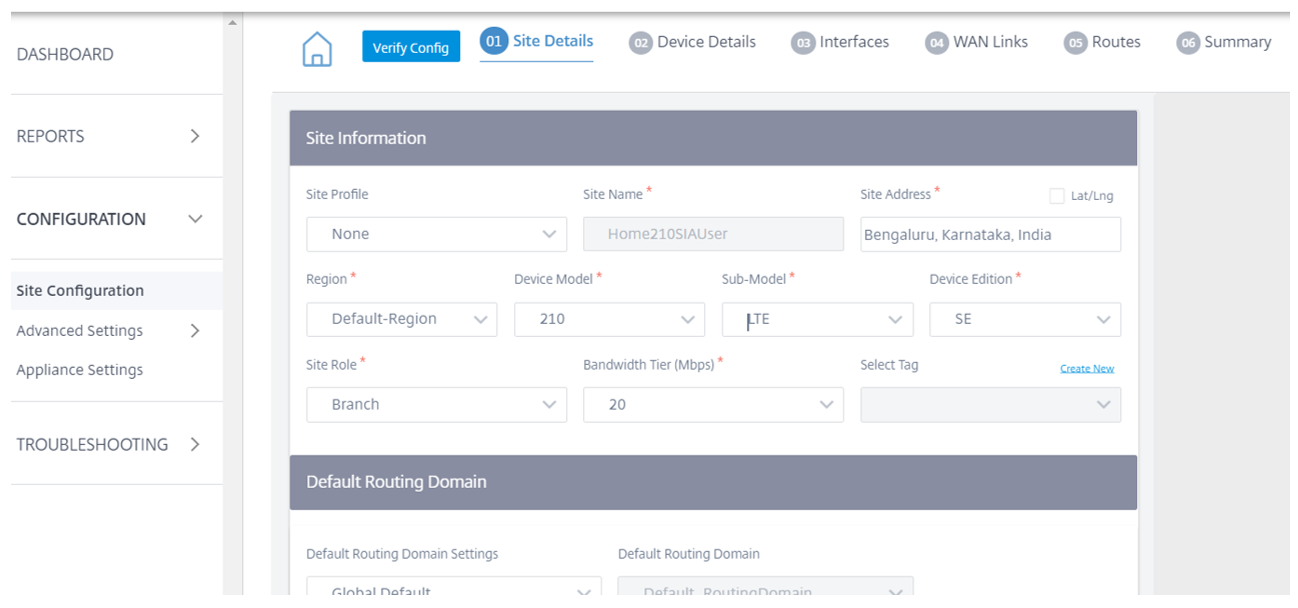

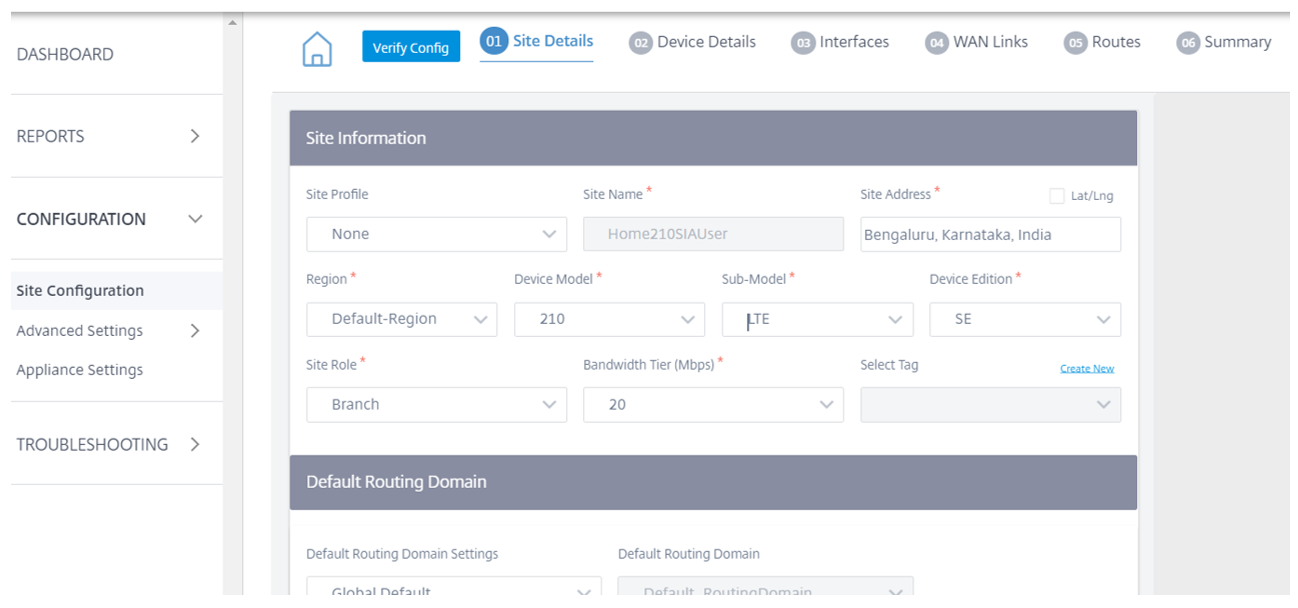

- Geben Sie die erforderlichen Details für die neue Website ein

- Geben Sie das Gerätemodell ein — 210

- In dieser Anleitung ist das Referenzgerät 210. Basierend auf Ihrem Gerät im PoC wählen Sie entsprechend

- Geben Sie das Sub-Modell ein: LTE

- Geben Sie die Geräteedition ein: SE

- Geben Sie die Site-Rolle ein: Branch

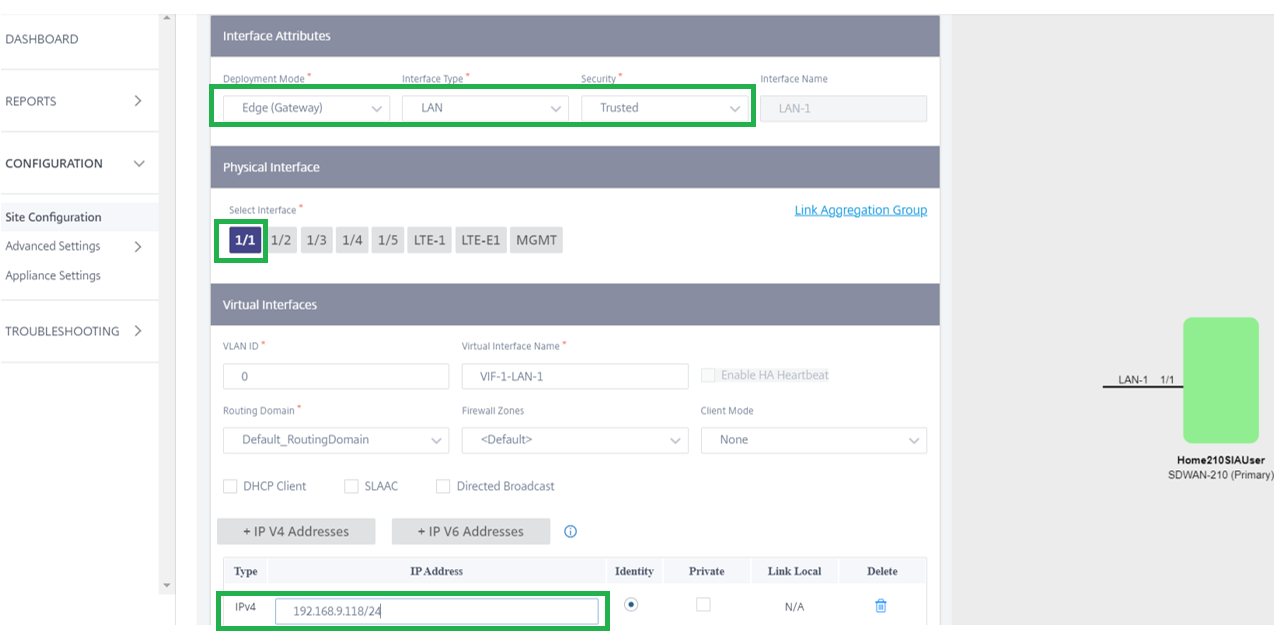

Geben Sie die Schnittstellendetails ein, um LAN/WAN-Schnittstellen zu

Für diese PoC Guide Demo:

- Typ des Bereitstellungsmodus: Gateway-

- Schnittstellen — 1 LAN- und 2 WAN-Schnittstellen

- WAN-Verbindungen — 2 (eine statische IP und 1 DHCP basierend)

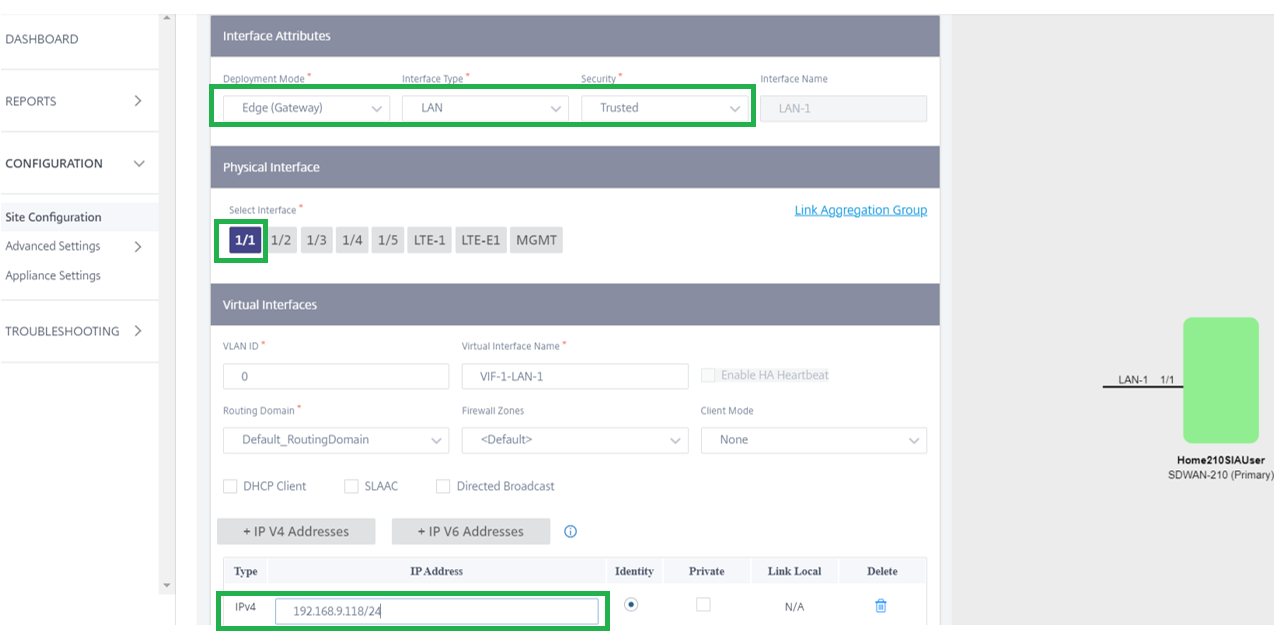

LAN-Schnittstellendefinition

- Wählen Sie den Bereitstellungsmodus als Edge (Gateway)

- Wählen Sie den Schnittstellentyp als LAN und Sicherheit als vertrauenswürdig

- Wählen Sie 1/1 als LAN-Schnittstelle

- Geben Sie die LAN-IP als 192.168.9.118 ein

- “Fertig” anwenden und speichern

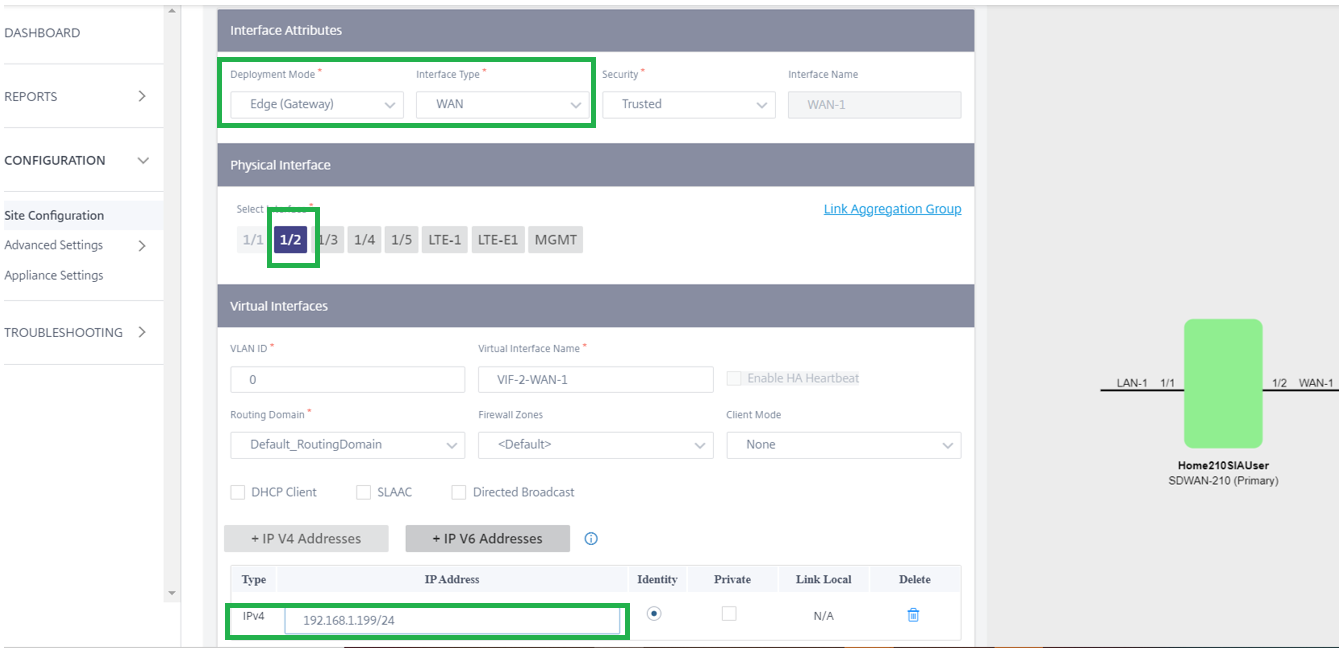

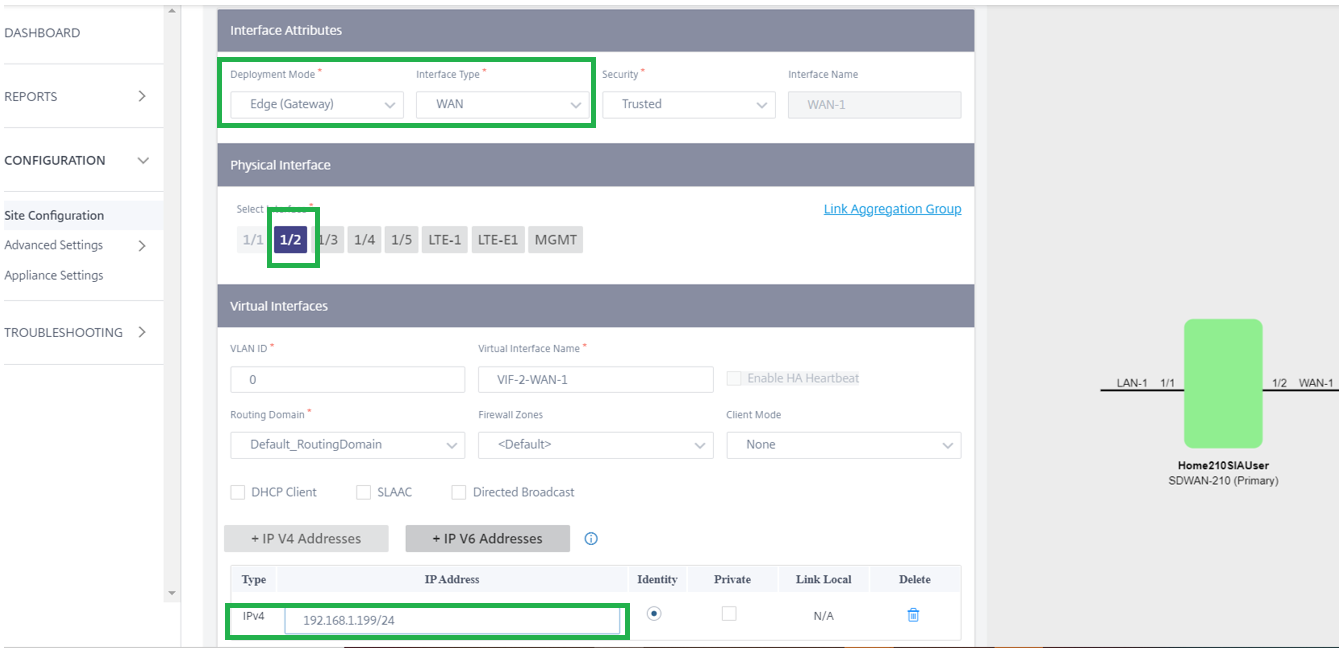

WAN Link 1 - Schnittstellendefinition

- Wählen Sie den Bereitstellungsmodus als Edge (Gateway)

- Wählen Sie den Schnittstellentyp als WAN und Sicherheit als vertrauenswürdig

- Wählen Sie 1/2 als WAN-Schnittstelle

- Geben Sie die WAN-IP als 192.168.1.199 ein

- “Fertig” anwenden und speichern

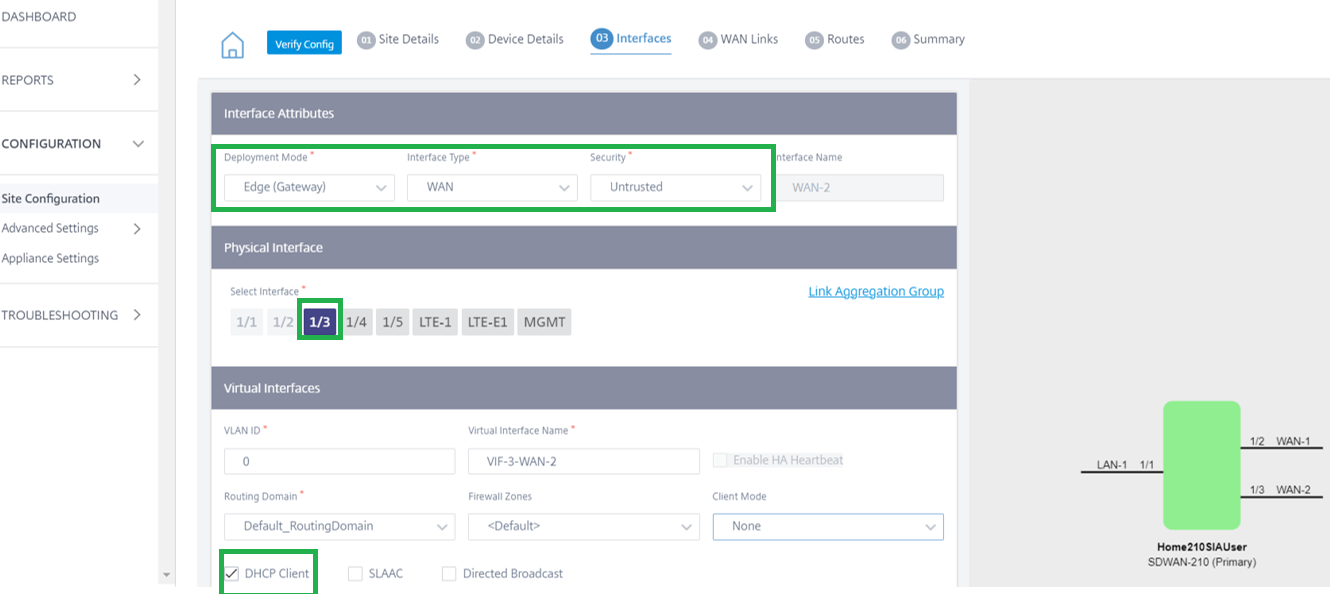

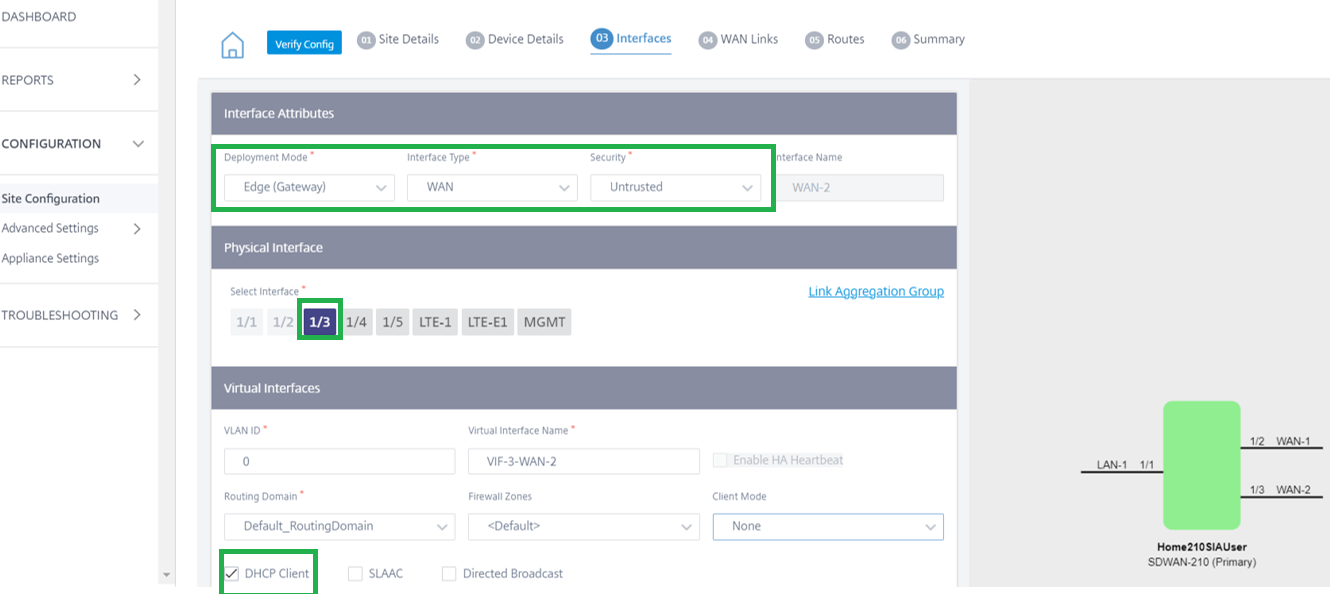

WAN Link 2 - Schnittstellendefinition

- Wählen Sie den Bereitstellungsmodus als Edge (Gateway)

- Wählen Sie den Schnittstellentyp als WAN und Sicherheit als vertrauenswürdig

- Wählen Sie 1/3 als WAN-Schnittstelle

- Wählen Sie DHCP-Client, damit die WAN-Verbindung automatisch adressiert wird

- “Fertig” anwenden und speichern

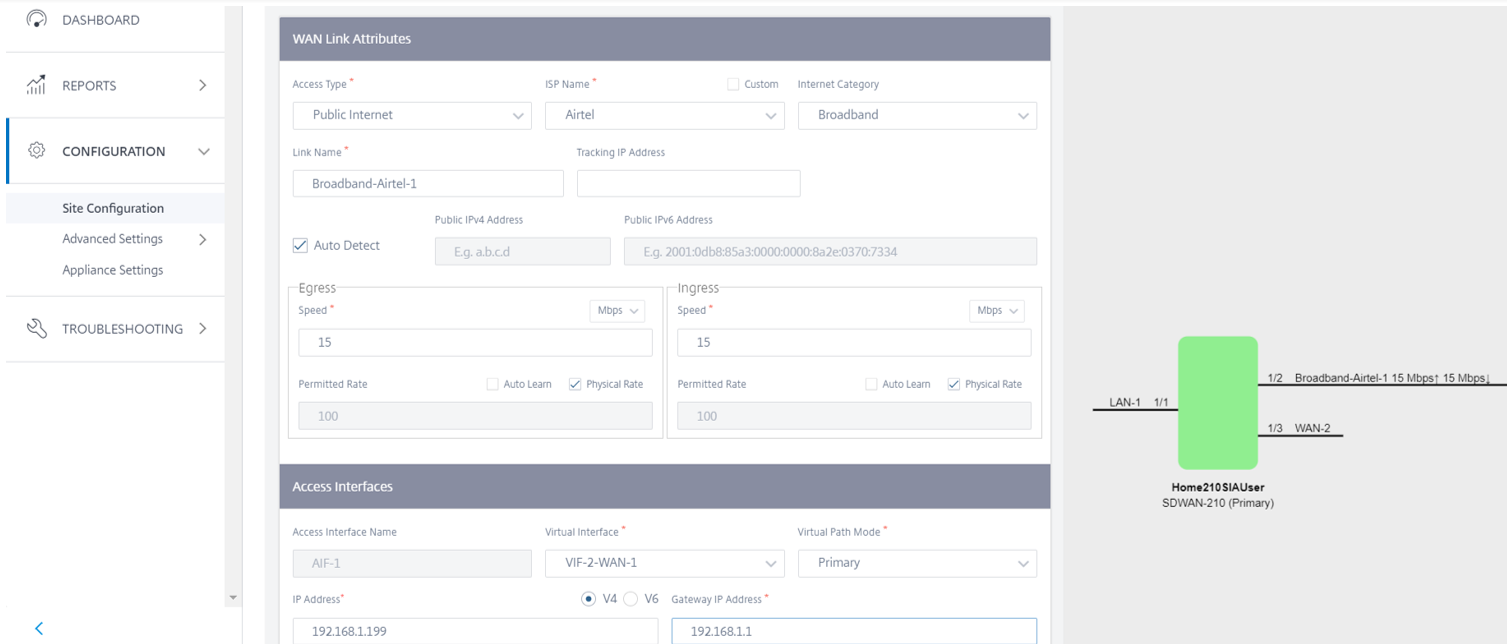

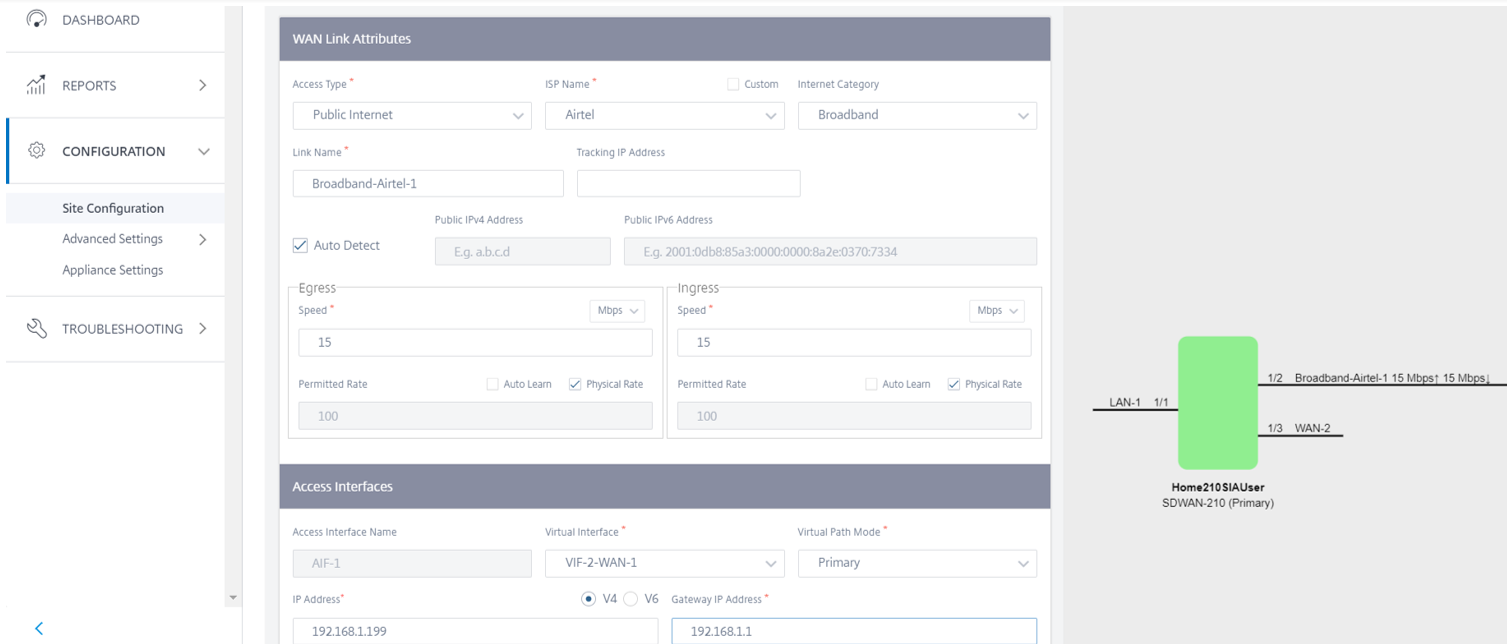

WAN Link 1 - Access-Interface-Definition

- Wählen Sie den Zugriffstyp als öffentliches Internet

- Wählen Sie Automatische Erkennung

- Geben Sie die Geschwindigkeit nach Bedarf ein (basierend auf dem zur Verfügung gestellten PoC-Link)

- 15 Mbit/s hochladen/herunterladen

- Wählen Sie die WAN1-Schnittstelle aus und geben Sie das Gateway an (Access Interface IP wird automatisch aufgefüllt)

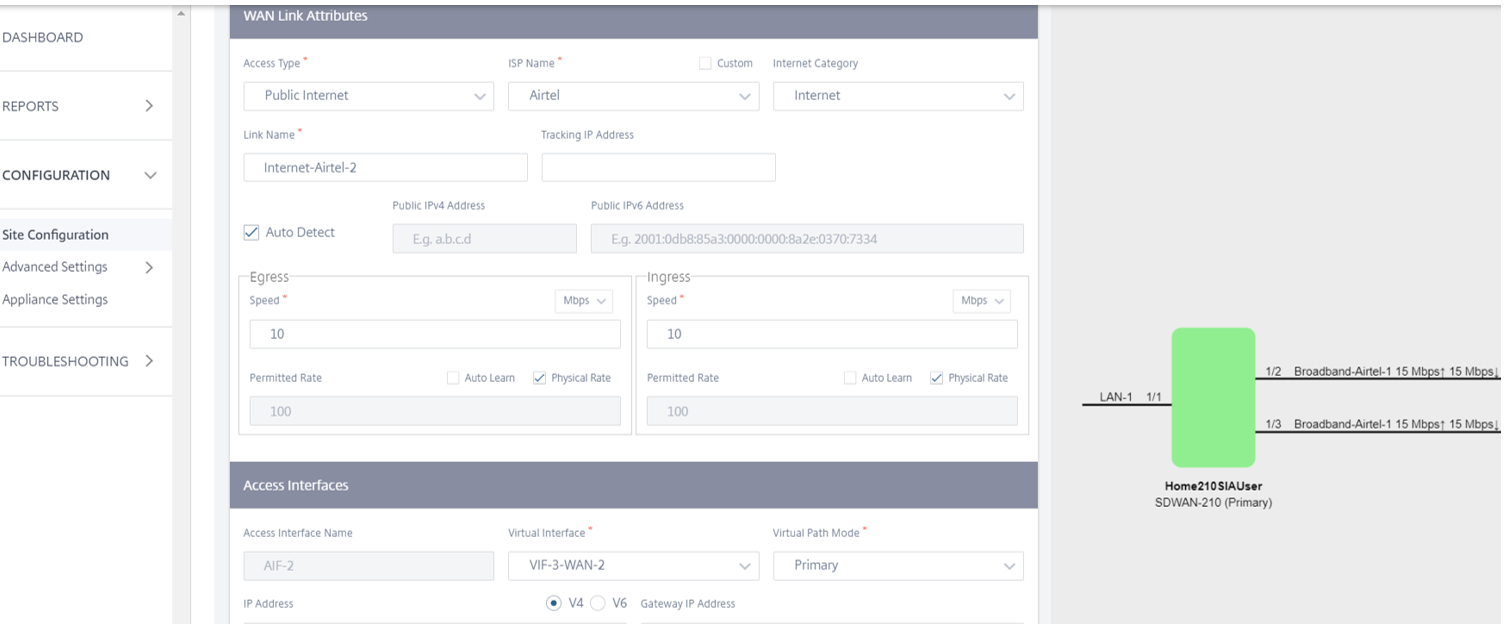

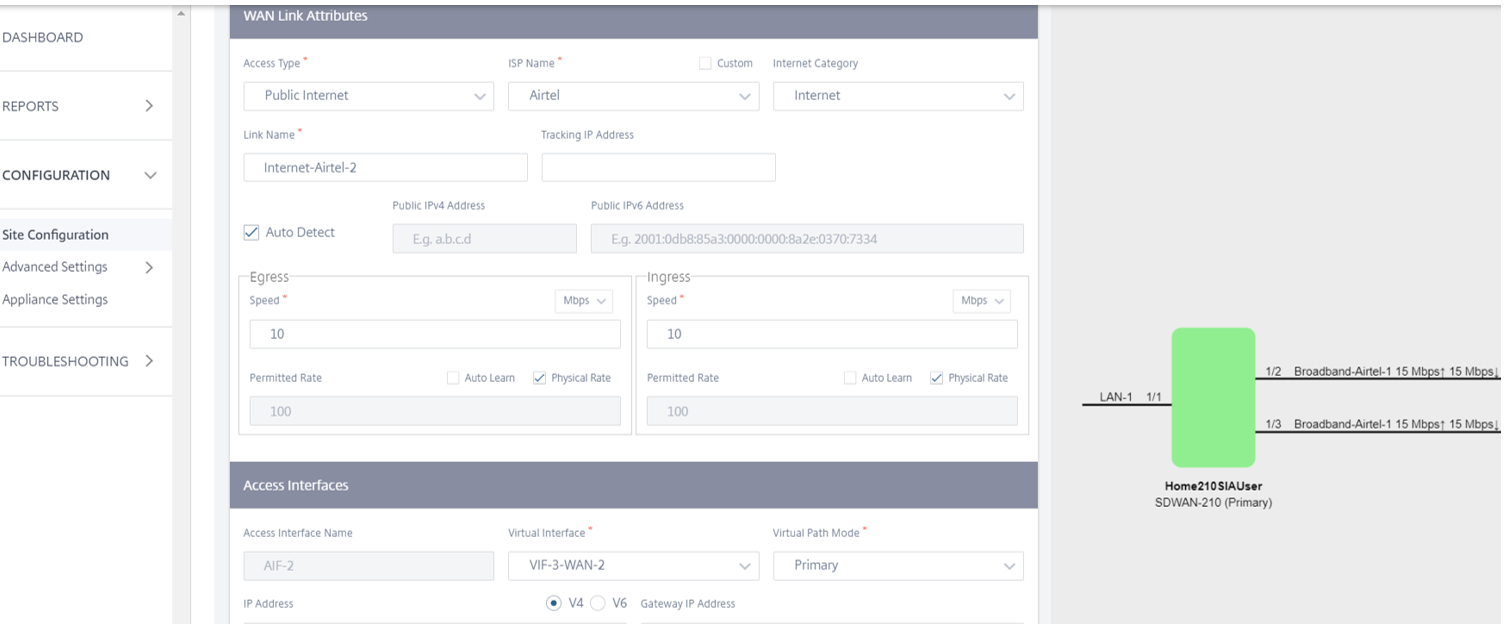

WAN Link 2 - Access-Interface-Definition

- Wählen Sie den Zugriffstyp als öffentliches Internet

- Wählen Sie Automatische Erkennung

- Geben Sie die Geschwindigkeit nach Bedarf ein (basierend auf dem zur Verfügung gestellten PoC-Link)

- 10 Mbit/s hochladen/herunterladen

- Wählen Sie die WAN2-Schnittstelle und die Access-Schnittstelle wird automatisch aufgefüllt (da es sich um eine DHCP-Verbindung handelt)

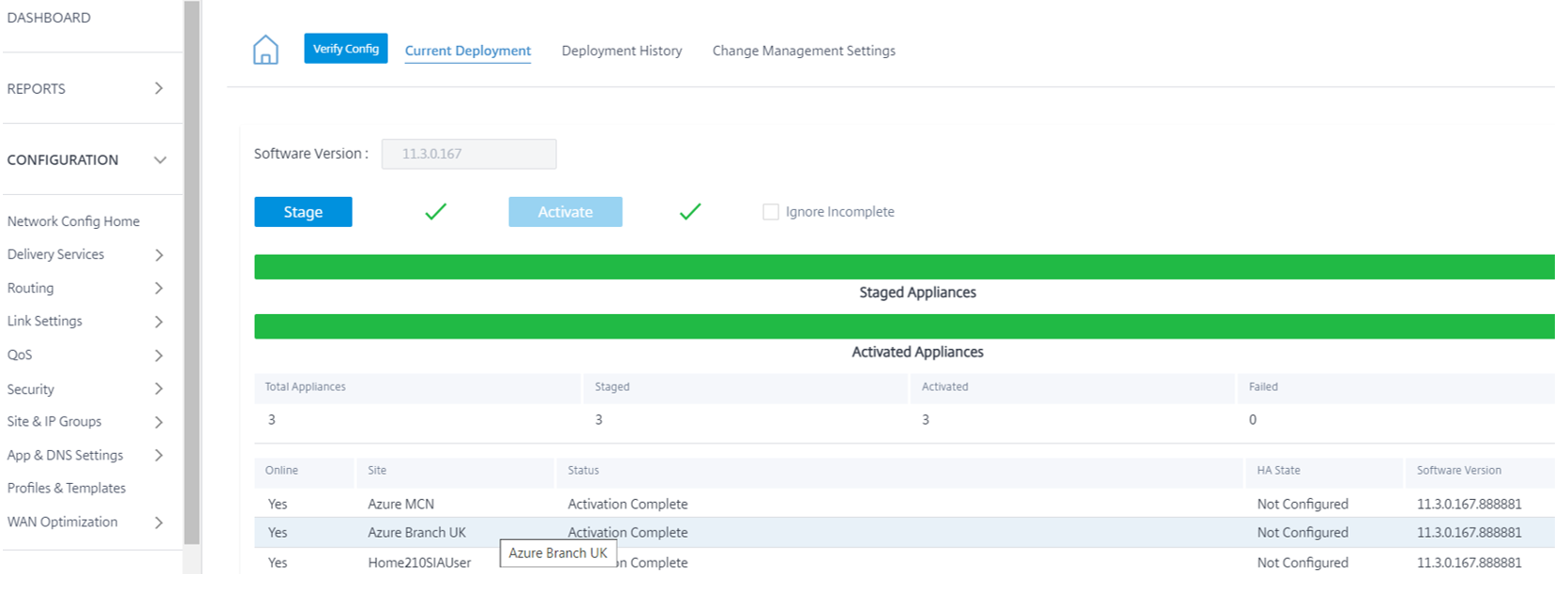

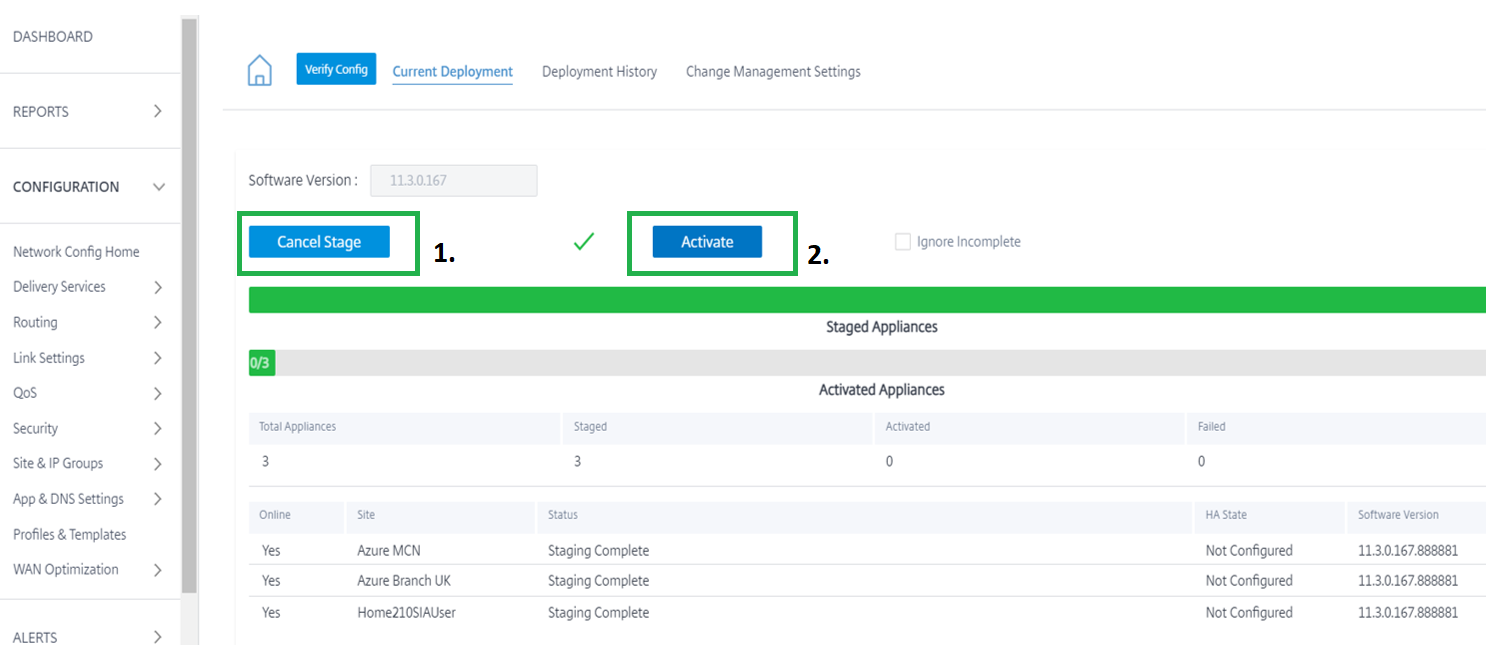

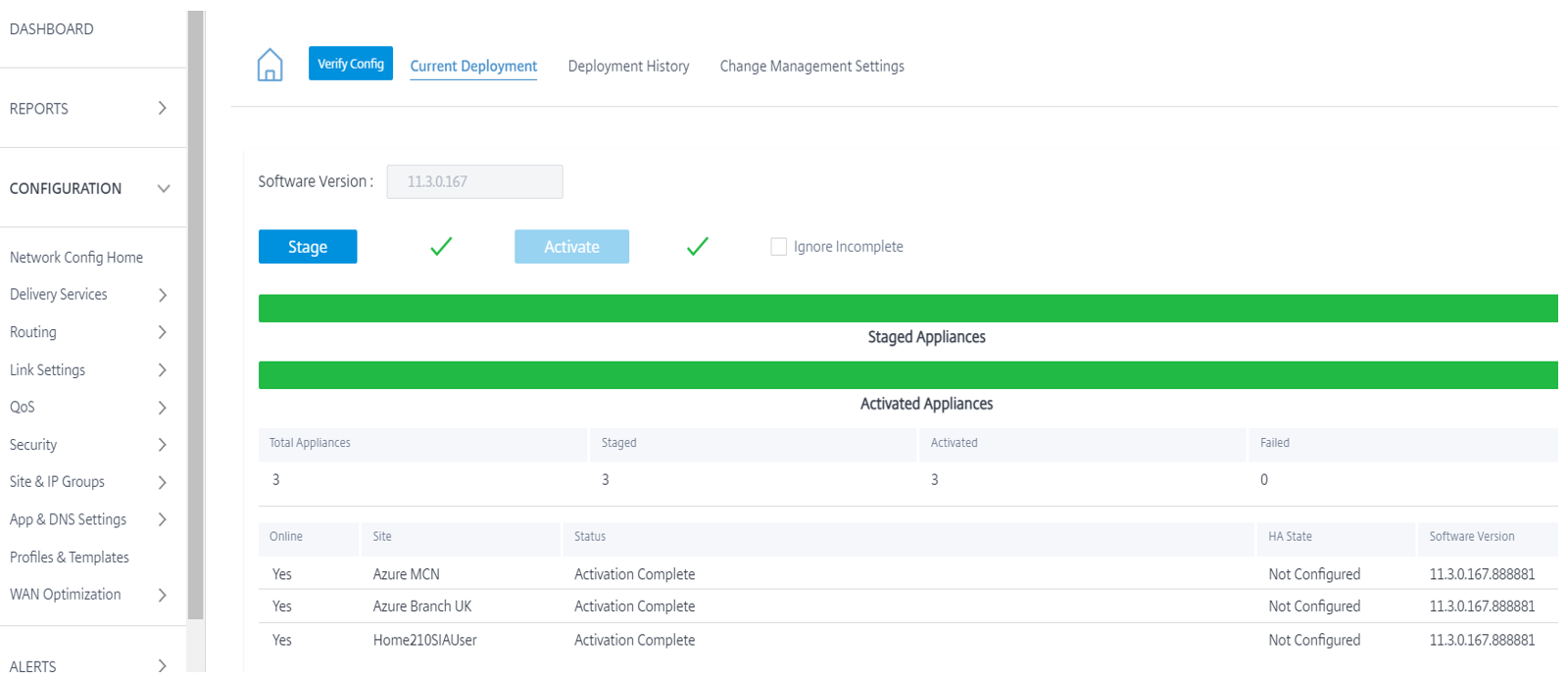

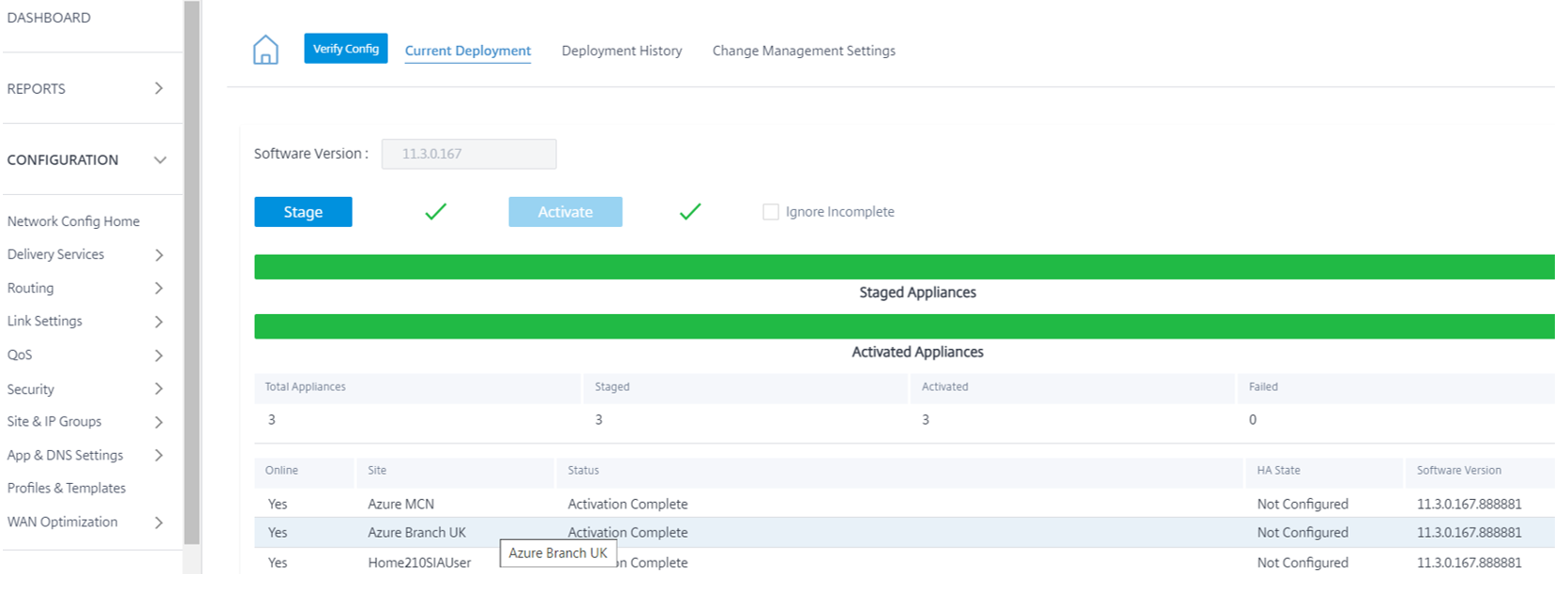

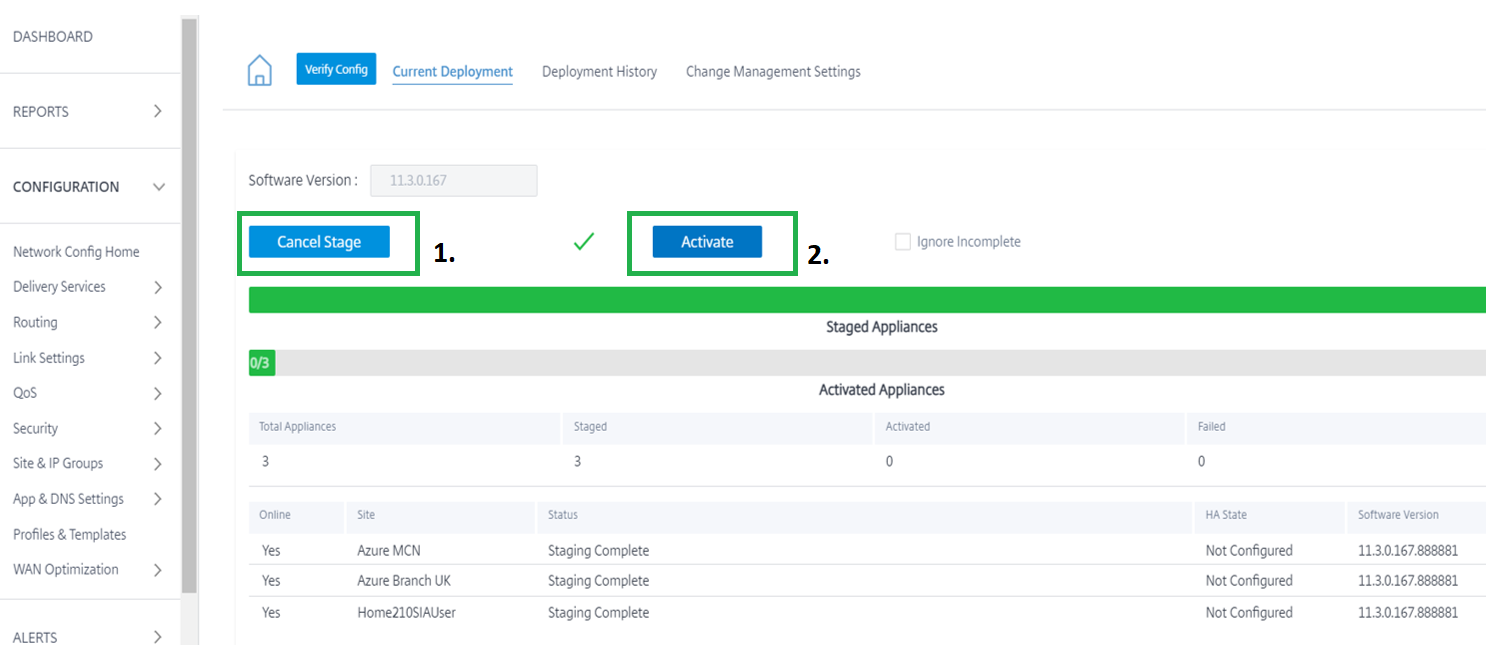

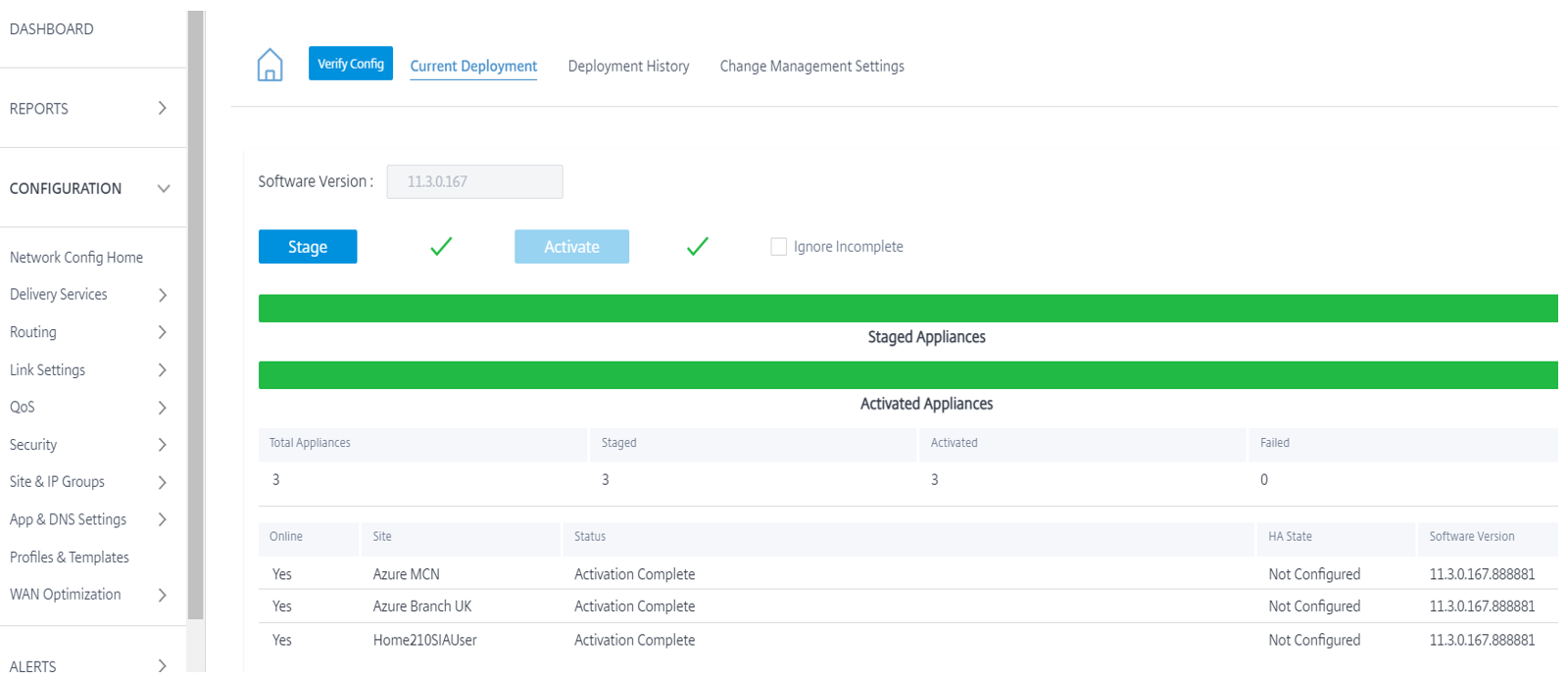

Bereitstellen von Config/Software, um Change Management und Aktivierung zu initiieren

- Klicken Sie auf Konfigurationssoftware bereitstellen

- Klicken Sie auf Stage und lassen Sie Staging abgeschlossen

- Klicken Sie auf Aktivieren und lassen Sie die Aktivierung abgeschlossen werden

Citrix SD-WAN IPsec-Tunnel

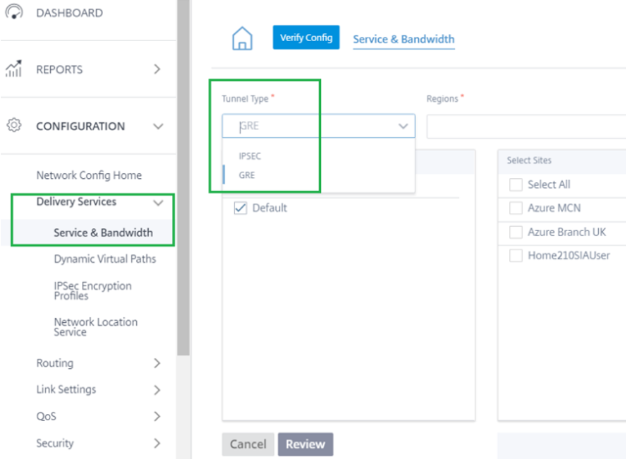

SIA Service erstellen

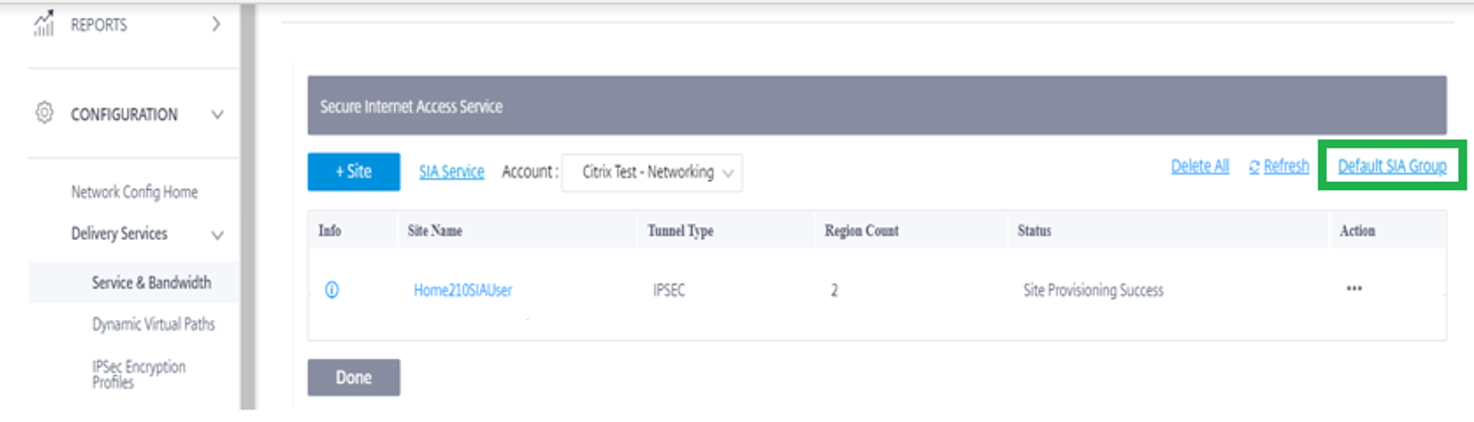

Gehe zu Alle Sites -> Lieferdienste -> Secure Internet Access Service

Passen Sie die Bereitstellung auf dem Secure Internet Access-Dienst auf globaler Ebene an und passen Sie die allgemeine Bereitstellung von Internetverbindungen an

Hinweis: Auf globaler Ebene schlägt die automatisierte IPsec-Bereitstellung der SIA-Site ohne den Bereitstellungswert für den SIA-Service fehl

- Geben Sie einen gewissen Provisioningprozentsatz für den Secure Internet Access Service an: Für diese Demo geben wir 30%

Best-Practice-Empfehlung: Ohne diese prozentuale Bereitstellung schlägt die Standortbereitstellung fehl. Daher wird empfohlen, dass wir den Prozentsatz angeben, bevor wir die Site für den SIA-Service erstellen

- Klicken Sie auf das Zahnradsymbol, um die neue Site für den Citrix SIA-Dienst hinzuzufügen

Hinweis: Durch das interne Erstellen eines SIA-Dienstes wird ein automatischer INTRANET-Dienst mit der Routingdomäne erstellt, die während der SIA-Site-Konfiguration ausgewählt wurde, und von PRESERVE ROUTE TO INTRANET SERVICE, dem automatisch der NUR-WAN-LINK-Statusregler.

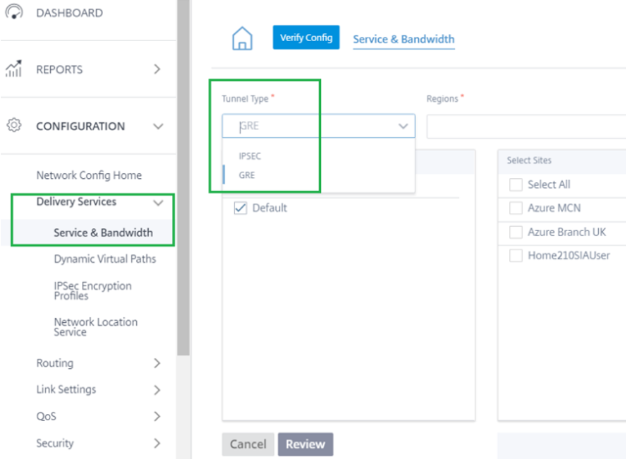

Erstellen Sie einen SIA Service

- Fügen Sie eine Website hinzu, indem Sie auf die Schaltfläche “+Site” klicken

- Nachdem Sie die neue Site hinzugefügt haben, konfigurieren Sie die folgenden Abschnitte.

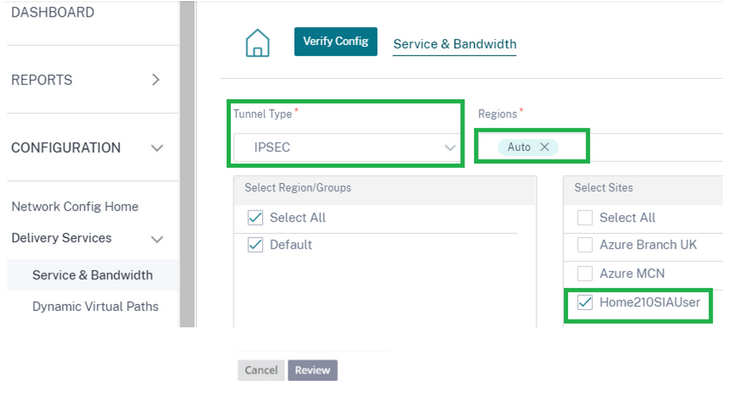

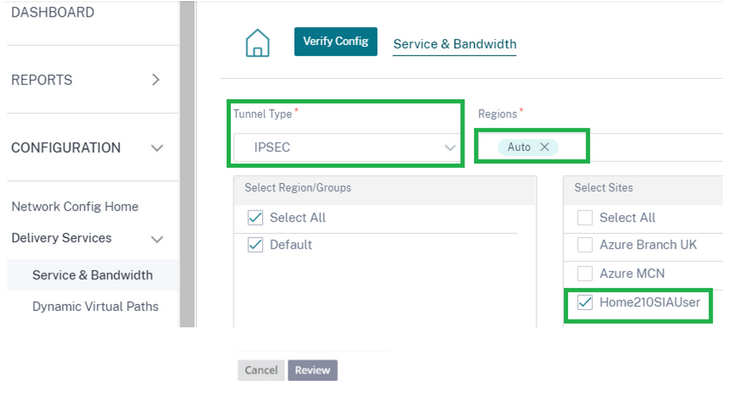

- Wählen Sie den Tunneltyp als “IPsec”

Sie können einen IPsec-Tunnel mit den Citrix SIA Cloud-Knoten erstellen. Im PoC verwenden wir eine automatisierte IPsec-Tunnelkonfiguration zwischen Citrix SD-WAN und Citrix SIA

PoP-Auswahl

- Wenn Sie AUTO auswählen, werden die nächsten 2 POPs für den IPsec-Tunnel ausgewählt (basierend auf dem Geostandort der im Orchestrator erstellten Site)

- Maximal 2 POPs werden ausgewählt, um einen redundanten ACTIVE-STANDBY-Tunnel zu den 2 verschiedenen POPs zu erstellen

Hinweis: Stellen Sie sicher, dass Sie den richtigen Standort des Zweigs im Orchestrator angeben, damit die nächste POP-Auswahl erfolgt.

- Wählen Sie die Site aus, die automatisch von der SD-WAN-Site an die SIA Cloud PoP (s) bereitgestellt werden muss

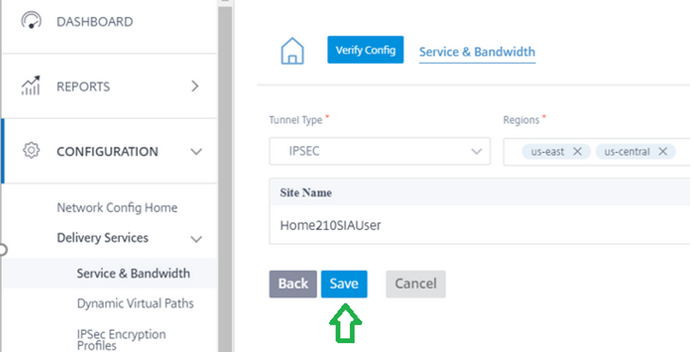

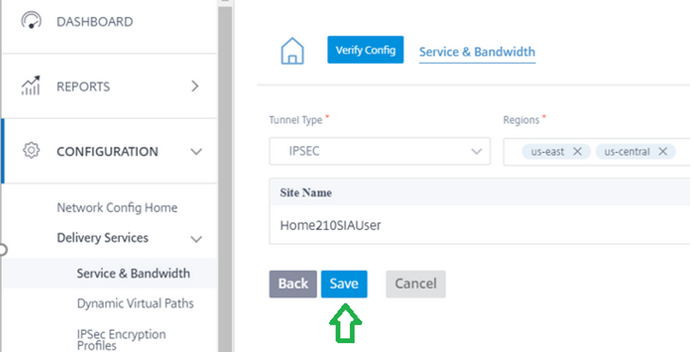

Klicken Sie auf “Review”

Klicken Sie auf “Speichern”

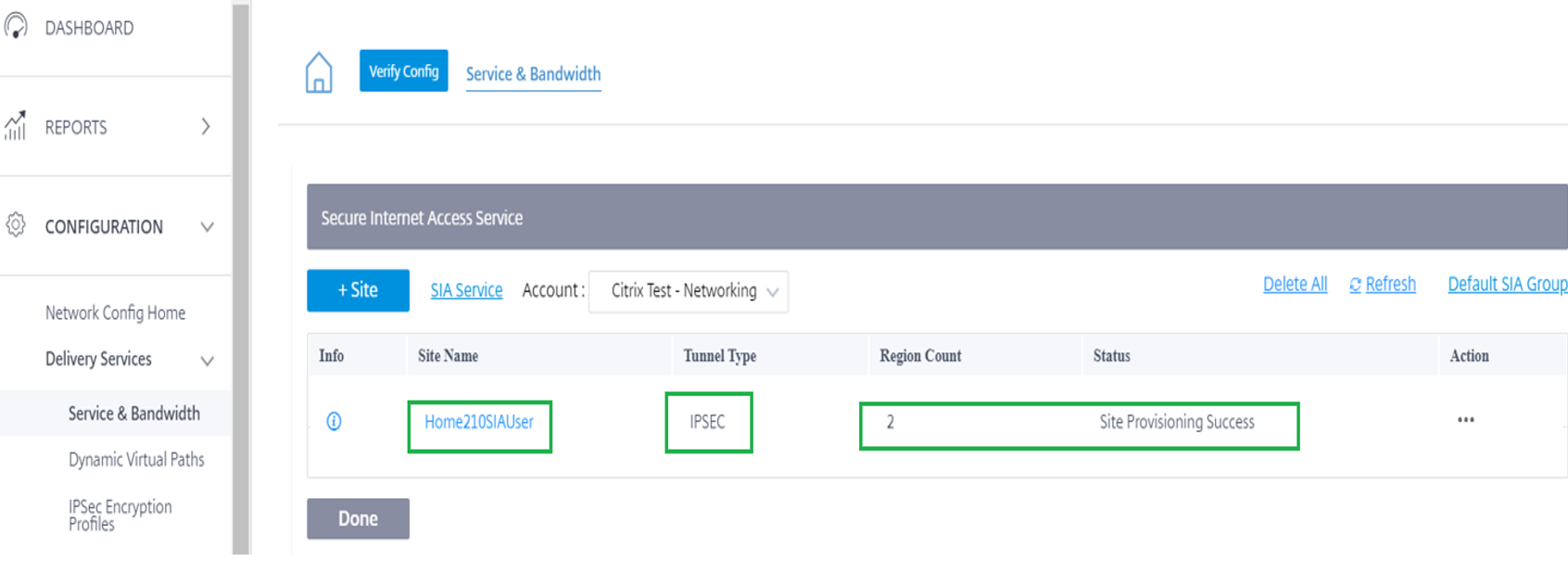

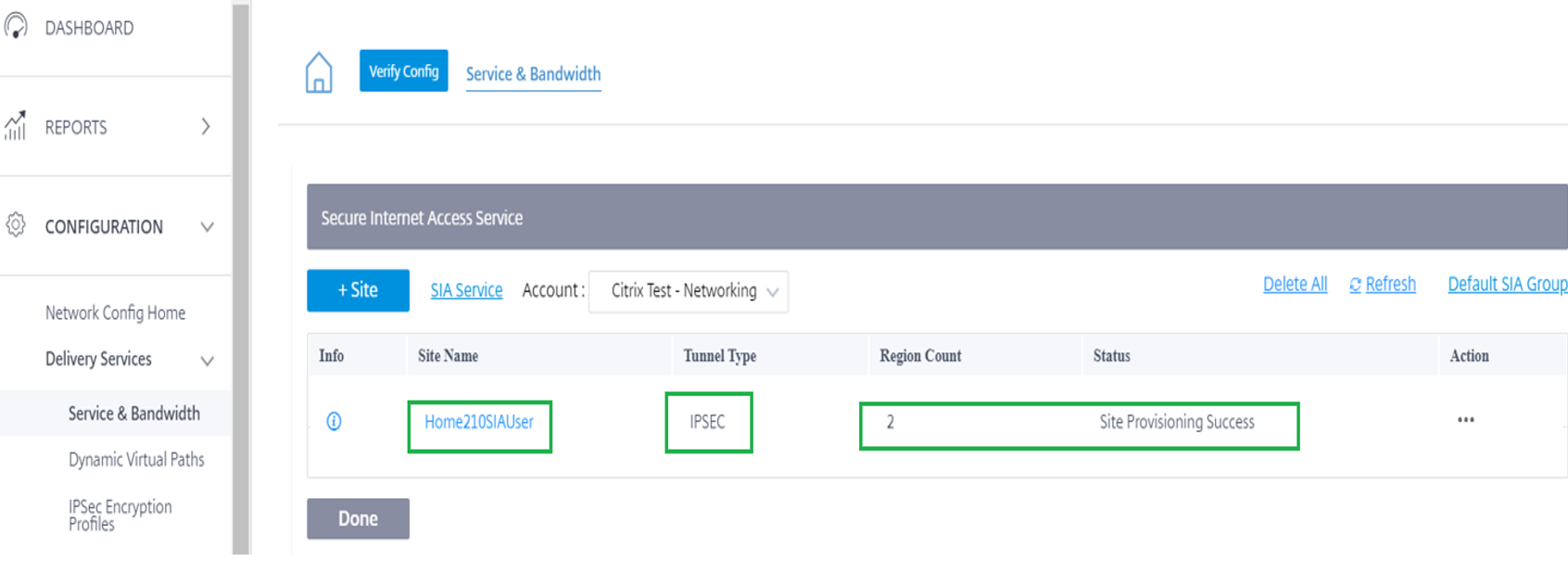

Überprüfen der Dienstbereitstellung

- Sobald die Site hinzugefügt wurde und die Dienstbereitstellung im Abschnitt Delivery Services bereitgestellt wurde, ist das Siteprovisionierung erfolgreich.

- Stellen Sie sicher, dass der Tunneltyp: IPsec

- Regionsanzahl: 2 (Wenn Sie 2 oder mehr POPs in Ihrem Konto zur Verfügung haben. Wenn Ihr Konto NUR einen PoP hat, wird während der Citrix SIA-Konfiguration in Orchestrator nur 1 angezeigt)

Status: Siteprovisioningerfolg

Steuerung des Verkehrs

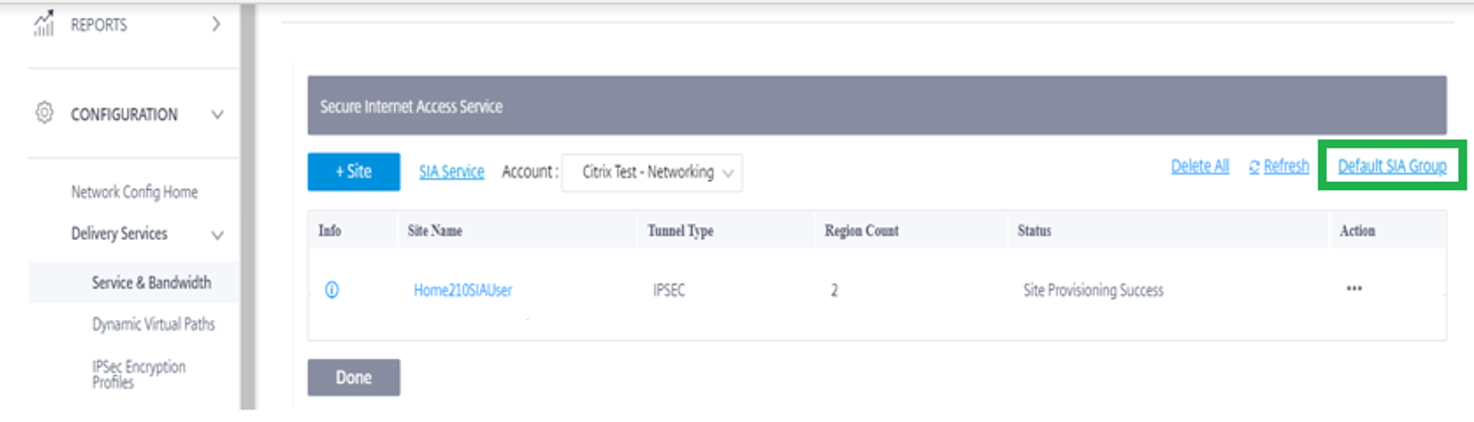

Klicken Sie auf “Standard-SIA-Gruppe”

Routing “ALL APPS” über den Citrix SIA-Dienst —wenn DER GESAMTE Internetverkehr durch den Citrix SIA IPsec-Tunnel gehen soll. In diesem Fall wird ein Standardwert von 0.0.0.0/0 über den Citrix SIA-Dienst erstellt

Anwendungs-/anwendungsbezogene anwendungs-/gruppenspezifisch —Wenn es nur bestimmte Anwendungen gibt, die über den SIA-Service geleitet werden müssen. In diesem Fall werden App-Routen im SD-WAN erstellt

Überprüfung der Automatisierung

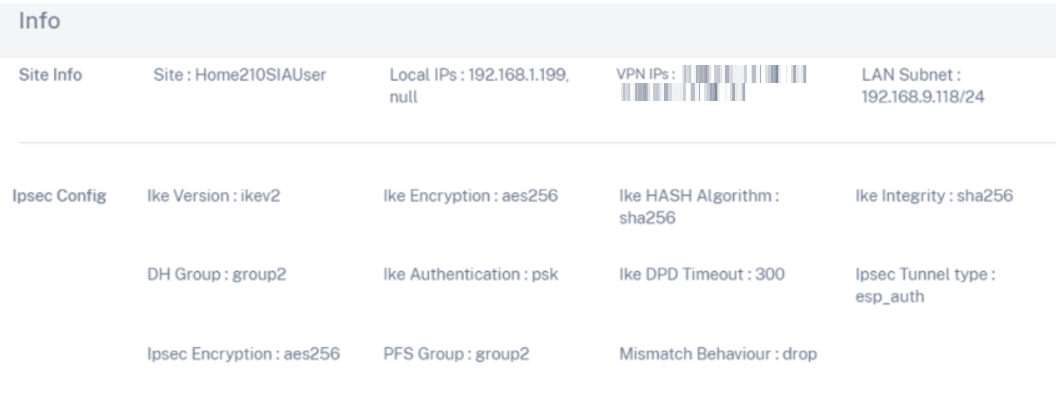

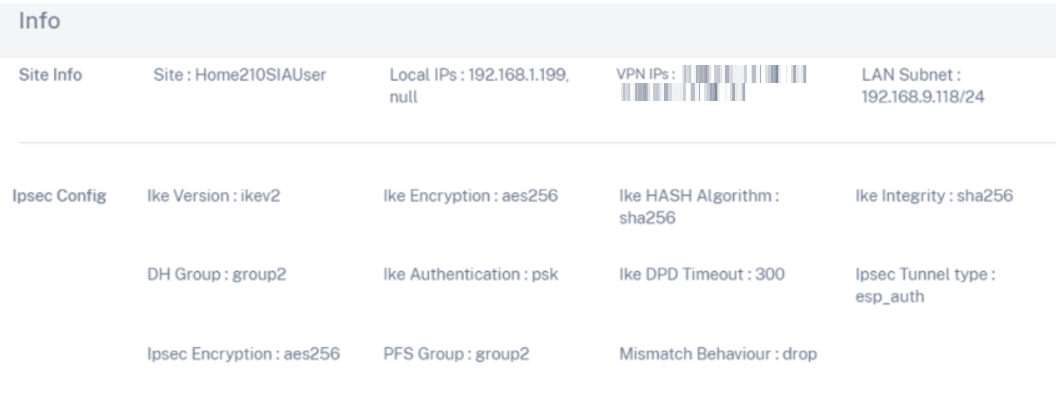

Klicken Sie auf das Info-Symbol, um zu erfahren, welche Details für den IPsec-Tunnel von der SD-WAN-Seite aus automatisiert wurden

Hinweis: Sobald der Citrix SIA IPsec-Tunnel bereitgestellt und gespeichert wurde, konfiguriert der Citrix SD-WAN Orchestrator den Citrix SIA IPsec-Tunnel mit Tunnel-Endpunktadressen, IKE/IPsec-Authentifizierungs- und Verschlüsselungseinstellungen und den WAN-Links, auf denen der Citrix SIA IPsec-Tunnel aktiviert sein sollte.

- Einige der folgenden Attribute werden angezeigt, indem Sie nach der Bereitstellung auf das Symbol “i” im Tunnel klicken

- Lokale IPs: Statische WAN-IP-Adresse der 2 WAN-Links ist aufgeführt

- Peer-Knoten-IPs werden angezeigt - Tunnel-Remote-Endpunkte (automatisch ausgewählt während der Tunnelerstellung basierend auf der Geo-Position der Site)

- Lokales LAN-Subnetz wird angezeigt - das ist das lokale VIP-Subnetz der LAN-Schnittstelle des SD-WAN

- Die Version ist IKEv2

- Verschlüsselung — AES256

- MD5/Auth HASH — SHA256

- PFS/IKE Gruppe — Modp 1024 (Gruppe2)

Bereitstellen

Stage und Aktivierung der Konfiguration, um die Einrichtung des IPsec-Tunnels zwischen dem Citrix SD-WAN und dem Citrix SIA Cloud PoP zu ermöglichen

Überprüfung des Tunn

Sobald der Administrator eine SIA-Site im Orchestrator hinzufügt, wird eine automatisierte Tunnelkonfiguration initiiert. Die API-Automatisierung erstellt einen IPsec-Tunnel zwischen dem Citrix SD-WAN und dem Citrix SIA CloudGateway-Knoten. Von der Citrix SIA-Seite brauchen wir für die Einrichtung eines Tunnels zwei Dinge. Die Erstellung eines Tunnels unter Gerät mit Cloud verbinden -> Tunnels -> IPsec-Tunnel und dann eine lokale Subnetzerstellung unter Netzwerk -> Lokale Subnetze

Hinweis: Der IPsec-Tunnel-Name, die IKe/IPsec-Verschlüsselungs- und Authentifizierungseinstellungen, die IKE-Version2, die lokale und Remote-ID einschließlich des Pre-Shared Key werden von der API automatisch generiert, ohne dass ein manueller Eingriff erforderlich ist.

Die lokalen Subnetze werden ebenfalls automatisch erstellt, und der in der SIA-Cloud neu erstellte Tunnel wird dem lokalen Subnetz entsprechend zugeordnet.

Hinweis:

Die aktivierte Richtlinie (Security Group) ist “Default” und wir können die Richtlinie in der Citrix SIA-Plattform ändern, indem Sie die lokalen Subnetze bearbeiten und eine Gruppe von Administratoroptionen auswählen

Hinweis:

- SSL-Entschlüsselung ist standardmäßig deaktiviert

- Die Standardrichtlinie ist “Standard”

- Gehe zuallen Seiten -> Netzwerkkonfig-Startseite -> Lieferdienste -> Secure Internet Access Service

- Klicken Sie auf das Info-Symbol

- Sie können den Tunnelstatus mit lokalen und Remote-Endpunkt-IPs überprüfen

- Status des Tunnels mit Statistiken über eingehende und ausgehende Pakete

Sie können den Status des IPsec-Tunnels auch überprüfen, indem Sie auf:

- Spezifische Website -> Berichte -> Echtzeit -> IPsec Tunnel -> Neueste Daten abrufen

Überprüfen von Cloud-IP-Zuweisungen

Gehen Sie im Citrix SIA Portal zuHome -> Node Collection Management -> Knotengruppen -> Node-Cluster mit Gateway-Typ

Überprüfen des IPsec-Tunnel

Überprüfen Sie nach dem Hochfahren des Tunnels die Proxy-IP mithilfevon https://ipchicken.comoderhttps://whatsmyip.com

Wenn Sie entweder einen Citrix SIA Cloud Connector (SIA Agent) oder einen IPsec-Tunnel (ohne Agenten) verwenden, ist die Proxy-IP EINER der von der Citrix SIA Platform für das verwendete Konto bereitgestellten Cloud Nodes

PoC Anwendungsfall 1 - SIA Agent+Citrix SD-WAN in einer Filiale

Voraussetzungen

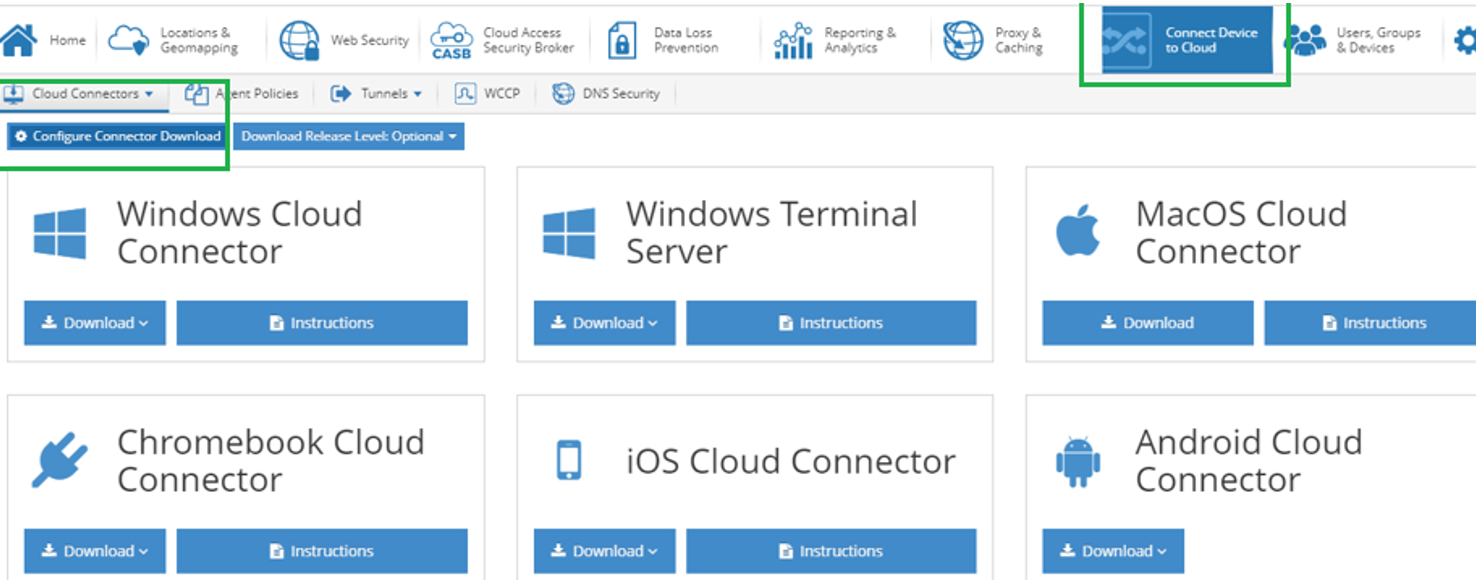

Laden Sie zuerst den Cloud-Connector (SIA Agent) mit einer bestimmten Sicherheitsgruppe (Windows Connector) herunter und installieren Sie ihn.

Hinweis: Sie können keine neue Sicherheitsgruppe erstellen, sondern nur die Standardgruppen ändern und die Namen ändern, um die Sicherheitsrichtlinien zu erstellen und auf eine bestimmte Gruppe anzuwenden.

Zum贝piel ändern wir in diesem Fall Gruppe 7 (nicht genommen und immer noch Standard) und nehmen Änderungen am Gruppennamen “POC_Demo_Group” vor.

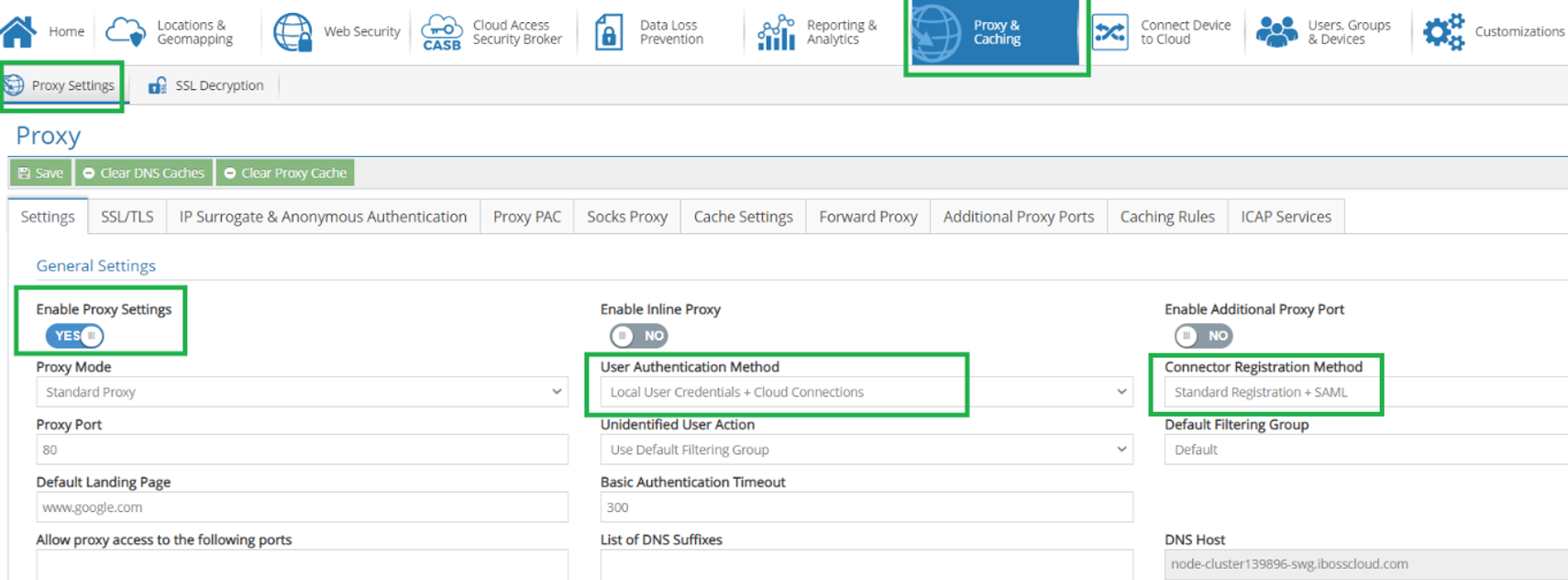

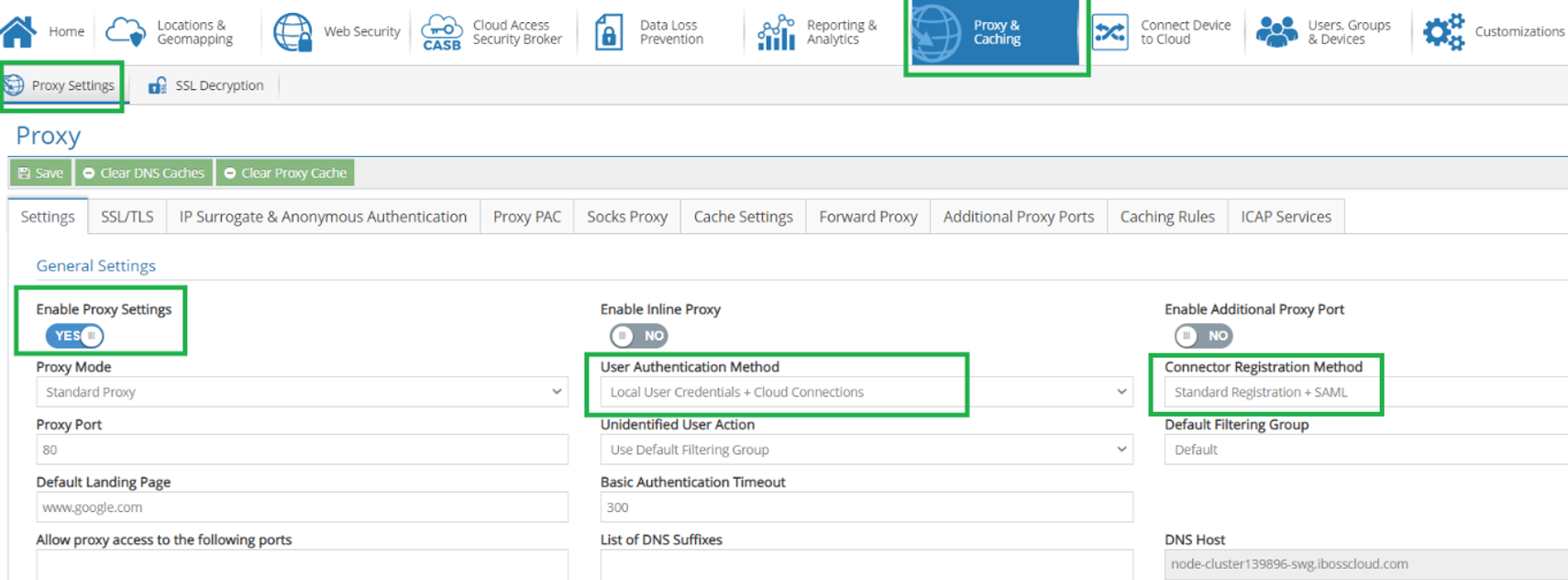

Voraussetzungen für die Konnektorkonfiguration für Proxy

- Gehe zu Proxy & Caching -> Proxy-Einstellungen -> Einstellungen

- Klicken Sie auf Proxy-Einstellungen als “JA” aktivieren

- Stellen Sie sicher, dass die Methode zur Benutzerauthentifizierung “Anmeldeinformationen für lokale Benutzer + Cloud Connectors”

- Stellen Sie sicher, dass die Connector-Registrierungsmethode “Standard Registration + SAML” ist

Andere als Standard belassen

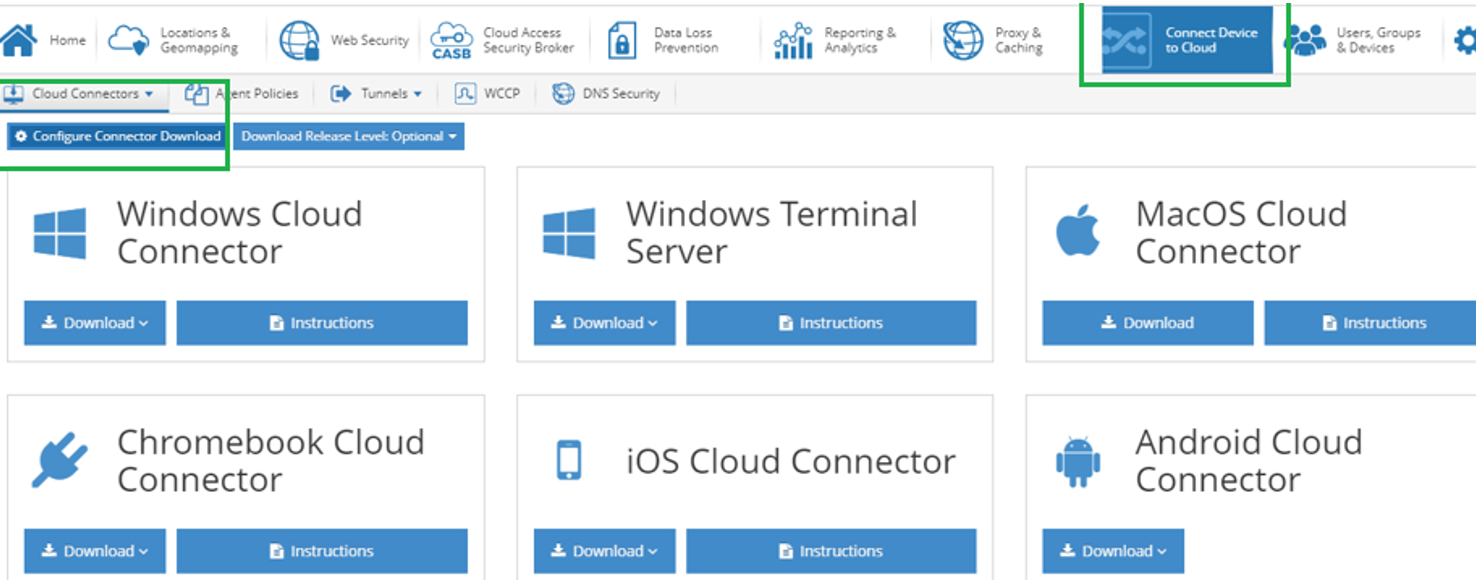

Klicken Sie auf Gerät mit Cloud verbinden -> Cloud Connectors

Klicken Sie auf Connector konfigurieren

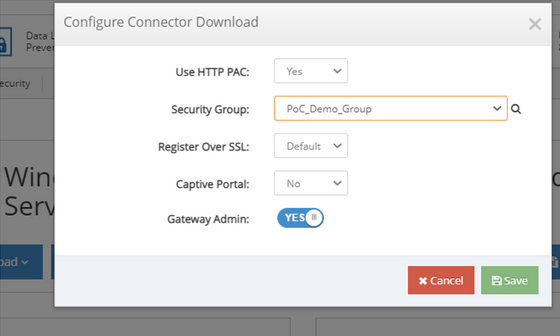

Wählen Sie die folgenden Werte aus.

- HTTP-PAC verwenden — JA

- Sicherheitsgruppe — POC_DEMO_Group

- Über SSL registrieren — Standard

- Captive Portal — Ja

- Gateway Admin — Aktiviert

Klicken Sie auf die Windows Cloud Connector-Download-Taste und wählen Sie Windows 8/10 64-

Hinweis: Stellen Sie sicher, dass Sie über den Google Chrome-Browser auf die Citrix SIA Cloud-Plattform zugreifen. Bei Firefox darf das Installationsprogramm nicht als MSI heruntergeladen werden (in diesem Fall müssen Sie den Namen der Datei, die .html aus der Datei entfernt, manuell ändern).

- Lassen Sie das Installationsprogramm herunterladen und doppelklicken Sie dann auf das Installationsprogramm im Downloadbereich oder aus dem Download-Ordner, in dem es gespeichert wurde

- Nach einem Doppelklick wird ein Pop Up präsentiert. Klicken Sie auf “Weitere Informationen” und dann auf “Trotzdem ausführen”

- ein Klick auf Trotzdem ausführen beginnt mit der Installation der MSI-Datei

- Beenden Sie die MSI-Dateiinstallation, die alle weiteren Verwaltungsvorgänge ermöglicht

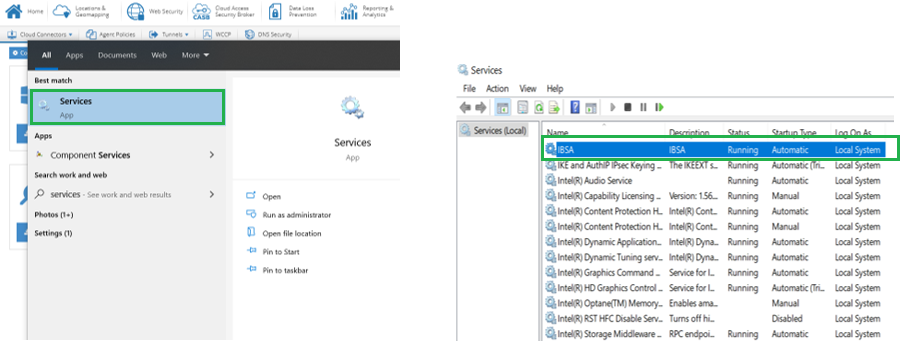

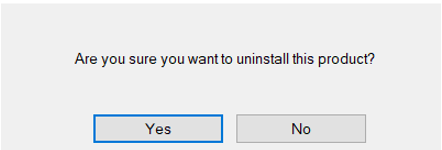

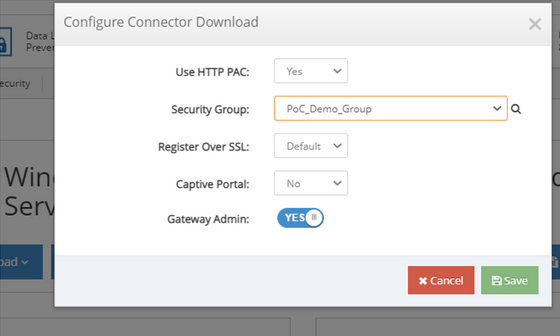

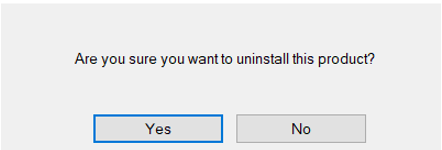

- Sobald die MSI-Installation abgeschlossen ist, suchen Sie in der Windows-Suche nach “Diensten” und öffnen Sie das Dienste-Fenster.

Suchen Sie nach einem Service mit dem Namen IBSA. Dies bestätigt, dass der Citrix SIA Agent-Dienst auf dem Hostcomputer ausgeführt wird.

Stellen Sie sicher, dass bei laufender Cloud Agent-Dienstleistung die Proxy-IP, die auf www.ipchicken.com oder www.whatsmyip.com zugreift, die von CloudGateway-Knoten des Citrix SIA-Kontos ist

Hinweis: Zu diesem Zeitpunkt muss die IP bei erfolgreicher Registrierung des Cloud-Agenten auf eines der Cloud Node-POP-IPs geändert werden. Wenn die IP, die Sie haben, die des Dienstanbieters NAT IP ist, können Sie debuggen, warum der SIA-Agent/Cloud Connector ausgefallen ist.

- Wenn die Cloud-Registrierung über den Cloud Connector (SIA Agent) erfolgreich ist, beachten Sie den Benutzernamen und alle anderen Details bei einer erfolgreichen Agentenregistrierung

Hinweis: Wenn Sie Ihren Benutzernamen und andere Details NICHT sehen, muss die Registrierung des Benutzeragenten einige Probleme haben.

- Gehe zu Benutzergruppen und Geräte -> Mit der Cloud Verbundene Geräte

- Beachten Sie bei erfolgreicher Agentenregistrierung den Agentenverkehr auf dem Citrix SIA Reporter unter Echtzeit-Dashboard oder Ereignisprotokollen

Hinweis: Wenn Sie einen Agenten installiert haben, beachten Sie, dass der Benutzername explizit bei der Gruppe angezeigt wird, die während des Herunterladens/der Installation des Agenten einschließlich der privaten Quell-IP festgelegt wurde.

Konfiguration

In diesem Anwendungsfall verwenden wir den Citrix SIA Cloud Connector (SIA Agent), um direkt über den Internetdienst auf die Citrix SIA Cloud zuzugreifen, damit zuverlässig über den Overlay Virtual Path von Citrix SD-WAN auf die DC-Workloads zugegriffen werden kann

Ohne Citrix SIA müssten wir unternehmensempfindliche SaaS-Anwendungen an das Rechenzentrum bringen, um Sicherheit zu bieten. Dies führt jedoch zu einer erheblichen Latenz und verschlechtert dadurch die Anwendungsbereitstellung und -erfahrung.

Mit Citrix SIA ist der Backhaul nicht mehr notwendig. Der Citrix SIA Agent unterstützt die SaaS-Verbindungen des Unternehmens direkt mit Citrix SIA Cloud. Die Citrix SIA erstellt dann eine sichere Service-Edge-Infrastruktur im Branch/Edge.

Empfohlene Best Practice: Es ist eine empfohlene bewährte Vorgehensweise, dass der Cloud-Connector-Datenverkehr von verwalteten Unternehmensgeräten aus dem lokalen IPsec-Tunnel des Citrix SD-WAN am Rande der Zweigstelle umgangen wird. Dies ermöglicht den direkten Proxy an die Citrix SIA, wo Unternehmensorganisationen oder Sicherheitsgruppen direkt über Cloud-Konnektoren auf den verwalteten Geräten ausgeübt werden können.

Damit der Citrix SIA Cloud-Connector nahtlos in den Citrix SIA Gateway Cluster und PoPs Call Home kann, ist es wichtig, den Cloud-Connector-basierten Datenverkehr aus dem IPsec-Tunnel zu Bypass.

Erstellen Sie eine neue Custom APP mit den folgenden IP/Port/Protokolllisten

Verknüpfen Sie die benutzerdefinierte App mit INTERNET Breakout, damit der SIA- oder Cloud Connector-Agentenverkehr aus dem Tunnel umgangen und direkt über den Internetdienst gesendet werden kann

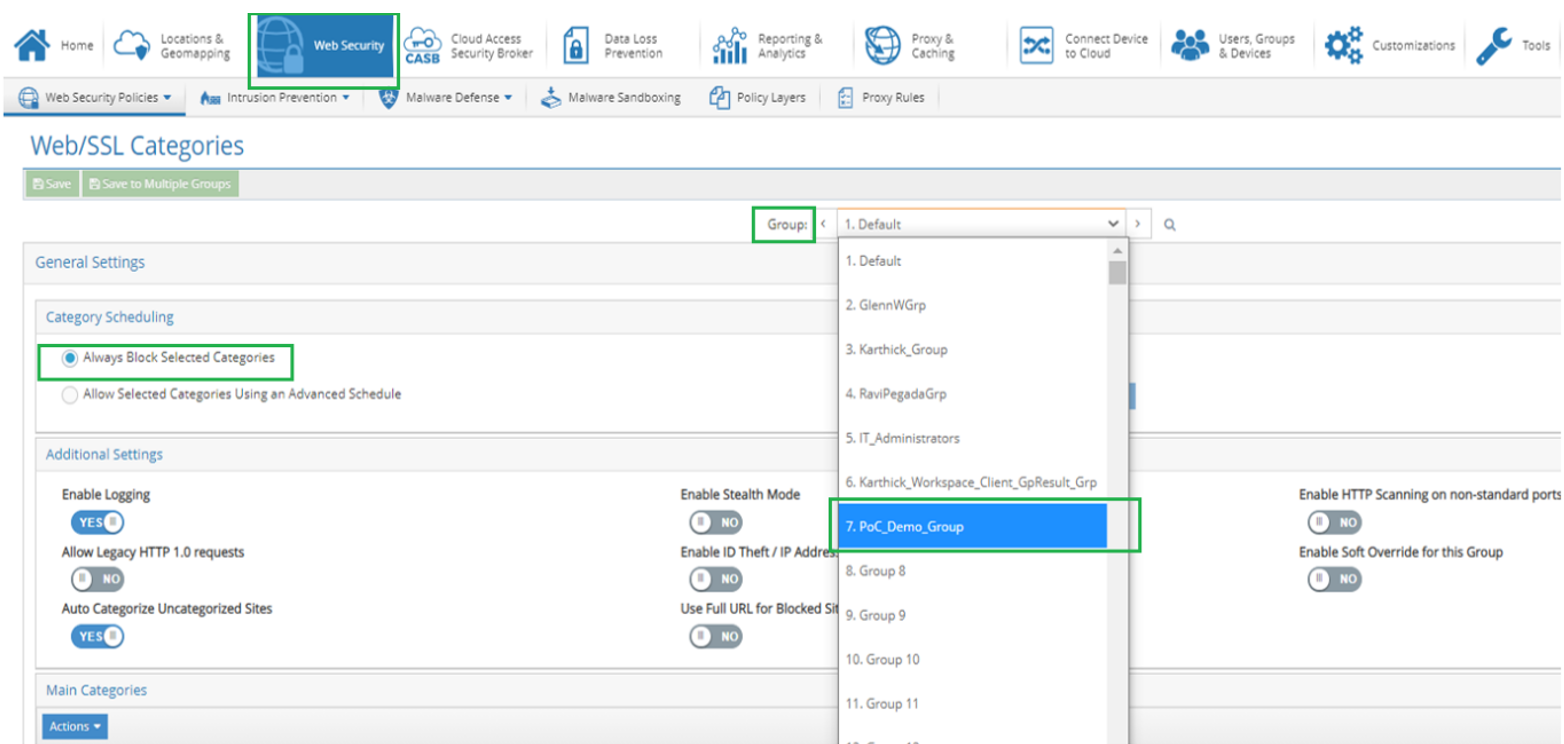

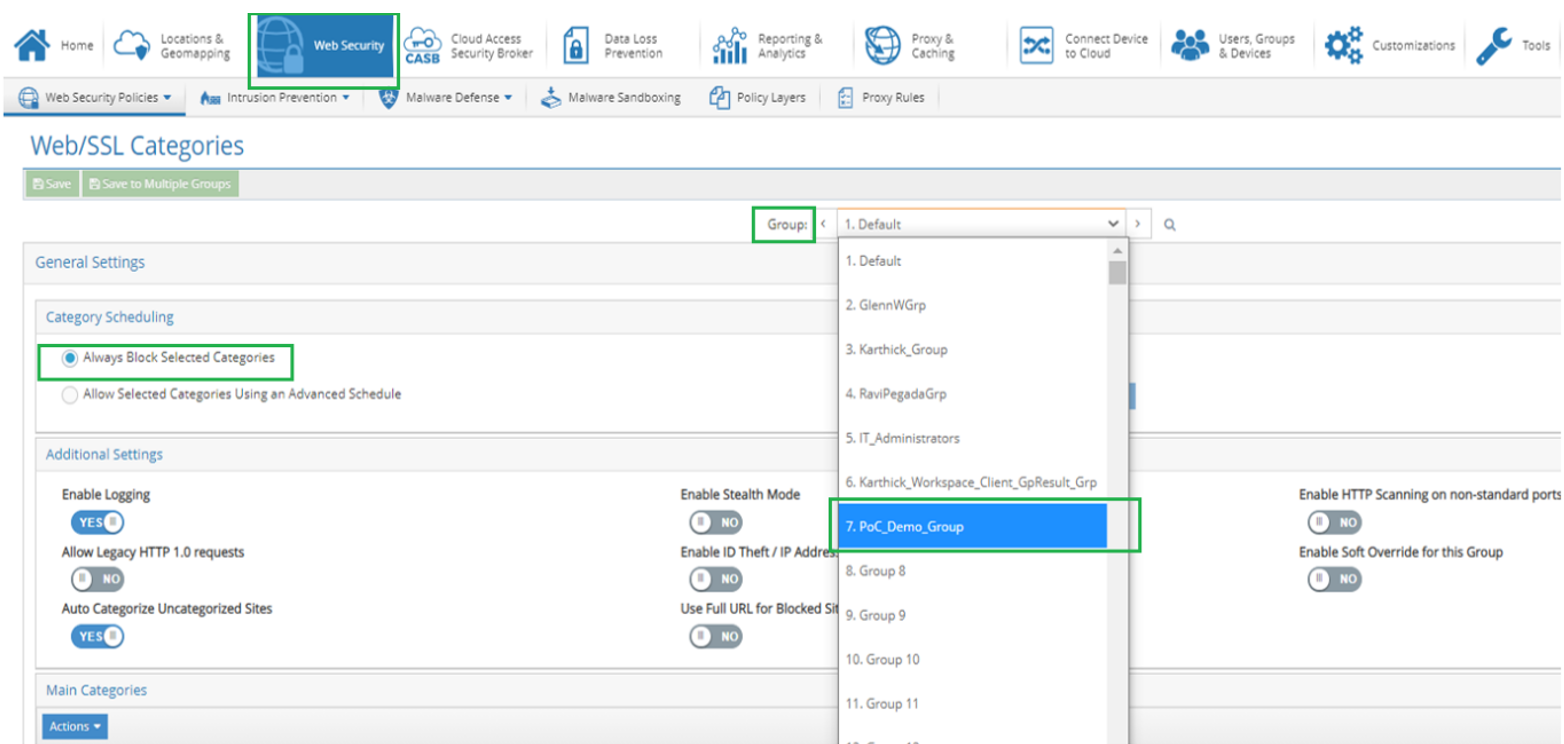

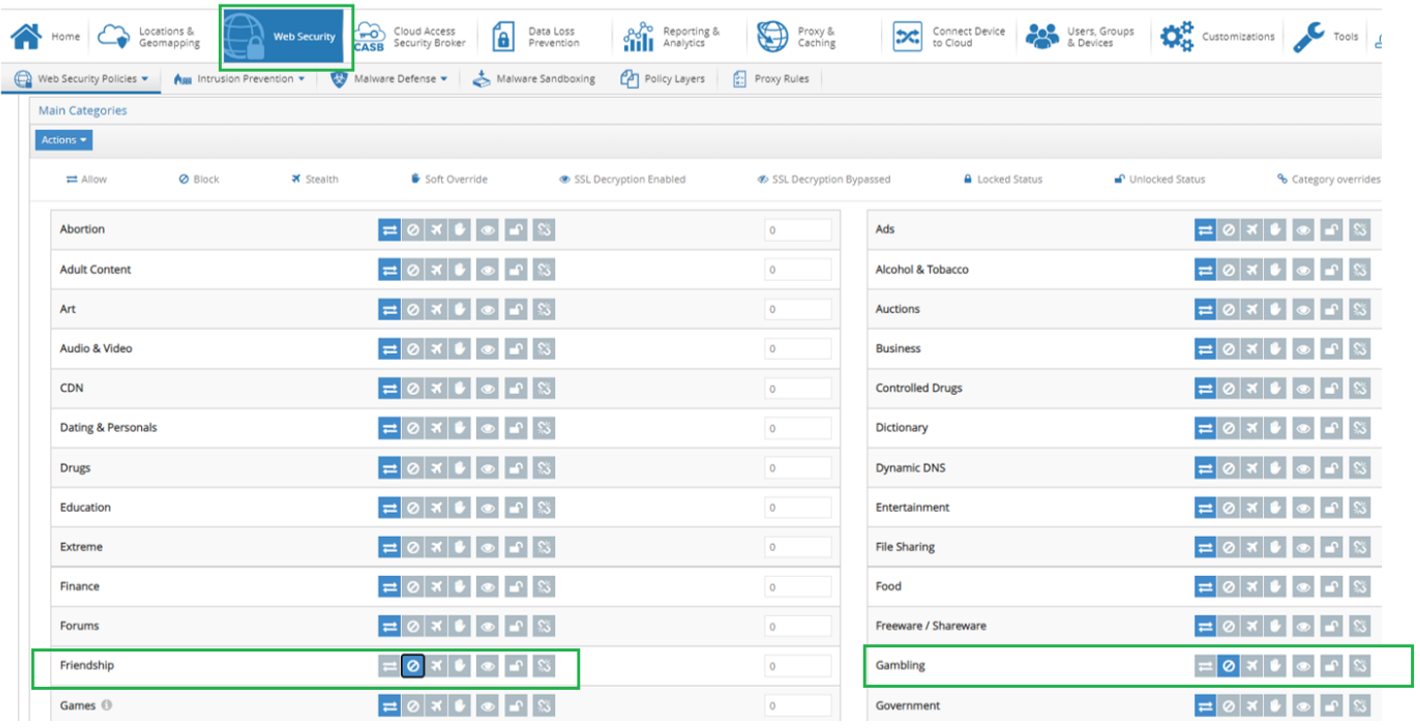

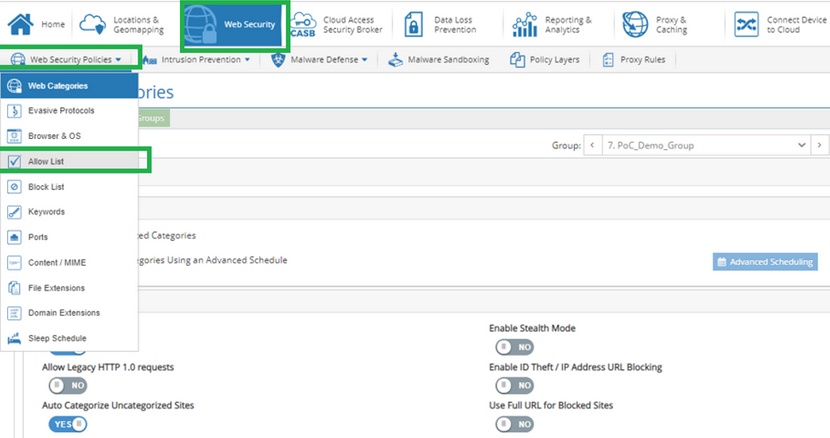

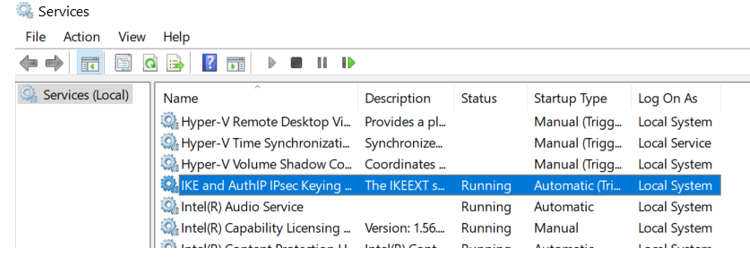

Web Security — Kategorierichtlinien

- Klicken Sie aufWeb-Sicherheit -> Web-Sicherheitsrichtlinien -> Web/SSL-Kategorien

Wählen Sie die Gruppe als “POC_Demo_Group”, da der SIA-Agent für diese Gruppe installiert ist)

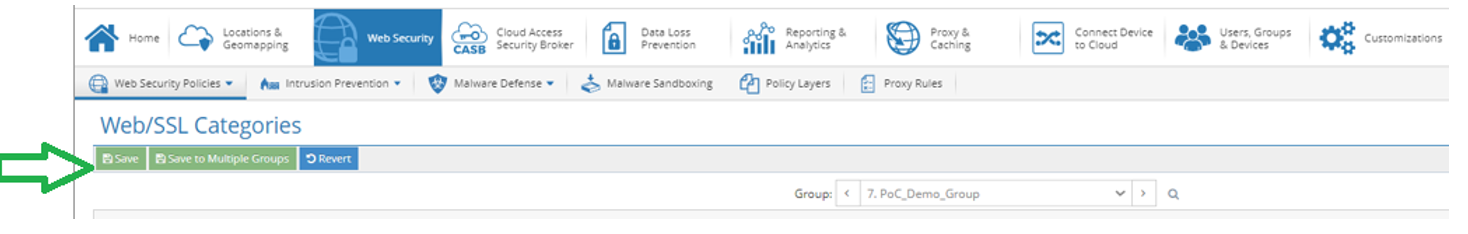

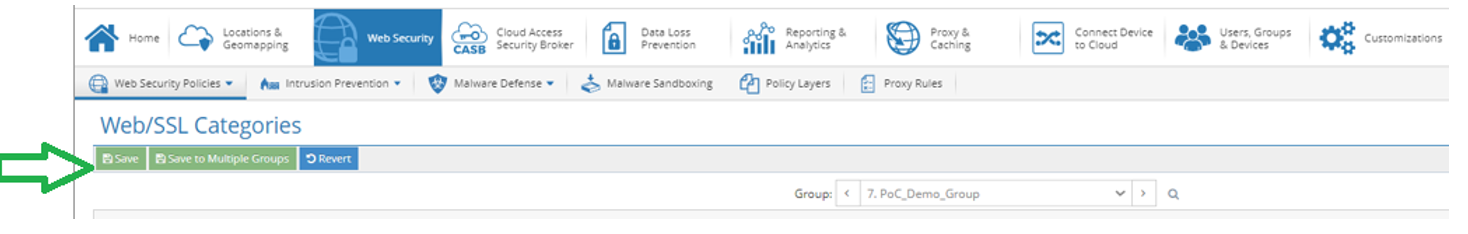

Blockieren von Kategorien für Freundschaft und Glücksspiel

SPEICHERE DIE Einstellungen NUR auf “POC_Demo_Group”

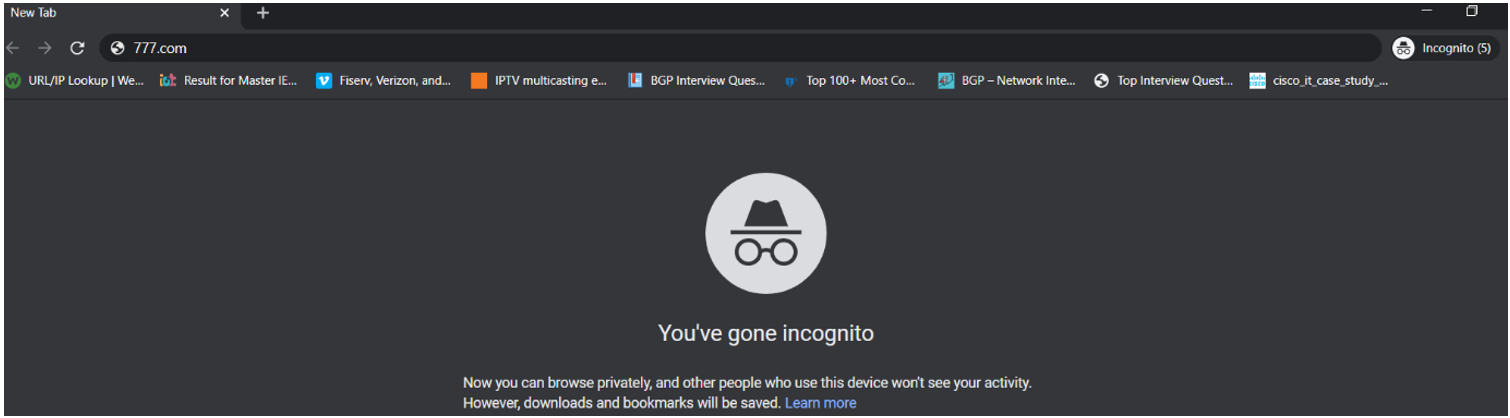

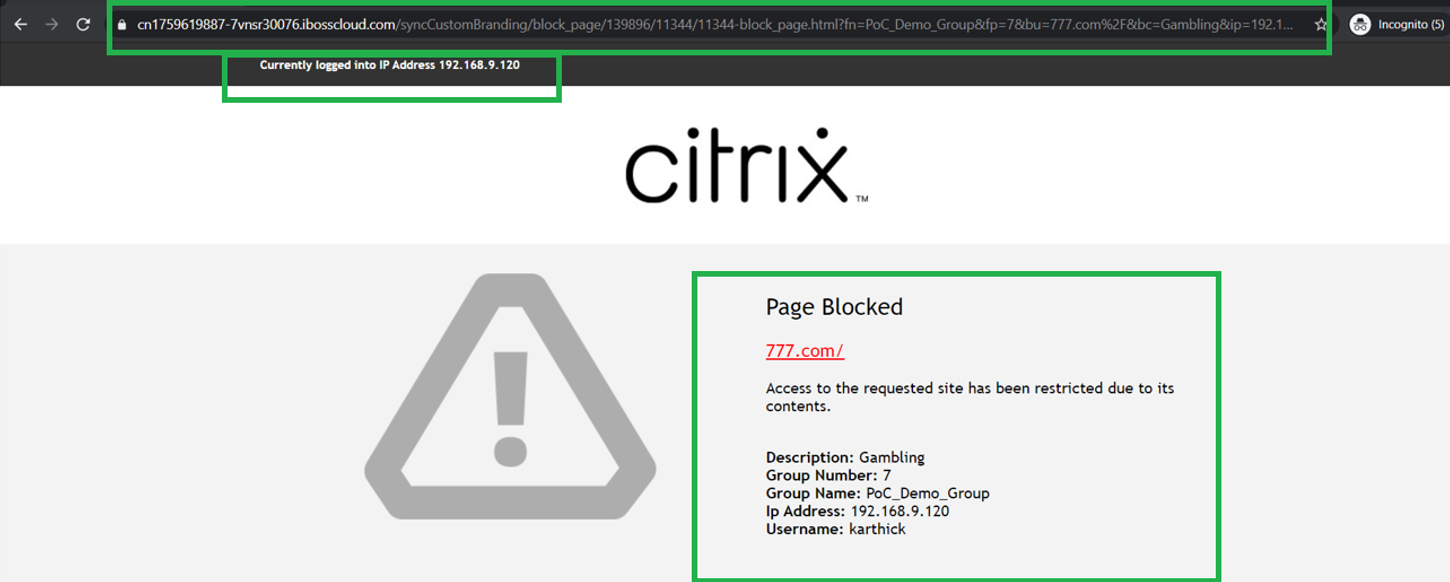

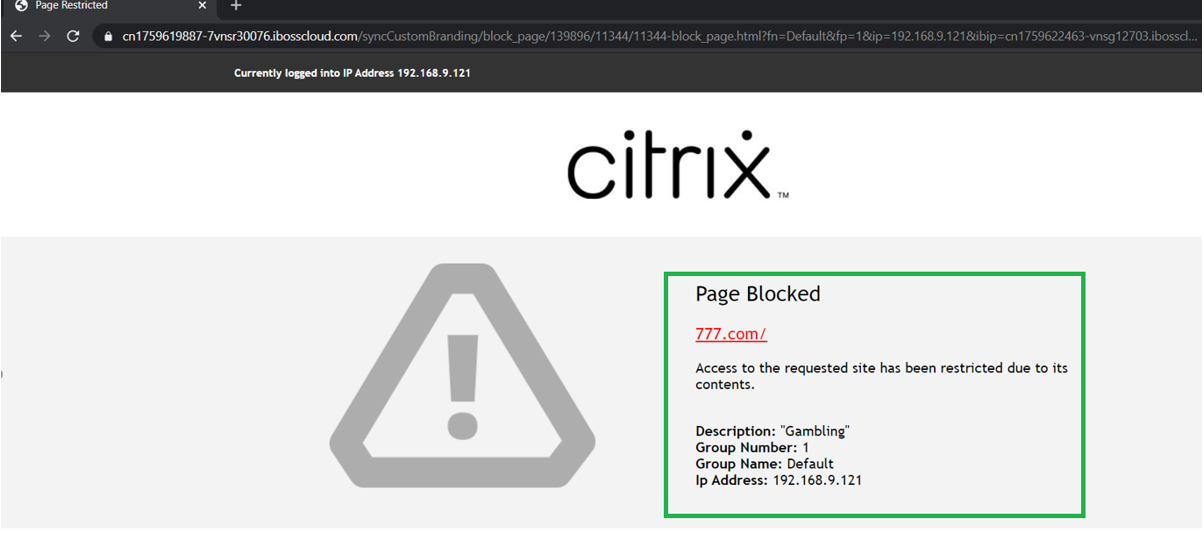

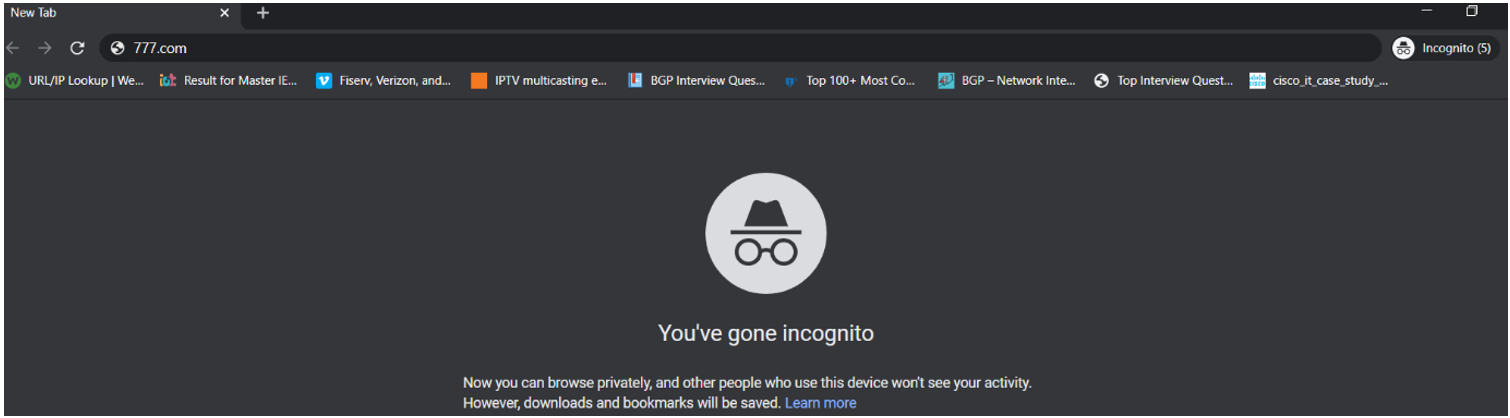

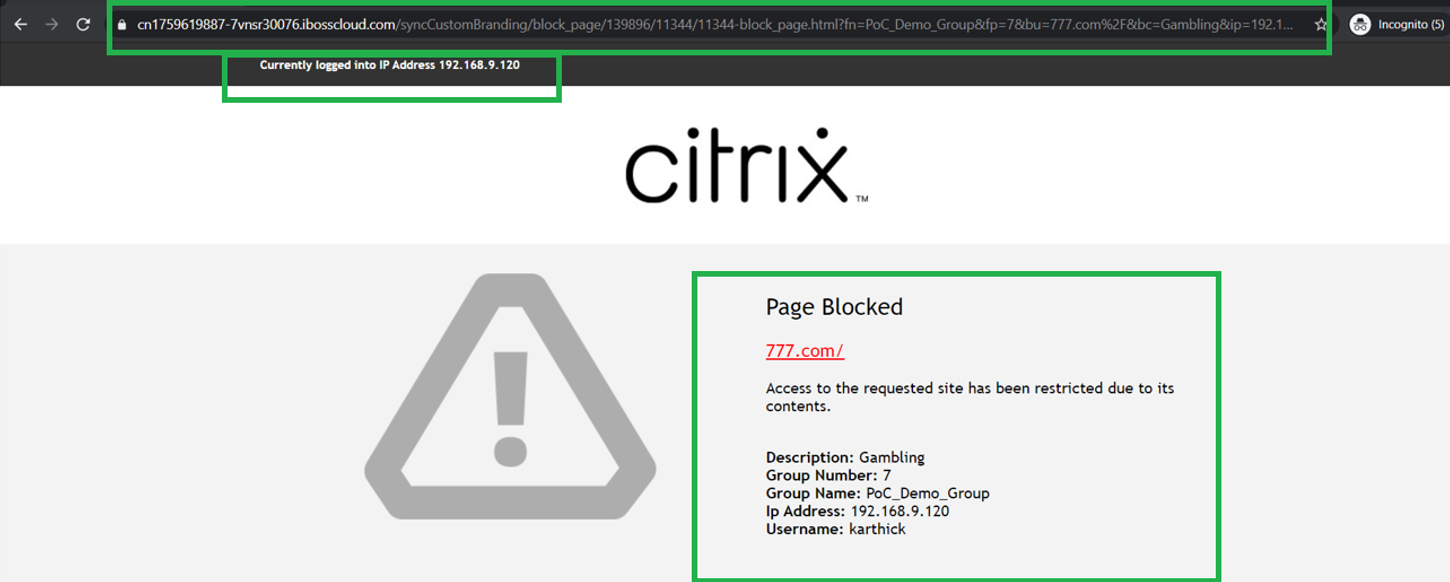

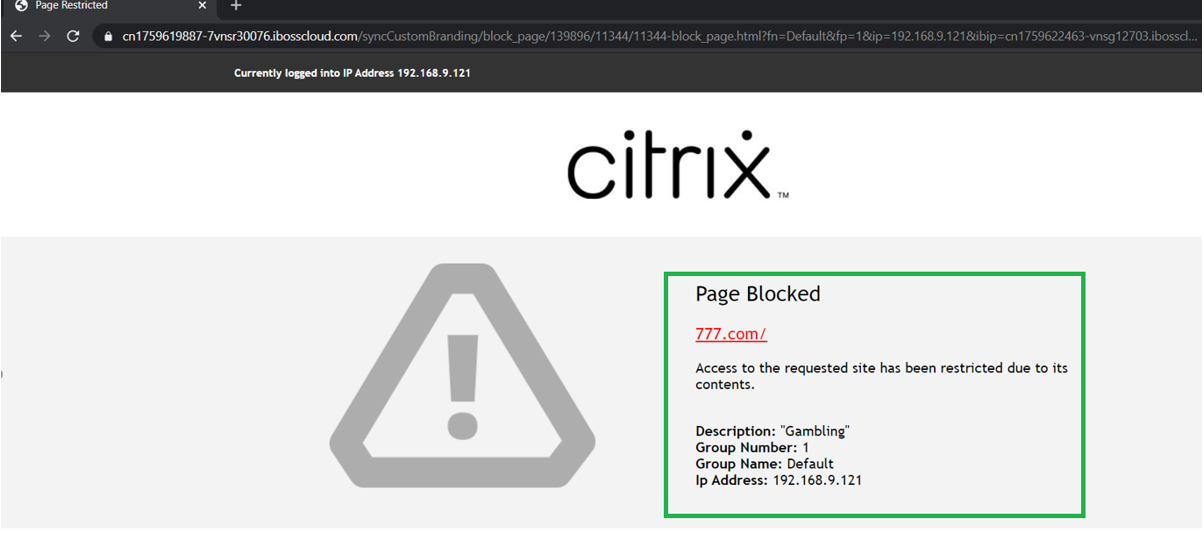

Web Security - Überprüfung der Kategorie-Richtlinie

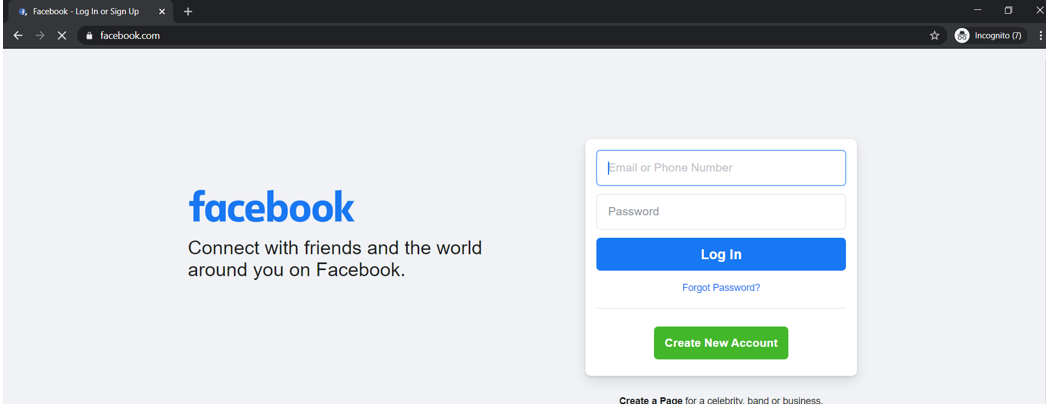

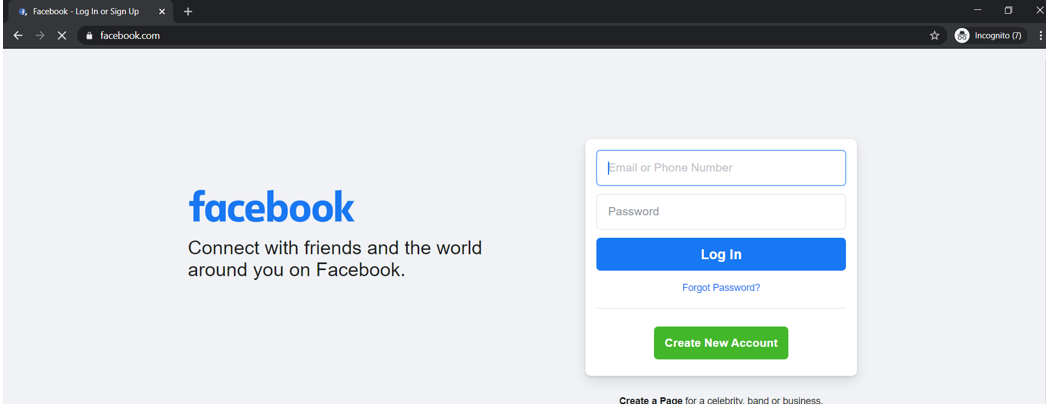

- Öffnen Sie ein Incognito-Fenster eines Browsers

Zugriff auf 777.com (Eine Glücksspielseite)

Sobald auf die Website zugegriffen wird, blockiert die Splash-Seite den Datenverkehr (wie vom Administrator in der PoC_demo_Group-Richtlinie durchgesetzt

Sie können auch sehen, dass der Gruppenname sichtbar ist, einschließlich der privaten lokalen IP des End-Hosts und des Benutzernamens

In der Beschreibung wird auch die Kategorie angegeben, auf die

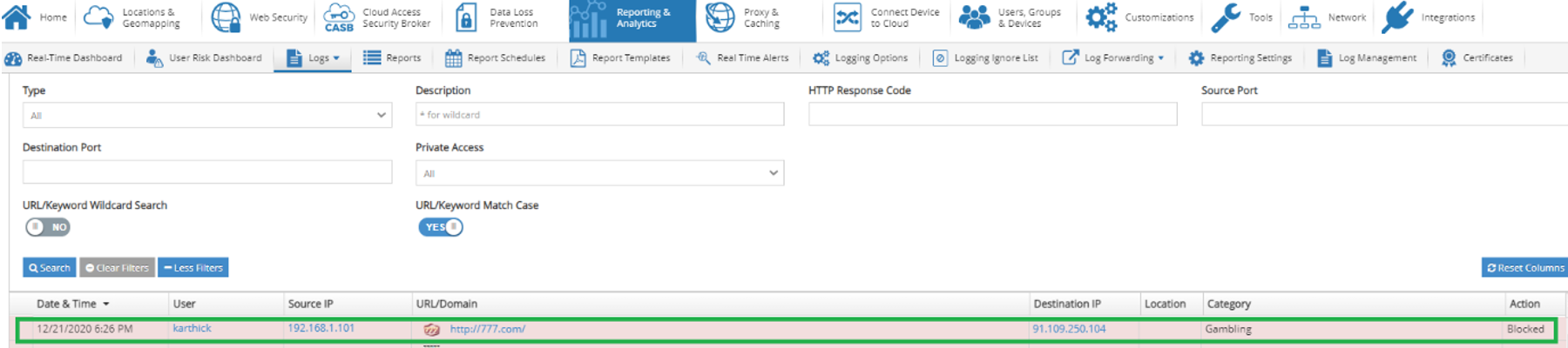

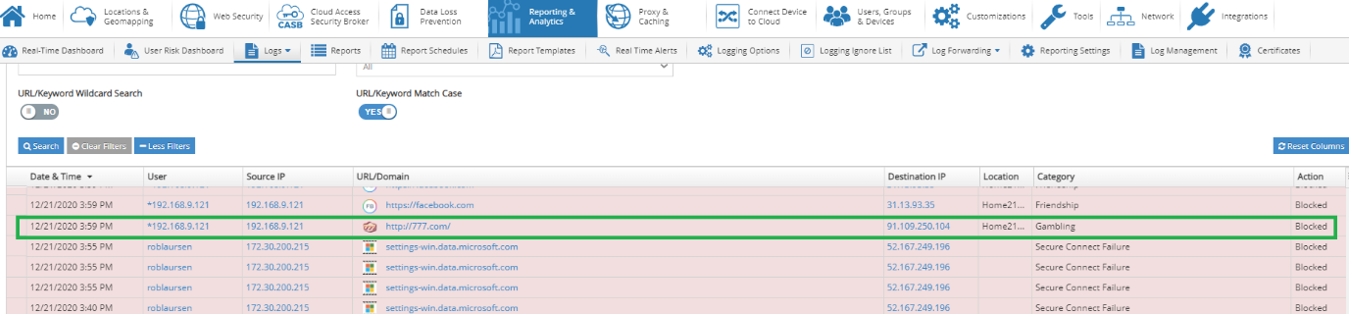

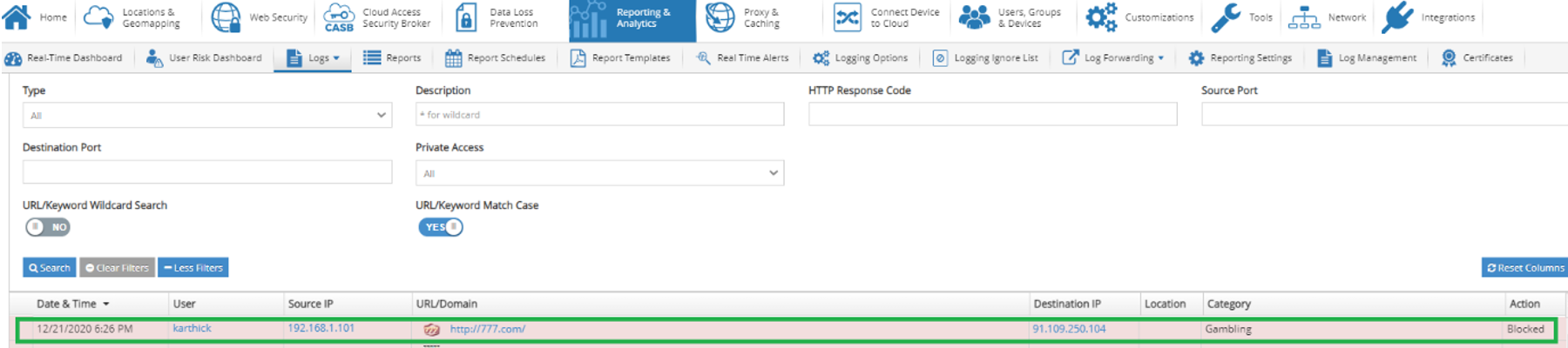

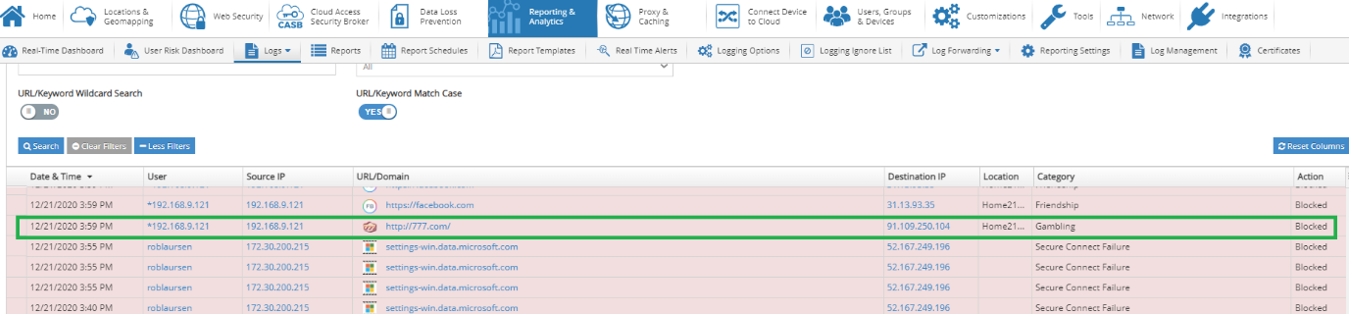

Die Protokolle der Berichtsereignisse zeigen den Zugriffsblock auf die Glücksspielseite

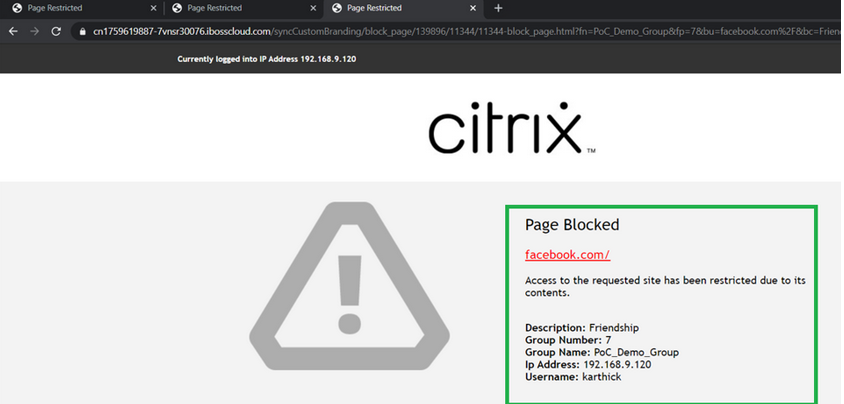

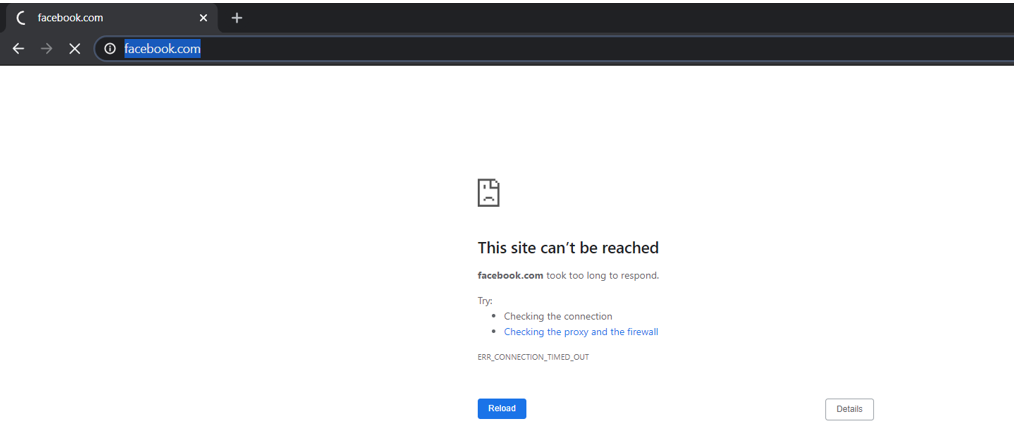

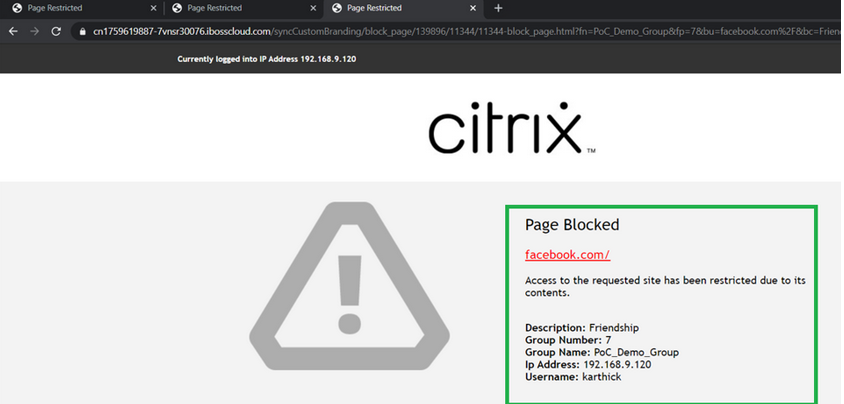

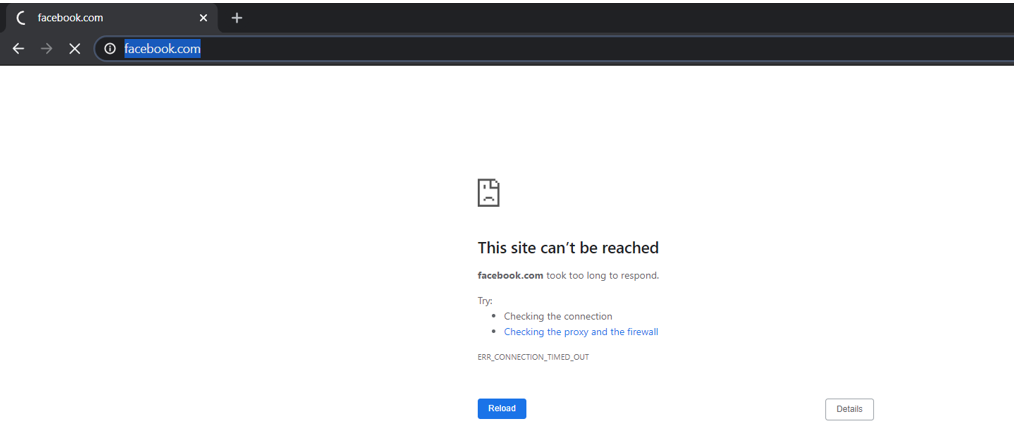

- Öffnen Sie ein Incognito-Fenster eines Browsers

- Zugriff auf facebook.com (Website der Kategorie Freundschaft)

Sobald auf die Website zugegriffen wird, blockiert die Splash-Seite den Datenverkehr (wie vom Administrator in der PoC_demo_Group-Richtlinie durchgesetzt

Sie können auch sehen, dass der Gruppenname sichtbar ist, einschließlich der privaten lokalen IP des End-Hosts und des Benutzernamens

In der Beschreibung wird auch die Kategorie angegeben, auf die

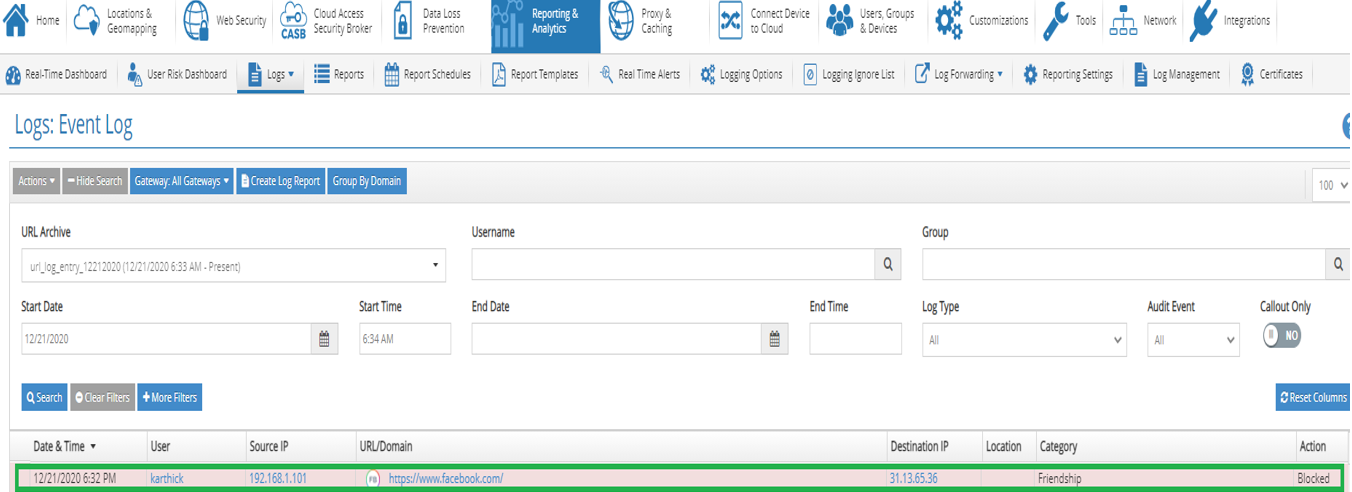

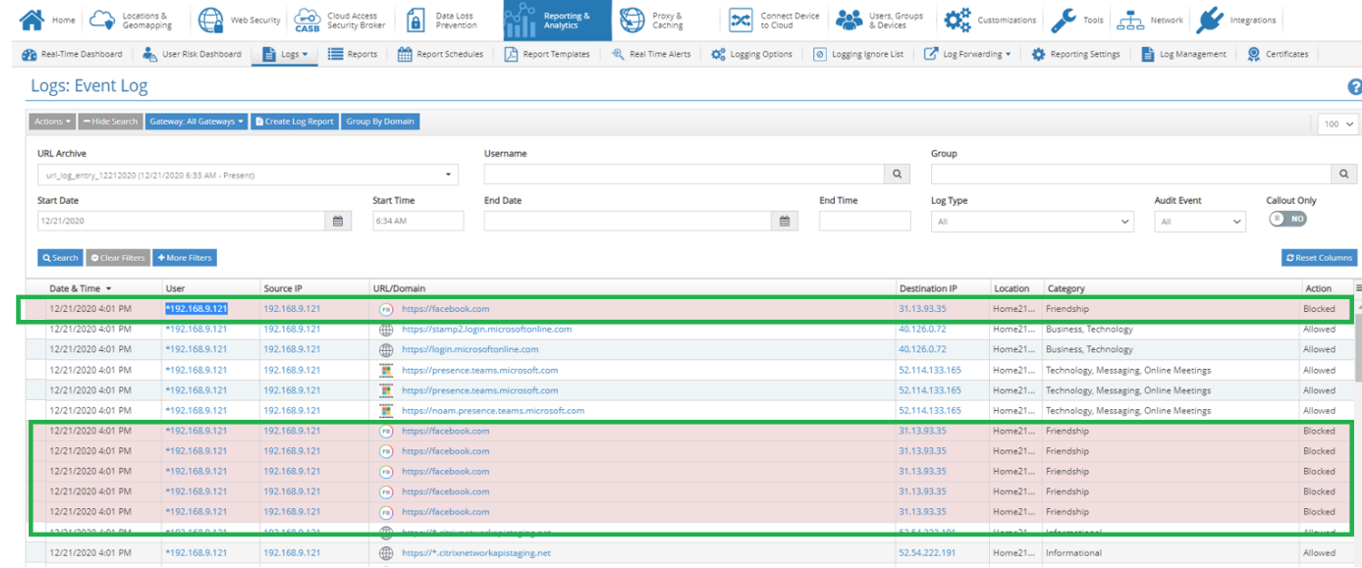

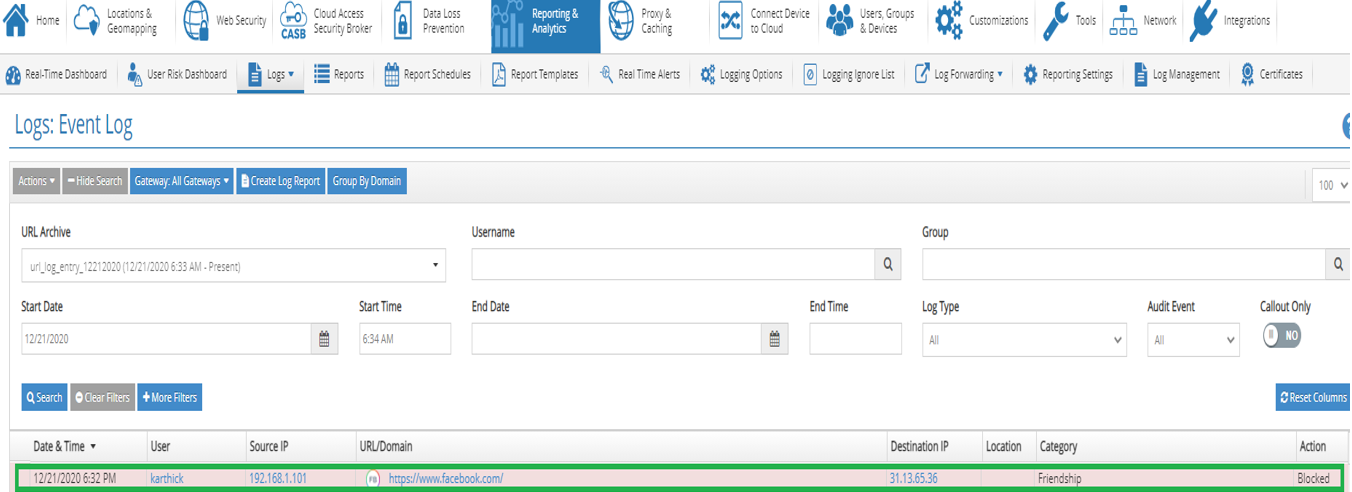

Der Reporter zeigt auch, dass Facebook aus der Kategorie Freundschaft gesperrt ist.

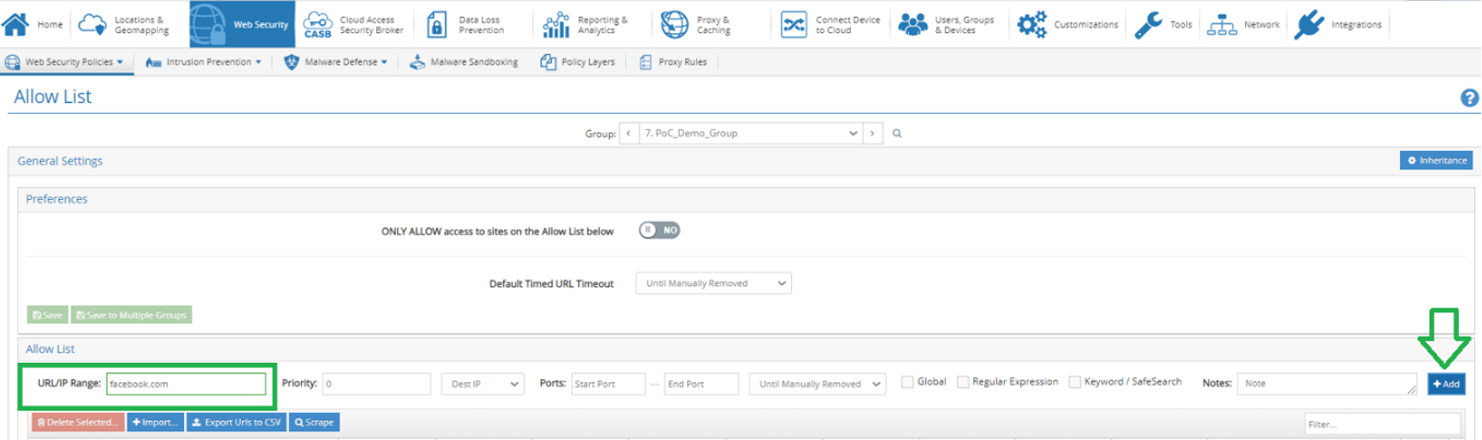

Websicherheit - Positivliste

Erstellen Sie eine einfache Positivliste, um NUR Facebook aus der gesamten Friendship-Kategorie zuzulassen, die derzeit BLOCK

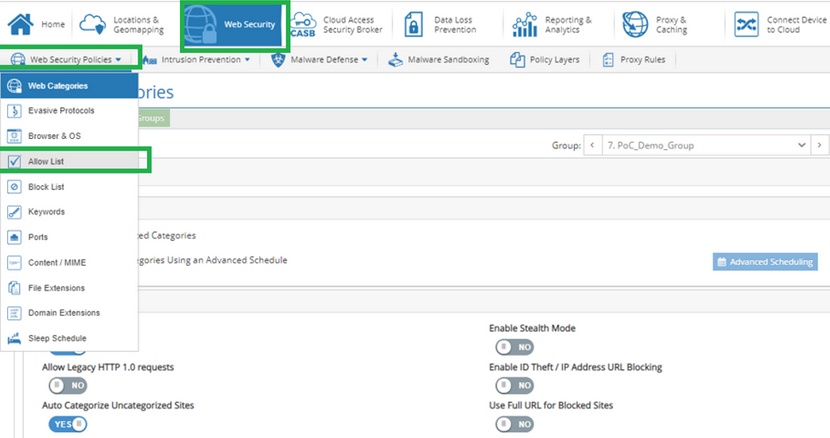

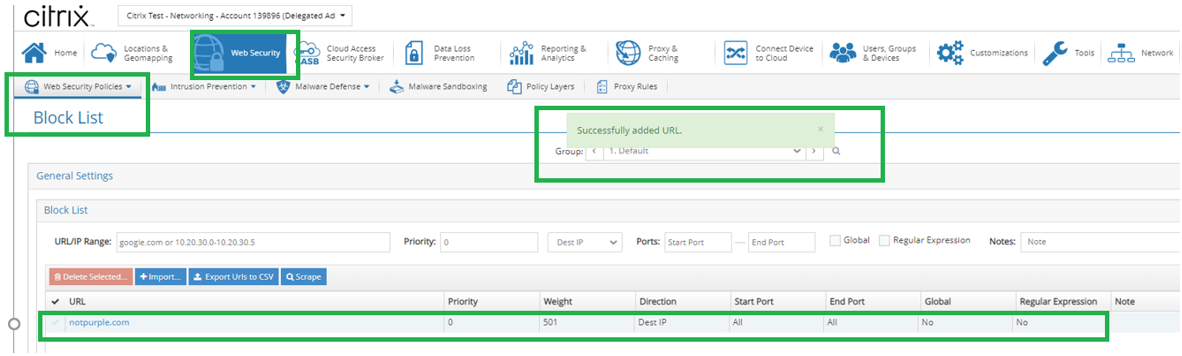

Gehen Sie zuWeb Security -> Web Security Policys -> Liste zulassen

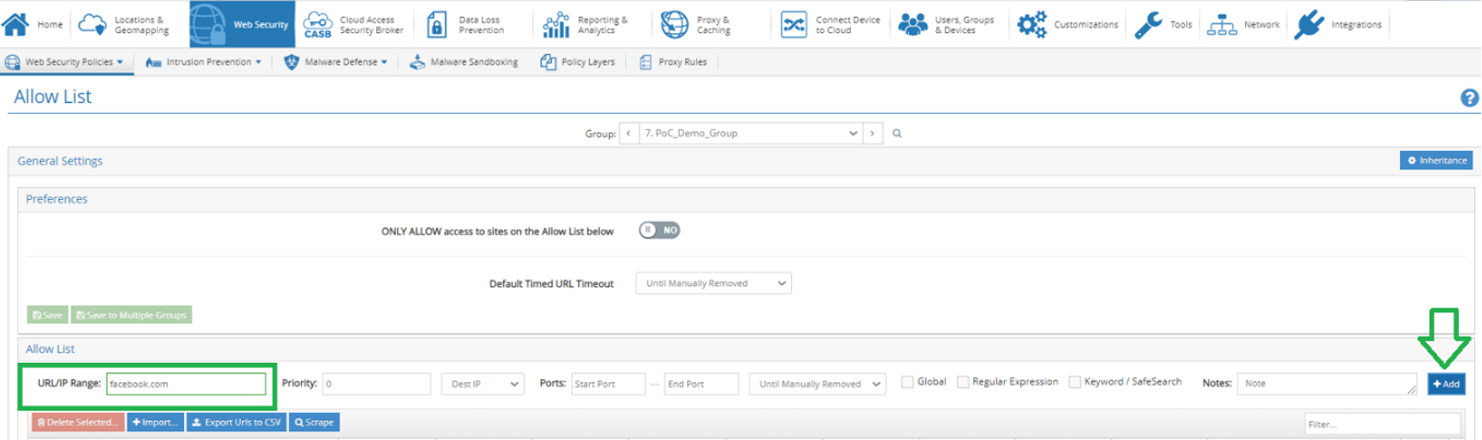

Fügen Sie eine Positivliste im URL/IP-Bereich hinzu, die auf facebook.com steht, und klicken Sie auf “+Hinzufügen”

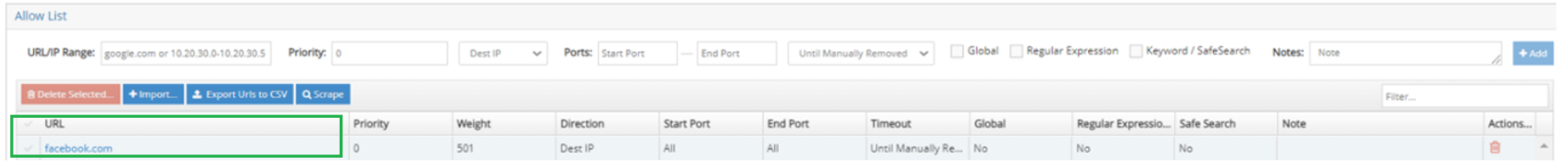

Beachten Sie die Positivliste mit der hinzugefügten URL

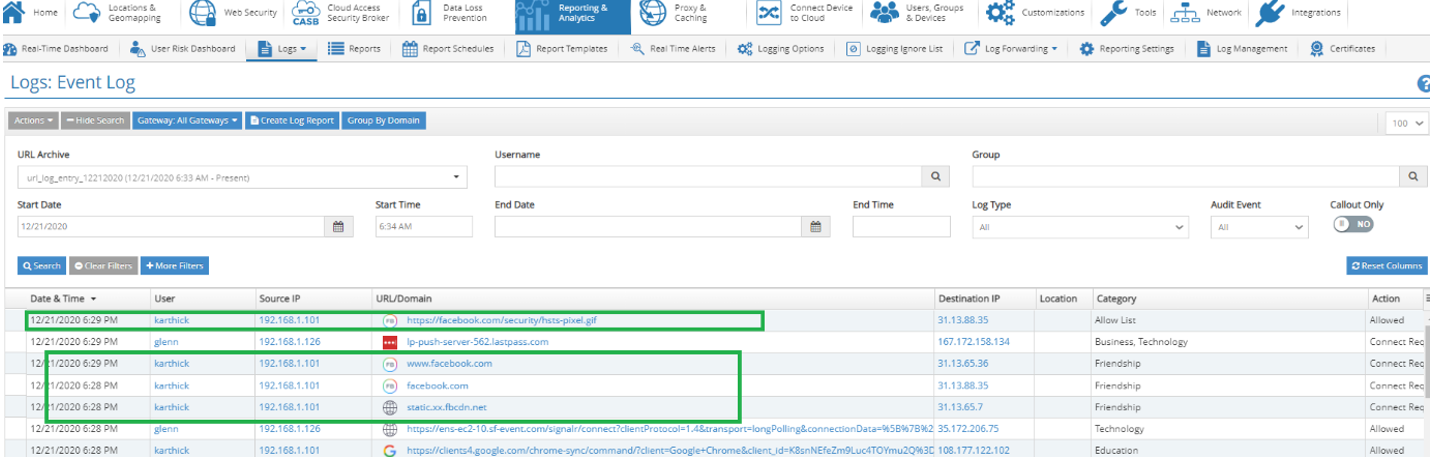

Web Security - Berichte

- Öffnen Sie einen Inkognito-Browser-Tab und greifen Sie auf facebook.com zu

- Facebook scheint erlaubt zu sein, aber Sie können sehen, dass es NICHT vollständig als Seite geladen ist

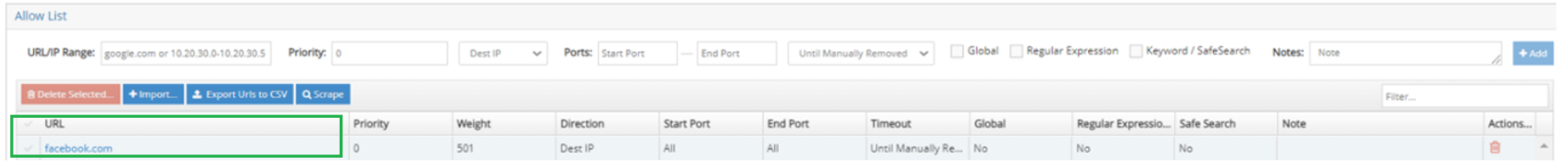

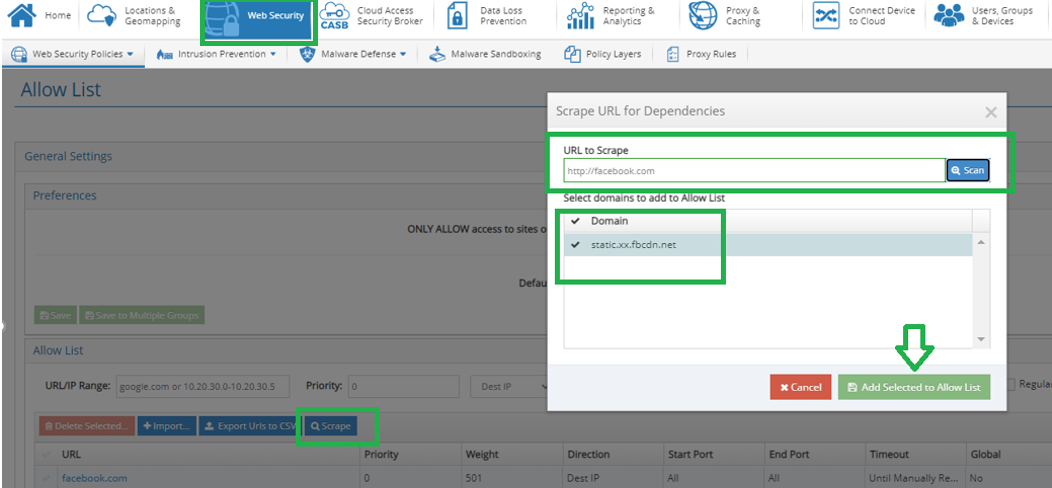

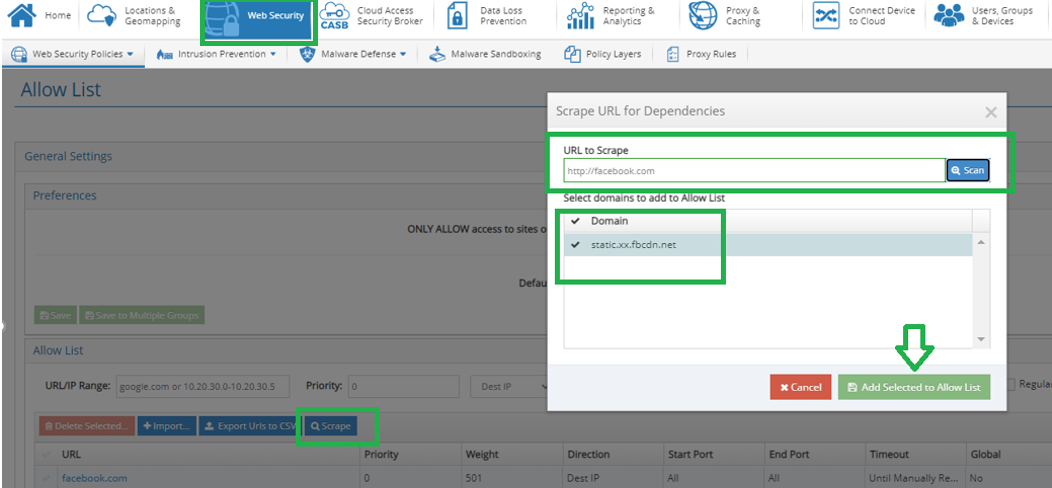

Hinweis: Dies liegt daran, dass es andere verwandte URLs gibt, von denen facebook.com abhängig ist und die ebenfalls in der Positivliste enthalten sein müssen, damit die gesamte Seite/Domain ordnungsgemäß geöffnet wird.

Empfohlene Best Practice: Für die Zulassungs-/Sperrliste - SCRAPE und füge alle Domains hinzu, wenn erlaubt.

- 您这苏珥是Positivliste unt网络安全

- Web-Sicherheit -> Web-Sicherheitsrichtlinien -> Positivliste

- Klicken Sie auf “Scrape”

- Geben Sie facebook.com ein und klicken Sie auf “Scannen”

Alle Domains zur Positivliste hinzufügen

在einem Offnen您嫩facebook.com Inkognito-Browser und es wird vollständig geöffnet

- Hinweis aus den Reporter-Ereignisprotokollen, dass Facebook.com JETZT erlaubt und nicht mehr blockiert ist, da es zur Positivliste hinzugefügt wurde

Positivliste hat mehr Vorrang als die Kategorie-Blockierung

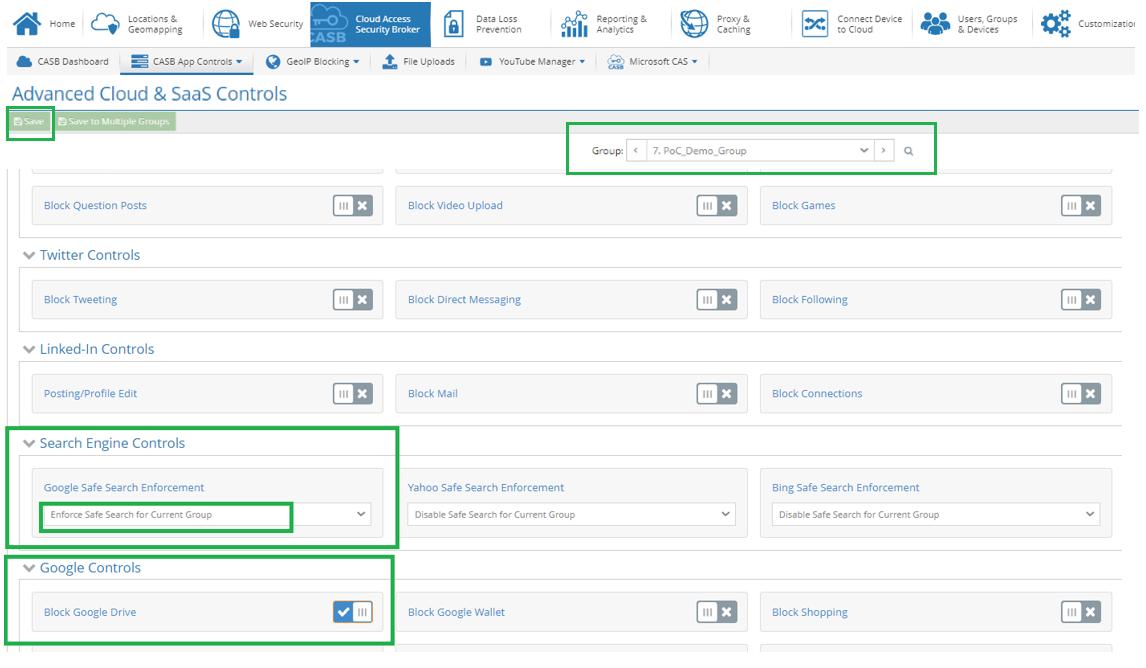

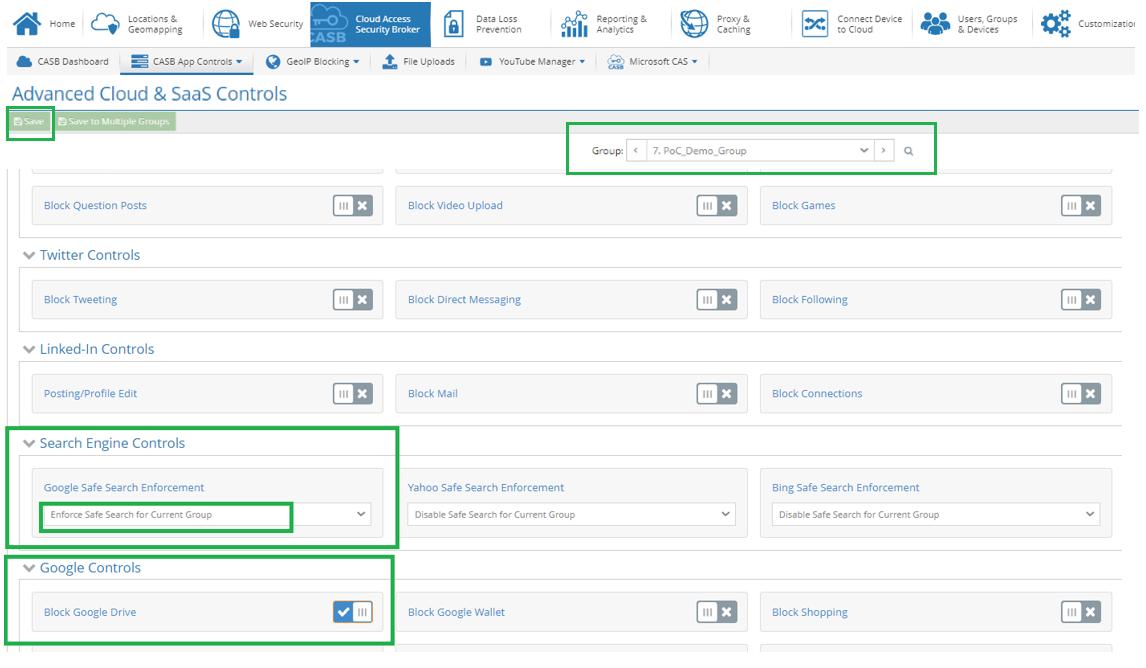

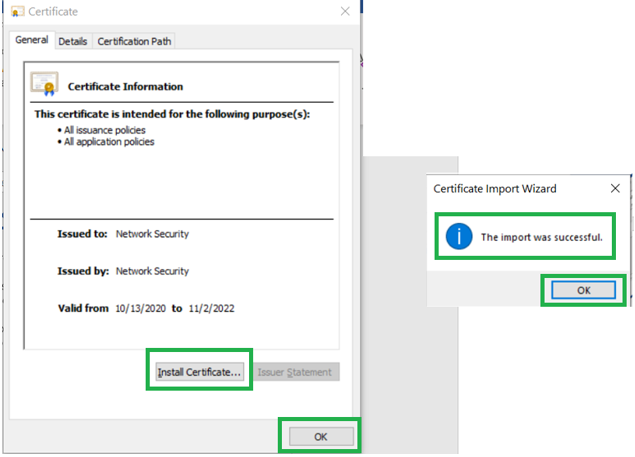

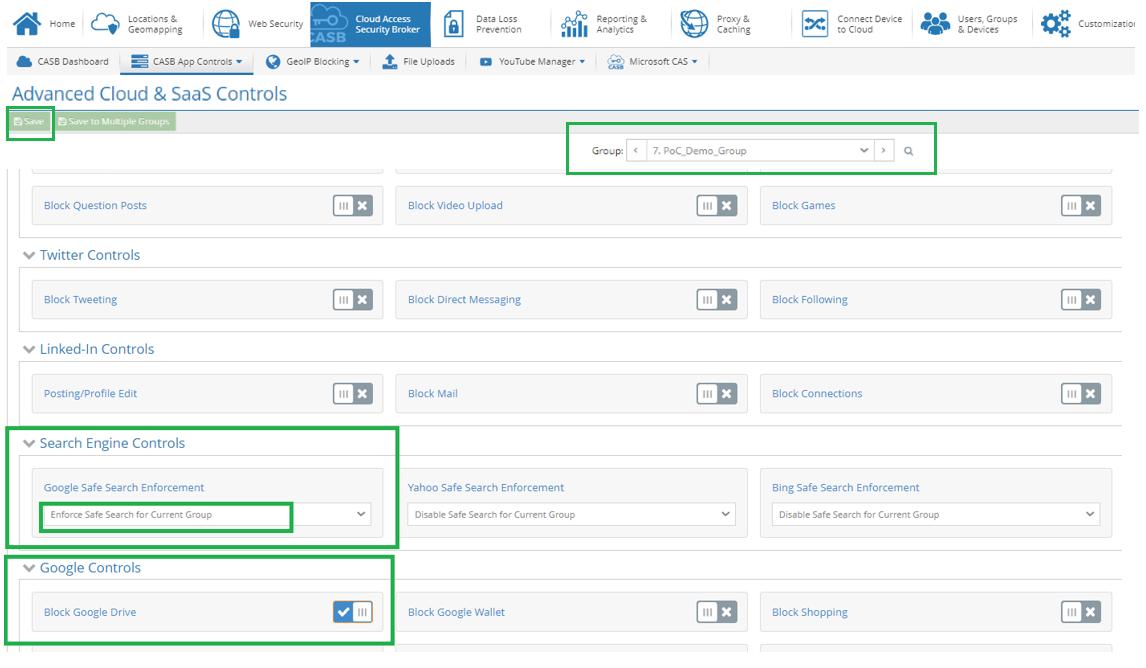

CASB - Richtlinien

Erstellen Sie eine CASB-Regel, um die sichere Suche im Google Browser zu aktivieren und den Zugriff auf gmail.com zu deaktivieren

- Gehe zuCASB -> CASB App Controls -> Cloud App Controls

- Wählen Sie Gruppe als “POC_Demo_Group”

- UnterSuchmaschinensteuerung -> Google Safe Search-Durchsetzung

- Wählen Sie “Sichere Suche für aktuelle Gruppe durchsetzen”

- Unter Google Controls

- Aktivieren Sie Google Drive blockieren

- Klicken Sie auf “SPEICHERN”

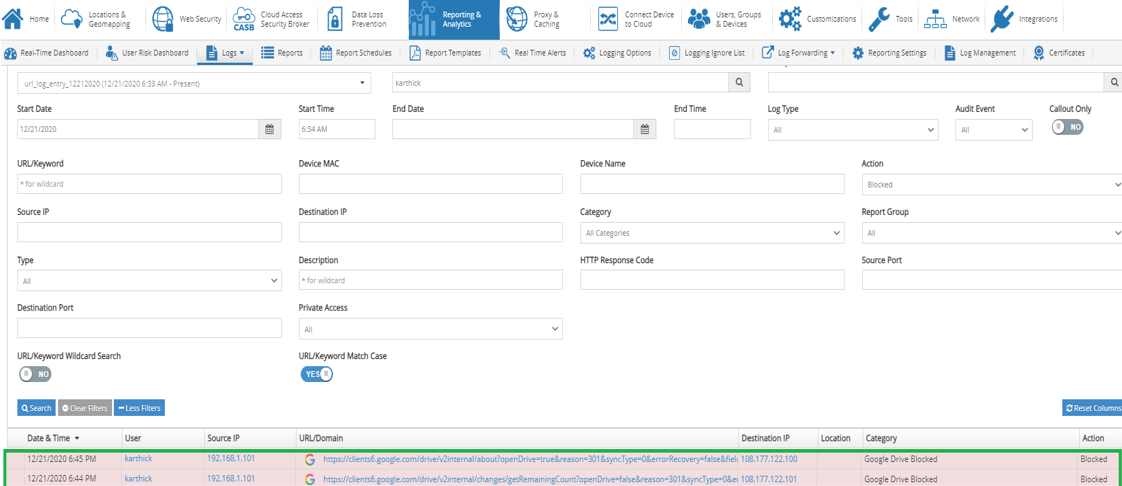

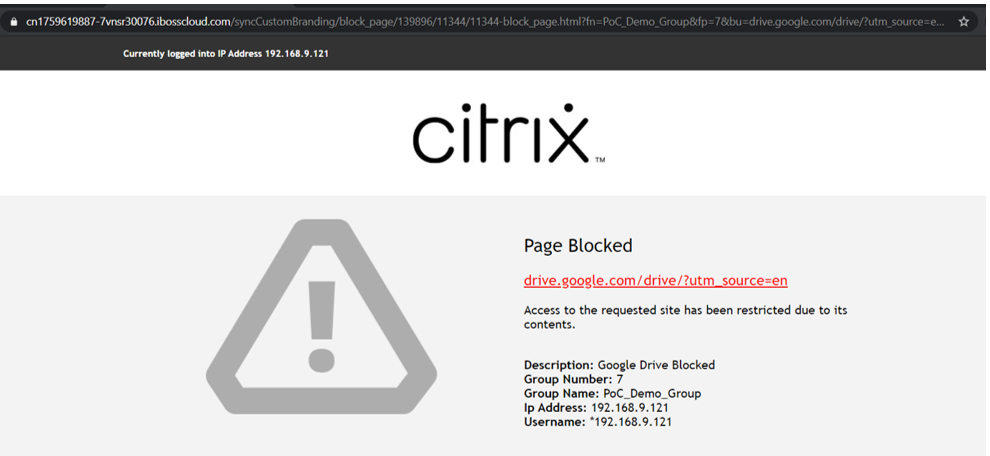

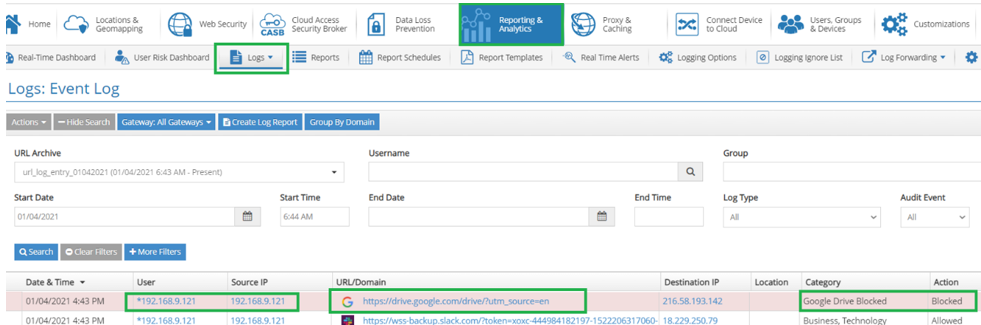

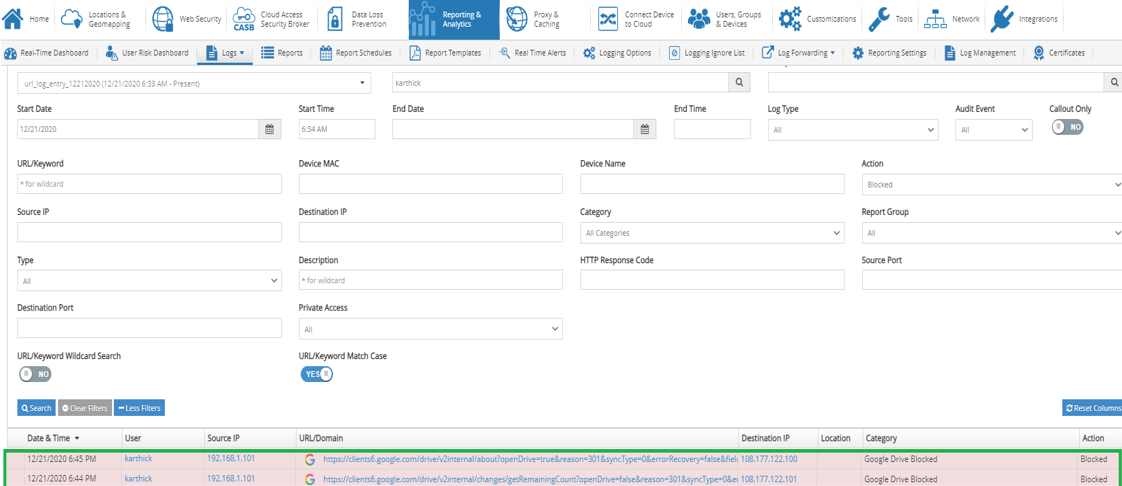

CASB Berichte

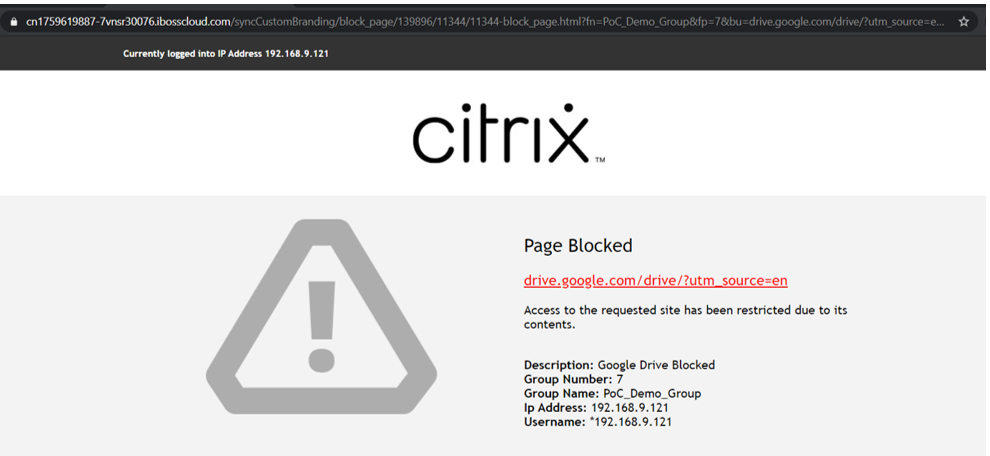

Google Drive Drive-Blockiersteuerung:

- Greifen Sie auf drive.google.com in einem Inkognito-Browsertab zu

Sobald wir auf Google Drive zugreifen, erscheint eine Splash-Seite. Dies ist auf die Google Drive CASB-Steuerung zurückzuführen, die in der Sicherheitsgruppe POC_Demo_Group ausgeübt wird

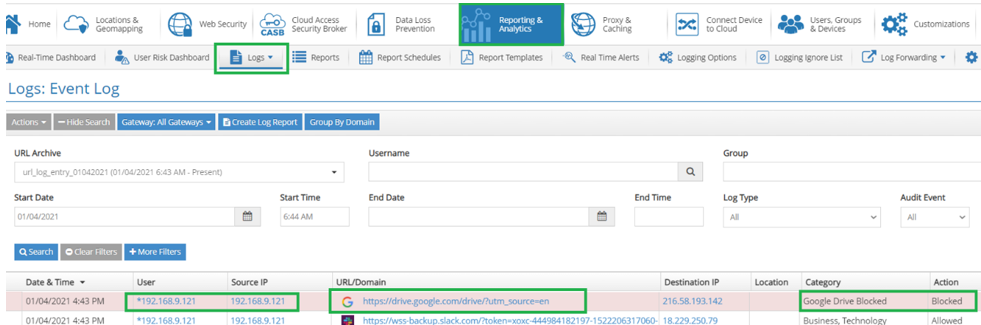

- Die Reporter-Ereignisprotokolle zeigen auch, dass der Zugriff auf Google Drive

Kategorie sagt “Google Drive Blocked”, da es von den CASB-Steuerelementen kommt

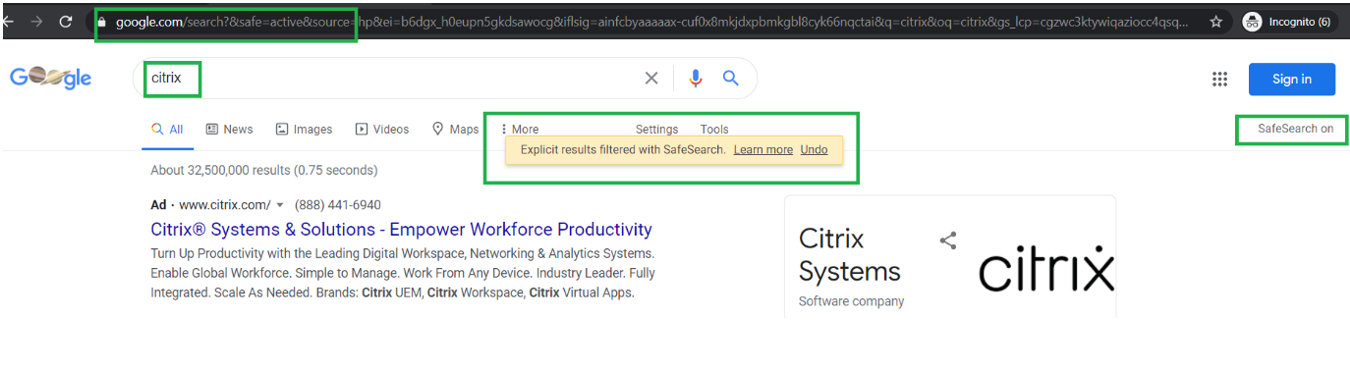

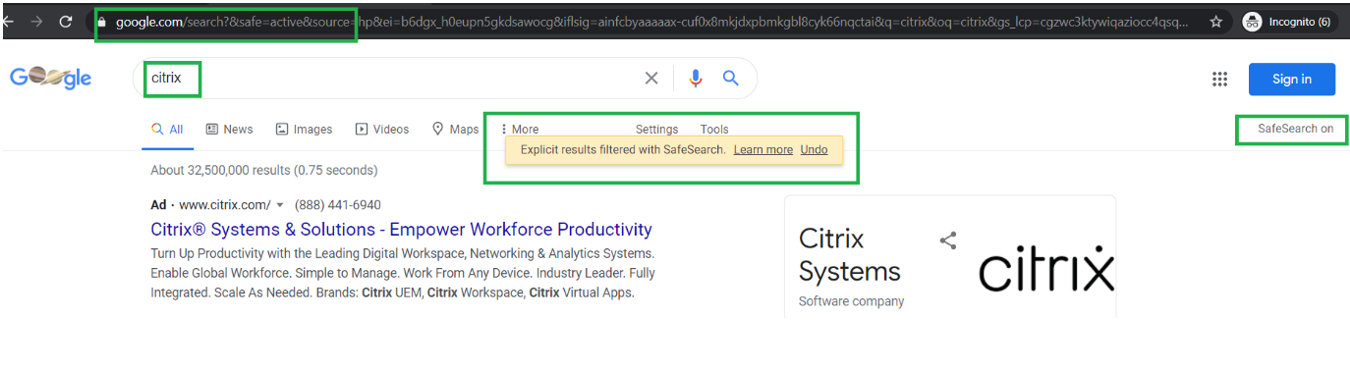

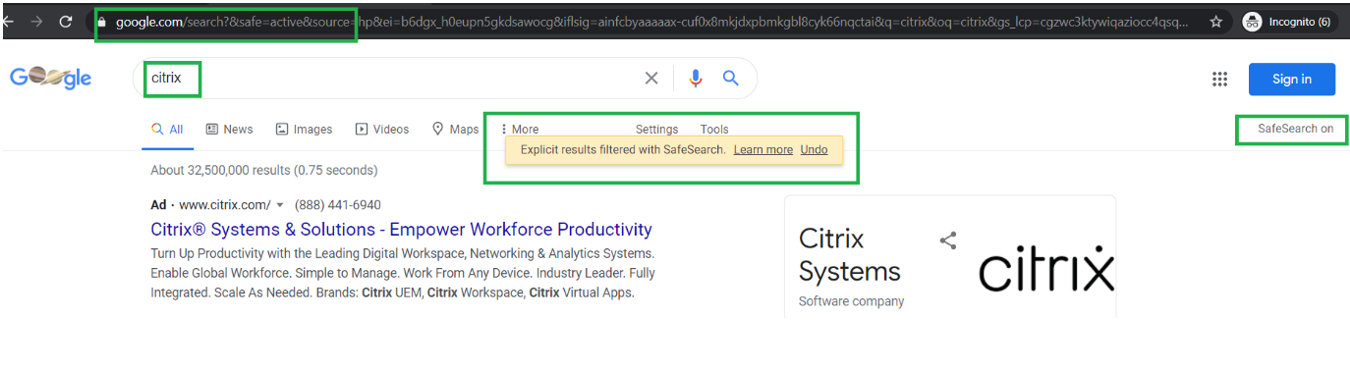

Aktivierung der sicheren Suche durch Google Browser:

- Greifen Sie auf google.com in einem Inkognito-Browsertab zu

- Sobald wir darauf zugreifen, öffnet sich google.com mit einer Suchleiste

- Geben Sie Citrix oder ein beliebiges Schlüsselwort ein und starten Sie die Suche

Beachten Sie, dass die Suchergebnisse gefiltert werden, da die sichere Suche eingeschaltet und angezeigt wird, sobald das Keyword in der Engine eingegeben wurde

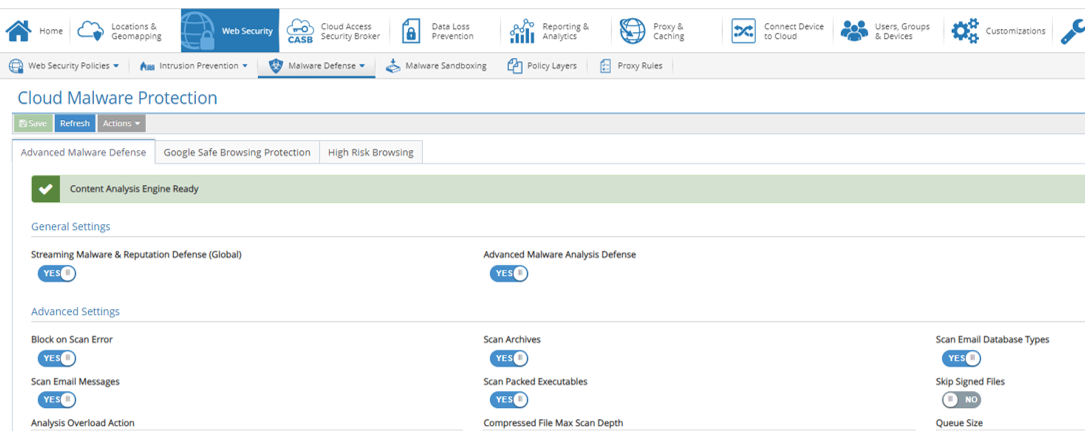

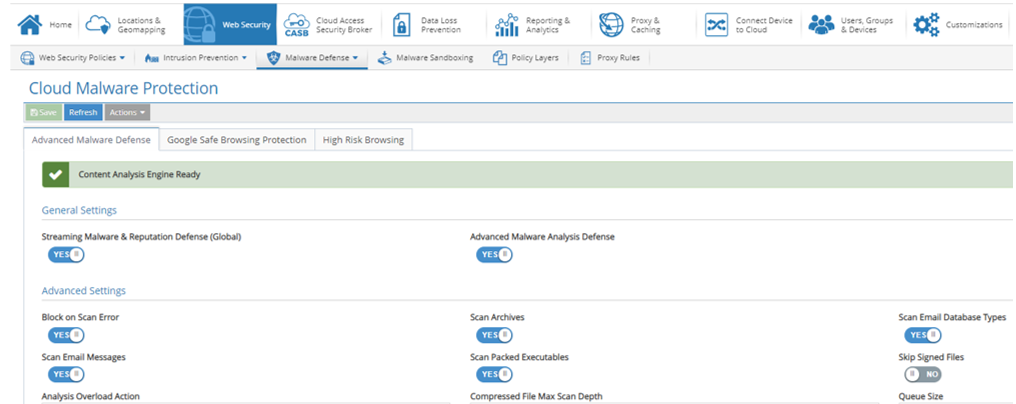

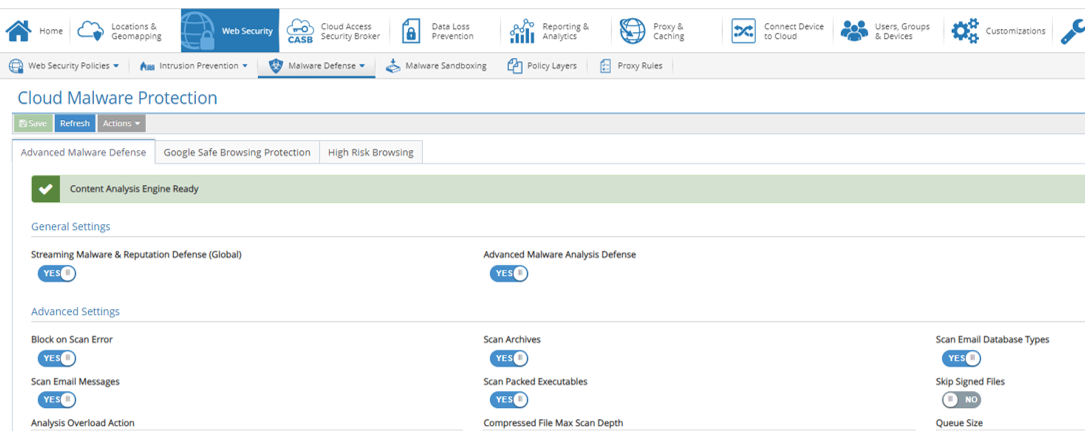

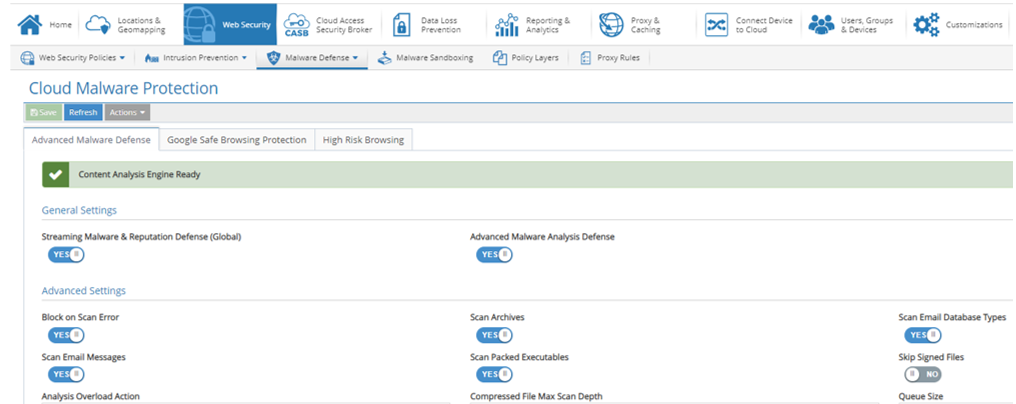

Anti-Malware-Abwehr - Konfiguration

Hinweis: SSL-Entschlüsselung muss aktiviert sein (Wenn der Cloud-Connector verwendet und so konfiguriert wird, dass das Root-Zertifikat im Rahmen der Agenteninstallation automatisch installiert wird, ist diese Funktion standardmäßig aktiviert).

- Gehen Sie zuWebsicherheit -> Schadprogramm-Schutz -> Cloud-Malware-Schutz

- Die Content-Engine muss bereit sein

Klicken Sie auf Bei Scan-Fehler blockieren, um aktiviert

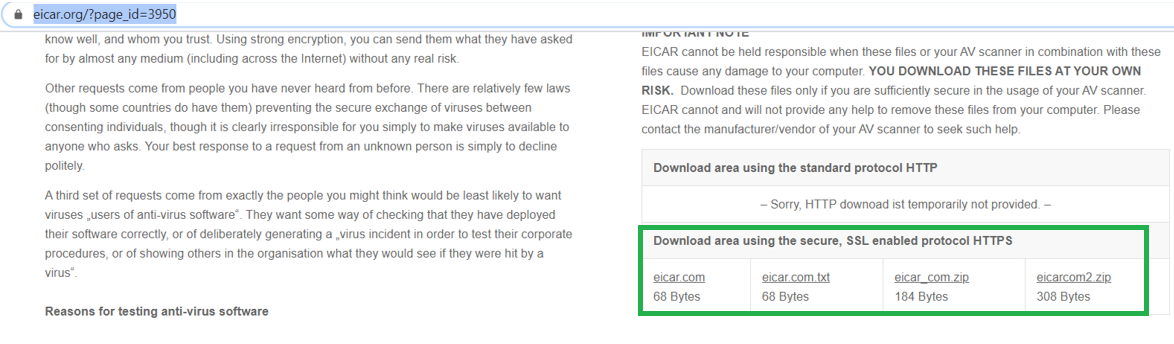

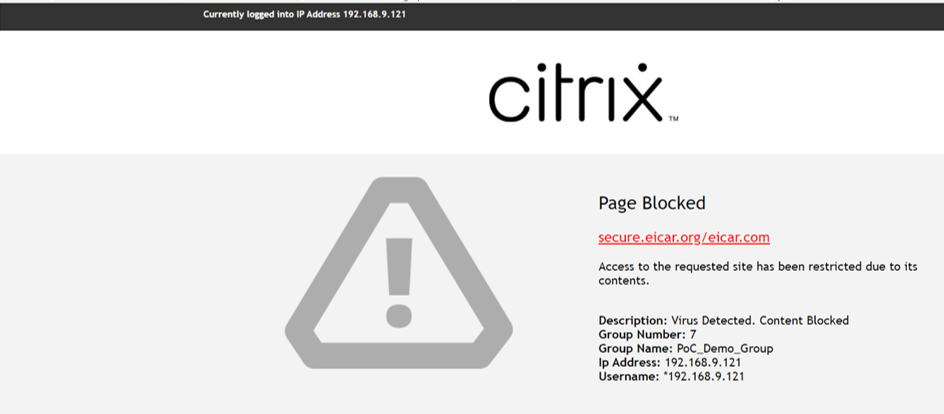

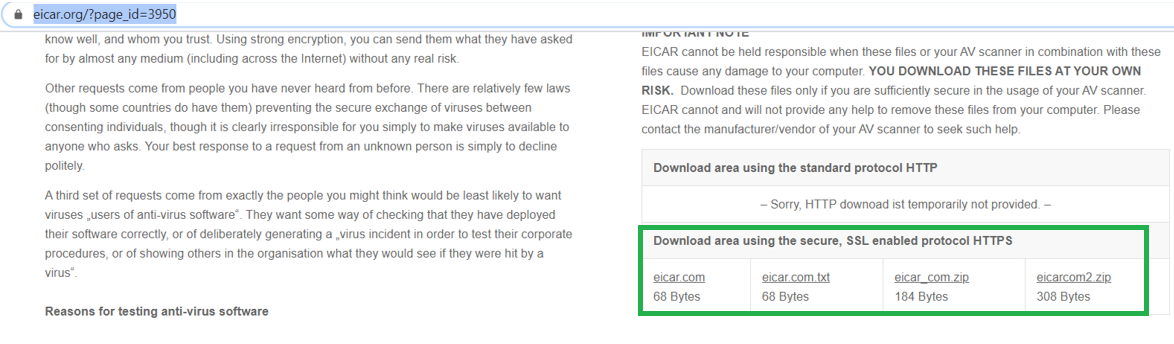

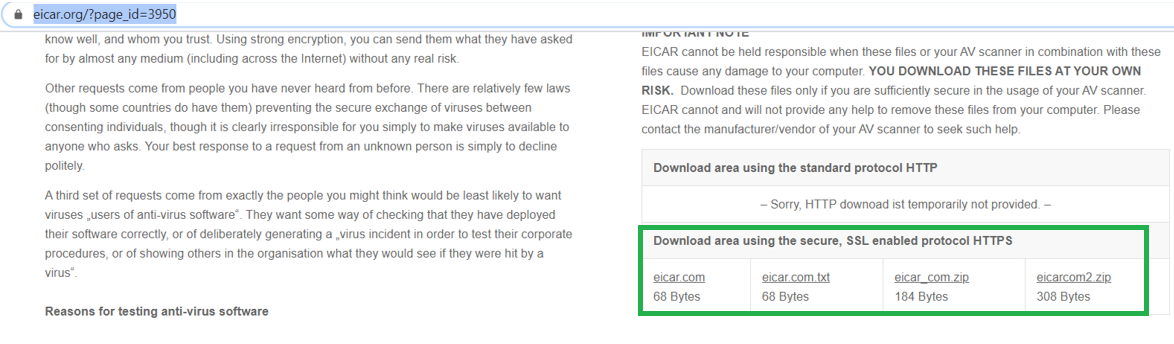

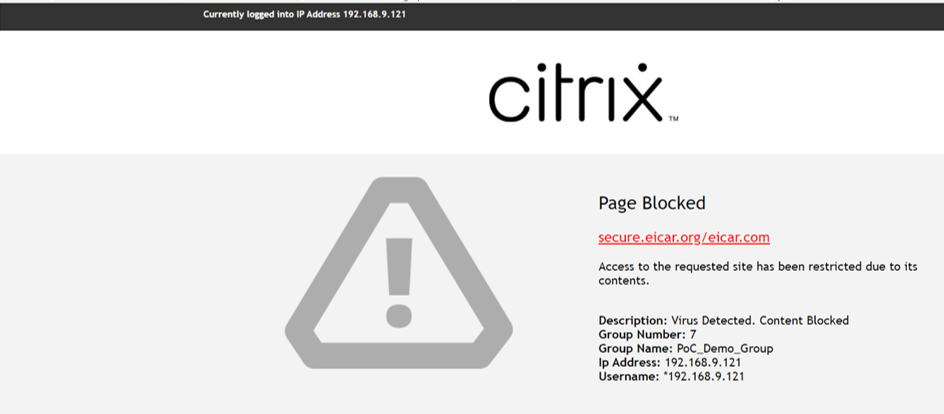

Anti-Malware - Verifizierung

- Zugriff aufhttps://www.eicar.org/?page_id=3950

Scrollen Sie nach unten und klicken Sie auf die 68-Byte-Datei herunterladen

Sobald der Dateidownload eingeleitet ist, erscheint ein Begrüßungsbildschirm. Die Seite ist aufgrund einer Viren- oder Malware-Erkennung gesperrt.

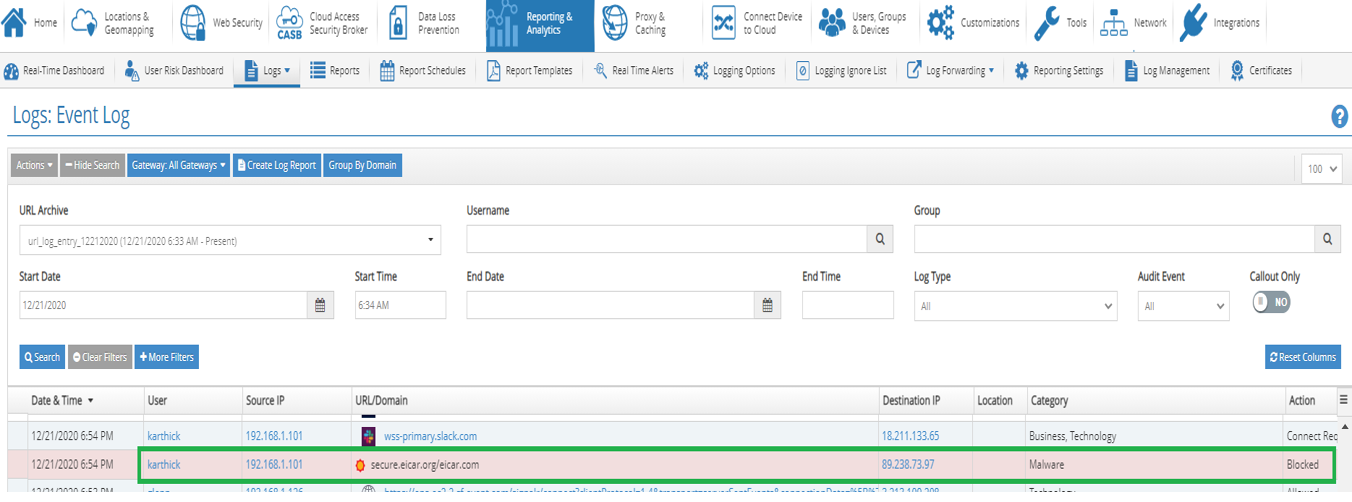

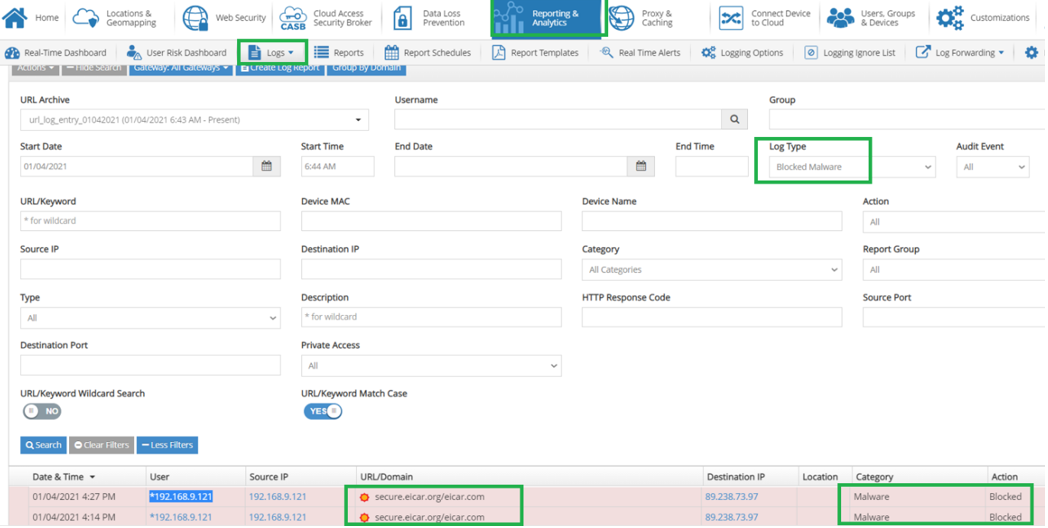

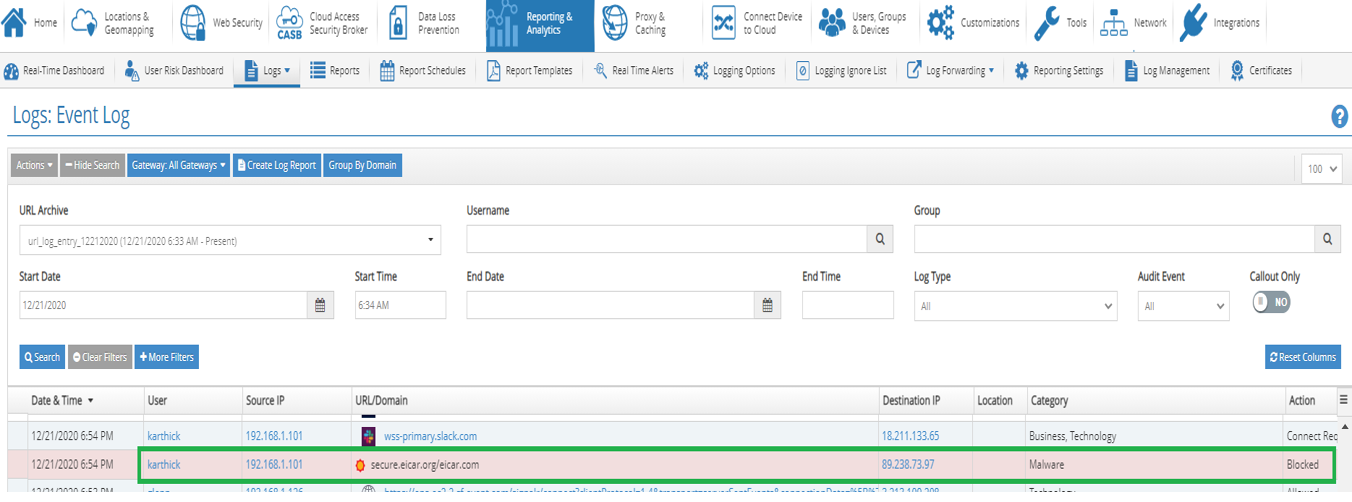

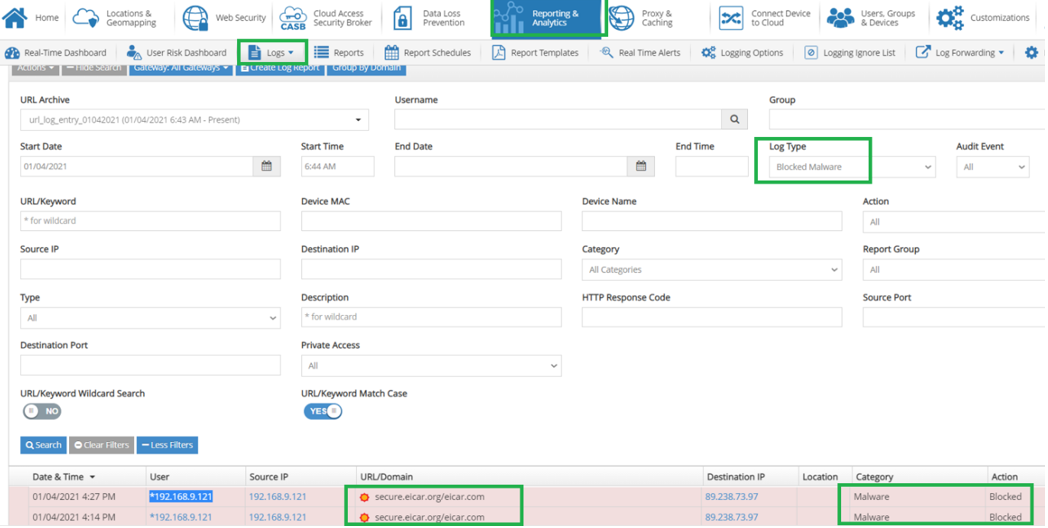

Überprüfung über CSIA Reporting Section

Reporter weist auch auf den erzwungenen Malware-

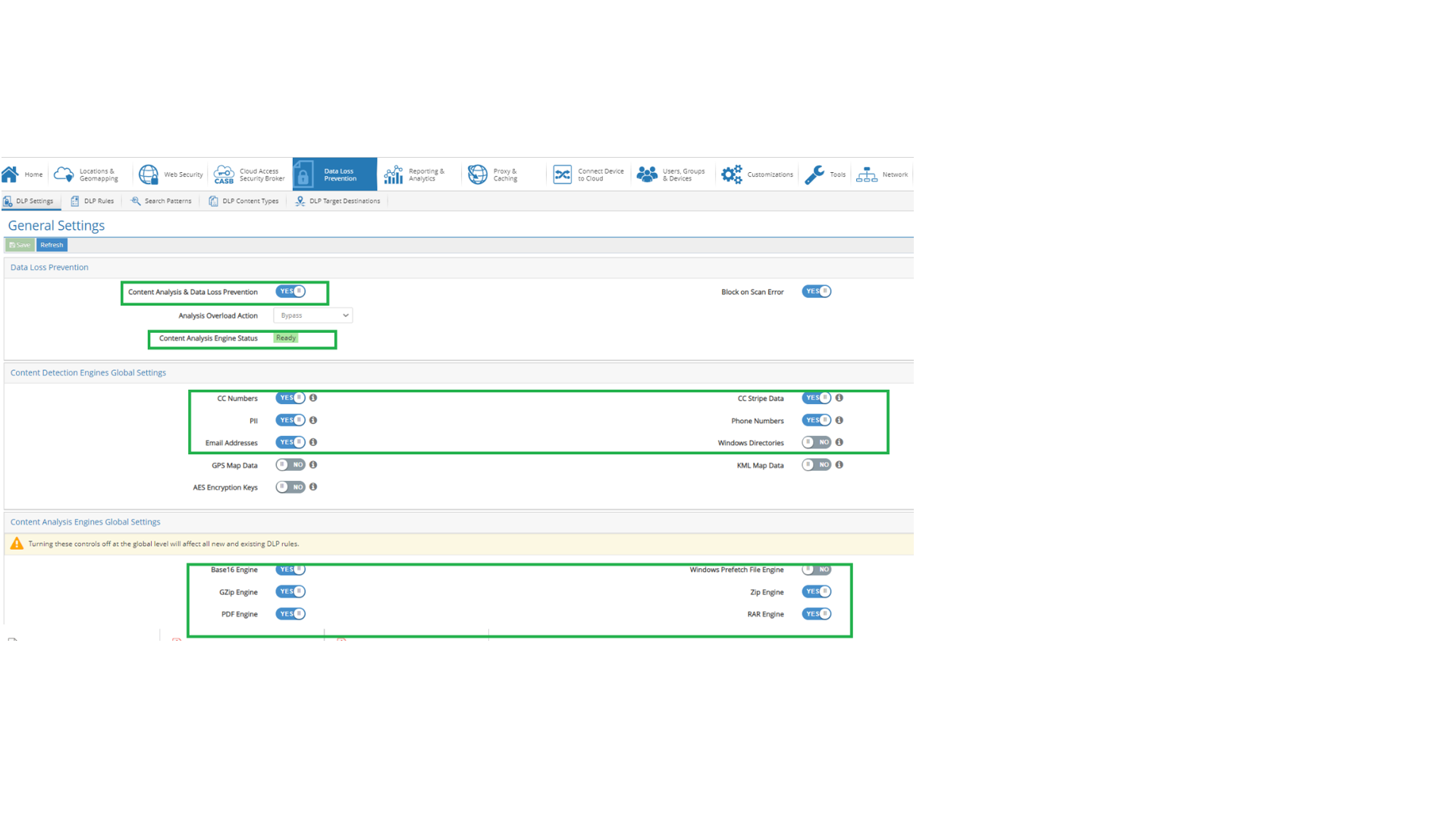

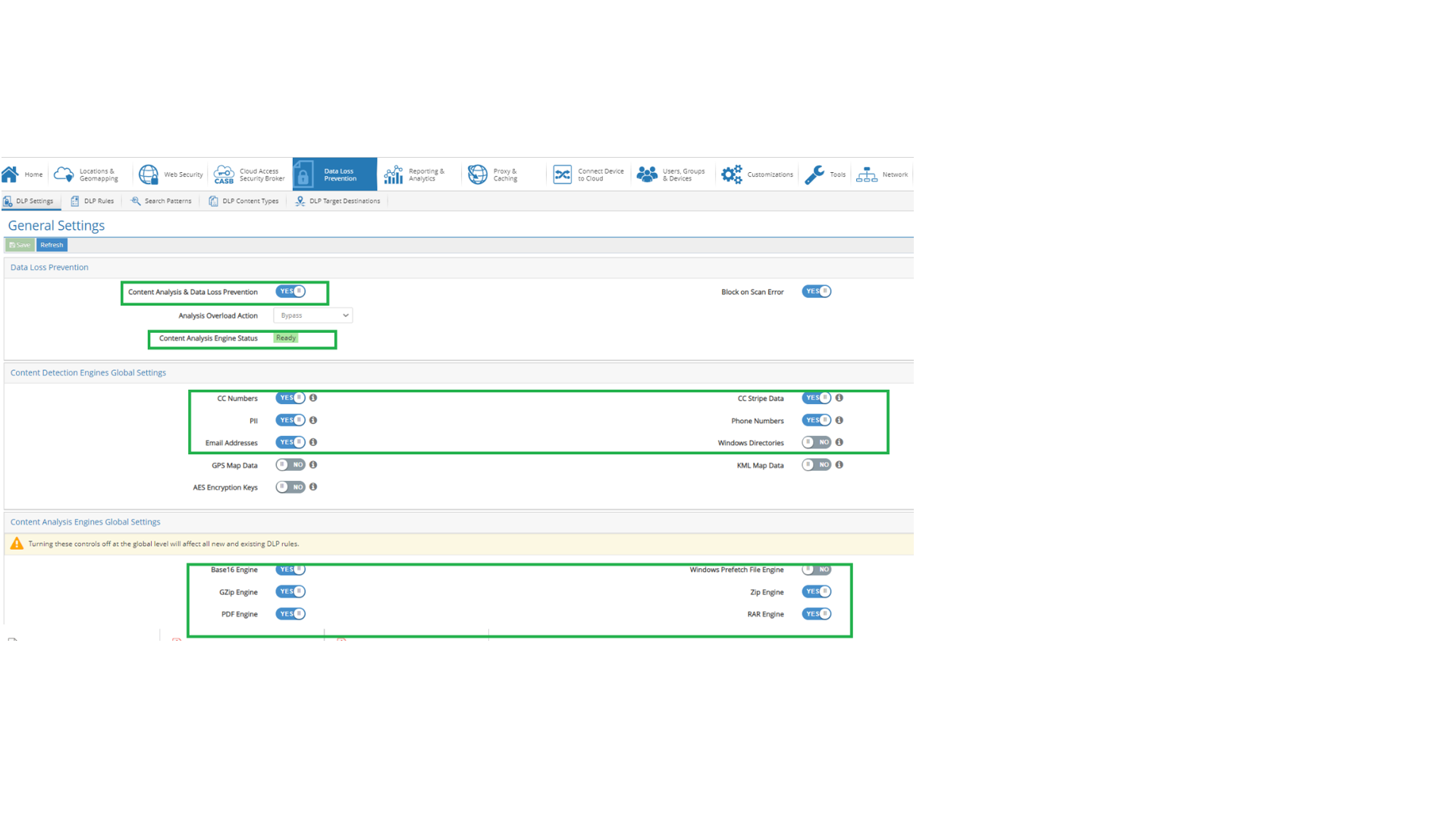

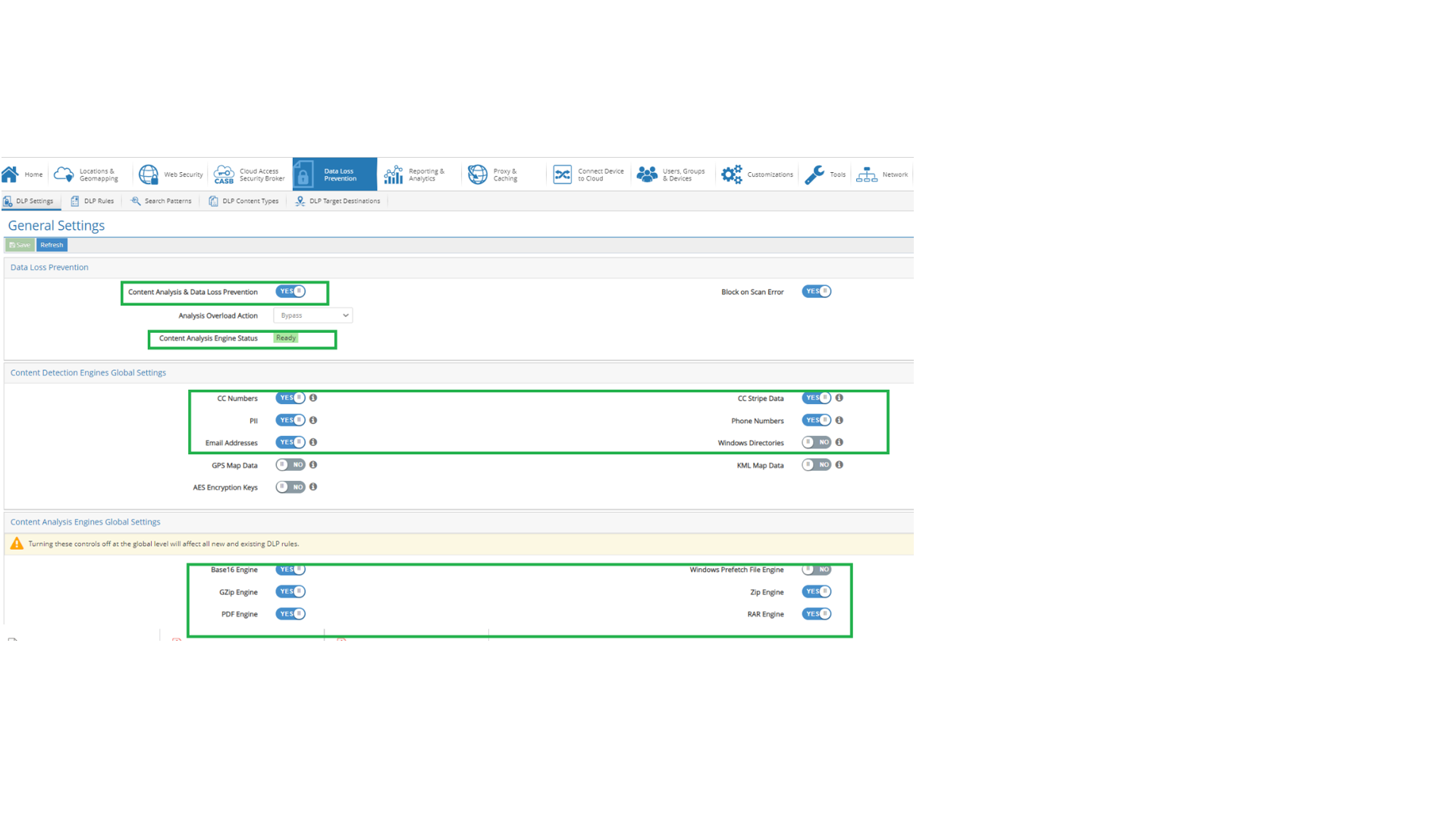

DLP - Konfiguration

- Stellen Sie sicher, dass die DLP-Content- und Analyse-Engine bereit ist und die Konfiguration entsprechend erfolgt

- Klicken Sie auf “Ja” für Inhaltsanalyse und Prävention vor Datenverlust

- Sicherstellen, dass Content Analysis Engine bereit ist

- Zulassen Sie für den PoC die Standardauswahl für Content Engines und Analysis Engines

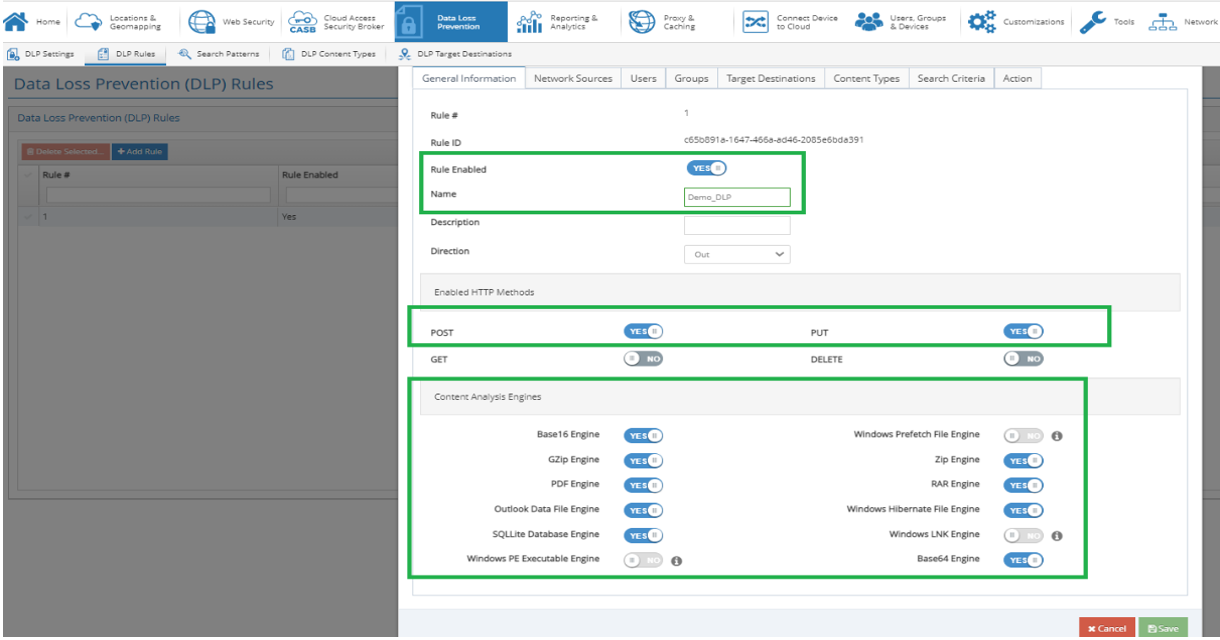

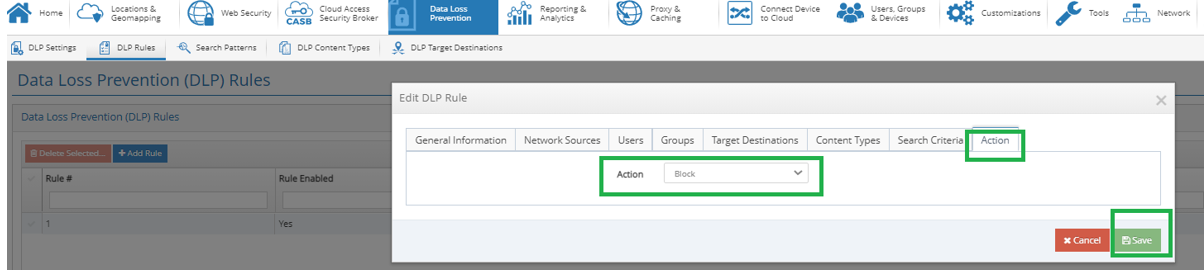

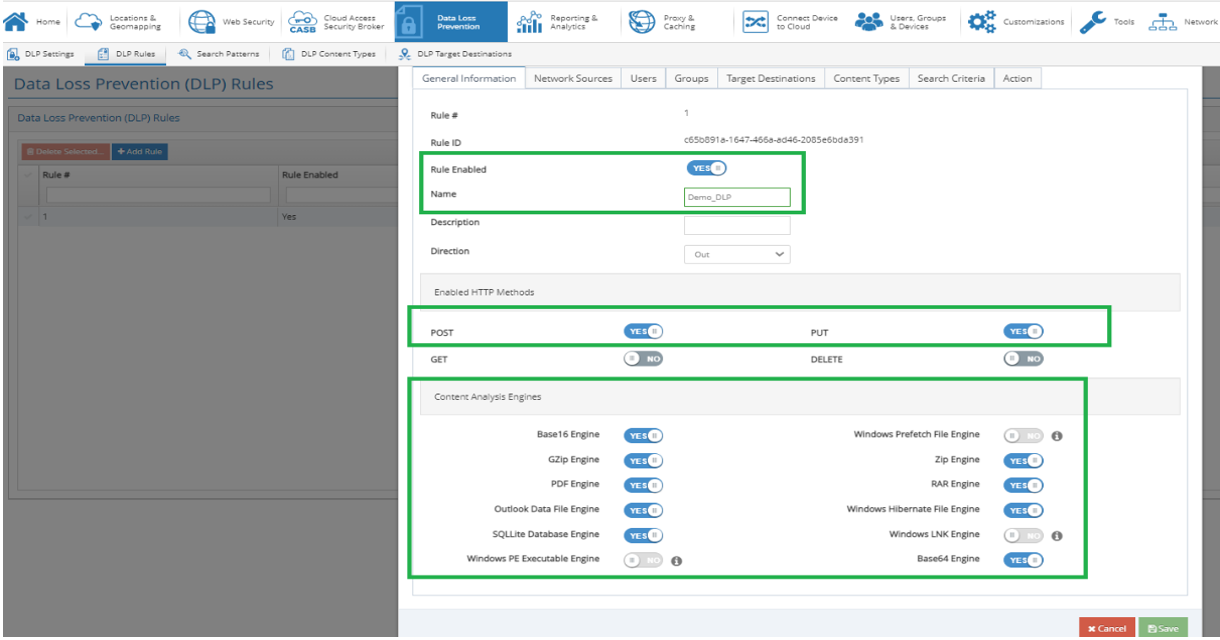

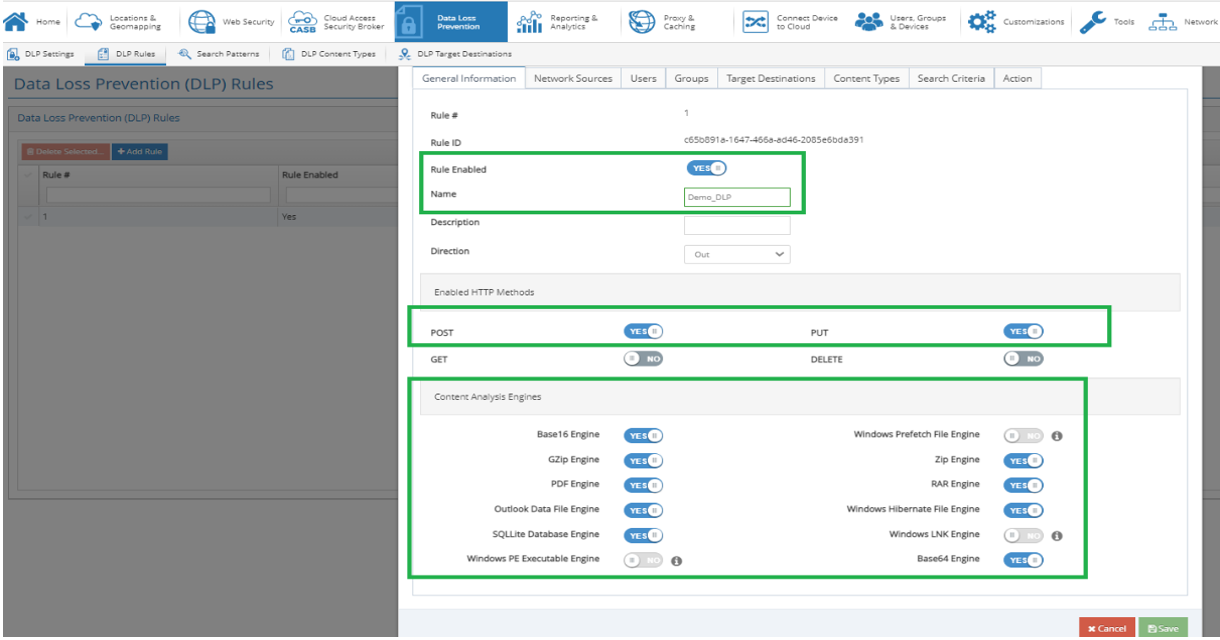

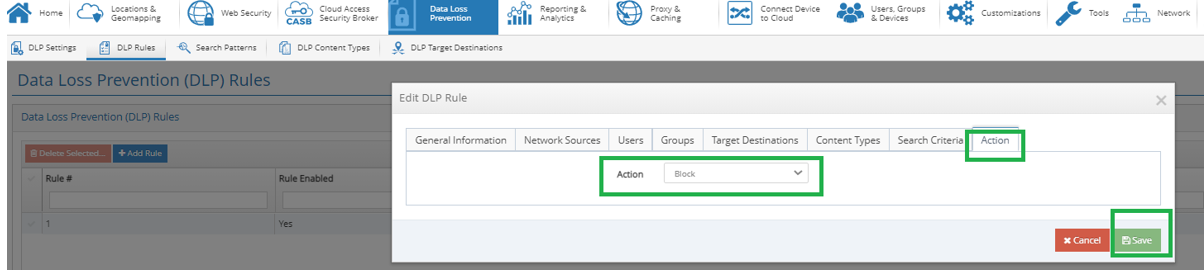

- Erstellen Sie eine DLP-Regel, damit Data Loss Prevention bei nicht autorisiertem Hochladen/Herunterladen von Inhalten durchgesetzt werden kann

- Wechseln Sie zur Registerkarte Prävention vor Datenverlust

- Clcik DLP-Regeln

- Klicken Sie auf “+Regel hinzufügen”

- Auf der Registerkarte “Allgemeine Informationen”:

- Stellen Sie sicher, dass Regel aktiviert ist “JA”

- Geben Sie einen Namen für die Regel

- Aktivieren Sie HTTP-Methoden von PUT a POST, damit wir DLP bei Uploads durchsetzen können

- Standard für Content Engines belassen

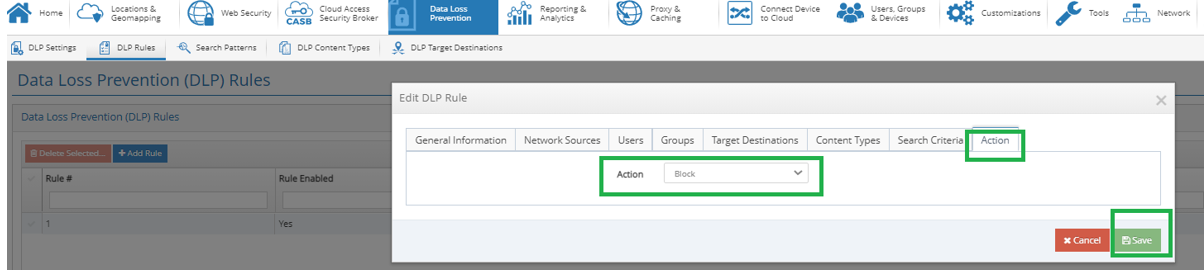

- Unter DLP-Registerkarten von Netzwerkquellen zu Inhaltstypen

- Wählen Sie die Richtlinie als “Alle außer ausgewählten Elementen einschließen”

- Standardwerte auf der Registerkarte “Suchkriterien” zulassen

- Wählen Sie Aktion als “BLOCKIEREN”

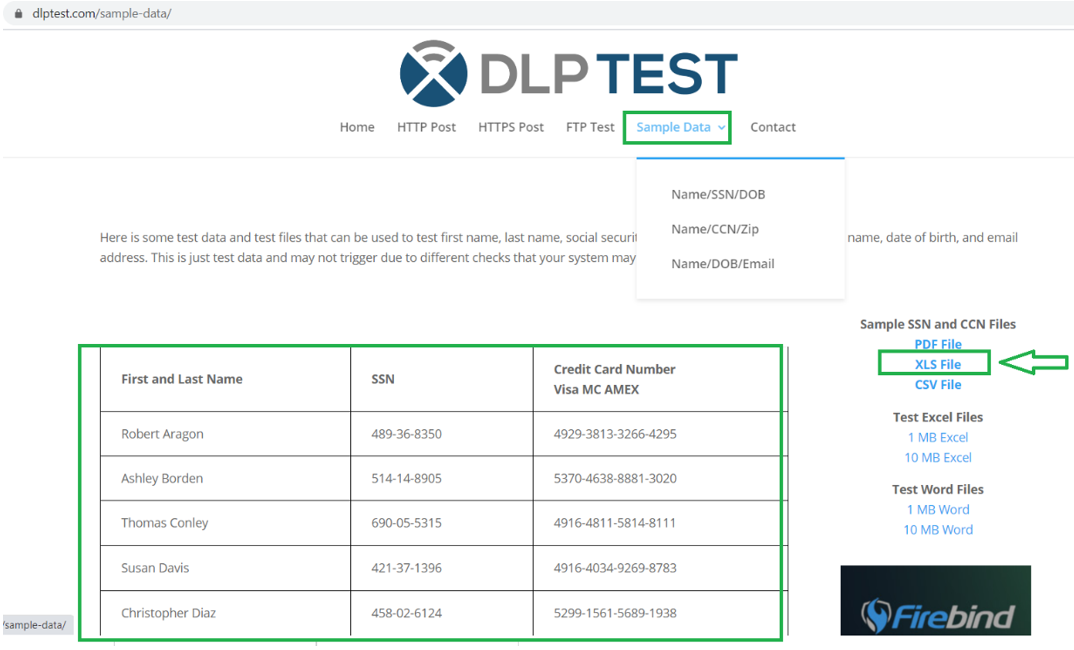

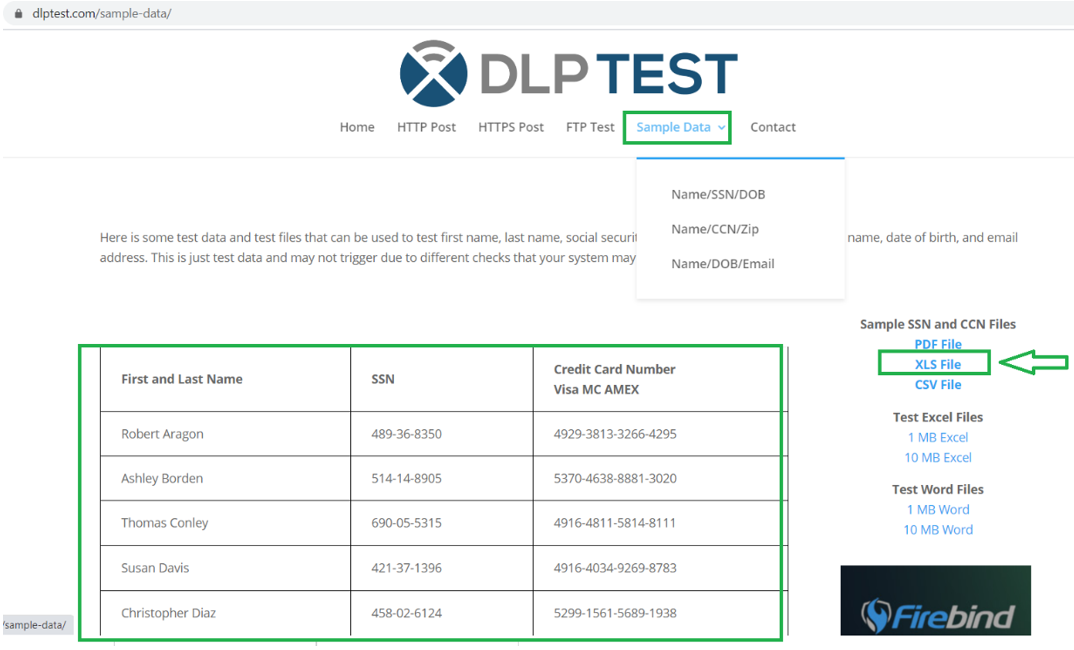

DLP - Berichte

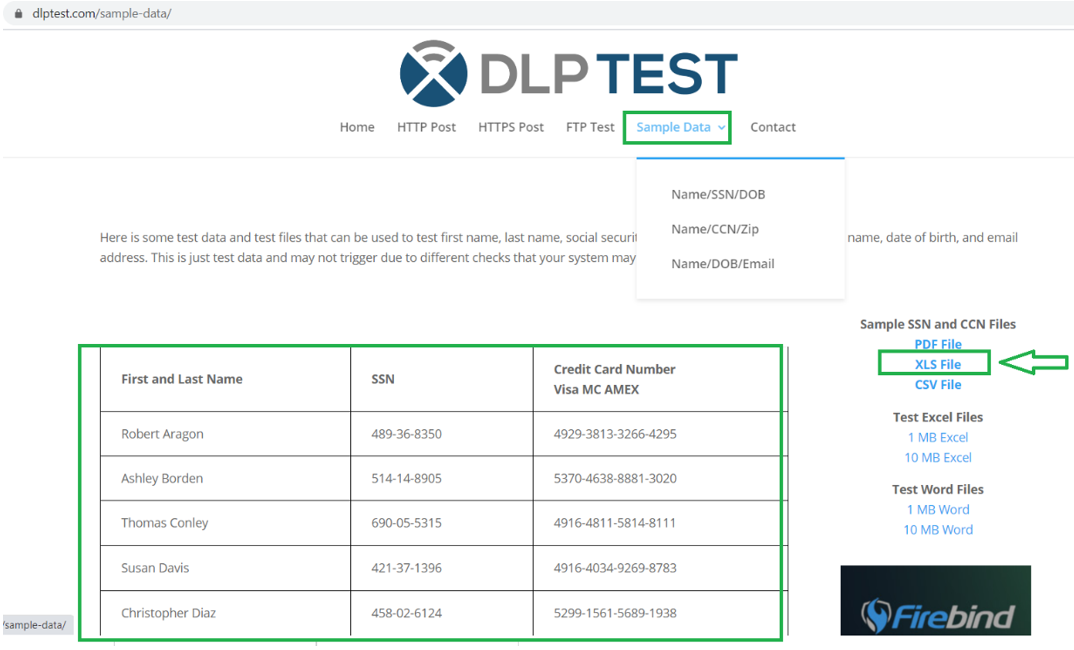

- Gehen Sie zuhttps://dlptest.com(eine Website zur Überprüfung von Data Loss Prevention-Tests)

- Klicken Sie auf Beispieldaten und sehen Sie sich einige Beispielinformationen

Klicken Sie auf XLS-Datei (Dadurch wird die Datei heruntergeladen)

- Sehen Sie, wie die Datei mit dem Namen “sample-data.xls” im Downloads-Ordner (oder Ordner, den Sie ausgewählt haben) heruntergeladen wird

Verwenden Sie diese Datei, um DLP auf einer neuen Site zu testen

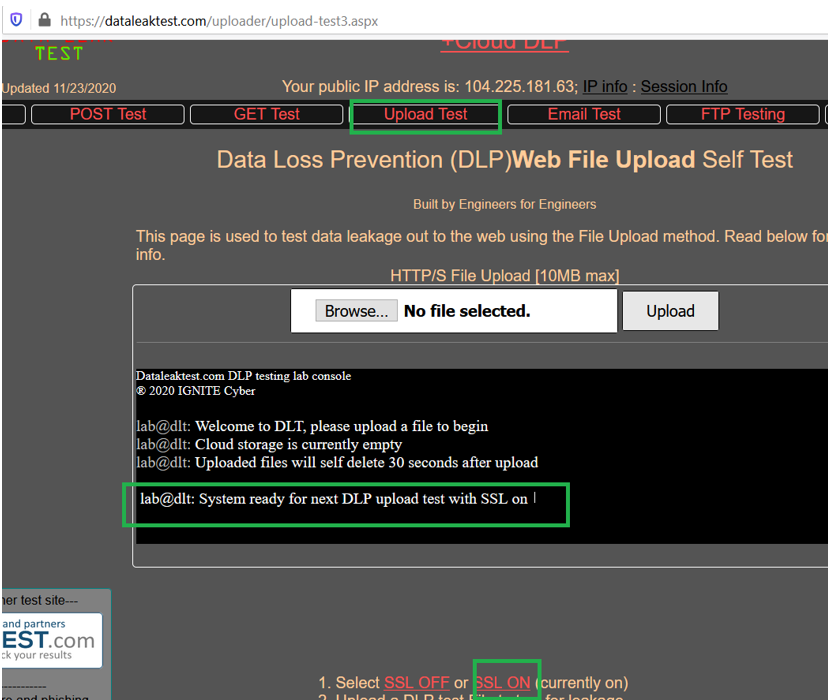

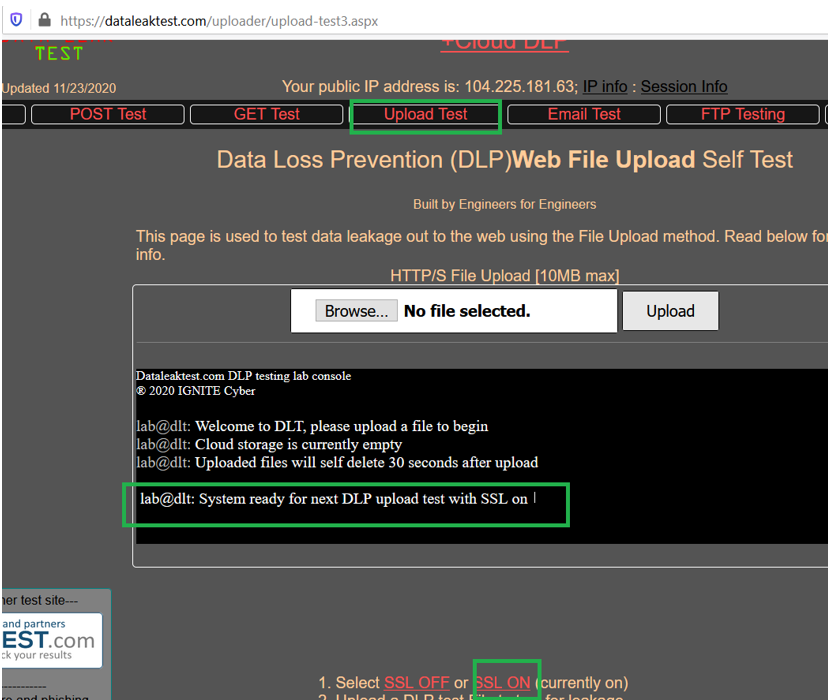

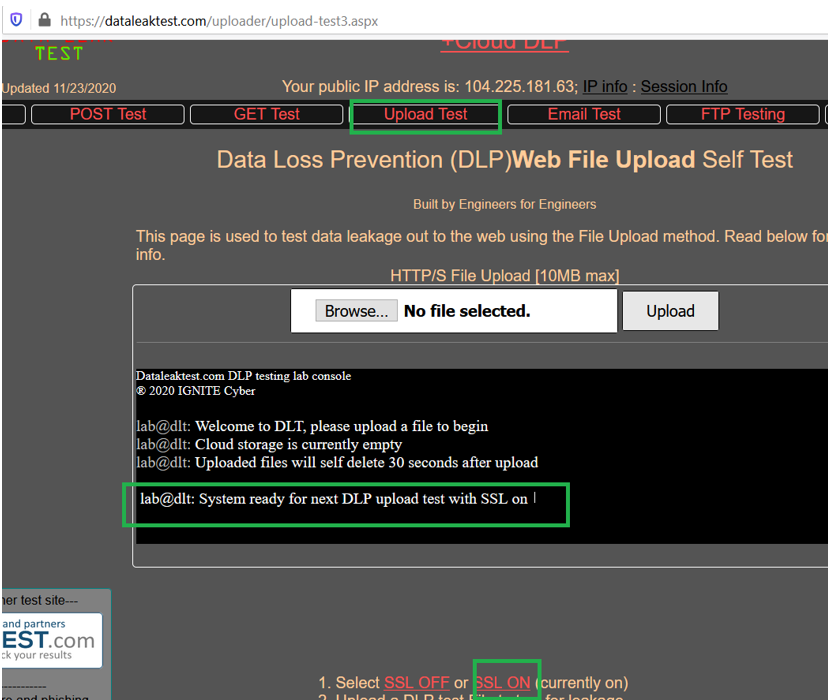

- Öffnen Sie jetzt einen neuen Inkognito-Tab und geben Siehttps://dataleaktest.comein

- Klicken Sie auf Hochladen

- Scrollen Sie auf der Seite Upload test nach unten und klicken Sie auf “SSL ON”

- Nachdem Sie auf SSL ON geklickt haben, sehen Sie die Meldung auf dem schwarzen Bildschirm “System Ready for Next DLP Test with SSL ON”

- Jetzt klicken Sie auf Durchsuchen

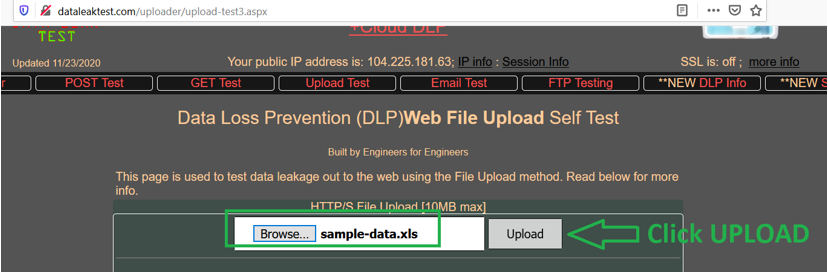

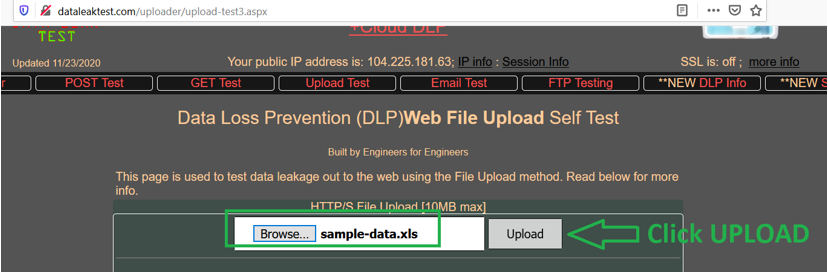

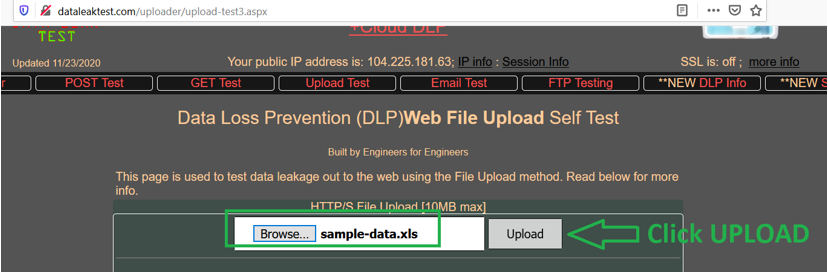

- Wählen Sie die Datei aus, die wir zuvor heruntergeladen haben sample-data.xls und UPLOAD

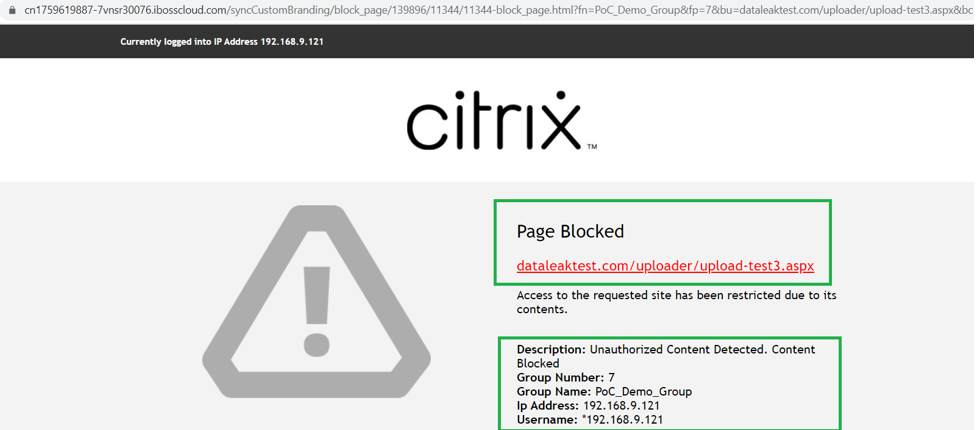

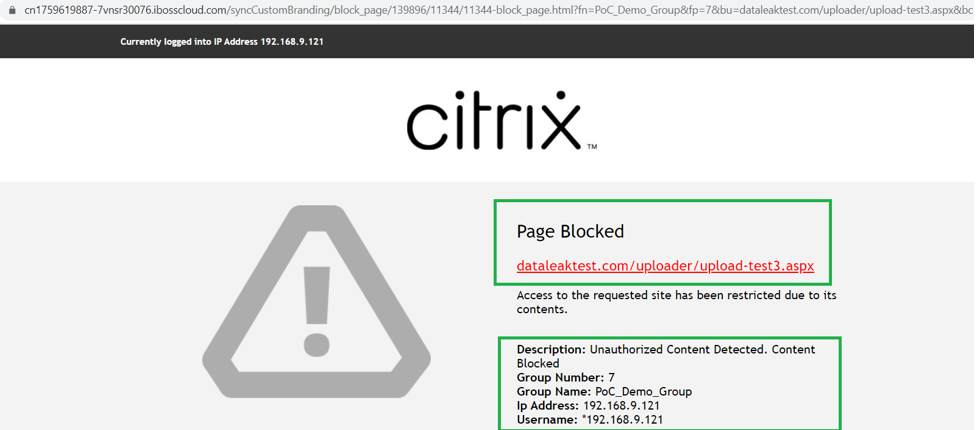

Beim Hochladen der sensiblen Datei (die SSN enthält) wird ein Begrüßungsbildschirm angezeigt. Die Seite ist aufgrund der nicht autorisierten Inhaltserkennung (DLP) gesperrt

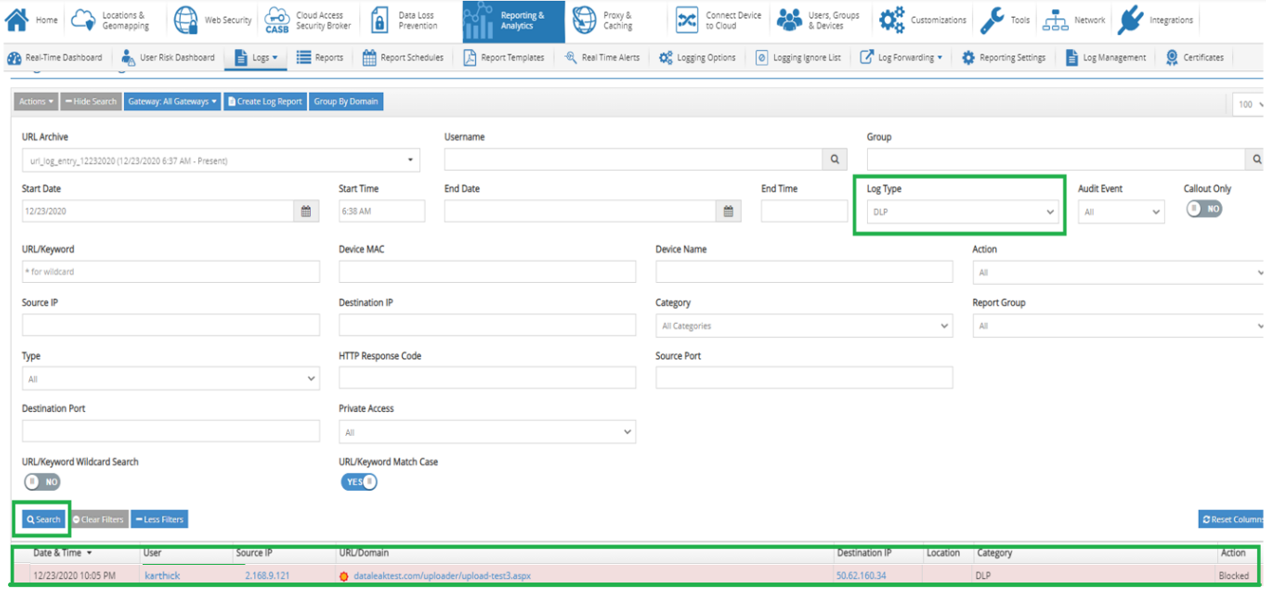

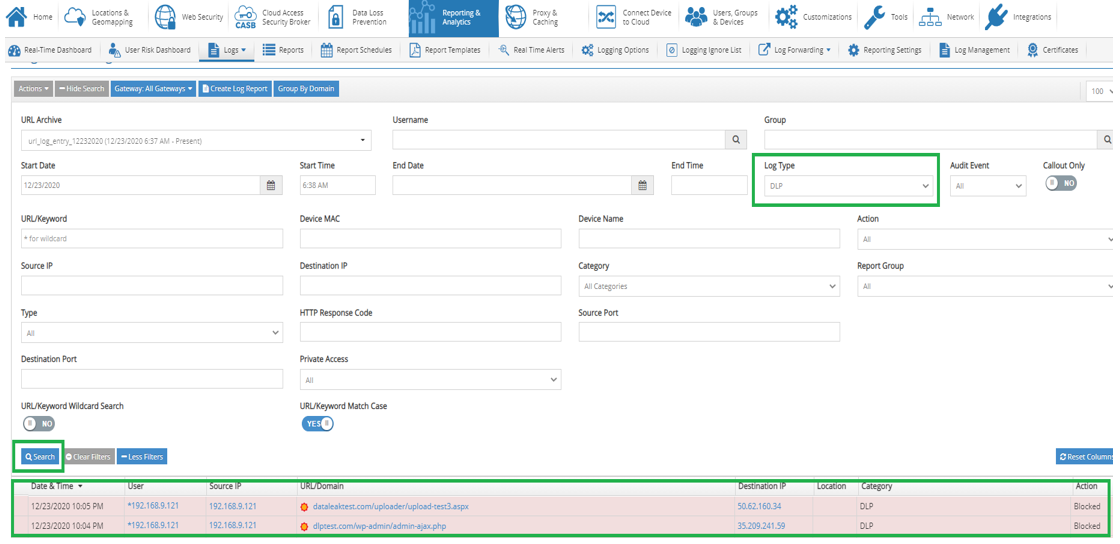

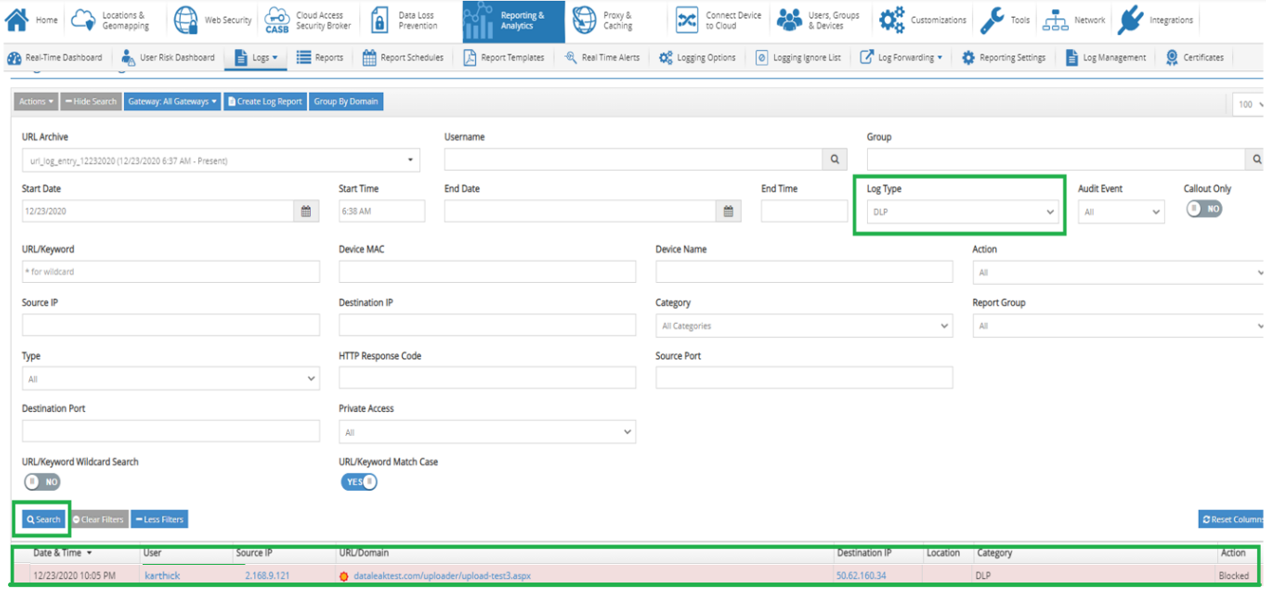

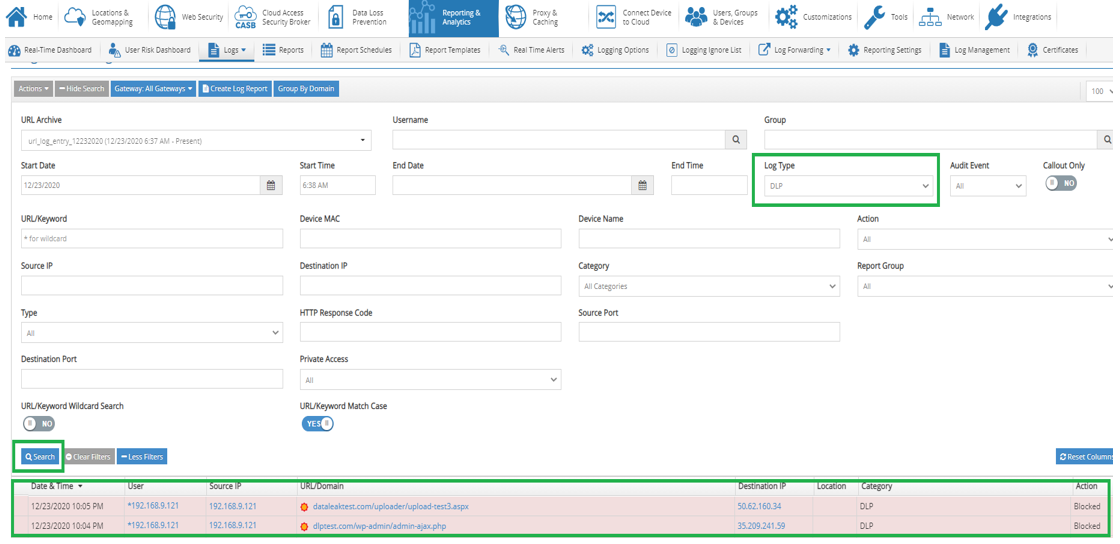

- Überprüfen Sie Reporter Logs für DLP-Ereignisse:

- Klicken Sie auf Weitere Filter

- Wähle das Protokoll Typ als DLP und klicke auf “Suchen”

- Beachten Sie, dass der DLP-Upload blockiert wird

SIA-Agent

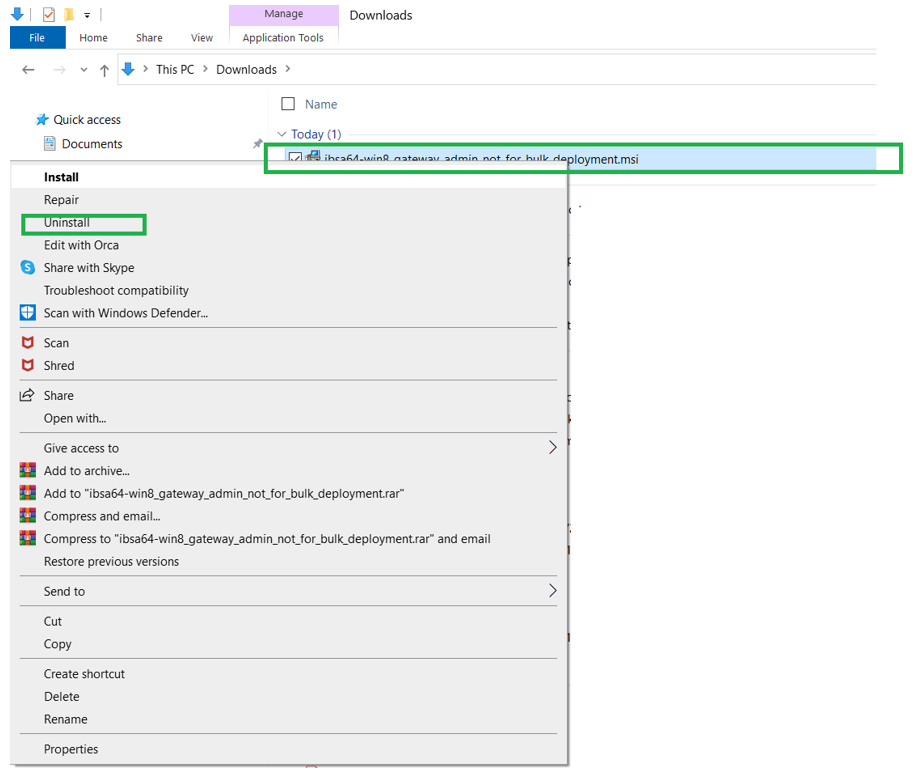

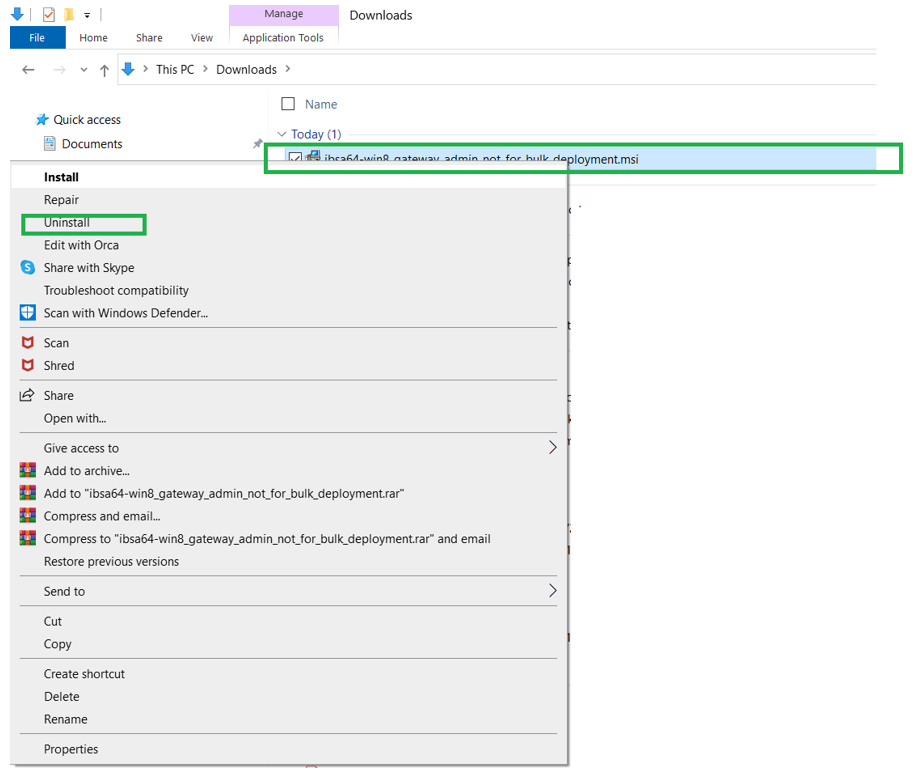

- Um die Deinstallation des Citrix SIA-Agenten zu starten, klicken Sie mit der rechten Maustaste auf das zuvor heruntergeladene Citrix SIA-Installationsprogramm (in dem Ordner, in den es heruntergeladen wurde)

- Wählen Sie Deinstallieren

Wählen Sie JA für “Möchten Sie dieses Produkt wirklich deinstallieren”

- Folgen Sie dem Deinstallationsprozess und sagen Sie administrativ “Ja” für die Deinstallation, wenn Sie dazu aufgefordert werden

Gehen Sie in Windows zu Services und überprüfen Sie, ob der IBSA-Dienst ordnungsgemäß deinstalliert wurde und nicht existiert

- Überprüfen Sie die Proxy-IP

Die Proxy-IP ist eine der IP-Adressen des Citrix SIA CloudGateway-Knotens. Dies liegt daran, dass der Test-Laptop, den wir für PoC verwenden, hinter dem Citrix SD-WAN steht, dessen IPsec-Tunnel noch mit dem Citrix SIA Cloud-Dienst läuft

Sobald der Agent deinstalliert ist, durchläuft der gesamte Datenverkehr den IPsec-Tunnel.

PoC Anwendungsfall 2: Nicht verwaltete Endpunkte ohne SIA Agent + Citrix SD-WAN

In diesem Anwendungsfall verwenden wir den Citrix SIA IPsec-Tunnel, um nicht verwaltete Geräte wie BYOD, Personal und Gastgeräte hinter einer Zweigstelle SD-WAN zu sichern. Verwaltete Geräte mit der Citrix SIA im Zweigstellenagenten Bypass den Tunnel und stellen eine direkte Verbindung zur Citrix SIA-Plattform her.

Empfohlene Best Practice: Es ist eine empfohlene bewährte Vorgehensweise, dass eine von Citrix SD-WAN verwaltete Zweigstelle den IPsec-Tunnel verwendet, um die Sicherheitsrichtlinien für diese Geräte sicher mit der Citrix SIA-Plattform zu verwalten, wenn keine Cloud Connector-Agenten in Geräten vorhanden sind.

Hinweis: Die Tunnel, die standardmäßig konfiguriert werden, ist die SSL-Entschlüsselung standardmäßig nicht aktiviert.

Mit nur dem IPsec-Tunnel erhalten wir nur die folgenden Funktionen:

- Web Security (kategoriebasiert)

- Liste zulassen

- Liste blockieren

Die SSL-Entschlüsselung über den Tunnel wird im nächsten PoC-Anwendungsfall behandelt, um die volle Sicherheit über den IPsec-Tunnel zu gewährleisten

Web Security - Kategorie-Block

Erstellen Sie vor der Überprüfung der Durchsetzung von Richtlinien über den IPsec-Tunnel die Sicherheitsrichtlinien im Citrix SIA Cloud-Portal

- Gehen Sie zuWebsicherheit -> Web-Sicherheitsrichtlinien -> Web/SSL-Kategorien

- Klicken Sie auf Default Security Group, während der IPsec-Tunnel im Allgemeinen mit der Standard-Sicherheitsgruppe erstellt wird

Hinweis: Wenn Sie die Gruppe ändern möchten, müssen Sie dies manuell in Local Subnets für den Eintrag mit dem IPsec-Tunnel tun.

- Aktivieren der Kategoryblockierung über IPsec-Tunnel für Glücksspiel- und Freundschaftkategorien

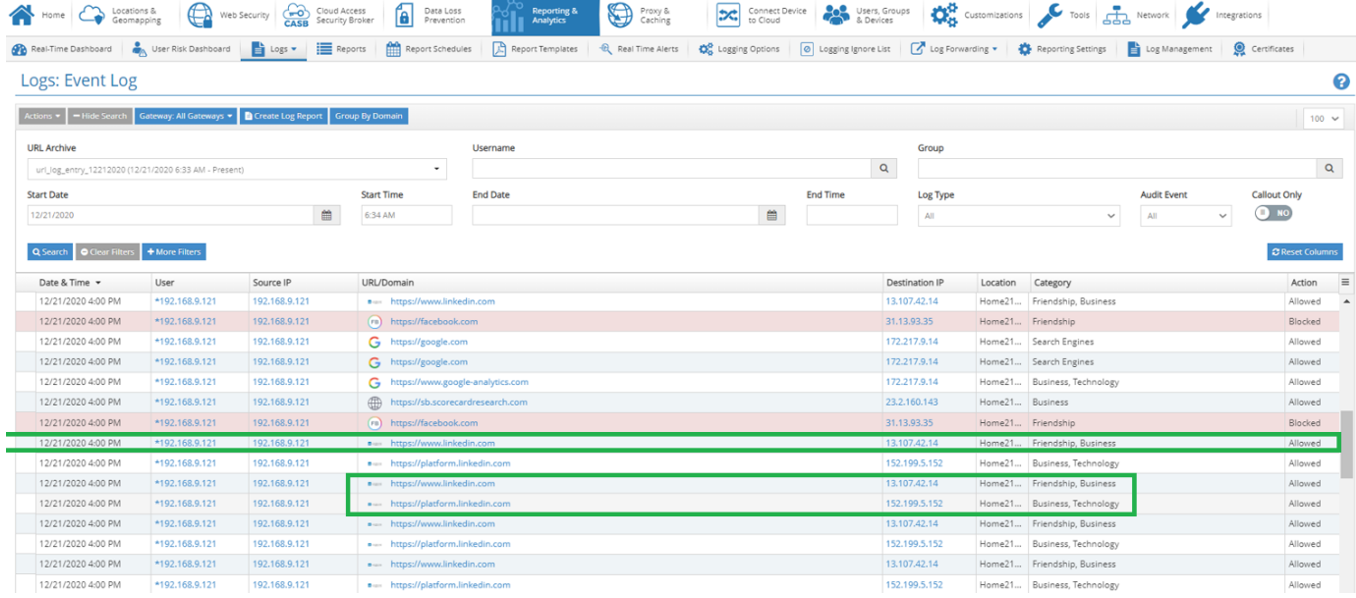

Websicherheit - Positivliste

- Fügen Sie der Kategorie Freundschaft eine Positivliste hinzu, um Linkedin NUR zu erlauben, aber alle anderen Social-Media-Kategorien

Hinweis: Wie definiert Best Practices, kratzen und lösen Sie andere URL-Abhängigkeiten, bevor Sie sie zu einer Zulassungs-/Blockierliste hinzufügen, um die Funktionalität der URL-Webfilterung vollständig auszuüben

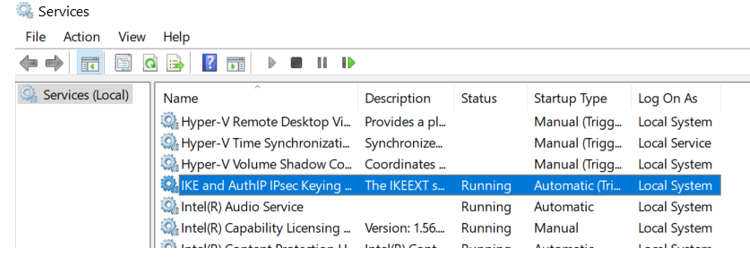

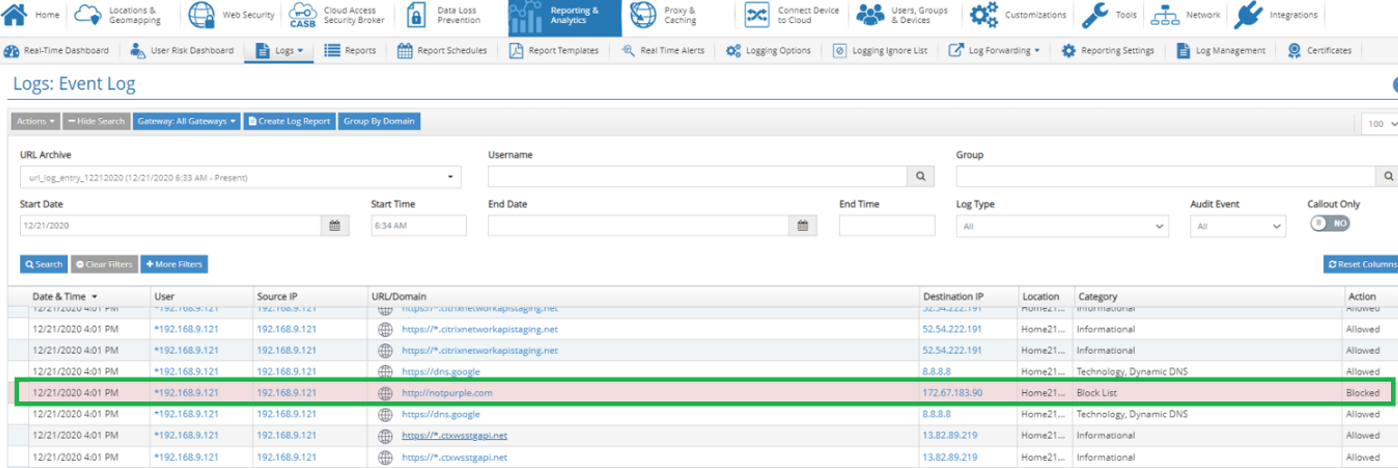

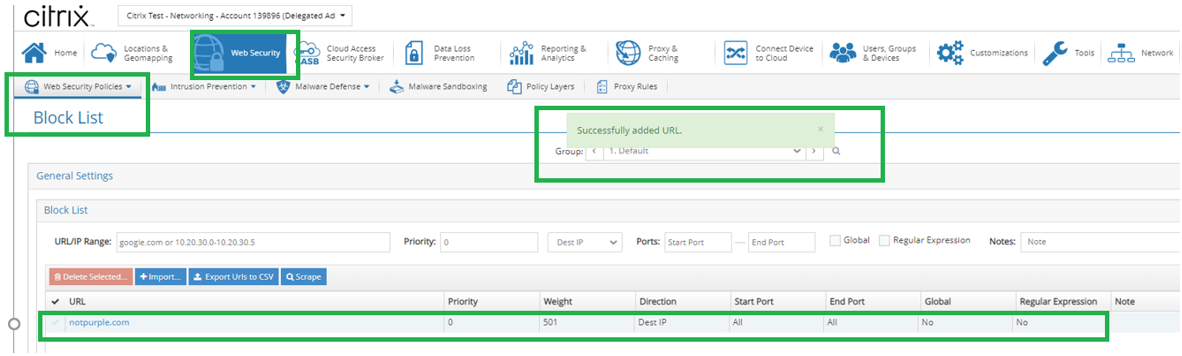

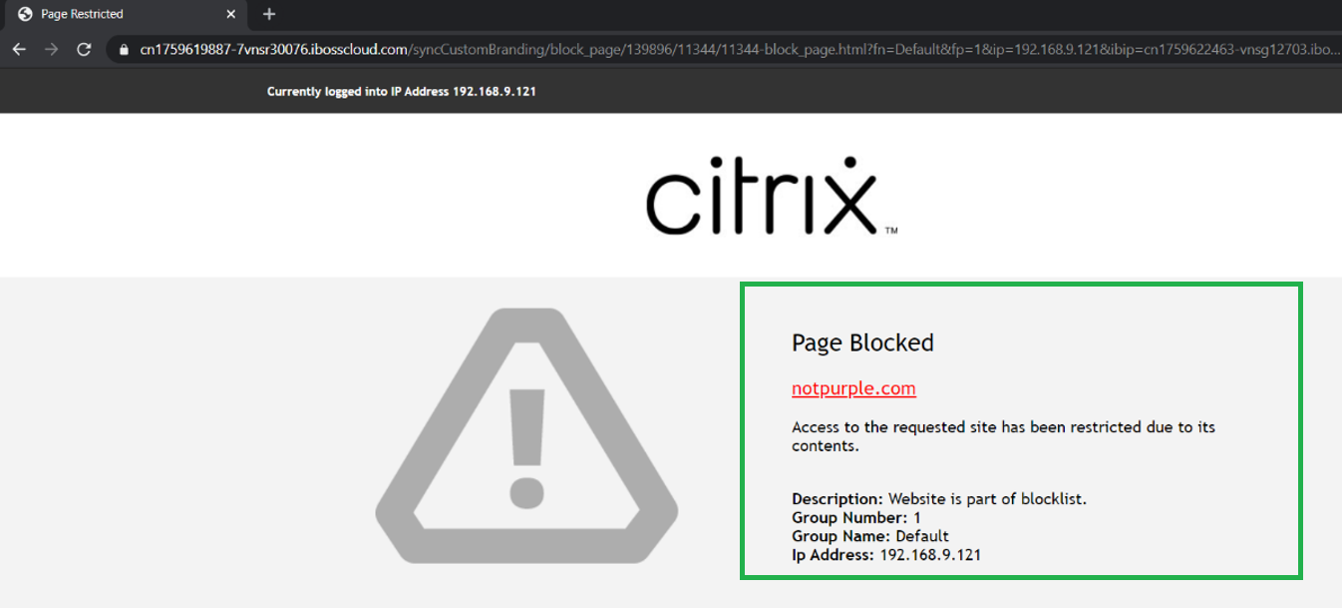

Web Security - Liste blockieren

Konfigurieren Sie eine bestimmte Blockierungsliste über URL-Webfilterung für eine Website wie notpurple.com

- Gehen Sie zuWeb Security -> Web Security Policys -> Liste blockieren

- Fügen Sie der Blockierliste eine Web-URL “notpurple.com” hinzu

Web Security - Überprüfung von Kategorie-Blockierungen

- Öffnen Sie einen Inkognito-Browser-Tab und greifen Sie auf die Glücksspielseite 777.com von der Kategorie Glücks

Eine Splash-Seite wird aufgrund der Durchsetzung der Blocklisten-Richtlinie angezeigt

- Vom Reporter können wir sogar in Protokollen sehen, dass der Zugriff auf 777.com aufgrund des GAMBLS-Abschnitts kategorisch blockiert ist

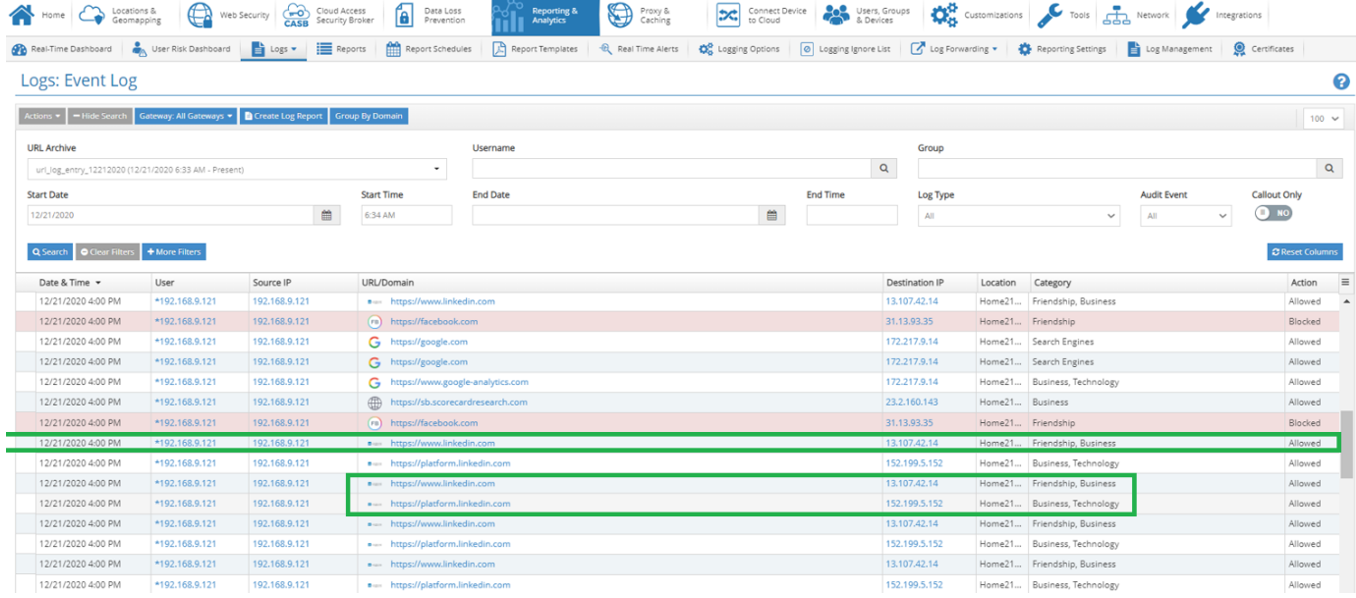

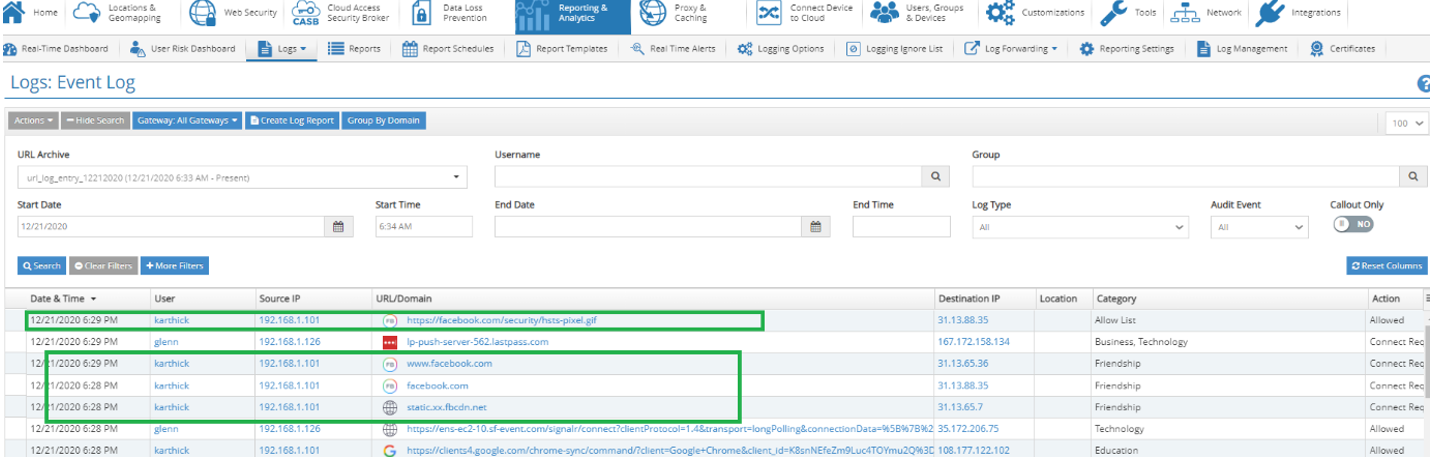

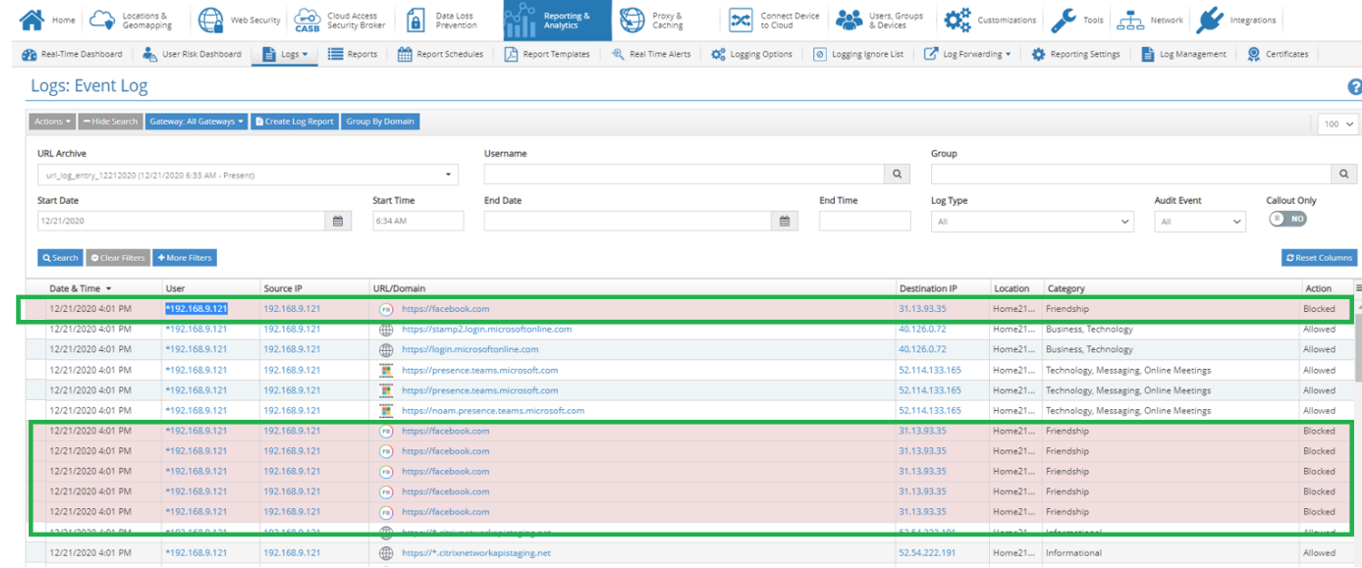

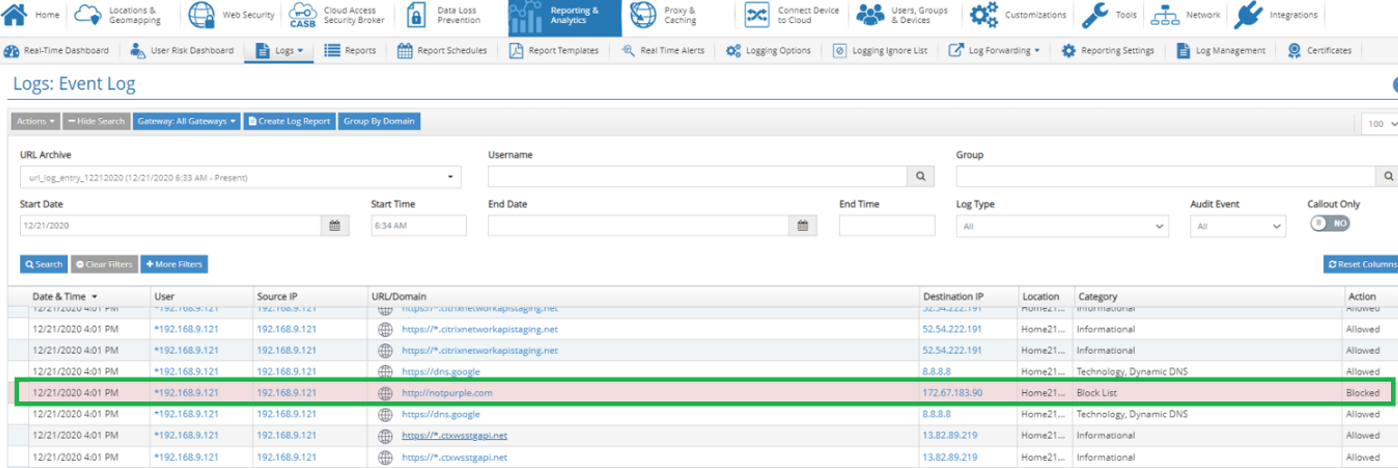

- Klicken Sie auf Berichte und Analysen -> Protokolle -> Ereignisprotokolle

- Klicken Sie auf Suche

- Klicken Sie bei Bedarf auf Weitere Filterund wählen SieAktion -> Blockiertaus, um alle protokollierten Ereignisse zu filtern, die blockiert sind

- Öffnen Sie einen Inkognito-Browser-Tab und greifen Sie auf die Website facebook.com aus der Kategorie Freundschaft zu

Beachten Sie, dass die Website nicht geöffnet wird (Facebook ist nicht zugänglich, da sie blockiert ist)

Vom Reporter können wir sogar in Protokollen sehen, dass der Zugriff auf facebook.com aufgrund des Friendship-Abschnitts kategorisch blockiert ist

- Klicken Sie auf Berichte und Analysen -> Protokolle -> Ereignisprotokolle

- Klicken Sie auf Suche

- Klicken Sie bei Bedarf auf Weitere Filterund wählen SieAktion -> Blockiertaus, um alle protokollierten Ereignisse zu filtern, die blockiert sind

Web-Sicherheit - IPsec-Tunnelüberprüfung

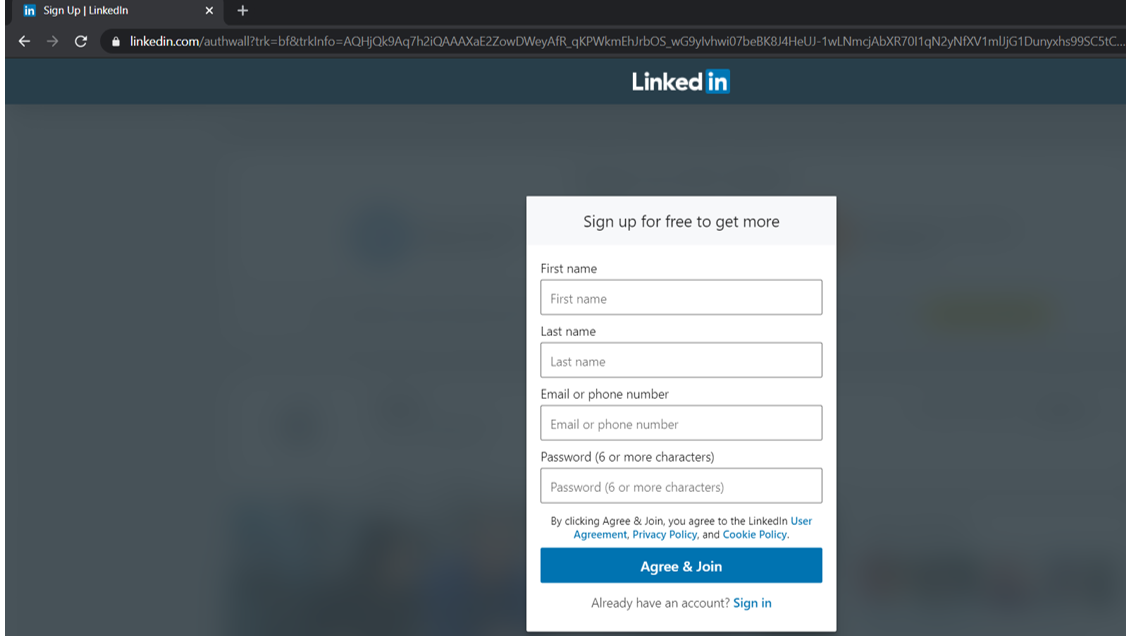

- Wir hatten LinkedIn zunächst so konfiguriert, dass es von der Friendship-Kategorie ausgenommen ist und über die selektive Freigabe-Listenkonfiguration blockiert wird.

- Greifen Sie auf linkedin.com von der Kategorie Freundschaft in einem Inkognito-Browsertab zu

Wir können sehen, dass der Zugriff erlaubt ist und die Seite geöffnet wird

Der Reporter zeigt auch an, dass der Datenverkehr erlaubt und NICHT blockiert wird, da die Konfiguration der Positivliste Vorrang vor der Kategorie-Blockierung hat

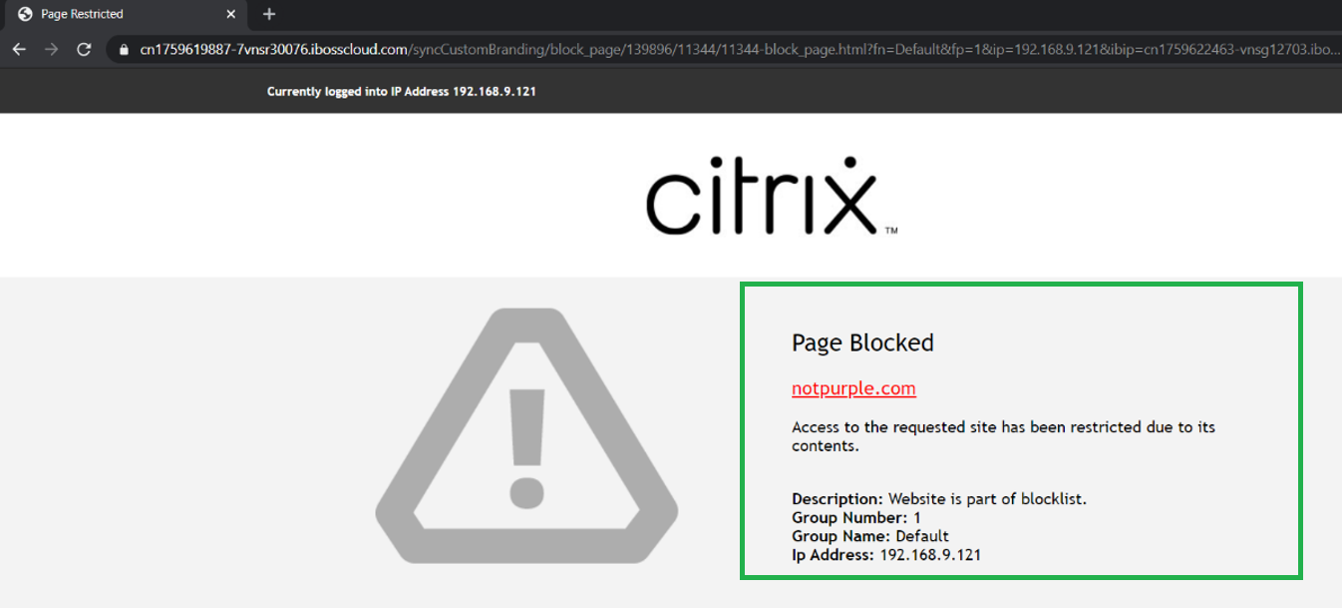

- Greifen Sie abschließend auf eine bestimmte Website notpurple.com zu, die in der Blockierliste enthalten ist, und sehen Sie, dass beim Zugriff über den Tunnel blockiert wird

- Öffnen Sie einen Inkognito-Browser-Tab und greifen Sie auf notpurple.com zu

Wir erhalten eine sofortige Splash-Seite, die den Zugriff auf die Website blockiert

Der Reporter zeigt auch an, dass der Traffic BLOCKIERT wird, da er explizit als Teil der Blockierliste konfiguriert wird

IPsec-Tunnel SSL-Entschlüsselung

Die Tunnel, die konfiguriert werden, werden im Allgemeinen mit SSL-Entschlüsselung deaktiviert, sofern nicht explizit festgelegt. Sobald der IPsec-Tunnel für die SSL-Entschlüsselung aktiviert ist, kann er ALLE erweiterten Sicherheitsfunktionen wie Malware Defense, DLP, CASB usw. ausführen.

Es gibt jedoch ein paar Voraussetzungen, ohne die Advanced Security NICHT im IPsec-Tunnel mit der Citrix SIA Cloud aktiviert werden KANN

Wichtigste 3 Voraussetzungen:

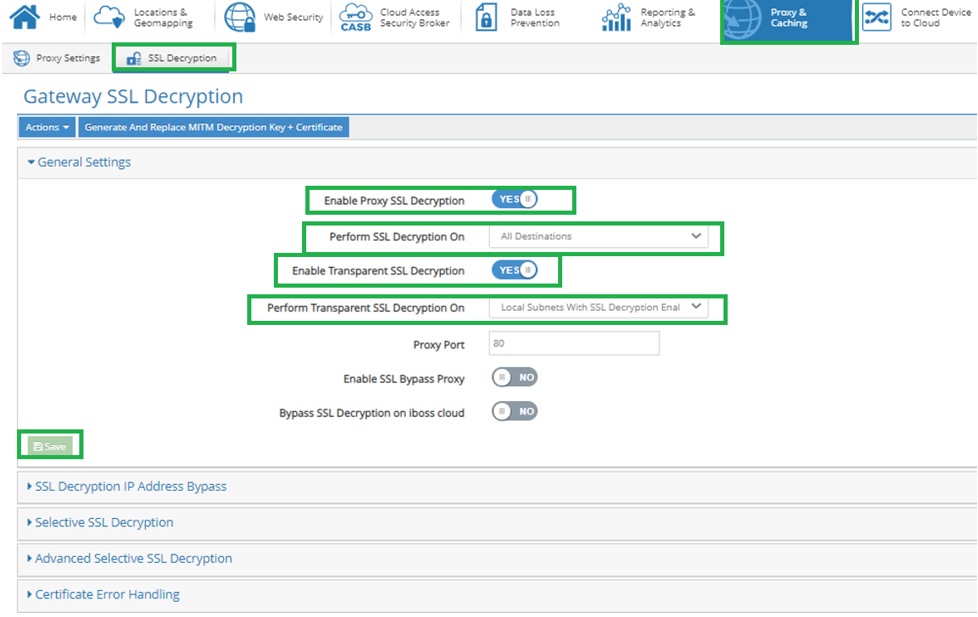

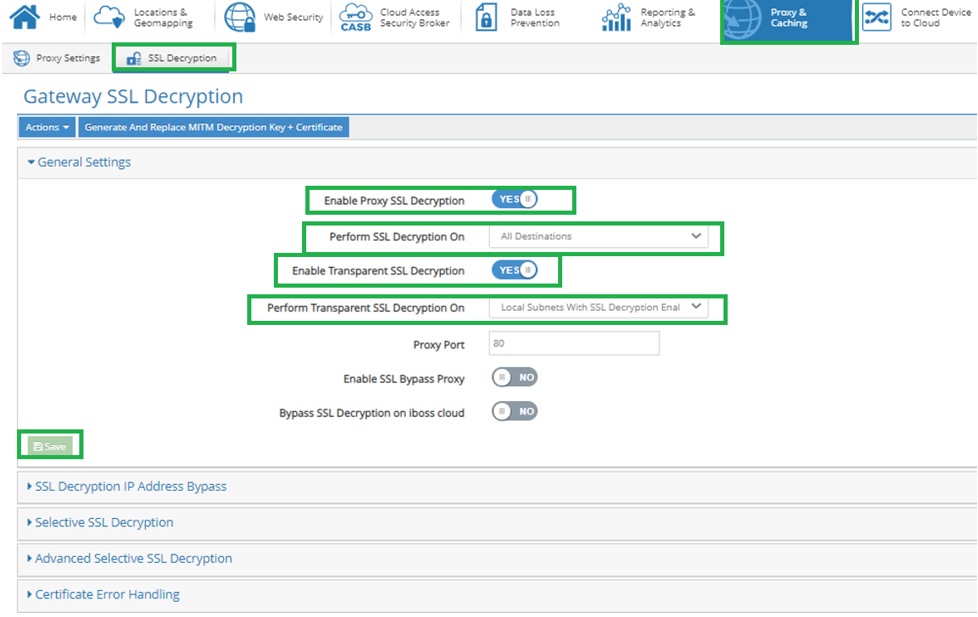

- Aktivieren Sie den transparenten SSL-Proxy unter “Proxy/Caching -> SSL-Entschlüsselung -> Allgemeine Einstellungen”

- Aktivieren der SSL-Entschlüsselung im IPsec-Tunnel in den lokalen Subnetzen

- 拉登您das ROOT-Zertifikat herunter和安装ieren Sie es aus der Citrix SIA Cloud und installieren Sie es auf dem Endbenutzergerät unter vertrauenswürdigen Root-Autoritäten (um die SSL-Entschlüsselung durch die Plattform zu aktivieren)

Transparente SSL-Entschlüsselung

Damit der IPsec-Tunnel eine SSL-Entschlüsselung ermöglicht, muss die transparente SSL-Entschlüsselung aktiviert sein.

Hinweis: Die SSL-Entschlüsselung kann für ALLE IPsec-Tunnel angewendet werden, je nachdem, wie wir sie verwalten. Wir können entweder die SSL-Entschlüsselung für ALLE Subnetze wählen oder die SSL-Entschlüsselung per lokalem Subnetz eines IPsec-Tunnels manuell aktivieren.

毛这Demo-PoC ermoglichen我们杯expliziten Tunnel mit SSL-Entschlüsselung und wählen aus den Allgemeinen Einstellungen den Wert “Lokale Subnetze mit aktivierter SSL-Entschlüsselung”

- Proxy SSL-Entschlüsselung aktivieren — JA

- Durchführen der SSL-Entschlüsselung auf — Alle Ziele

- Transparente SSL-Entschlüsselung aktivieren — JA

- Durchführen einer transparenten SSL-Entschlüsselung auf — lokale Subnetze mit aktivierter SSL-Entschlüsselung

Andere dem Standard überlassen

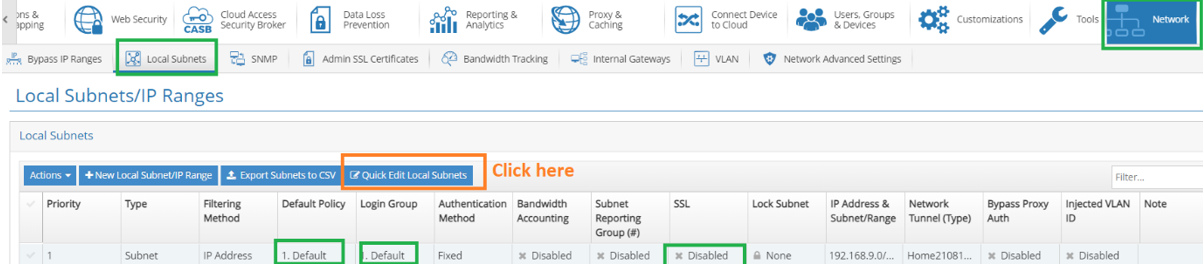

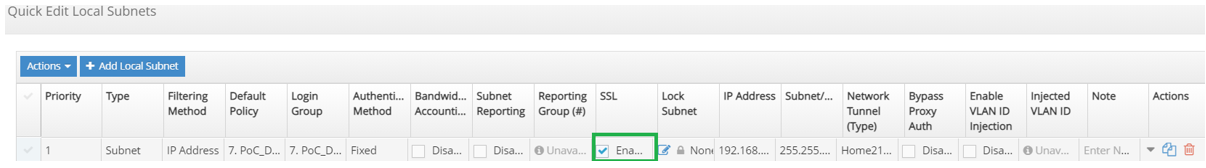

IPsec Tunnel-Entschlüsselung für lokale Subnetze

Hinweis: Aktivieren Sie die Entschlüsselung im Tunnel, nachdem sie im SIA-Portal (von Orchestrator) konfiguriert wurde.

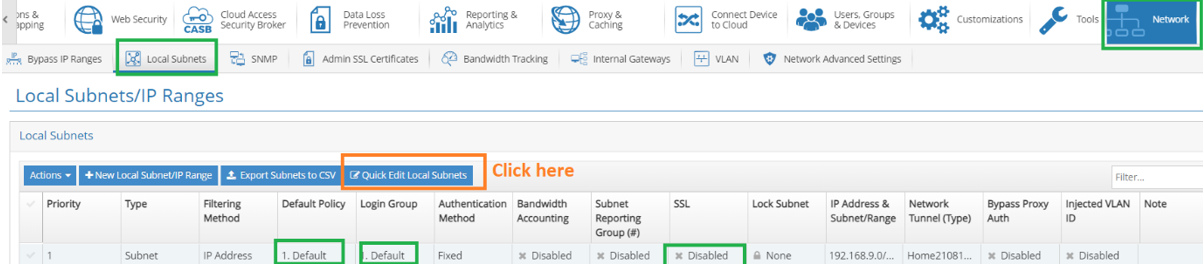

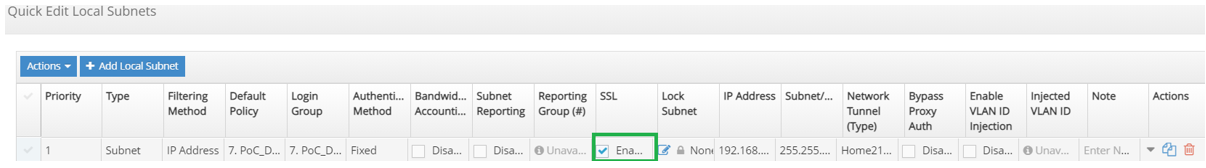

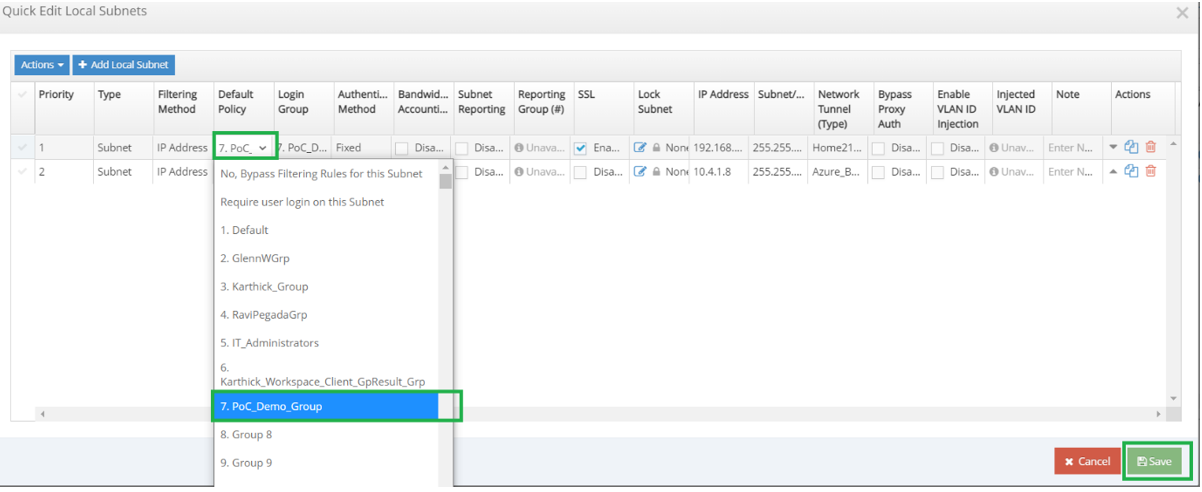

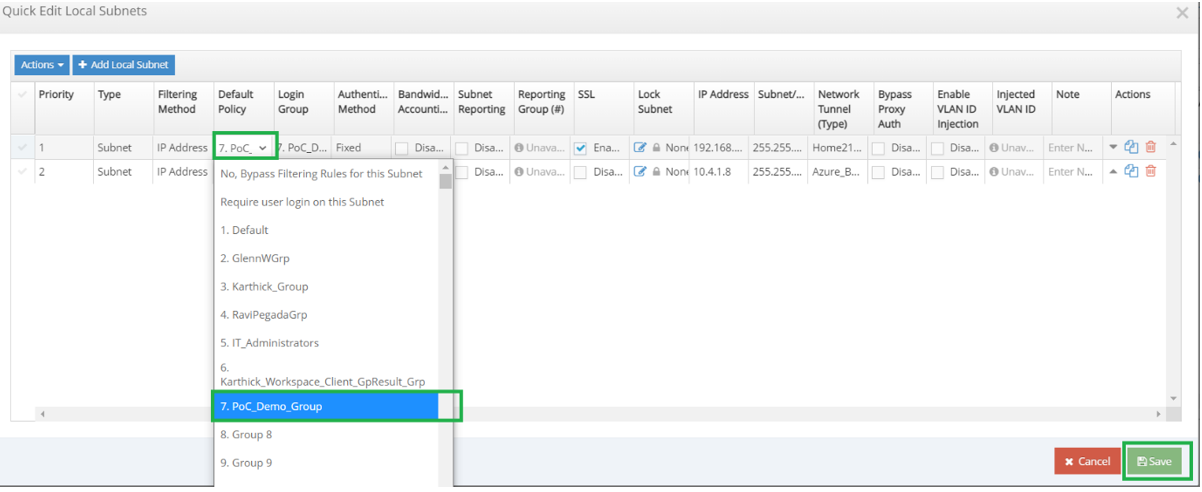

Klicken Sie aufNetzwerk -> Lokale Subnetze -> Schnellbearbeitungs-lokale Subnetze(wie im folgenden Snapshot angezeigt)

- 阿莱erstellten ipsec隧道benotigen lokalesSubnetz, das das lokale LAN-Subnetz der durch den IPsec-Tunnel geschützten Endhosts definiert.

- Wählen Sie den IPsec-Tunnel basierend auf dem Namen und dem lokalen Subnetz

- Das lokale Subnetz wird automatisch mit dem lokalen LAN-Subnetz der Citrix SIA-Site erstellt

Klicken Sie auf das Kontrollkästchen SSL, um die SSL-Entschlüsselung zu aktivieren

- Doppelklicken Sie im Schnellbearbeitungsfenster auf Standardrichtlinie

- Die Standardrichtlinie gibt die Sicherheitsgruppe an, die auf DEN GESAMTEN Datenverkehr angewendet wird, der unter das lokale Subnetz fällt (mit definiertem LAN-Netzwerk)

- Wählen Sie “POC_Demo_Group”

Doppelklicken Sie außerdem auf Login-Gruppe und wählen Sie “POC_Demo_Group”

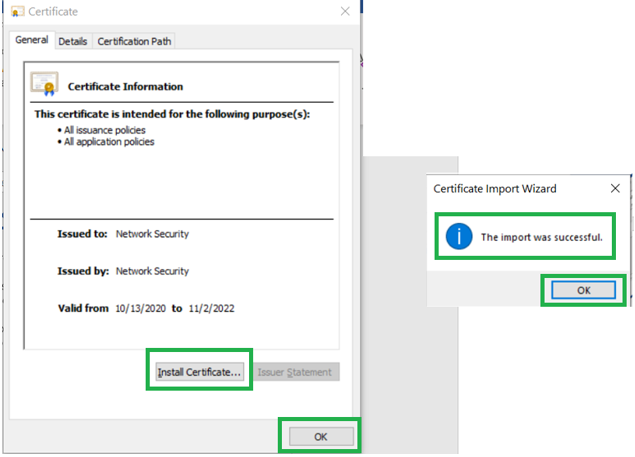

Root-Zertifikat

Die Installation des Citrix SIA SSL-Root-Zertifikats im Browser von nicht verwalteten Geräten ist ein MUSS für die SSL-Entschlüsselung. Die SSL-Entschlüsselung ist erforderlich, um erweiterte Sicherheitsfunktionen wie CASB, Malware Defense, DLP usw. anzuwenden.

Hinweis: Die Installation des ROOT-Zertifikats ist ein MANUELLER Prozess oder muss über GPO (Gruppenrichtlinienobjekt) oder MDM oder das Unternehmen durchgeführt werden, das eine Splash-Seite angibt, die bestimmt, wie das Root-Zertifikat auf den initiierenden Geräten installiert wird.

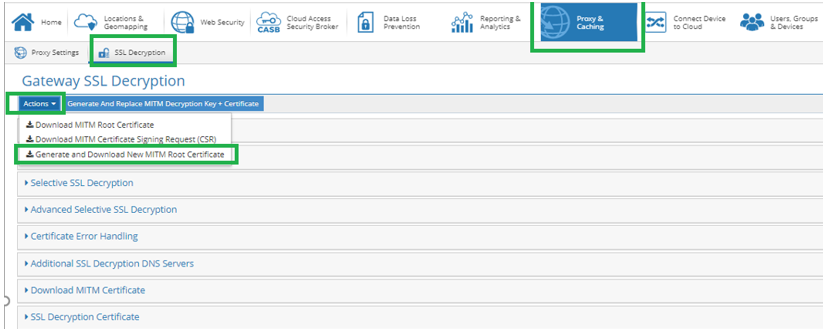

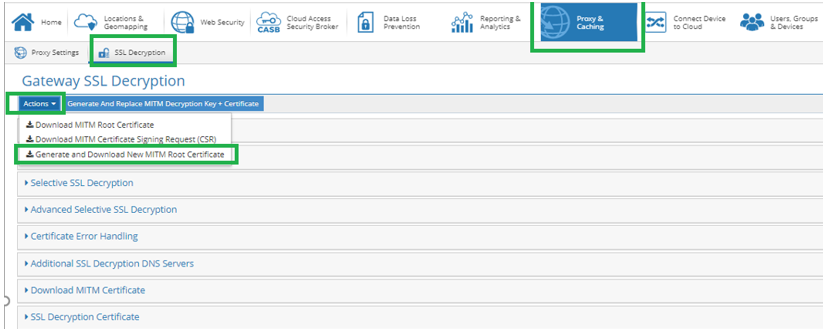

Gehe zuProxy & Caching -> SSL-Entschlüsselung -> Aktionen -> Neues MITM Root-Zertifikat generieren und herunterladen

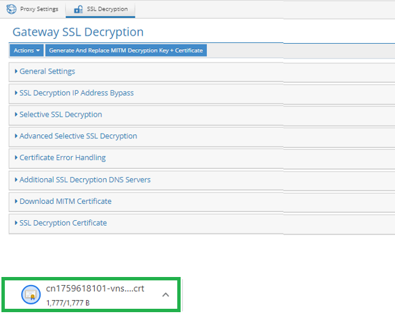

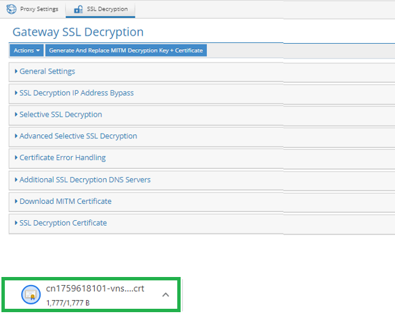

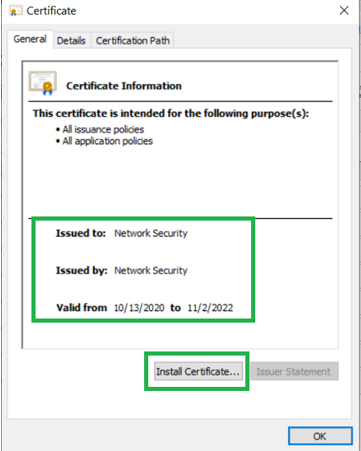

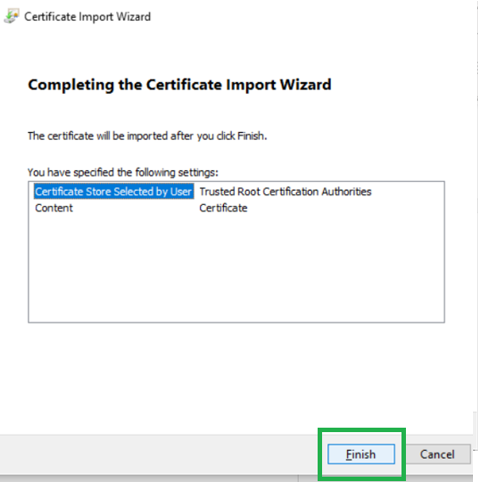

Ein Zertifikat wird heruntergeladen. Klicken Sie auf das heruntergeladene neue MITM Root-

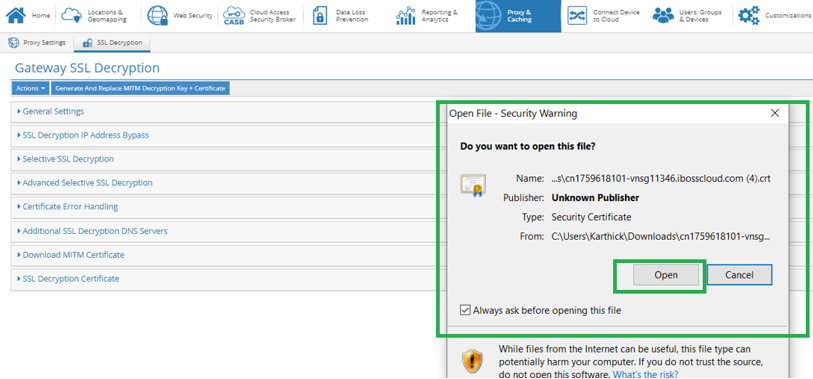

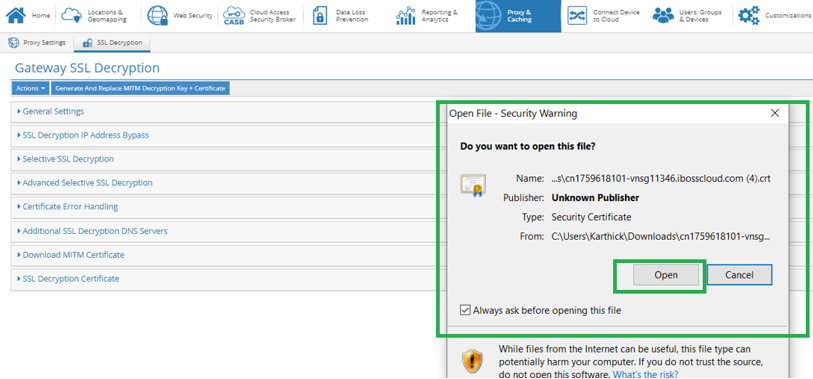

Klicken Sie bei Doppelklick auf das Zertifikat auf “Öffnen”

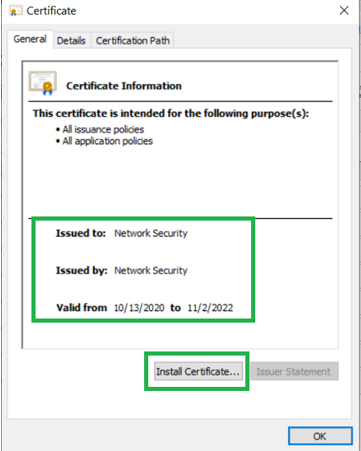

Stellen Sie sicher, dass das Zertifikat von “Network Security” Probleme ist und gültig ist

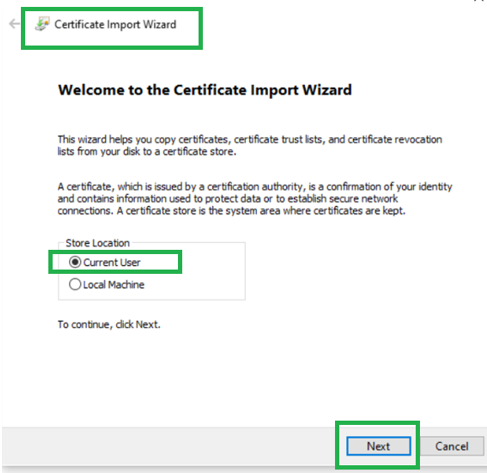

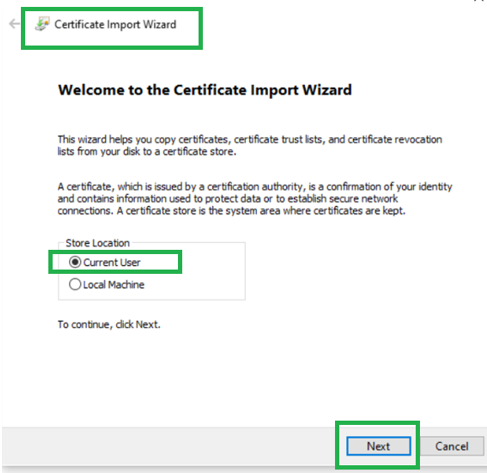

Das bringt uns zum Assistenten.Wählen Sie unter Standort des Stores “Aktueller Benutzer” und klicken Sie auf “Weiter”

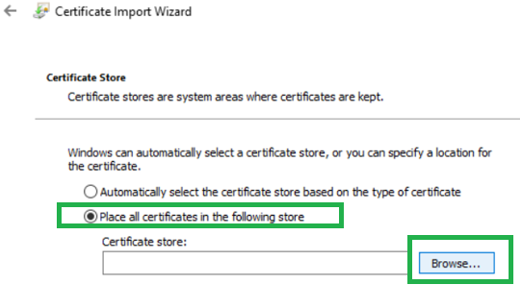

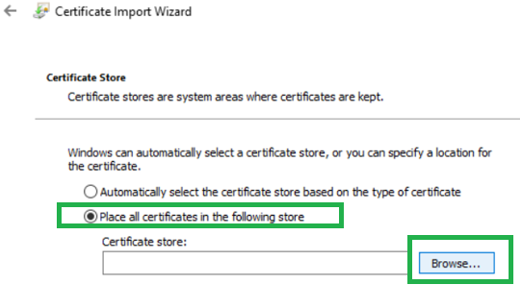

Klicken Sie auf “Alle Zertifikate im folgenden Store platzieren” und klicken Sie auf “Durchsuchen”

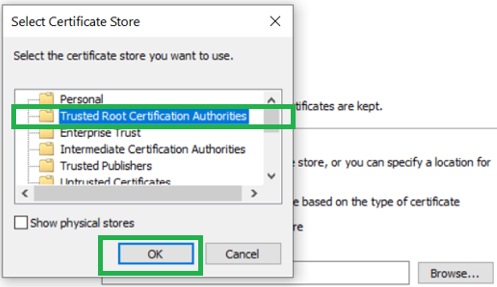

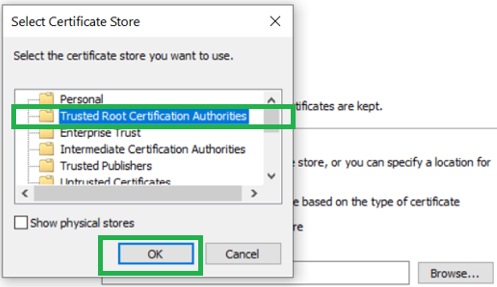

Klicken Sie auf “Vertrauenswürdige Root-Zertifizierungsstellen” und klicken Sie auf “OK”

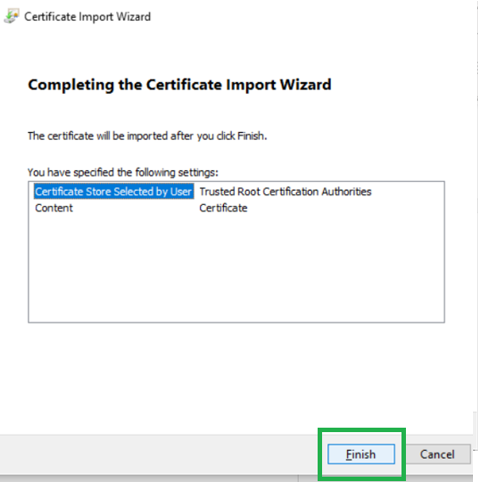

Hinweis nach Schritt 6; Der Zertifikatspeicher wird mit “Trusted Root Certification Authorities” aktualisiert Klicken Sie auf “Weiter”

Klicken Sie auf “Fertig stellen”

Beachten Sie, dass ein Fenster erscheint, das darauf hinweist, dass der Import erfolgreich war. Klicken Sie auf OK für das popped-up-Fenster und klicken Sie dann im Zertifikatinstallationsfenster auf “OK”

Bestätigen Sie nach der Installation, dass ein Zertifikat des Ausstellers “Network Security” in vertrauenswürdigen Root-Zertifizierungsstellen vorhanden ist.

In Windows: Suchen Sie im Suchfeld nach certmgr und Sie können den Zertifikatmanager öffnen

- Navigieren Sie und klicken Sie auf Trusted Root

- Klicken Sie auf Zertifikate

- Überprüfen Sie ein Zertifikat mit dem Namen “Network Security” (Hervorgehoben)

Wenn das Zertifikat gefunden wird, ist die Installation erfolgreich und die Voraussetzungen sind vollständig, um die SSL-Entschlüsselung über den IPsec-Tunnel zu testen

PoC Anwendungsfall 3: Nicht verwaltete Endpunkte ohne SIA Agent + Citrix SD-WAN mit SSL-Verschlüsselung

In diesem Anwendungsfall werden wir den Citrix SIA IPsec-Tunnel mit SSL-Entschlüsselung verwenden und erweiterte Sicherheitsfunktionen aus der Citrix SIA-Cloud wie CASB, Malware Defense, DLP usw. ausüben.

Der Citrix SIA IPsec-Tunnel ermöglicht die sichere Verwaltung von nicht verwalteten Geräten wie BYOD, Personal und Guest-Geräten hinter einem Zweigstellen-SD-WAN. Die Geräte mit dem Agenten Bypass den Tunnel und werden von Richtlinien durchgesetzt.

Empfohlene Best Practice: Es ist eine empfohlene bewährte Vorgehensweise, dass eine von Citrix SD-WAN verwaltete Zweigstelle den IPsec-Tunnel verwendet, um die Sicherheitsrichtlinien für diese Geräte sicher mit der Citrix SIA-Plattform zu verwalten, wenn keine Cloud Connector-Agenten in Geräten vorhanden sind.

CASB — Richtlinienkonfiguration

Wir erstellen eine CASB-Regel, um die sichere Suche im Google Browser zu ermöglichen und den Zugriff auf gmail.com zu deaktivieren

- Gehe zuCASB -> CASB App Controls -> Cloud App Controls

- Wählen Sie Gruppe als “POC_Demo_Group”

- UnterSuchmaschinensteuerung -> Google Safe Search-Durchsetzung

- Wählen Sie “Sichere Suche für aktuelle Gruppe durchsetzen”

- Unter Google Controls

- Aktivieren Sie Google Drive blockieren

Klicken Sie auf “SPEICHERN”

CASB - Verifizierung

Aktivierung der sicheren Suche durch Google Browser

- Greifen Sie auf google.com in einem Inkognito-Browsertab zu

- Sobald wir darauf zugreifen, erhalten wir google.com mit einer Suchleiste

- Geben Sie Citrix oder ein beliebiges Schlüsselwort ein und starten Sie die Suche

Wir sehen, dass die Suchergebnisse gefiltert werden, wenn die sichere Suche eingeschaltet ist und angezeigt wird, sobald das Keyword in der Engine eingegeben wurde

Google Drive Drive-Blockier-S

- Greifen Sie auf drive.google.com in einem Inkognito-Browsertab zu

Sobald wir darauf zugreifen, erhalten wir eine Splash-Seite, die anzeigt, dass der Zugriff auf das Google Drive aufgrund der in der POC_demo_Group Security Group ausgeübten CASB-Steuerung blockiert ist

- Die Reporter-Ereignisprotokolle zeigen auch, dass der Zugriff auf Google Drive

Kategorie sagt “Google Drive Blocked”, da es von den CASB-Steuerelementen kommt

Anti-Malware - Konfiguration

Hinweis: SSL-Entschlüsselung muss aktiviert sein (wenn der Cloud-Connector verwendet und konfiguriert wird, um das Root-Zertifikat im Rahmen der Agenteninstallation automatisch zu installieren, und diese Funktion ist standardmäßig aktiviert)

- Gehe zu Websicherheit -> Schadprogramm-Schutz -> Cloud-Malware-Schutz

- Die Content-Engine muss bereit sein

Klicken Sie auf Bei Scan-Fehler blockieren, um aktiviert

Anti-Malware - Verifizierung

- Zugriff aufhttps://www.eicar.org/?page_id=3950

Scrollen您去unten和klicken您改68 -时代e-Datei herunterladen

Überprüfung

Sobald der Dateidownload eingeleitet ist, erscheint ein Begrüßungsbildschirm. Die Seite ist aufgrund der Virenerkennung gesperrt.

Reporter weist auch auf den erzwungenen Malware-

DLP - Konfiguration

Konfiguration zur Verhinderung von Datenverlust

- Klicken Sie auf die Registerkarte Prävention vor Datenverlust -> DLP-Einstellungen

- Klicken Sie auf “Ja” für Inhaltsanalyse und Prävention vor Datenverlust

- Stellen Sie sicher, dass die DLP-Content- und Analyse-Engine bereit ist und die Konfiguration entsprechend erfolgt

Zulassen Sie für den PoC die Standardauswahl für Content Engines und Analysis Engines

- Erstellen Sie eine DLP-Regel, damit Data Loss Prevention bei nicht autorisiertem Hochladen/Herunterladen von Inhalten durchgesetzt werden kann

- Wechseln Sie zur Registerkarte Prävention vor Datenverlust

- Klicken Sie auf DLP-Regeln

- Klicken Sie auf “+Regel hinzufügen”

- Auf der Registerkarte “Allgemeine Informationen”:

- Stellen Sie sicher, dass Regel aktiviert ist “JA”

- Geben Sie einen Namen für die Regel

- Aktivieren Sie HTTP-Methoden von PUT und POST, damit wir DLP bei Uploads durchsetzen können

- Standard für Content Engines belassen

- Unter DLP-Registerkarten von Netzwerkquellen bis zu Inhaltstypen

- Wählen Sie die Richtlinie als “Alle außer ausgewählten Elementen einschließen”

- Standardwerte auf der Registerkarte “Suchkriterien” zulassen

- Wählen Sie Aktion als “BLOCKIEREN”

DLP - Verifizierung

- Gehen Sie zuhttps://dlptest.com(eine Website zur Überprüfung von Data Loss Prevention-Tests)

- Klicken Sie auf Beispieldaten und sehen Sie sich einige Beispielinformationen

Klicken Sie auf XLS-Datei (Dadurch wird die Datei heruntergeladen)

Sehen Sie, wie die Datei mit dem Namen “sample-data.xls” im Downloads-Ordner (oder Ordner, den Sie ausgewählt haben) heruntergeladen wird

- Öffnen Sie jetzt einen neuen Inkognito-Tab und geben Siehttps://dataleaktest.comein

- Klicken Sie auf Hochladen

- Scrollen Sie auf der Seite Upload test nach unten und klicken Sie auf “SSL ON”

- Nachdem Sie auf SSL ON geklickt haben, sehen Sie die Meldung auf dem schwarzen Bildschirm “System Ready for Next DLP Test with SSL ON”

- Jetzt klicken Sie auf Durchsuchen

- Wählen Sie die Datei aus, die wir zuvor heruntergeladen haben sample-data.xls und UPLOAD

Beim Hochladen der sensiblen Datei (die SSN enthält) wird ein Begrüßungsbildschirm angezeigt. Die Seite ist aufgrund der Erkennung nicht autorisierter Inhalte gesperrt.

Überprüfen Sie Reporter Logs für DLP-Ereignisse:

- Klicken Sie auf Weitere Filter

- Wähle das Protokoll Typ als DLP und klicke auf “Suchen”

Der DLP-Uploadwird blockiert und dem Benutzer wird eine Splash-Seite präsentiert

Zusammenfassung

In diesem Leitfaden für den Nachweis des Konzepts haben Sie gelernt, wie Sie die Edge-SD-WAN-Geräte eines Unternehmens in die Citrix SIA Cloud integrieren. Gemeinsam bieten Citrix SD-WAN und Citrix SIA Unternehmen Leistungsverbesserungen und Sicherheitsvorteile sowie eine hervorragende Benutzererfahrung.

In diesem Artikel

- Übersicht

- Geltungsbereich

- Vorteile

- Citrix SD-WAN +新航Gesamttopologie

- Anwendungsfälle für die Integration von Citrix SD-WAN und SIA

- PoC Voraussetzungen

- Citrix SD-WAN 110/210 Konfiguration

- Citrix SD-WAN IPsec-Tunnel

- Überprüfung des Tunn

- PoC Anwendungsfall 1 - SIA Agent+Citrix SD-WAN in einer Filiale

- Voraussetzungen

- Konfiguration

- Web Security — Kategorierichtlinien

- Web Security - Überprüfung der Kategorie-Richtlinie

- Websicherheit - Positivliste

- Web Security - Berichte

- CASB - Richtlinien

- CASB Berichte

- Anti-Malware-Abwehr - Konfiguration

- Anti-Malware - Verifizierung

- DLP - Konfiguration

- DLP - Berichte

- SIA-Agent

- PoC Anwendungsfall 2: Nicht verwaltete Endpunkte ohne SIA Agent + Citrix SD-WAN

- IPsec-Tunnel SSL-Entschlüsselung

- PoC Anwendungsfall 3: Nicht verwaltete Endpunkte ohne SIA Agent + Citrix SD-WAN mit SSL-Verschlüsselung

- Zusammenfassung