Leitfaden für einen Machbarkeitsnachweis: nFactor für Citrix Gateway-Authentifizierung mit Push

Einführung

Zeitbasierte Einmalpasswörter (TOTP) sind eine zunehmend verbreitete Methode zur Bereitstellung einer Authentifizierung, die die Sicherheitslage mit anderen Faktoren erhöhen kann. TOTP with PUSH nutzt mobile Geräte, indem es Benutzern ermöglicht, Anfragen zur Überprüfung von Authentifizierungsdaten zu erhalten und zu akzeptieren. Die Börse wird durch Anwenden eines Hashs auf einen gemeinsam genutzten Schlüssel gesichert, der während des Setups verteilt wird.

Citrix Gateway unterstützt Push-Benachrichtigungen für OTP und kann die Authentifizierung für verschiedene Dienste wie Webdienste, VPN und Citrix Virtual Apps and Desktops bereitstellen. In diesem POC Guide zeigen wir die Verwendung für die Authentifizierung in einer Citrix Virtual Apps and Desktops Umgebung.

Übersicht

Dieser Leitfaden zeigt, wie Sie eine Proof of Concept Umgebung unter Verwendung der Zwei-Faktor-Authentifizierung mit Citrix Gateway implementieren. Es verwendet LDAP, um Active Directory-Anmeldeinformationen als ersten Faktor zu validieren und Citrix Cloud Push Authentication als zweiten Faktor zu verwenden. Es verwendet einen von Citrix Virtual Apps and Desktops veröffentlichten virtuellen Desktop, um die Konnektivität zu überprüfen.

Es trifft Annahmen über die abgeschlossene Installation und Konfiguration der folgenden Komponenten:

- Citrix Gateway wurde installiert, lizenziert und mit einem extern erreichbaren virtuellen Server konfiguriert, der an ein Platzhalterzertifikat gebunden ist.

- Citrix Gateway ist in eine Citrix Virtual Apps and Desktops Umgebung integriert, die LDAP zur Authentifizierung verwendet

- Citrix Cloud-Konto eingerichtet

- Endpoint mit installierter Citrix Workspace-App

- Mobilgerät mit installierter Citrix SSO SSO-App

- Active Directory (AD) ist in der Umgebung verfügbar

Informationen吧台neuesten Produktversionen和Lizenzanforderungen finden Sie in der Citrix Documentation.PUSH-Authentifizierung

Citrix Gateway

nFactor

- Melden Sie sich bei der Citrix ADC UI an

- Navigieren Sie zuTraffic Management > SSL> Zertifikate > Alle Zertifikate, um zu überprüfen, ob Sie Ihr Domain-Zertifikat installiert haben. In diesem POC-Beispiel haben wir ein Platzhalterzertifikat verwendet, das unserer Active Directory-Domäne entspricht. Weitere Informationen finden Sie unterCitrix ADC SSL-Zertifikate.

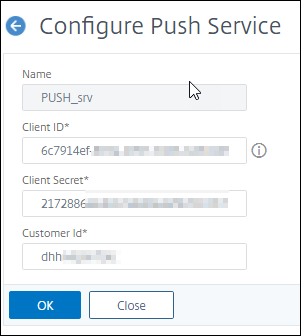

Service-Aktion schieben

- Als nächstes navigiere zu

Security > AAA - Application Traffic > Policies > Authentication > Advanced Policies > Actions > Push service - Wählen Sie Add

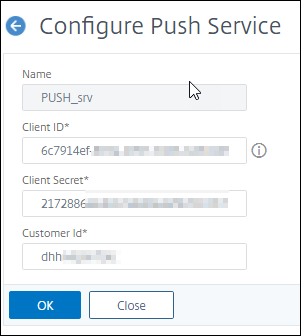

- Füllen Sie die folgenden Felder aus und klicken Sie auf OK:

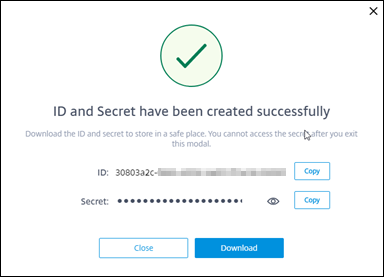

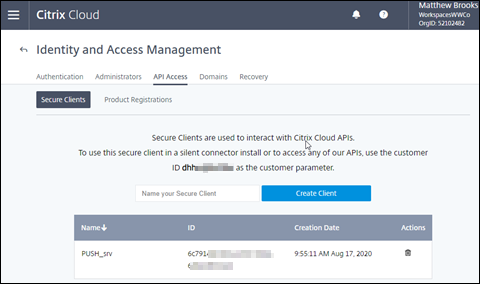

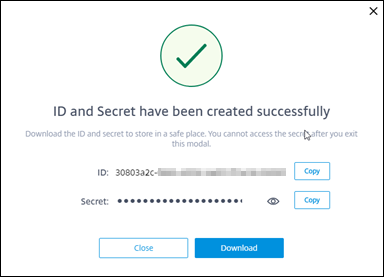

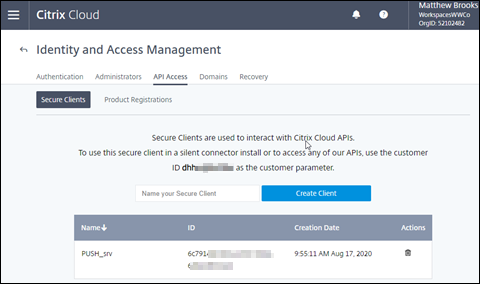

* Name - ein eindeutiger Wert.Wir werden Werte in die folgenden Felder eingeben, um sie in Citrix Cloud zu integrieren - PUSH Service* Melden Sie sich bei Citrix Cloud an und navigieren Sie zuIdentity and Access Management > API-Zugriff* Erstellen Sie einen eindeutigen Namen für den Push-Service und wählen Sie Client erstellenJetzt wir kopiert diese Werte und fügt sie in unsere Citrix ADC-Richtlinie ein, um sie in Citrix Cloud - PUSH Service

* Name - ein eindeutiger Wert.Wir werden Werte in die folgenden Felder eingeben, um sie in Citrix Cloud zu integrieren - PUSH Service* Melden Sie sich bei Citrix Cloud an und navigieren Sie zuIdentity and Access Management > API-Zugriff* Erstellen Sie einen eindeutigen Namen für den Push-Service und wählen Sie Client erstellenJetzt wir kopiert diese Werte und fügt sie in unsere Citrix ADC-Richtlinie ein, um sie in Citrix Cloud - PUSH Service * Client-ID - kopiert und fügt sie aus der Citrix Cloud-ID und dem geheimen Popup* Client Secret - Kopieren und fügen Sie die Client-ID aus der Citrix Cloud-ID ein und geheim -Popup * Auswählen Schließen

* Client-ID - kopiert und fügt sie aus der Citrix Cloud-ID und dem geheimen Popup* Client Secret - Kopieren und fügen Sie die Client-ID aus der Citrix Cloud-ID ein und geheim -Popup * Auswählen Schließen * Kunden-ID - Kopieren und fügen Sie die Client-ID von der Citrix Cloud Identity and Access Management-API-Zugriffsseite ein

* Kunden-ID - Kopieren und fügen Sie die Client-ID von der Citrix Cloud Identity and Access Management-API-Zugriffsseite ein - Klicken Sie auf Erstellen

LDAP - Authentifizierungsaktion

- Als nächstes navigiere zu

Security > AAA - Application Traffic > Policies > Authentication > Advanced Policies > Actions > LDAP - Wählen Sie Add

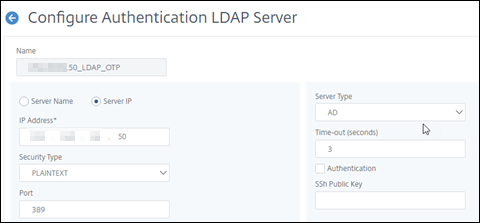

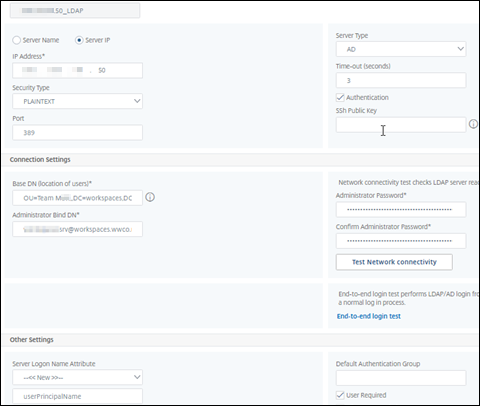

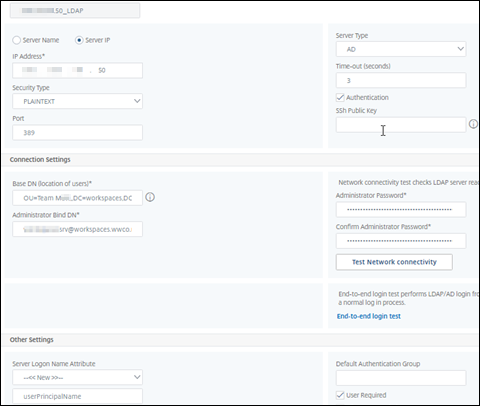

- Füllen Sie die folgenden Felder aus

- Name - ein eindeutiger Wert

- Servername/IP-Adresse - wählen Sie einen FQDN oder eine IP-Adresse für AD-Server aus. Wir treten ein

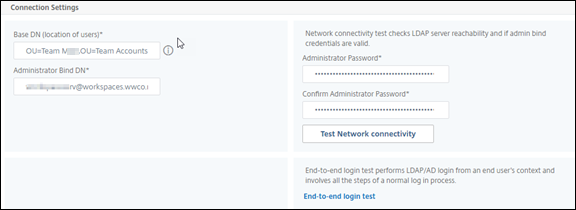

192.0.2.50_LDAP - Basis-DN - geben Sie den Pfad zum AD-Benutzercontainer ein. Wir treten ein

OU=Team Accounts, DC=workspaces, DC=wwco, DC=net - Administrator Bind DN - Geben Sie das Admin-/Dienstkonto ein, um AD zur Authentifizierung von Benutzern abzufragen. Wir treten ein

workspacesserviceaccount@workspaces.wwco.net - Bestätigung/Administratorkennwort - geben Sie das Kennwort für das Admin-/Dienstkonto ein

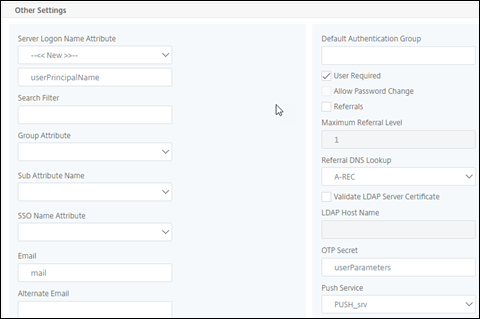

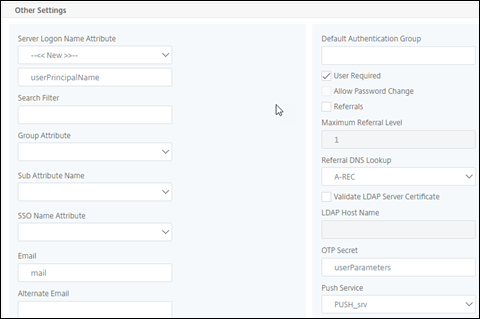

- Namensattribut für Serveranmeldung - im zweiten Feld unterhalb dieses Feldes geben Sie

userPrincipalName

- Wählen Sie Erstellen

Für weitere Informationen sieheLDAP-Authentifizierungsrichtlinien

Für weitere Informationen sieheLDAP-Authentifizierungsrichtlinien

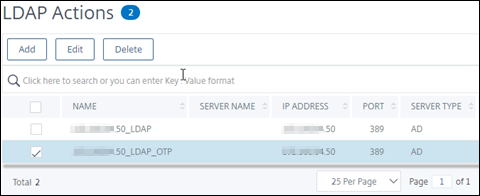

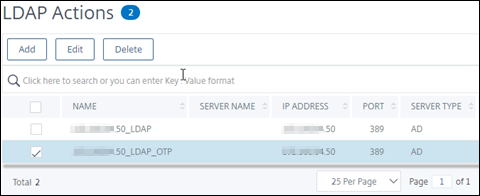

LDAP - Aktion “Token-Speicherung”

- Als nächstes navigiere zu

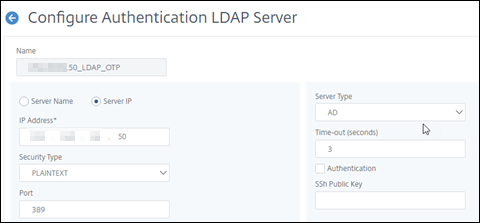

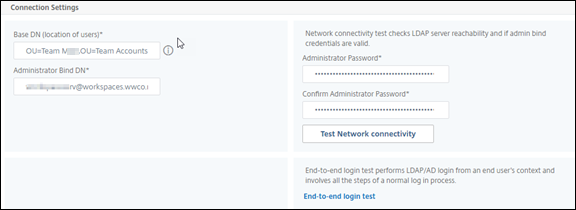

Security > AAA - Application Traffic > Policies > Authentication > Advanced Policies > Actions > LDAP - Wählen Sie die oben erstellte LDAP-Aktion aus und wählen Sie Erstellen

- Hängen Sie OTP oder einen beliebigen Bezeichner an den Namen an und heben Sie die Auswahl der Authentifizierung auf

- Überprüfen Sie unter Verbindungseinstellungen den Basis-DN, den Administrator-Bind-DN und das Kennwort.Stellen Sie sicher, dass der Administratorbenutzer oder Dienstkonto Mitglied von Domänenadministratoren ist. Diese Richtlinie wird verwendet, um das von der Authenticator-App des Benutzers registrierte Token in das UserParameter-Attribut seines Benutzerobjekts zu schreiben.

- Scrolle nach unten zu Andere Einstellungen

- OTP Secret - eintreten

userParameters - Push Service - wählen Sie die oben erstellte PUSH-Dienstrichtlinie

- OTP Secret - eintreten

- Wählen Sie Erstellen

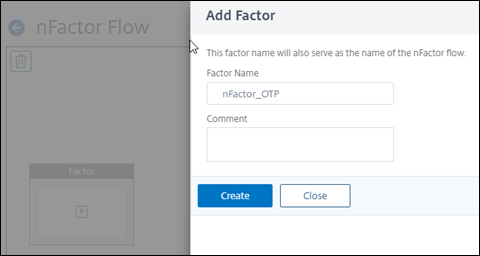

nFactor

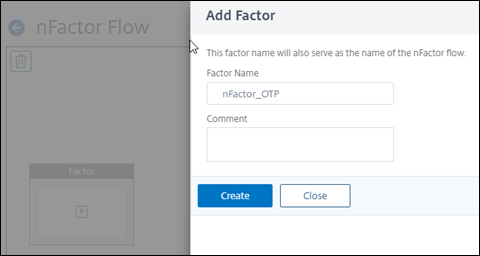

- Als nächstes navigiere zu

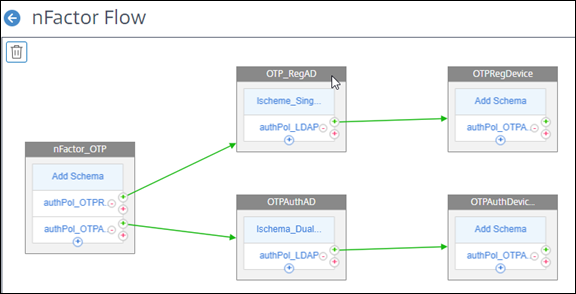

Security > AAA - Application Traffic > nFactor Visualizer > nFactor Flows - Wählen Sie Hinzufügen aus und wählen Sie das Pluszeichen im Feld Faktor aus

- Geben Sie NFactor_OTP ein und wählen Sie Erstellen

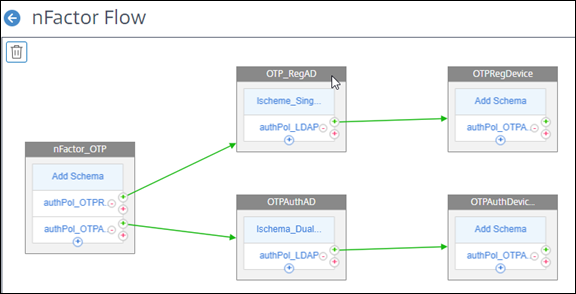

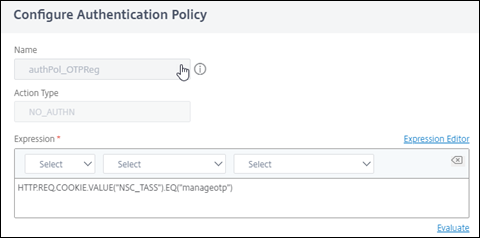

nFactor - Registrierungsablauf

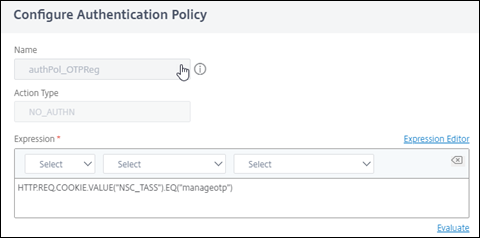

- Wählen Sie Richtlinie hinzufügen und wählen Sie erneut neben Richtlinie auswählen

- Geben Sie

authPol_OTPReg - 民意调查您unt Aktionstyp

NO_AUTHN - Wählen Sie den Ausdruckseditor aus und erstellen Sie den Ausdruck, indem Sie in den angebotenen Dropdown-Menüs Folgendes auswählen:

HTTPREQCOOKIE.VALUE(String) = NSC_TASSEQ(String) = manageotp

- Wählen Sie Fertig, gefolgt von Erstellen, gefolgt von Hinzufügen

- Wählen Sie das grüne Pluszeichen neben der AuthPol_OtPreg-Richtlinie aus, um einen Faktor zu erstellen

- Betreten Sie

OTPRegADund wählen Sie Erstellen - Wählen Sie im erstellten Feld Schema hinzufügen

- Wählen Sie Hinzufügen und geben Sie

lschema_SingleRegOTP - Navigieren Sie unter Schemadateien zu LoginSchema und wählen Sie

SingleAuthManageOTP.xml - Wählen Sie die blaue Auswahlschaltfläche, gefolgt von Erstellen, gefolgt von OK

- Wählen Sie im selben Feld Richtlinie hinzufügen und wählen Sie erneut neben Richtlinie auswählen

- Geben Sie AuthPol_LDAP als Namen ein

- 民意调查您unt AktionstypLDAP

- Wählen Sie unter Aktion Ihre erste LDAP-Authentifizierungsaktion aus. Wir benutzen

192.0.2.50_LDAP - Geben Sie unter Ausdruck den Wert true

- Wählen Sie Erstellen gefolgt von Hinzufügen

- Wählen Sie das grüne Pluszeichen neben dem,

authPol_LDAP policyum einen Faktor zu erstellen - Betreten Sie

OTPRegDeviceund wählen Sie Erstellen - Wählen Sie im selben Feld Richtlinie hinzufügen und wählen Sie erneut neben Richtlinie auswählen

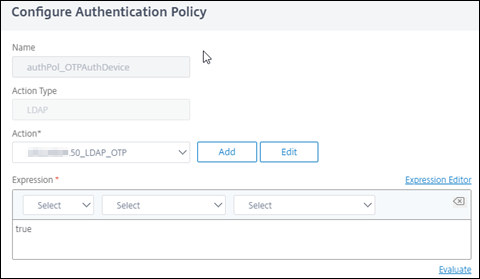

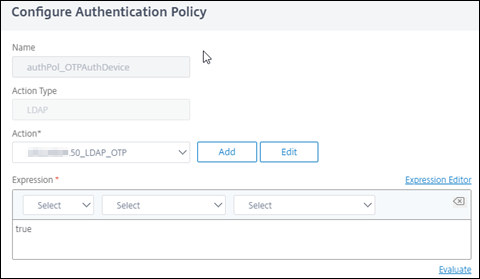

- Geben Sie

authPol_OTPAuthDevicefür den Namen - 民意调查您unt AktionstypLDAP

- Wählen Sie unter Aktion Ihre neu erstellte (zweite) LDAP-Authentifizierungsaktion aus. Wir benutzen

192.0.2.50_LDAP_OTP - Geben Sie unter Ausdruck den Wert true

- Wählen Sie Erstellen gefolgt von Hinzufügen

nFactor - Authentifizierungsfluss

- Wählen Sie das blaue Pluszeichen unter der

authPol_OTPRegRichtlinie - Geben Sie

authPol_OTPAuth - 民意调查您unt Aktionstyp

NO_AUTHN - Geben Sie unter Ausdruck den Wert true

- Wählen Sie Erstellen

- Wählen Sie das grüne Pluszeichen neben der

authPol_OTPAuthRichtlinie aus, um einen Faktor zu erstellen - Geben Sie

OTPAuthAD - Wählen Sie Erstellen

- Wählen Sie im erstellten Feld Schema hinzufügen

- Wählen Sie Hinzufügen und geben Sie

lschema_DualAuthOTP - Navigieren Sie unter Schemadateien zu LoginSchema und wählen Sie

DualAuthPushOrOTP.xml - Wählen Sie die blaue Auswahlschaltfläche, gefolgt von Erstellen, gefolgt von OK

- Wählen Sie im selben Feld Richtlinie hinzufügen

- Wählen Sie die Richtlinie aus, die wir während der Einrichtung des Registrierungsablaufs erstellt haben, die Ihrer ersten LDAP-Authentifizierungsaktion zugeordnet ist. Wir benutzen

authPol_LDAP - Wählen Sie Add

- Wählen Sie das grüne Pluszeichen neben der

authPol_LdapRichtlinie aus, um einen Faktor zu erstellen - Geben Sie

OTPAuthDeviceDieser Faktor ein verwendet das OTP-Token zur Durchführung der 2. Faktor-Authentifizierung - Wählen Sie Erstellen

- Wählen Sie im selben Feld Richtlinie hinzufügen

- Wählen Sie die Richtlinie aus

authPol_OTPAuthDevice, die wir während der Einrichtung des Registrierungsablaufs erstellt haben - Wählen Sie Add

- Jetzt haben wir die Einrichtung des nFactor-Flows abgeschlossen und können auf Fertig klicken

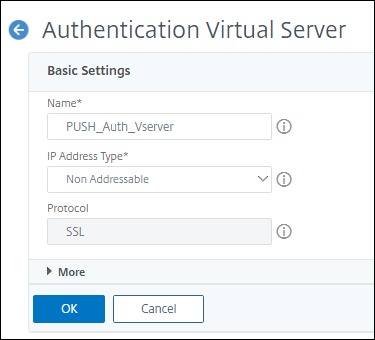

Virtueller Server Citrix ADC Authentifizierung, Autorisierung und Auditing (Citrix ADC AAA)

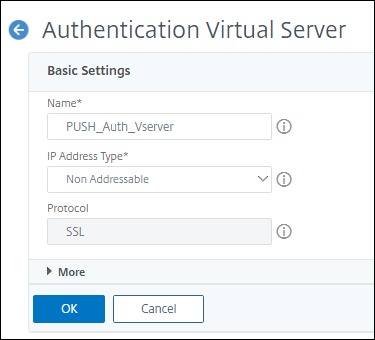

- Als nächstes navigiere zu

Security > AAA - Application Traffic > Virtual Serversund wähle Hinzufügen - Geben Sie die folgenden Felder ein und klicken Sie auf OK:

- Name - ein eindeutiger Wert

- Typ der IP-Adresse -

Non Addressable

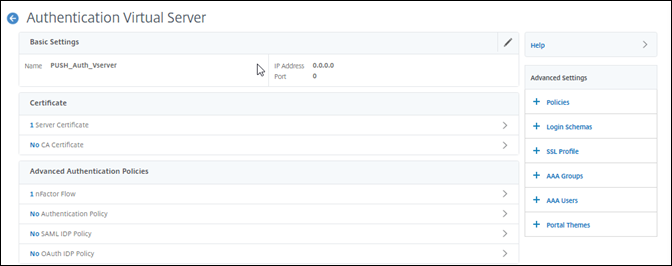

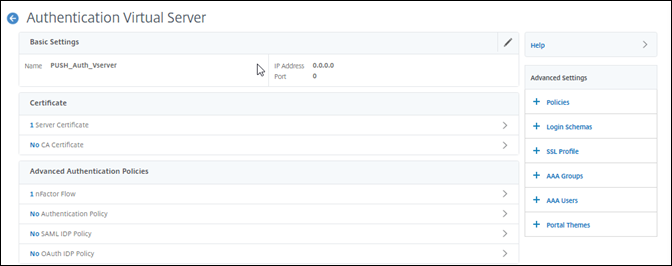

- Wählen Sie Kein Serverzertifikat aus, wählen Sie das Domänenzertifikat aus, klicken Sie auf Auswählen, binden und

- Wählen Sie Kein nFactor Flow

- Klicken Sie unter Select nFactor Flow auf den Pfeil nach rechts und wählen Sie den

nFactor_OTPzuvor erstellten - Klicken Sie auf Auswählen, gefolgt von Bind

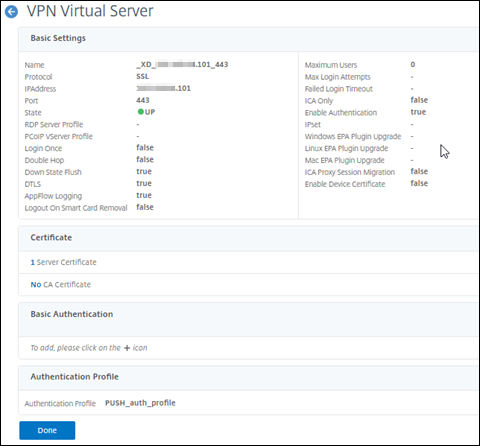

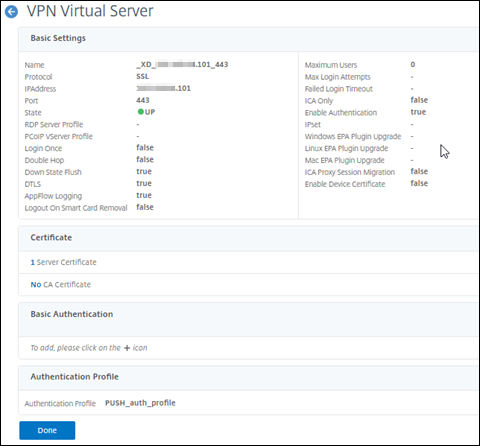

Citrix Gateway - virtueller Server

- Als nächstes navigiere zu

Citrix Gateway > Virtual Servers - Wählen Sie Ihren vorhandenen virtuellen Server aus, der Proxy-Zugriff auf Ihre Citrix Virtual Apps and Desktops Umgebung bietet

- Wählen Sie Bearbeiten

- Unter Standardauthentifizierung - Primäre Authentifizierung wählen Sie LDAP-Richtlinie

- Überprüfen Sie die Richtlinie, wählen Sie Bindung aufheben, wählen Sie Ja zur Bestätigung und wählen Sie Schließen

- Wählen Sie rechts im Menü Erweiterte Einstellungen die Option Authentifizierungsprofil

- Wählen Sie Add

- Geben Sie einen Namen ein. Wir treten ein

PUSH_auth_profile - Klicken Sie unter Virtueller Authentifizierungsserver auf den Pfeil nach rechts und wählen Sie den von uns erstellten Citrix ADC AAA-Server

PUSH_Auth_Vserver - Klicken Sie auf Auswählen und erstellen

- Klicken Sie auf OK und stellen Sie sicher, dass auf dem virtuellen Server jetzt ein Authentifizierungsprofil ausgewählt ist, während die Standardauthentifizierungsrichtlinie entfernt wurde

- Klicken Sie auf Fer

Benutzer-Endpoint

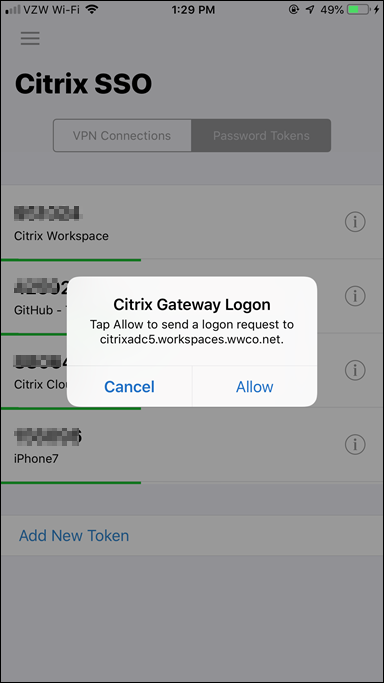

Jetzt testen wir PUSH, indem wir ein mobiles Gerät registrieren und uns bei unserer Citrix Virtual Apps and Desktops Umgebung authentifizieren.

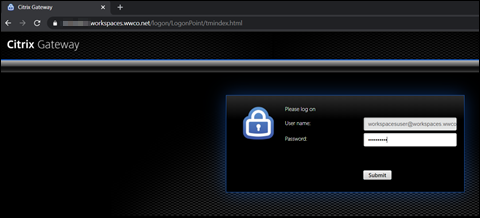

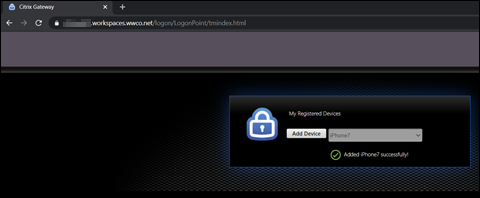

Registrierung bei Citrix SSO App

- Öffnen Sie einen Browser und navigieren Sie zu dem vom Citrix Gateway verwalteten Domänen-FQDN, wobei /manageotp am Ende des FQDN angehängt ist. Wir benutzen

https://gateway.workspaces.wwco.net/manageotp - Nachdem Ihr Browser auf einen Anmeldebildschirm umgeleitet wurde, geben Sie den Benutzer UPN und das Kennwort ein

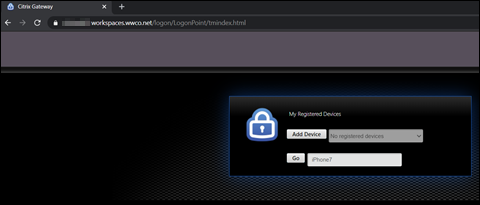

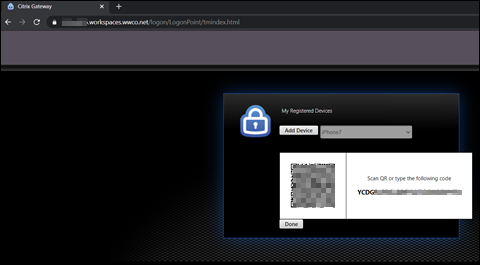

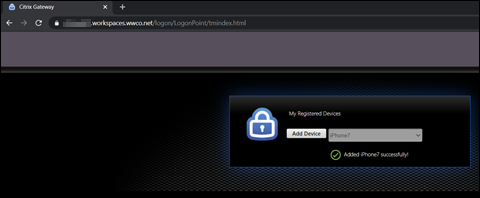

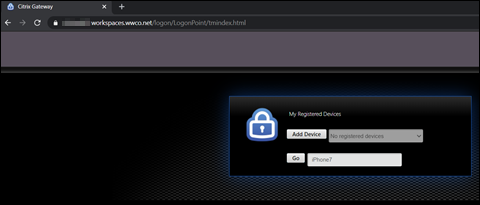

- Wählen Sie auf dem nächsten Bildschirm Gerät hinzufügen und geben Sie einen Namen ein. Wir benutzen

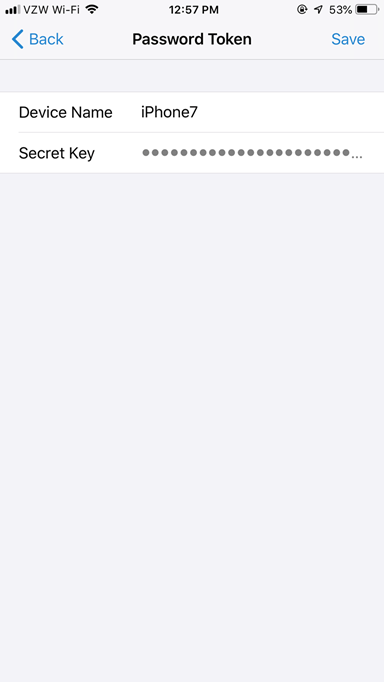

iPhone7

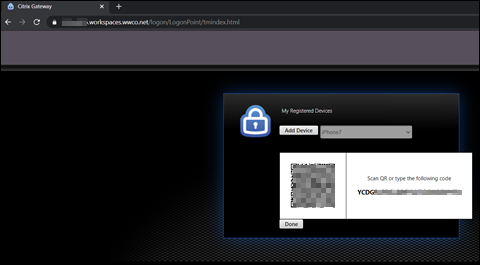

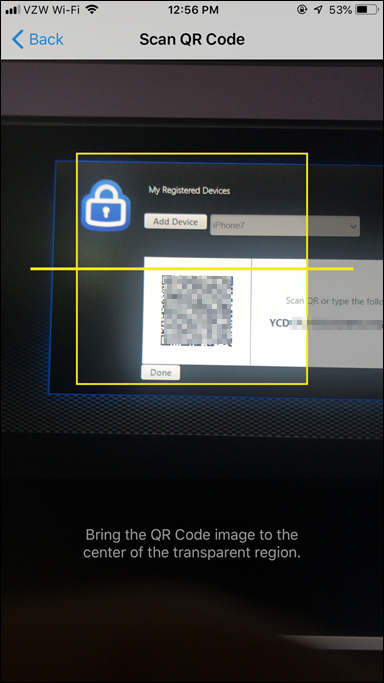

- Wählen Sie Go und ein QR-Code wird angezeigt

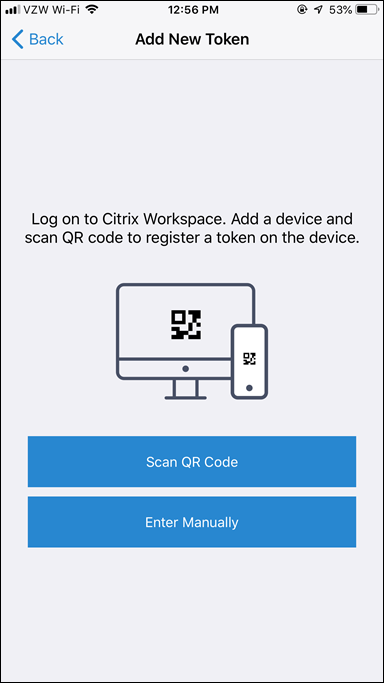

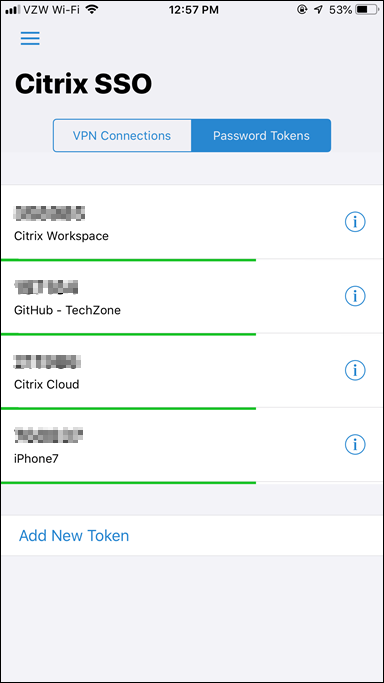

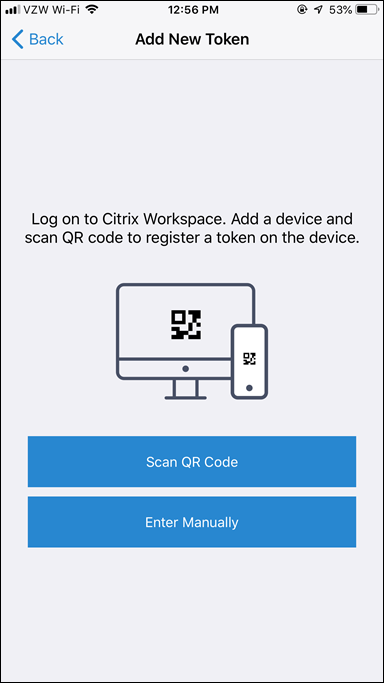

- Öffnen Sie auf Ihrem Mobilgerät Ihre Citrix SSO SSO-App, die in App-Stores zum Download zur Verfügung steht

- Wählen Sie “Neues Token hinzufügen”

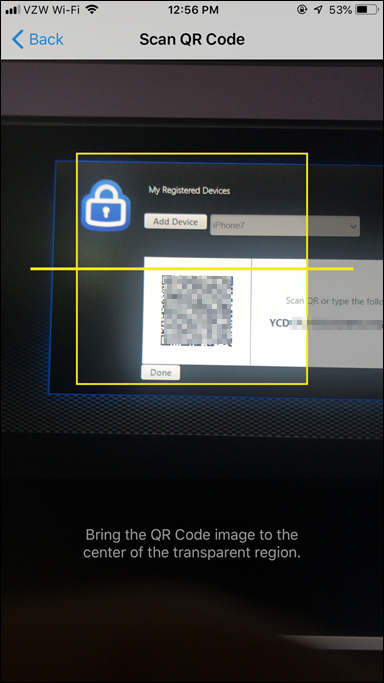

- Wählen Sie QR-Code scannen

- Wählen Sie Ihre Kamera auf den QR-Code ausrichten und nachdem sie aufgenommen wurde, wählen Sie Hinzufügen

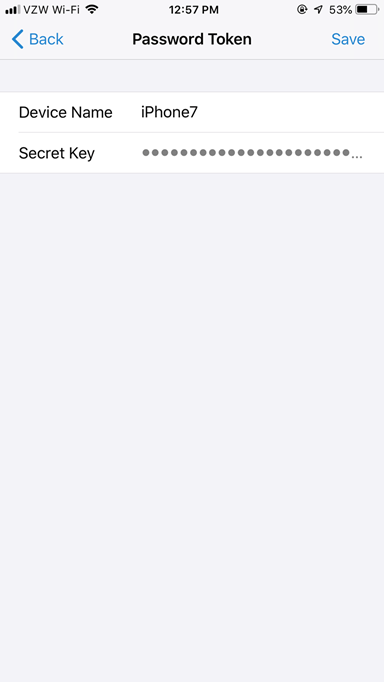

- Wählen Sie Speichern aus, um das Token zu speichern

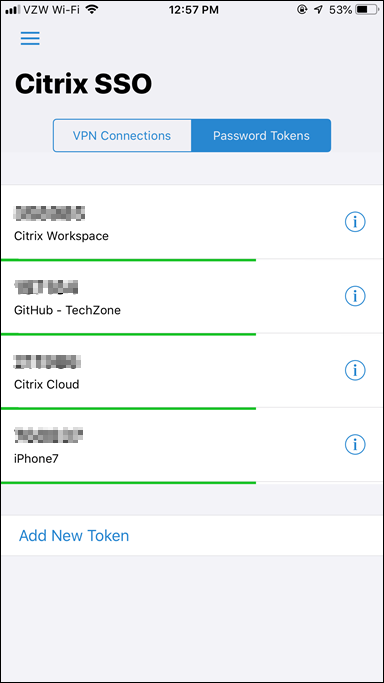

- Der Token ist jetzt aktiv und beginnt OTP-Codes in Intervallen von 30 Sekunden anzuzeigen

- Wählen Sie Fertig aus und Sie sehen eine Bestätigung, dass das Gerät erfolgreich hinzugefügt wurde

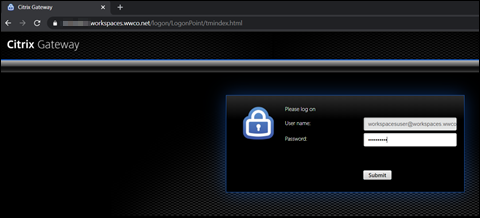

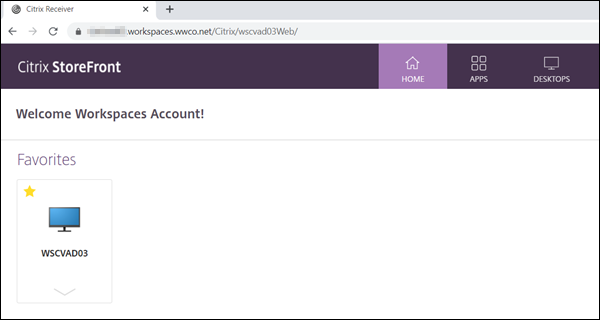

Authentifizierung, Veröffentlichung und Einführung von Citrix Virtual Apps and Desktops

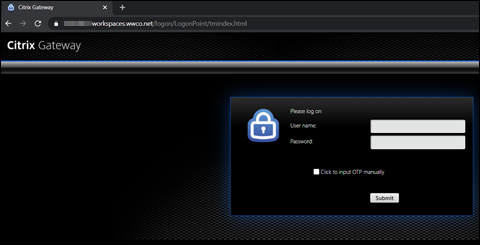

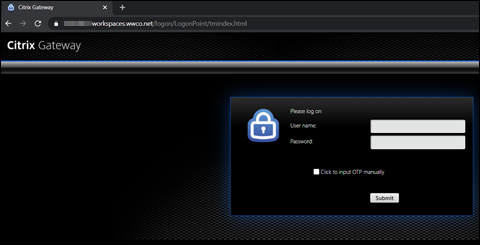

- Öffnen Sie einen Browser und navigieren Sie zu dem Domänen-FQDN, der vom Citrix Gateway verwaltet wird. Wir benutzen

https://gateway.workspaces.wwco.net - Nachdem der Browser auf einen Anmeldebildschirm umgeleitet wurde, geben Sie den UPN und das Kennwort des Benutzers ein. Auf diesem Bildschirm sehen Sie die Option zum Klicken, um OTP manuell einzugeben, wenn Ihre Kamera aus irgendeinem Grund nicht funktioniert

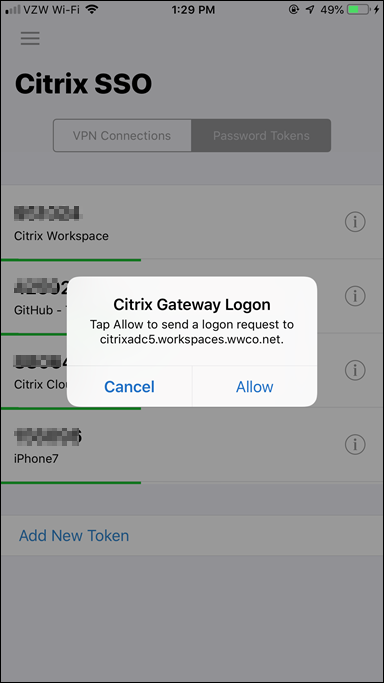

- Wählen Sie auf Ihrem Mobilgerät in Ihrer Citrix SSO SSO-App OK aus, um die PUSH-Authentifizierung zu bestätigen

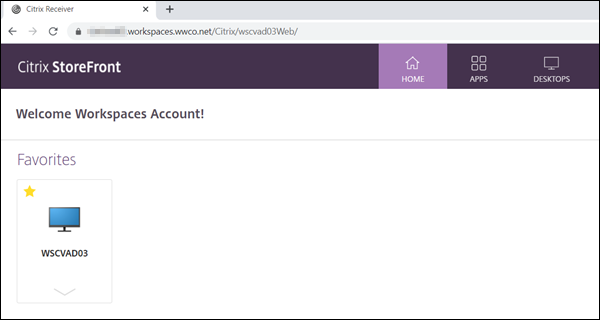

- Stellen Sie sicher, dass die virtuellen Apps und Desktops der Benutzer aufgelistet sind, und starten Sie, sobald Sie angemeldet sind

Zusammenfassung

Mit Citrix Workspace und Citrix Gateway können Unternehmen ihre Sicherheitslage verbessern, indem sie eine mehrstufige Authentifizierung implementieren, ohne die Benutzererfahrung zu komplexieren. Benutzer können auf alle ihre Workspaces-Ressourcen zugreifen, indem sie ihren Standarddomänenbenutzer und ihr Kennwort eingeben und einfach ihre Identität mit einem Knopfdruck in der Citrix SSO SSO-App auf ihrem Mobilgerät bestätigen.

Informationsquellen

Weitere Informationen finden Sie unter:

Authentifizierungs-Push— Sehen Sie sich ein Tech Insight-Video zur Verwendung von TOTP zur Verbesserung der Authentifizierungssicherheit für Ihren Citrix Workspace an

Authentifizierung — Lokales Citrix Gateway— Sehen Sie sich ein Tech Insight-Video zur Integration mit lokalem Citrix Gateway an, um die Authentifizierungssicherheit für Ihren Citrix Workspace zu verbessern

* Name - ein eindeutiger Wert.Wir werden Werte in die folgenden Felder eingeben, um sie in Citrix Cloud zu integrieren - PUSH Service* Melden Sie sich bei Citrix Cloud an und navigieren Sie zuIdentity and Access Management > API-Zugriff* Erstellen Sie einen eindeutigen Namen für den Push-Service und wählen Sie Client erstellenJetzt wir kopiert diese Werte und fügt sie in unsere Citrix ADC-Richtlinie ein, um sie in Citrix Cloud - PUSH Service

* Name - ein eindeutiger Wert.Wir werden Werte in die folgenden Felder eingeben, um sie in Citrix Cloud zu integrieren - PUSH Service* Melden Sie sich bei Citrix Cloud an und navigieren Sie zuIdentity and Access Management > API-Zugriff* Erstellen Sie einen eindeutigen Namen für den Push-Service und wählen Sie Client erstellenJetzt wir kopiert diese Werte und fügt sie in unsere Citrix ADC-Richtlinie ein, um sie in Citrix Cloud - PUSH Service * Client-ID - kopiert und fügt sie aus der Citrix Cloud-ID und dem geheimen Popup* Client Secret - Kopieren und fügen Sie die Client-ID aus der Citrix Cloud-ID ein und geheim -Popup * Auswählen Schließen

* Client-ID - kopiert und fügt sie aus der Citrix Cloud-ID und dem geheimen Popup* Client Secret - Kopieren und fügen Sie die Client-ID aus der Citrix Cloud-ID ein und geheim -Popup * Auswählen Schließen * Kunden-ID - Kopieren und fügen Sie die Client-ID von der Citrix Cloud Identity and Access Management-API-Zugriffsseite ein

* Kunden-ID - Kopieren und fügen Sie die Client-ID von der Citrix Cloud Identity and Access Management-API-Zugriffsseite ein Für weitere Informationen siehe

Für weitere Informationen siehe