Leitfaden für den Machbarkeitsnachweis: nFactor for Citrix Gateway Authentication

Einführung

Große Unternehmensumgebungen erfordern灵活的非盟thentifizierungsoptionen, um die Anforderungen einer Vielzahl von Benutzerpersonas zu erfüllen. Mit Group Extraction bestimmt die AD-Gruppenmitgliedschaft die Anzahl und den Typ der nFactor-Authentifizierungsmethoden, die Benutzer ausfüllen müssen, um ihre Identität zu überprüfen und auf ihre Anwendungen und Daten zuzugreifen.

Beispiele毛皮Benutzergruppen sind:

- normale Sicherheitsgruppe für Personen, die aufgrund ihrer Art ihrer Tätigkeit geringere Sicherheitsanforderungen oder eingeschränkten Datenzugriff haben und sich innerhalb der Grenzen des Sicherheitsbereichs des Unternehmens befinden. Diese Gruppe benötigt möglicherweise nur einen Faktor.

- erweiterte Sicherheitsgruppe für Drittarbeiter oder Auftragnehmer, die möglicherweise keine Hintergrundüberprüfungen durchgeführt haben und höhere Sicherheitsanforderungen haben. Diese Gruppe kann zwei oder mehr Faktoren erfordern.

- High-Security-Gruppe für Mitarbeiter, die kritische Arbeitsplätze ausführen und eine spezielle Regierungsfreigabe oder eine Genehmigung der Branche erfordern. Diese Gruppe kann zwei oder mehr Faktoren und kontextbezogene Überprüfungen wie die Quell-IP-Adresse benötigen.

Übersicht

Dieser Leitfaden zeigt, wie Sie eine Proof of Concept Umgebung unter Verwendung der Zwei-Faktor-Authentifizierung mit Citrix Gateway implementieren. Es verwendet LDAP nur zur Validierung von Active Directory-Anmeldeinformationen, wenn sich der Endpunkt des Benutzers in einem privaten Subnetz befindet und angibt, dass er sich im Unternehmensintranet befindet, oder wenn er Mitglied einer “VIP” -AD-Gruppe wie einem CXO ist. Andernfalls wird davon ausgegangen, dass sie sich außerhalb des Enterprise-Netzwerks und nicht Mitglied einer Gruppe mit niedrigeren Sicherheitsanforderungen befinden und einen zweiten Faktor in Form der Eingabe eines E-Mail-Einmalkennwort s (OTP) abschließen müssen. Es verwendet einen von Citrix Virtual Apps and Desktops veröffentlichten virtuellen Desktop, um die Konnektivität zu überprüfen.

Es trifft Annahmen über die abgeschlossene Installation und Konfiguration der folgenden Komponenten:

- Citrix ADC ist installiert und lizenziert

- Citrix Gateway wurde mit einem extern zugänglichen virtuellen Server konfiguriert, der an ein Platzhalterzertifikat gebunden ist

- Citrix Gateway ist in eine Citrix Virtual Apps and Desktops Umgebung integriert, die LDAP zur Authentifizierung verwendet

- Endpoint mit installierter Citrix Workspace-App

- Active Directory (AD) ist in der Umgebung verfügbar

- Zugriff auf einen SMTP-Server zum als Quelle für E-Mails

Informationen zur aktuellen Produktversion und Lizenzanforderungen finden Sie in der Citrix Documentation:nFactor Group Extraktion

nFactor

Zuerst melden wir uns bei der CLI auf unserem Citrix ADC an und geben die Authentifizierungsaktionen und die zugehörigen Richtlinien für LDAP bzw. E-Mail ein. Dann melden wir uns bei unserer GUI an, um unseren nFactor-Flow im Visualizer-Tool zu erstellen und die Multifaktor-Authentifizierungskonfiguration abzuschließen.

LDAP-Authentifizierungsrichtlinien

Wir erstellen die LDAP-Aktionen und die Richtlinien, auf die sie verweisen. Wir erstellen auch die E-Mail-Aktion und die Richtlinie, die darauf verweist. Dies ist die Multifaktor-Authentifizierungsmethode für Benutzer, die nicht Mitglieder der VIP-Gruppe oder in einem lokalen Subnetz sind.

Füllen Sie für LDAP-Aktionen die erforderlichen Felder zum Erstellen der LDAP-Aktion in einer Zeichenfolge aus und fügen Sie sie in die CLI ein:

ldapAction- geben Sie den Aktionsnamen ein.serverIP- geben Sie den FQDN oder die IP-Adresse des Domänenservers/s ein.serverPort- geben Sie den LDAP-Port ein.ldapBase- geben Sie die Reihe von Domänenobjekten und Containern ein, in der relevante Benutzer in Ihrem Verzeichnis gespeichert sind.ldapBindDn- Geben Sie das Dienstkonto ein, das zur Abfrage von DomänenbenutzernldapBindDnPassword- Geben Sie das Kennwort für Ihr Dienstkonto ein.ldapLoginName- geben Sie den Objekttyp des Benutzers ein.groupAttrName- Geben Sie den Gruppen-Attributnamen ein.subAttributeName- Geben Sie den Namen der Unterattribute ein.secType- geben Sie den Sicherheitstyp ein.ssoNameAttribute- Geben Sie das Single Sign-On-Namensattribut ein.defaultAuthenticationGroup- geben Sie die Standardauthentifizierungsgruppe ein.alternateEmailAttr- geben Sie das Benutzerdomänenobjektattribut ein, in dem die E-Mail-Adresse abgerufen werden kann.

Füllen Sie für LDAP-Richtlinien die erforderlichen Felder aus, um auf die LDAP-Aktion zu verweisen, in einer Zeichenfolge und fügen Sie sie in die CLI ein:

Policy- Geben Sie den Richtliniennamen ein.action- geben Sie den Namen der oben erstellten E-Mail-Aktion ein.

Für weitere Informationen sieheLDAP-Authentifizierungsrichtlinien

- Stellen Sie zuerst eine Verbindung zur CLI her, indem Sie eine SSH-Sitzung mit der NSIP-Adresse des Citrix ADC öffnen und sich als

nsrootAdministrator oder gleichwertiger Admin-Benutzer anmelden.

LDAP action 1 - authAct_GroupExtract_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication ldapAction authAct_GroupExtract_genf -serverIP 192.0.2.50 -ldapBase "OU=Team M,OU=Team Accounts,OU=Demo Accounts,OU=Workspaces Users,DC=workspaces,DC=wwco,DC=net" -ldapBindDn workspacessrv@workspaces.wwco.net -ldapBindDnPassword 123xyz -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -authentication DISABLED

LDAP policy 1 - authPol_GroupExtract_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication Policy authPol_GroupExtract_genf -rule true -action authAct_GroupExtract_genf

LDAP policy 2A - authPol_LdapOnly_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication Policy authPol_LdapOnly_genf -rule "AAA.USER.IS_MEMBER_OF(\"VIP\") || client.IP.SRC.IN_SUBNET(10.0.0.0/8)" -action NO_AUTHN

LDAP policy 2B - authPol_TwoFactor_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication Policy authPol_TwoFactor_genf -rule "client.IP.SRC.IN_SUBNET(10.0.0.0/8).NOT" -action NO_AUTHN

LDAP action 3A - authAct_Ldap_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication ldapAction authAct_Ldap_genf -serverIP 192.0.2.50 -ldapBase "OU=Team M,OU=Team Accounts,OU=Demo Accounts,OU=Workspaces Users,DC=workspaces,DC=wwco,DC=net" -ldapBindDn workspacessrv@workspaces.wwco.net -ldapBindDnPassword 123xyz -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -passwdChange ENABLED

LDAP policy 3A - authPol_GroupExtract_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication Policy authPol_Ldap_genf -rule true -action authAct_Ldap_genf

LDAP action 3B - authAct_LDAP_eotp_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication ldapAction authAct_LDAP_eotp_genf -serverIP 192.0.2.50 -serverPort 636 -ldapBase "DC=workspaces,DC=wwco,DC=net" -ldapBindDn workspacessrv@workspaces.wwco.net -ldapBindDnPassword 123xyz -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName userPrincipalName -groupAttrName memberOf -subAttributeName cn -secType SSL -ssoNameAttribute userPrincipalName -defaultAuthenticationGroup Email-OTP -alternateEmailAttr otherMailbox

LDAP policy 3B - authPol_LDAP_eotp_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication Policy authPol_LdapEtop_genf -rule true -action authAct_LDAP_eotp_genf

Richtlinie zur E-Mail-Authentifizierung

Füllen Sie die folgenden Felder aus, um die E-Mail-Aktion zu erstellen, und fügen Sie die abgeschlossene Zeichenfolge in die CLI ein:

emailAction- geben Sie den Aktionsnamen ein.userName- geben Sie das Benutzer- oder Dienstkonto ein, das sich am Mailserver anmeldet.password- Geben Sie das Kennwort für Ihr Dienstkonto ein, um sich beim Mailserver anzumelden. (Das Kennwort wird standardmäßig vom Citrix ADC verschlüsselt)serverURL- geben Sie den FQDN oder die IP-Adresse des Mailservers ein.content- geben Sie die Benutzernachricht neben dem Feld ein, um den E-Mail-Code einzugeben.time out- geben Sie die Anzahl der Sekunden ein, die der E-Mail-Code gültig ist.emailAddress- geben Sie das LDAP-Objekt ein, das nach der E-Mail-Adresse des Benutzers abgefragt werden soll.

Füllen Sie für die E-Mail-Richtlinie die erforderlichen Felder aus, um auf die E-Mail-Aktion zu verweisen, und fügen Sie sie in die CLI ein:

Policy- Geben Sie den Richtliniennamen ein.action- geben Sie den Namen der E-Mail-Aktion ein

Für weitere Informationen sieheRichtlinie zur E-Mail-OTP-Authentifizierung

Email action 4B - authAct_Email_eotp_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication emailAction authAct_Email_eotp_genf -userName workspacessrv@workspaces.wwco.net -password 123xyz -encrypted -encryptmethod ENCMTHD_3 -serverURL "smtps://192.0.2.40:587" -content "Your OTP is $code" -timeout 60 -emailAddress "aaa.user.attribute(\"alternate_mail\")"

Email policy 4B - authPol_Email_eotp_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:

add authentication Policy authPol_Email_eotp_genf -rule true -action authAct_Email_eotp

Login-Schema

lSchema 1 - lSchema_GroupExtract_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication loginSchema lSchema_GroupExtract_genf -authenticationSchema "/nsconfig/loginschema/LoginSchema/OnlyUsername.xml"

lSchema 2 - CheckAuthType_genf

Der zweite Faktor erfordert kein Login-Schema. Es gibt nur Richtlinien mit Ausdrücken, um zu überprüfen, welcher Faktor als Nächstes zu tun ist.

lSchema 3A - lSchema_LDAPPasswordOnly_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication loginSchema lSchema_LDAPPasswordOnly_genf -authenticationSchema "/nsconfig/loginschema/PrefilUserFromExpr.xml"Hier erhalten Sie möglicherweise eine Warnung, dass http.req.user durch aaa.user ersetzt wurde. Sie müssen die XML-Datei von der CLI aus bearbeiten.

- Melden Sie sich bei der Citrix ADC CLI an

- Geben Sie

shell - Geben Sie

cd /nsconfig/loginschema/LoginSchema - Geben Sie ‘vi PrefilUserFromExpr.xml’

- Geben Sie

/http.req - Drucken您8 Mal auf x,嗯窝http。req-String祖茂堂löschen

- Drücken Sie die Escape-Taste

- Drücken Sie i und Enter

aaa, drücken Sie erneut die Escape-Taste - Drücken Sie die Doppelpunkttaste ‘:’, geben Sie ein

wqund drücken Sie die Eingabetaste. - HINWEIS: Mit dieser Methode können Sie andere Aspekte des Anmeldeschemas wie die Feldaufforderungen ändern

lSchema 3B - lSchema_EOTPPasswordOnly_genf

Aktualisieren Sie die folgenden Felder für Ihre Umgebung und kopieren Sie die Zeichenfolge und fügen Sie sie in die CLI ein:add authentication loginSchema lSchema_EOTPPasswordOnly_genf -authenticationSchema "/nsconfig/loginschema/PrefilUserFromExpr.xml"

HINWEIS: Der 3B-Faktor verwendet auch das Schema PrefilUserFromExpr.xml, aber wir beschriften die Richtlinie für den EOTP-Pfad anders.

lSchema 4B - EOTP_genf

Der vierte Faktor erfordert kein Login-Schema. Es generiert die E-Mail mit dem Einmal-Passcode.

nFactor

- Melden Sie sich bei der Citrix ADC GUI an

- Navigieren Sie zuTraffic Management > SSL> Zertifikate > Alle Zertifikate, um zu überprüfen, ob Sie Ihr Domain-Zertifikat installiert haben. In diesem POC-Beispiel haben wir ein Platzhalterzertifikat verwendet, das unserer Active Directory-Domäne entspricht. Weitere Informationen finden Sie unterCitrix ADC SSL-Zertifikate.

- Als nächstes navigiere zu

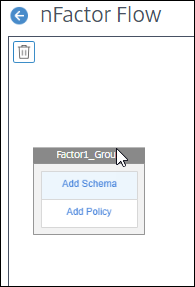

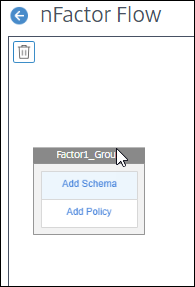

Security > AAA - Application Traffic > nFactor Visualizer > nFactor Flows - Wählen Sie Hinzufügen aus und wählen Sie das Pluszeichen im Feld Faktor aus

Visualisierer

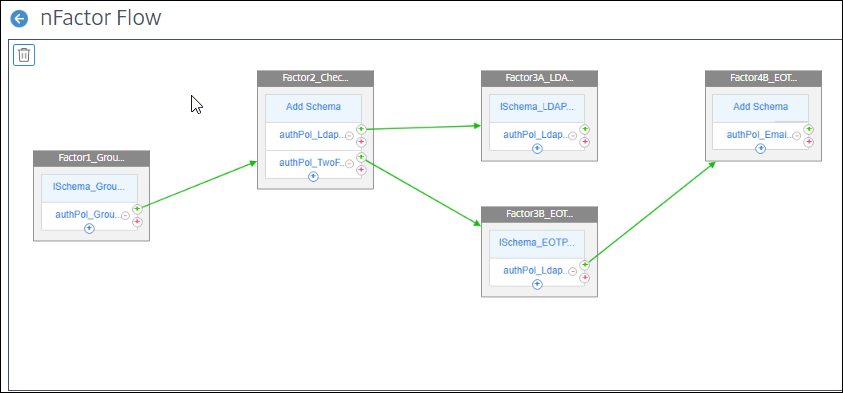

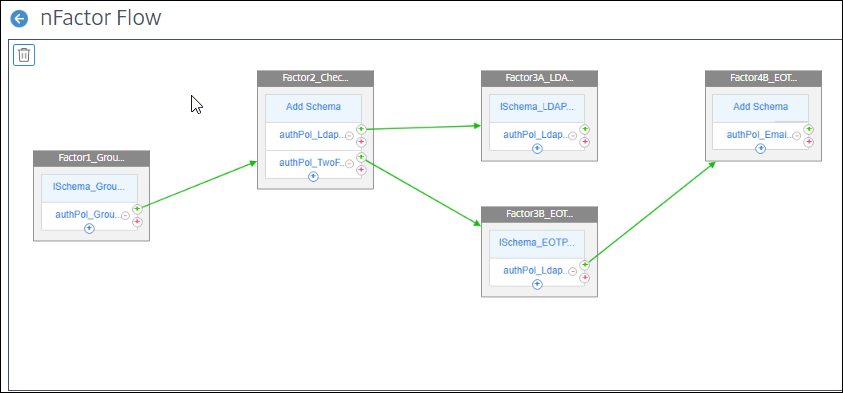

Factor1_GroupExtract_genf

- Geben Sie ein

Factor1_GroupExtract_genfund wählen Sie Erstellen

- Wählen Sie Schema hinzufügen

- Wählen Sie das Login-Schema lSchema_GroupExtract_Genf

- Wählen Sie OK

- Wählen Sie im selben Feld Richtlinie hinzufügen

- Wählen Sie die LDAP-Richtlinie

authPol_GroupExtract_genf - Wählen Sie Add

- Wählen Sie das grüne Pluszeichen neben der

authPol_GroupExtract_genfRichtlinie aus, um einen weiteren Faktor zu erstellen

Factor2_CheckAuthType_genf

- Geben Sie

Factor2_CheckAuthType_genfDieser Faktor wird verwendet, um die Authentifizierungsanforderungen zu überprüfen - Wählen Sie Erstellen

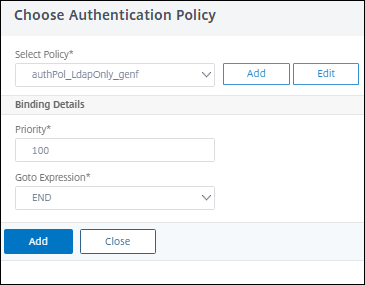

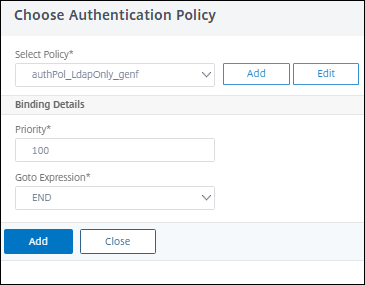

- Wählen Sie im selben Feld Richtlinie hinzufügen

- Auswählen

authPol_LdapOnly_genf - Wählen Sie unter Gehe zu Ausdruck

END - Wählen Sie Add

- Wählen Sie das blaue Pluszeichen unter der

authPol_LdapOnly_genfRichtlinie aus, um eine zweite Richtlinie hinzuzufügen - Wählen Sie die Richtlinie

authPol_TwoFactor_genf - Geben Sie

90für die Priorität einHier machen wir die Zwei-Faktor-Richtlinie vor der LDAP-Richtlinie, indem Sie die Priorität auf 90 senken, was kleiner als der Standardwert von 100 ist. Dadurch wird sichergestellt, dass Remote-Benutzer in der VIP-Gruppe nur für die LDAP-Authentifizierung identifiziert werden. - Wählen Sie Add

Factor3A_LDAPPasswordAuth_genf

- Zurück neben der

authPol_GroupExtract_genfRichtlinie wählen Sie das grüne Pluszeichen aus, um einen weiteren Faktor zu erstellen - Geben Sie

Factor3A_LDAPPasswordAuth_genf - Wählen Sie Erstellen

- Wählen Sie im selben Feld Richtlinie hinzufügen

- Auswählen

authPol_Ldap_genf - Wählen Sie unter Gehe zu Ausdruck

END - Wählen Sie Add

- Wählen Sie Schema hinzufügen

- Wählen Sie das Login-Schema

lSchema_LDAPPasswordOnly_genf - Wählen Sie OK

Factor3B_EOTPPasswordAuth_genf

- Zurück neben der

authPol_TwoFactor_genfRichtlinie wählen Sie das grüne Pluszeichen aus, um einen weiteren Faktor zu erstellen - Geben Sie

Factor3B_EOTPPasswordAuth_genf - Wählen Sie Erstellen

- Wählen Sie im selben Feld Richtlinie hinzufügen

- Auswählen

authPol_LdapEtop_genf - Wählen Sie Add

- Wählen Sie Schema hinzufügen

- Wählen Sie das Login-Schema

lSchema_EOTPPasswordOnly_genf - Wählen Sie OK

Factor4B_EOTP_genf

- Wählen Sie neben der

authPol_LdapEtop_genfRichtlinie das grüne Pluszeichen aus, um einen weiteren Faktor zu erstellen - Geben Sie

Factor4B_EOTP_genf - Wählen Sie Erstellen

- Wählen Sie im selben Feld Richtlinie hinzufügen

- Auswählen

authPol_Email_eotp_genf - Wählen Sie Add

- Wählen Sie Fertig und der nFactor-Flow ist abgeschlossen

Citrix ADC Authentifizierung, Autorisierung und Auditing (Citrix ADC AAA) virtueller Server

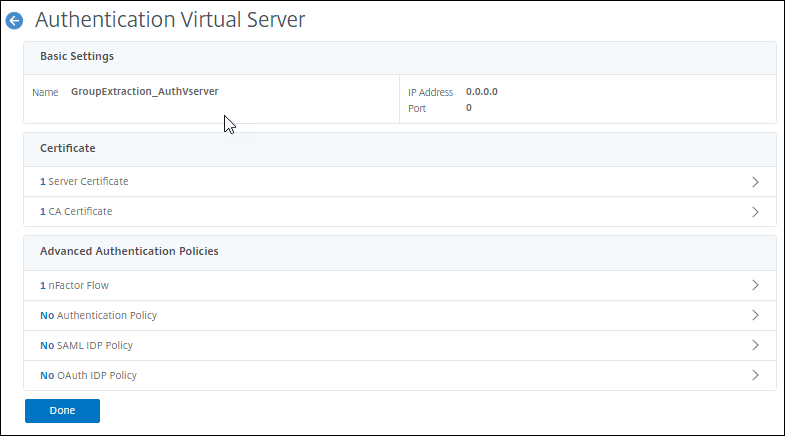

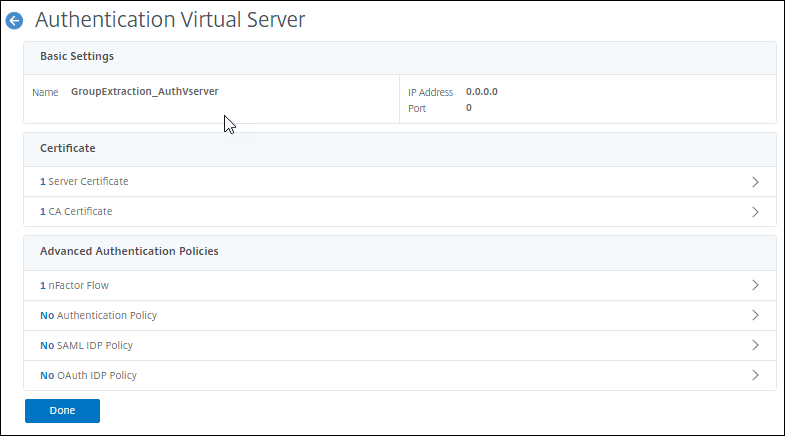

- Navigieren Sie als Nächstes zuSicherheit > AAA - Anwendungsdatenverkehr > Virtuelle Serverund wählen Sie Hinzufügen

- Geben Sie die folgenden Felder ein und klicken Sie auf OK:

- Name - ein eindeutiger Wert. Wir treten ein

GroupExtraction_AuthVserver - Typ der IP-Adresse -

Non Addressable

- Name - ein eindeutiger Wert. Wir treten ein

- Wählen Sie Kein Serverzertifikat aus, wählen Sie das Domänenzertifikat aus, klicken Sie auf Auswählen, binden und

- Wählen Sie Kein nFactor Flow

- Klicken Sie unter Select nFactor Flow auf den Pfeil nach rechts und wählen Sie den

Factor1_GroupExtract_genfzuvor呃stellten - Klicken Sie auf Auswählen, gefolgt von Bind, gefolgt von Continue

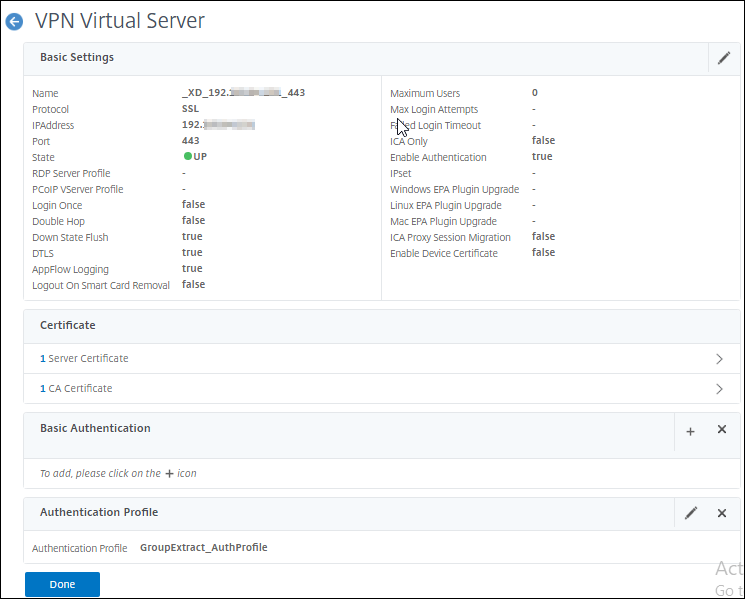

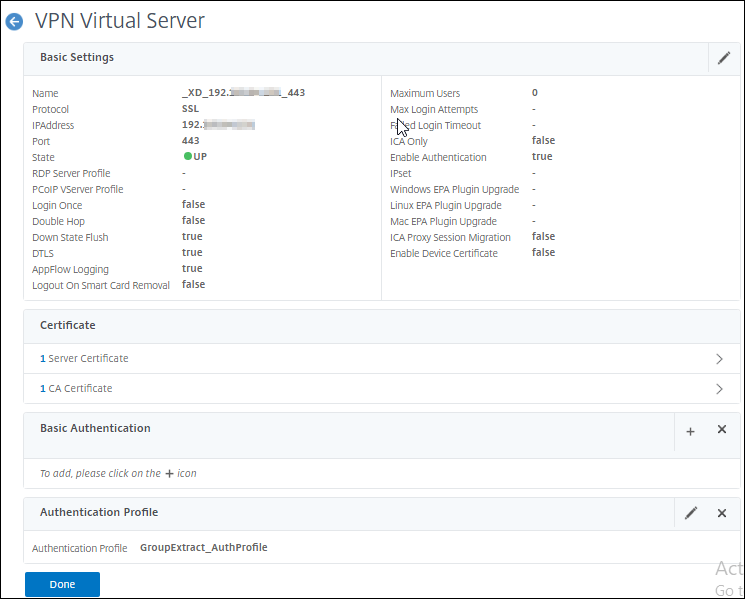

Citrix Gateway - virtueller Server

- Als nächstes navigieren Sie zuCitrix Gateway > Virtuelle Server

- Wählen Sie Ihren vorhandenen virtuellen Server aus, der Proxy-Zugriff auf Ihre Citrix Virtual Apps and Desktops Umgebung bietet

- Wählen Sie Bearbeiten

- Wenn Sie derzeit eine LDAP-Richtlinie haben, navigieren Sie unter Standardauthentifizierung - Primäre Authentifizierung, wählen Sie LDAP-Richtlinie aus. Überprüfen Sie dann die Richtlinie, wählen Sie Bindung aufheben, wählen Sie Ja zur Bestätigung und wählen Sie Schließen

- Wählen Sie rechts im Menü Erweiterte Einstellungen die Option Authentifizierungsprofil

- Wählen Sie Add

- Geben Sie einen Namen ein. Wir treten ein

GroupExtract_AuthProfile - Klicken Sie unter Virtueller Authentifizierungsserver auf den Pfeil nach rechts und wählen Sie den von uns erstellten Citrix ADC AAA-Server

GroupExtraction_AuthVserver - Klicken Sie auf Auswählen und erstellen

- Klicken Sie auf OK und stellen Sie sicher, dass auf dem virtuellen Server jetzt ein Authentifizierungsprofil ausgewählt ist, während die Standardauthentifizierungsrichtlinie entfernt wurde

- Klicken Sie auf Fer

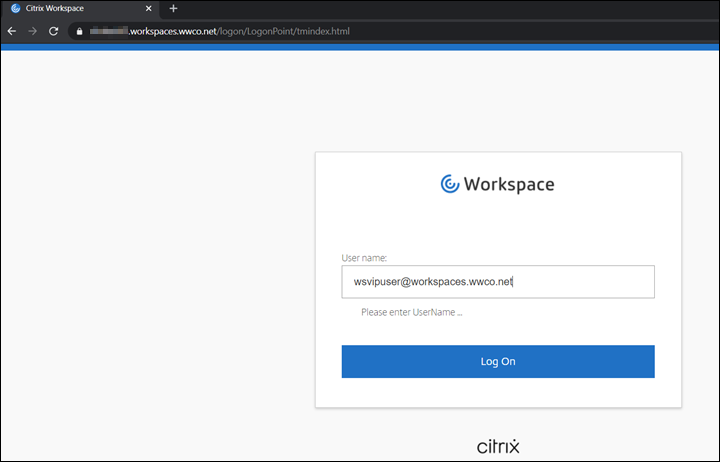

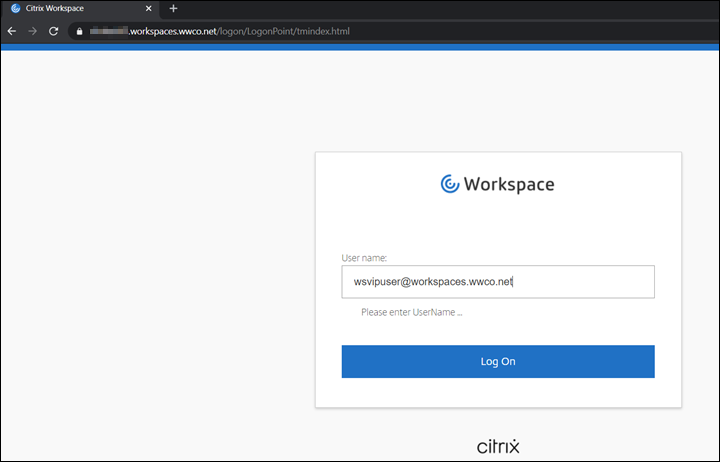

Benutzer-Endpoint

Zunächst testen wir, ob die Eine-Faktor-Authentifizierung auf VIP-Benutzer angewendet wird, indem wir uns in unserer Citrix Virtual Apps and Desktops Umgebung authentifizieren.

- Öffnen Sie einen Browser und navigieren Sie zu dem Domänen-FQDN, der vom Citrix Gateway verwaltet wird. Wir benutzen

https://gateway.workspaces.wwco.net

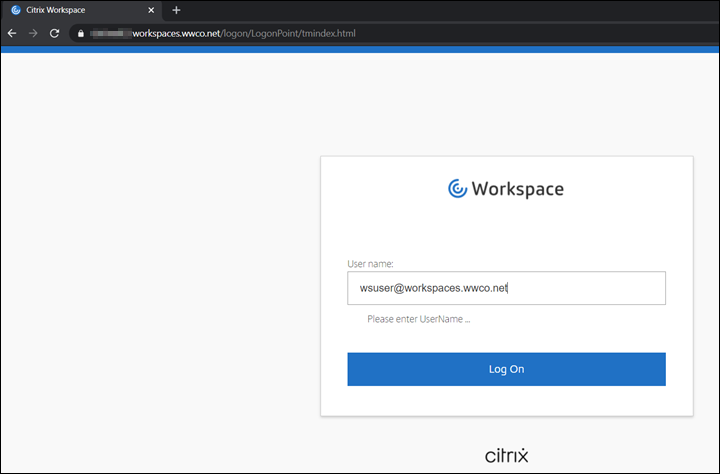

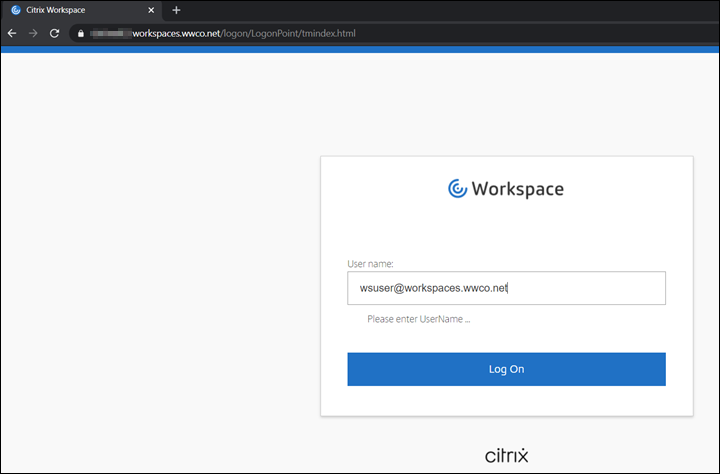

- Nachdem Ihr Browser auf einen Anmeldebildschirm umgeleitet wurde. Geben Sie zuerst einen Benutzernamen ein. Wir verwenden

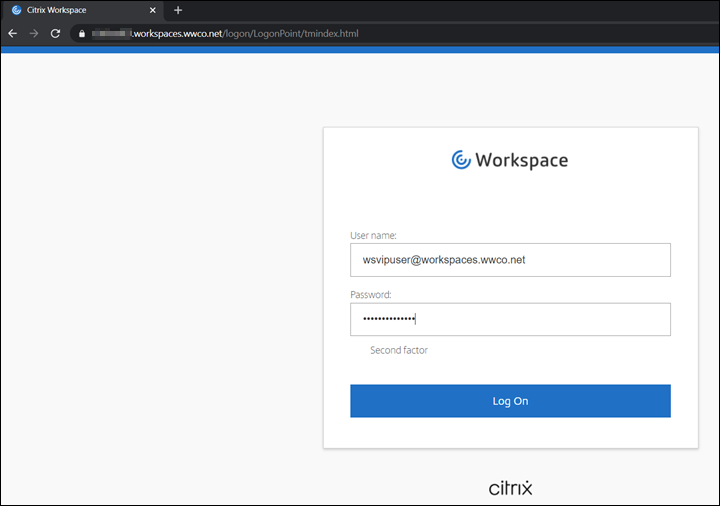

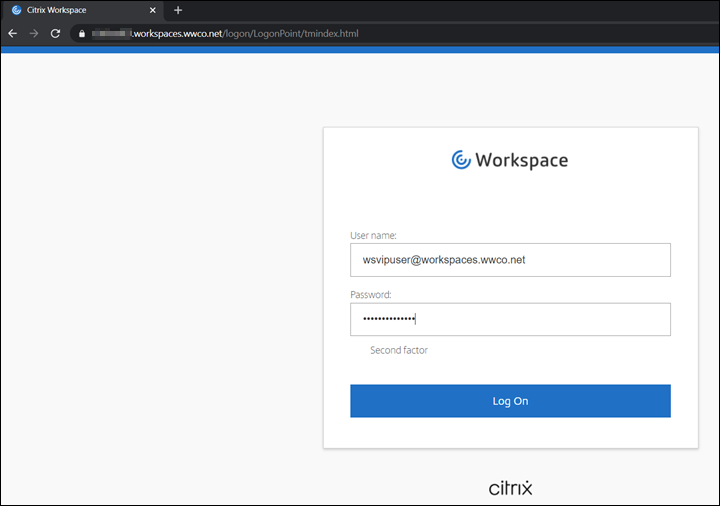

wsvipuser@workspaces.wwco.netDieser Benutzer muss Mitglied der AD-GruppeVIPsein - nFactor bestimmt, dass der Benutzer Mitglied der VIP-Gruppe ist, und Sie werden aufgefordert, das Benutzerkennwort einzugeben.

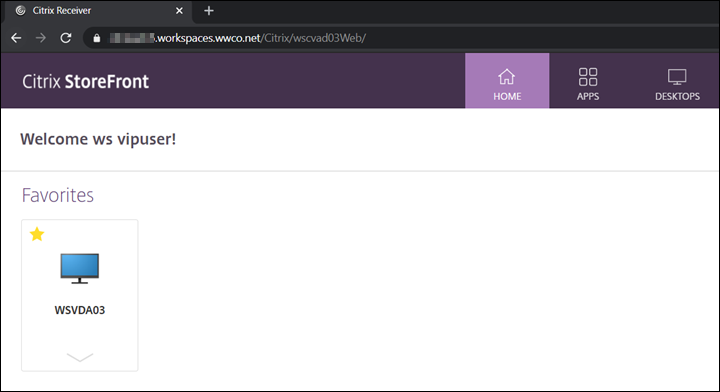

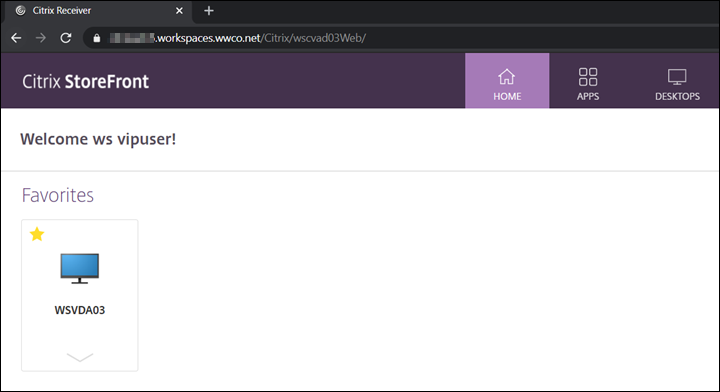

- Jetzt ist der Benutzer auf seiner Workspace-Seite angemeldet.

- Wählen Sie einen virtuellen Desktop aus und überprüfen Sie den Start.

Jetzt testen wir die Zwei-Faktor-Authentifizierung mit E-Mail OTP, indem wir uns erneut bei unserer Citrix Virtual Apps and Desktops authentifizieren.

- Öffnen Sie einen Browser und navigieren Sie zu dem Domänen-FQDN, der vom Citrix Gateway verwaltet wird. Wir benutzen

https://gateway.workspaces.wwco.net - Nachdem Ihr Browser auf einen Anmeldebildschirm umgeleitet wurde. Geben Sie zuerst einen Benutzernamen ein. Wir benutzen

wsuser@workspaces.wwco.net

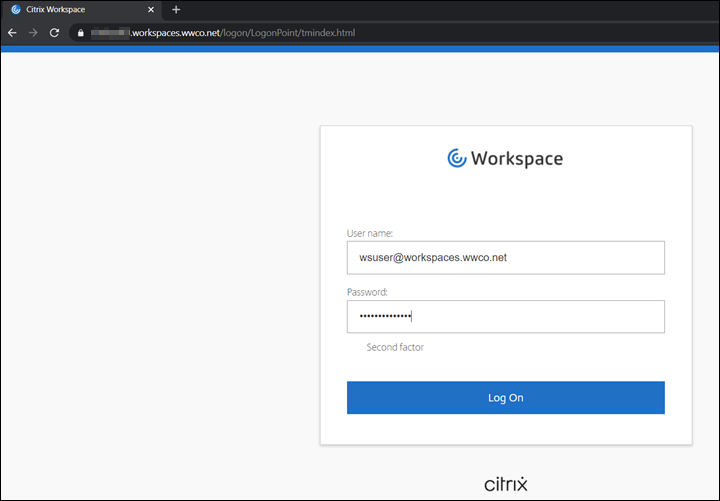

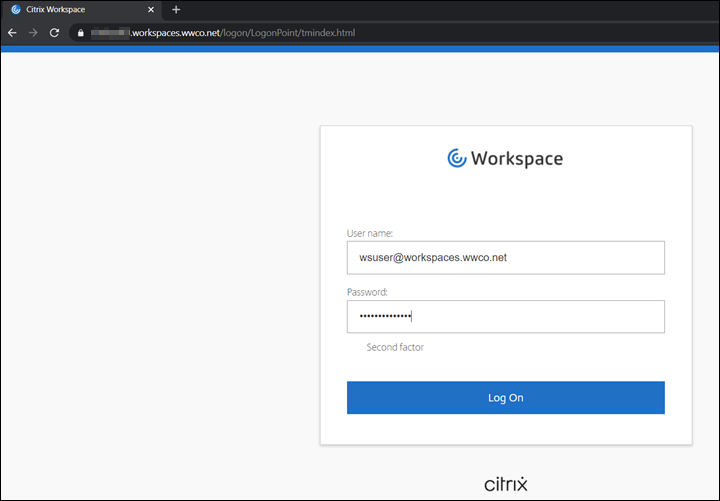

- nFactor stellt fest, dass der Benutzer weder lokal noch Mitglied der VIP-Gruppe ist. Sie werden aufgefordert, das Benutzerkennwort zu übermitteln.

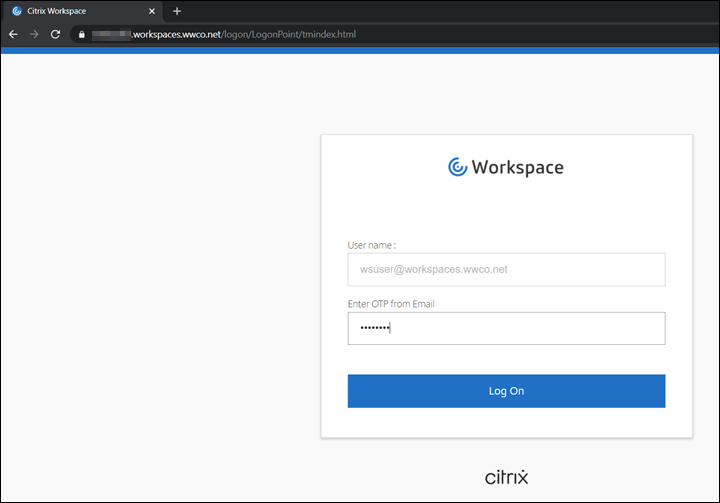

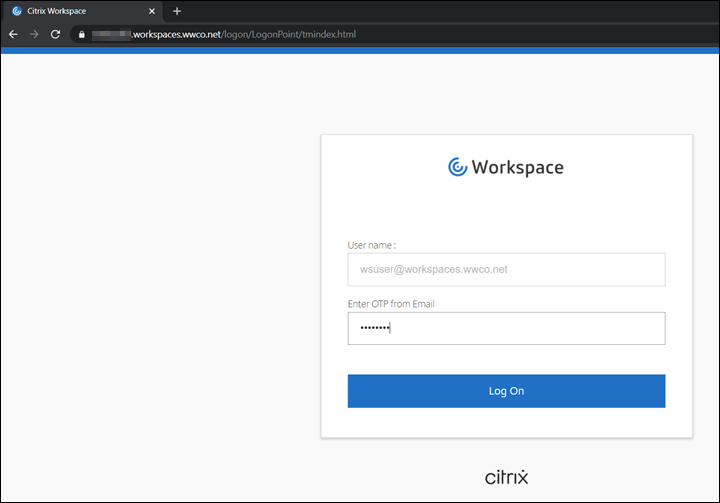

- Der nFactor präsentiert dann ein Formular, in dem der OTP-Passcode angefordert wird. Wir kopieren den Code und fügen ihn aus dem

wsuserE-Mail-Konto ein.

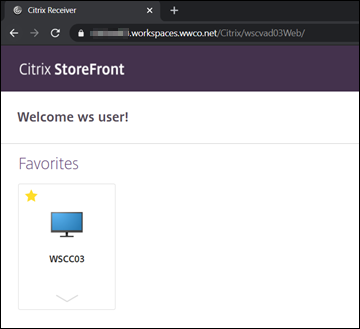

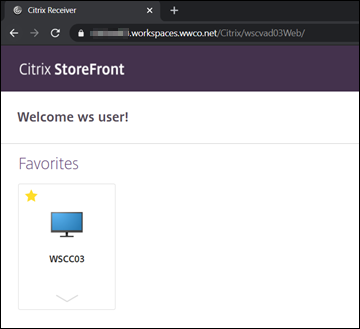

- Jetzt ist der Benutzer auf seiner Workspace-Seite angemeldet.

- Wählen Sie einen virtuellen Desktop aus und überprüfen Sie den Start.

Zusammenfassung

麻省理工学院Citrix工作区和Citrix网关能帮螺母ernehmen ihre Sicherheitslage verbessern, indem sie eine mehrstufige Authentifizierung implementieren, ohne die Benutzererfahrung zu komplexieren. Gruppenextraktion ermöglicht es Unternehmen, die Tiefe ihrer Multifaktorverwendung zusammen mit der kontextabhängigen Authentifizierung an die Anforderungen der Benutzergruppenpersönlichkeit anzupassen.

Informationsquellen

Weitere Informationen finden Sie unter:

Citrix ADC Commands to find the PolicyHitsfor Citrix Gateway Session Policies- Erfahren Sie mehr über CLI-Befehle wiensconmsg -d current -g _hitsdie Verfolgung von Richtlinienhitszur Unterstützung der Fehlerbehebung.

nFactor für Citrix Gateway-Authentifizierung mit E-Mail-OTP- Erfahren Sie, wie Sie einen erweiterbaren und flexiblen Ansatz zur Konfiguration der Multifaktor-Authentifizierung mit nFactor for Citrix Gateway-Authentifizierung mit einmaligem E-Mail-Kennwort implementieren.