Leitfaden zum Machbarkeitsnachweis: Microsoft Azure Active Directory-Authentifizierung für Citrix Virtual Apps and Desktops mit Citrix ADC

Einführung

Die Nutzung der Cloud zur Bereitstellung von Unternehmensdiensten nimmt weiter zu. Cloud-Dienste erben die in die Cloud-Infrastruktur integrierten Vorteile, einschließlich Ausfallsicherheit, Skalierbarkeit und globaler Reichweite. Azure Active Directory (AAD) ist der von Microsoft Azure gehostete Verzeichnisdienst und bietet Unternehmen dieselben Cloud-Vorteile. AAD ermöglicht es Unternehmen, ihre Mitarbeiteridentitäten in der Cloud zu hosten und sicher auf Dienste zuzugreifen, die auch in der Cloud oder on-premises gehostet werden.

Citrix Virtual Apps and Desktops stellt virtuelle Apps und Desktops mit Ressourcen bereit, die on-premises oder in der Cloud gehostet werden. Citrix ADC bietet sicheren Remote-Zugriff auf diese virtuellen Apps und Desktops und kann auch on-premises oder in der Cloud gehostet werden. Zusammen mit dem Citrix Federated Authentication Service können sie AAD nutzen, um den Benutzerzugriff auf Citrix Virtual Apps and Desktops von überall aus zu authentifizieren.

Übersicht

Der Leitfaden zeigt, wie Sie eine Proof of Concept-Umgebung für Microsoft AAD Federated Authentication for Citrix Virtual Apps and Desktops mit Citrix ADC unter Verwendung von SAML implementieren. AAD agiert als Identity Provider (IdP), während Citrix ADC als Service Provider (SP) fungiert.

Es macht Annahmen über die Installation oder Konfiguration bestimmter Komponenten:

- Ein Active Directory-Server wird on-premises installiert und Sie können sich als Domänenadministrator anmelden.

- Ein Azure-Mandant ist mit einer P2-Lizenz verfügbar und Sie können sich als Global Admin anmelden.

- Eine Citrix ADC Appliance wurde installiert und lizenziert. Außerdem hat es einen virtuellen Citrix Gateway-Server, der so konfiguriert ist, dass er Zugriff auf eine on-premises Citrix Virtual Apps and Desktops-Umgebung bietet. Verwenden Sie Version 13 Build 60 oder höher.

- Ein Delivery Controller, StoreFront und VDA werden installiert und für die Bereitstellung virtueller Apps oder Desktops für Domänenbenutzer konfiguriert. Verwenden Sie Version 2006 oder höher.

- Eine virtuelle Maschine ist verfügbar oder ein anderer Server verfügt über genügend Kapazität, um FAS zu installieren. Die DDC, FAS und StoreFront sind alle auf demselben Server in diesem POC installiert.

- Der远程客户端萤石一杯virtuelle应用奥得河一杯en Desktop mit der Workspace App oder dem Browser starten. Verwenden Sie Windows Version 20.6.0.38 (2006) oder höher.

AD und AAD Config

Um Active Directory (AD) und Azure Active Directory (AAD) zu konfigurieren, führen Sie die folgenden Schritte aus:

ANZEIGE

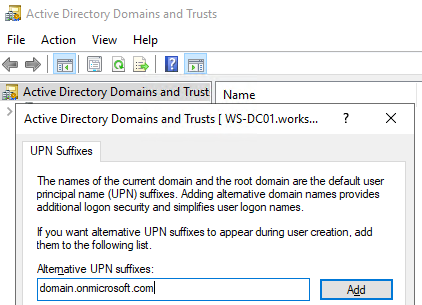

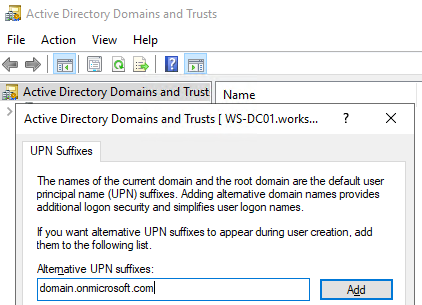

Alternatives UserPrincipalName (UPN) Suffix

- Melden您西奇bei Ihrem AD-Domänencontroller an

- Öffnen Sie denServer-Manager > Tools > Active Directory-Domänen und Trusts

- Klicken Sie mit der rechten Maustaste, wählen SieEigenschaftenund geben Sie das UPN-Suffix für Benutzer ein, die einer Ihrer AAD-Domänen entsprechen.

AD-Nutzer

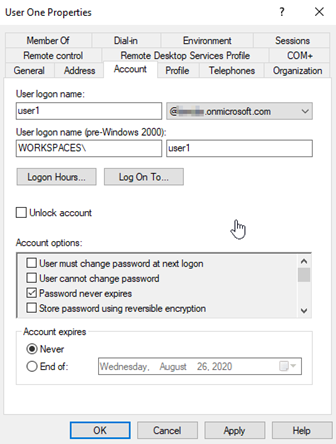

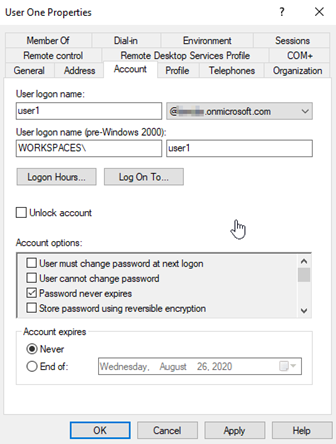

- Öffnen Sie auf Ihrem AD-Domänencontroller denServer Manager > Tools > Active Directory-Benutzer und -Computer.

- Klicken Sie mit der rechten Maustaste und wählen SieNeu > Benutzeroder bearbeiten Sie eine vorhandene

- Legen Sie unter Eigenschaften > Konto den UPNauf das neue Suffix fest.

Microsoft Azure Active Directory Connect

Azure AD Connect ist ein Tool zur Verbindung einer on-premises Identitätsinfrastruktur mit Microsoft Azure AD. Es ermöglicht uns, AD-Benutzer mit einem UserPrincipalName (UPN), der unserer AAD-Domain zugeordnet ist, nach AAD zu kopieren.

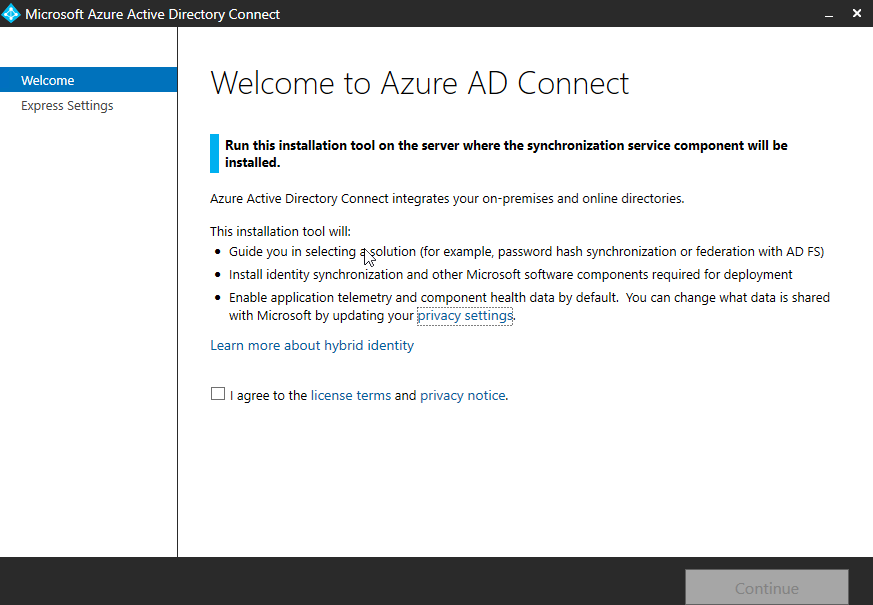

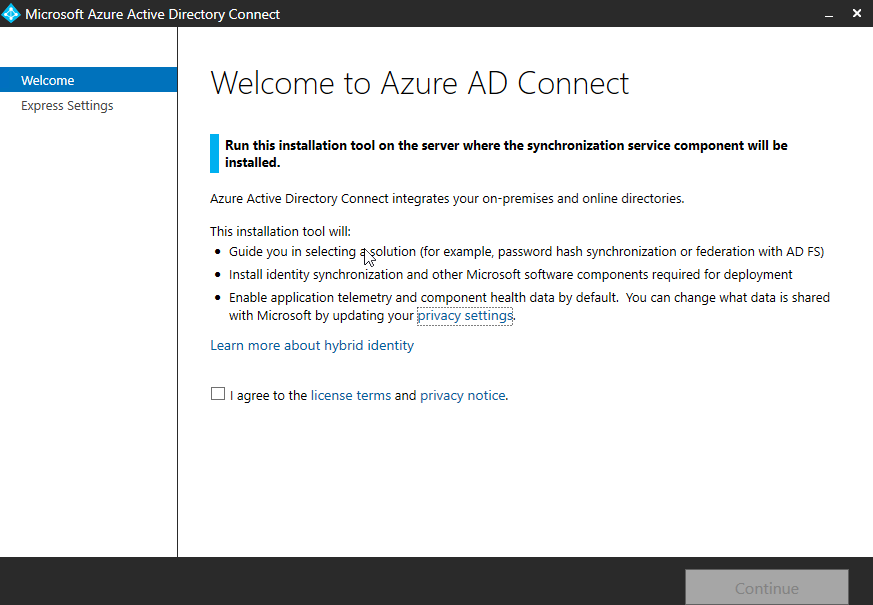

- Melden您西奇bei Ihrem AD-Domänencontroller oder einem anderen virtuellen Server an, auf dem Sie den Microsoft Azure Active Directory Connect-Prozess hosten.

- Laden Sie die ausführbare Datei von der Microsoft-Downloadseite herunterMicrosoft Azure Active Directory Connectund starten Sie sie.

- Sie werden aufgefordert, Änderungen an der virtuellen Maschine zu akzeptieren und eine Lizenzvereinbarung auf der Willkommensseite zu akzeptieren.

- Sie werden aufgefordert, sich als globaler AAD-Administrator und als Administrator für Domänendienste anzumelden.

- Für die Installation auf einer einzelnen virtuellen AD-Maschine können Sie den Express-Einstellungen folgen. Nachdem UPN Suffixes überprüft wurden, wird eine vollständige Synchronisierung aller Benutzer, Gruppen und Kontakte durchgeführt.

Weitere Informationen finden Sie unterVerwenden von Azure AD Connect Express-Einstellungen.

Zertifizierungsstelle

Für diesen POC gehen wir davon aus, dass Sie eine Zertifizierungsstelle, einschließlich Web Enrollment, auf einem AD DC installiert haben. Wenn nicht, navigieren Sie zuServer Manager > Rollen und Funktionen hinzufügenund befolgen Sie die Anweisungen zur Installation von Active Directory-Zertifikatdiensten. Weitere Informationen finden Sie unterInstallation der Microsoft-Zertifizierungsstelle.

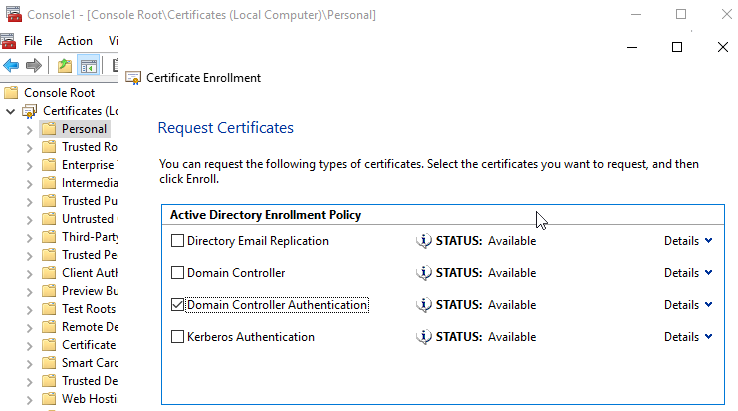

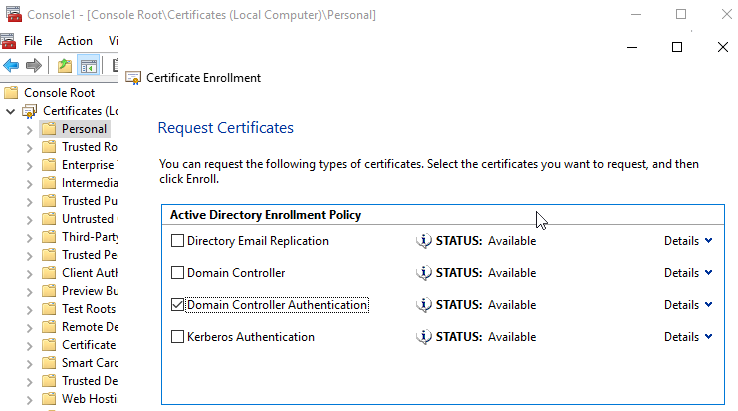

- Nächster Start MMC

- Wählen SieSnap-In hinzufügen/entfernen > Zertifikate > Computerkonto > Ok

- Rechtsklick aufPersönlich > Alle Aufgaben > Neues Zertifikat anfordern

- Klicken Sie auf Weiter und wählen Sie Active Directory-Registrierungsrichtlinie

- Wählen Sie Domänencontroller-Authentifizierung aus und klicken Sie auf

Azure Active Directory

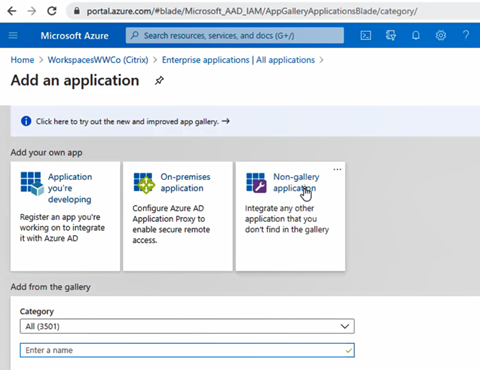

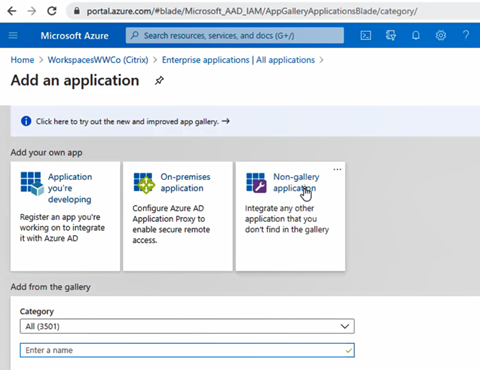

- Melden您西奇Azure-Portalals globaler Admin bei

- Navigieren Sie zuAzure Active Directory > Unternehmensanwendungen

- Wählen Neue Anwendung

- Wählen Sie Nicht-Galerie-Anwendung

- Geben Sie einen eindeutigen Namen ein und wählen Sie Hinzufügen

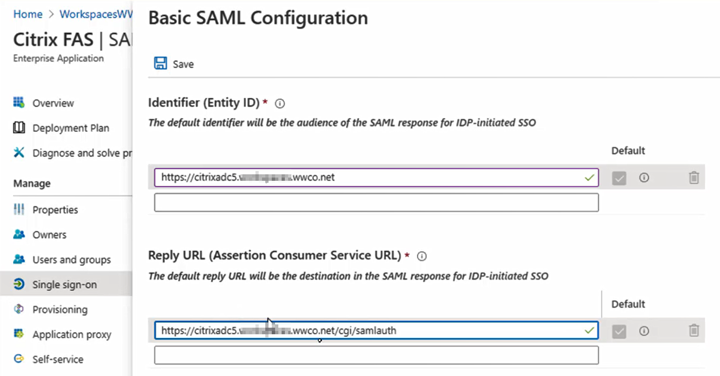

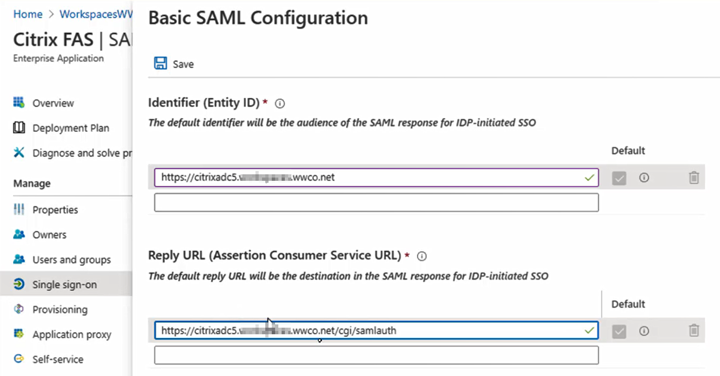

- Wählen SieSingle Sign-On > SAMLund wählen Sie das Bleistiftsymbol aus, um die Basic SAML Configuration zu bearbeiten

- Geben Sie den FQDN des virtuellen Citrix ADC-Gateway-Servers in das Feld Identifier ein.

- Geben Sie den FQDN mit der im Feld Antwort-URL hinzugefügten URI /cgi/samlauth ein

- Speichern der Eingaben

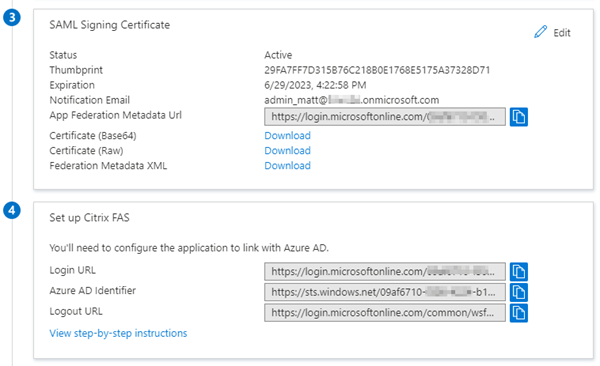

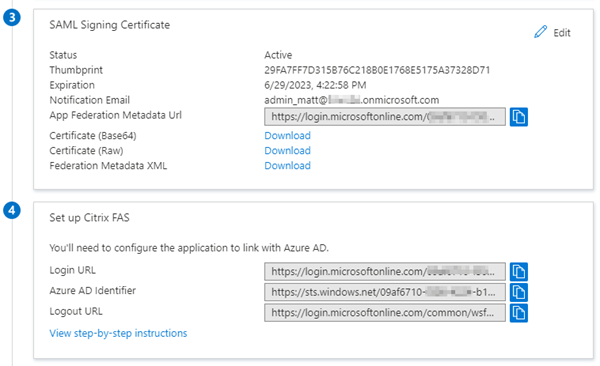

- Erfassen Sie Folgendes, um in der Citrix ADC SAML-Konfiguration eingetragen zu werden:

- Unter SAML Signing Certificate - Zertifikat herunterladen (base64)

- Unter Setup Citrix FAS - Anmelden- und Abmelde-URL

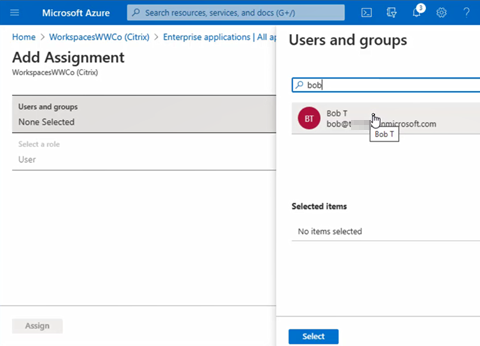

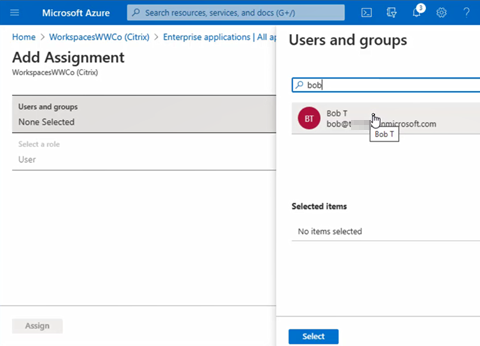

- Wählen Sie Benutzer und Gruppen > Benutzer hinzufügen aus und wählen Sie vorhandene Benutzer oder Gruppen aus, die über ihren AAD UPN Zugriff auf Citrix Virtual Apps and Desktops haben

Citrix ADC Konfig

Um den Citrix ADC zu konfigurieren, führen Sie die folgenden Schritte aus:

- Melden您西奇bei der Citrix ADC UI an

- Navigieren Sie zuTraffic Management > SSL> Zertifikate > Alle Zertifikate, um zu überprüfen, ob Sie Ihr Domain-Zertifikat installiert haben. In diesem POC-Beispiel haben wir ein Platzhalterzertifikat verwendet, das unserer Active Directory-Domäne entspricht. Weitere Informationen finden Sie unterCitrix ADC SSL-Zertifikate.

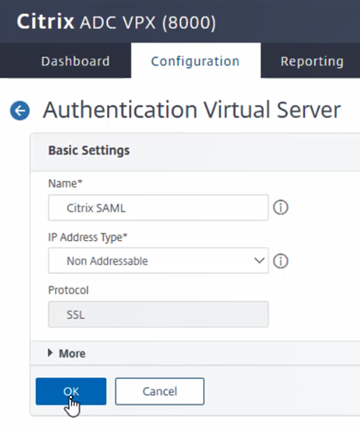

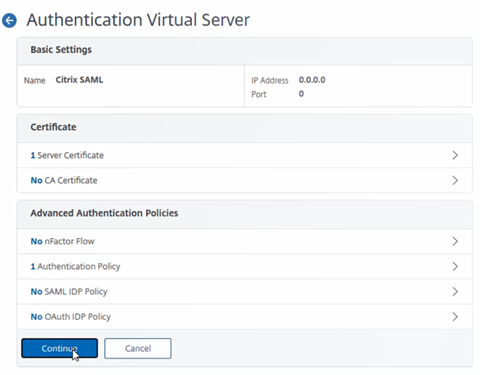

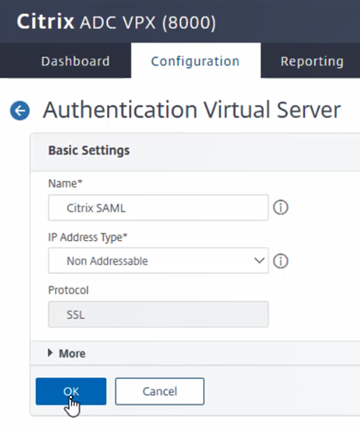

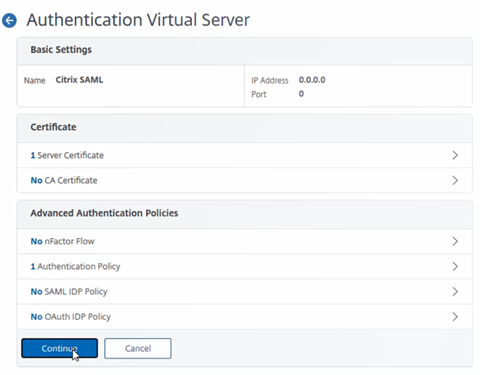

- Navigieren Sie zuSicherheit > AAA - Anwendungsdatenverkehr > Virtuelle Serverund wählen Sie Hinzufügen

- Geben Sie die folgenden Felder ein und klicken Sie auf OK:

- Name - ein eindeutiger Wert

- IP-Adresstyp - Nicht adressierbar

- Wählen Sie Kein Serverzertifikat aus, wählen Sie das Domänenzertifikat aus, klicken Sie auf Auswählen, binden und

- Wählen Sie Keine Authentifizierungsrichtlinie aus und wählen Sie Hinzufügen

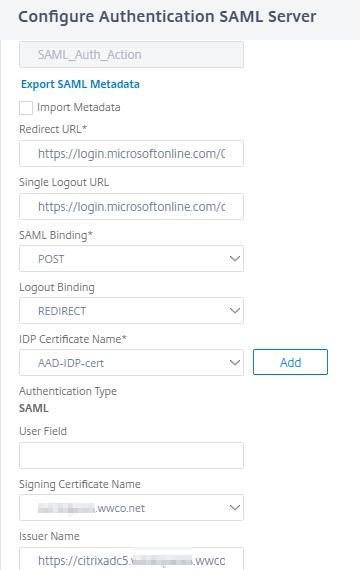

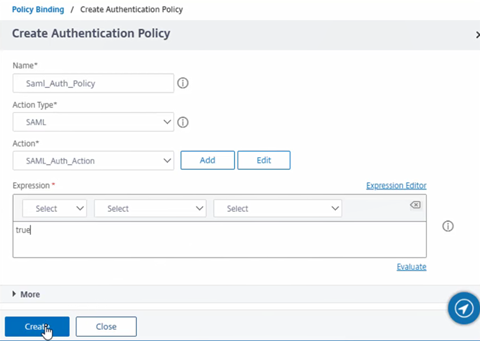

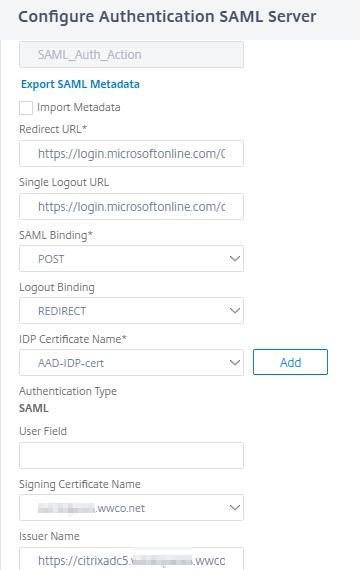

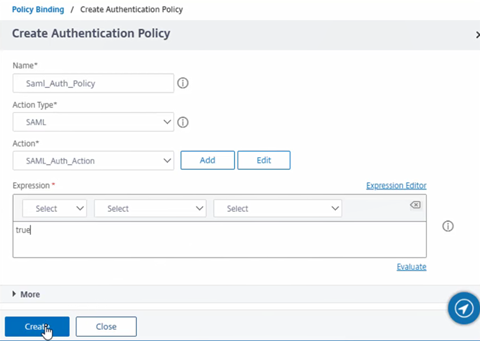

- Geben Sie einen Namen ein, legen Sie Aktionstyp auf SAML fest und wählen Sie Aktion hinzufügen

- Geben Sie die folgenden Felder ein und klicken Sie auf OK:

- Name - ein eindeutiger Wert

- Auswahl von Importdaten aufheben

- Redirect URL - Fügen Sie die Login-URL ein, die aus der AAD-Konfiguration kopiert wurde

- Einzelne Logout-URL - fügt die Logout-URL ein, die aus der AAD-Konfiguration kopiert wurde

- Logout-Bindung - Redirect

- IdP-Zertifikatsname - wählen Sie Hinzufügen aus, geben Sie einen Namen ein, wählen Sie Zertifikatdateiname > lokal und wählen Sie das von AAD heruntergeladene SAML-Signaturzertifikat (base64)

- Signieren des Zertifikatsnamens - wählen Sie das Domänenzertifikat aus, das der ADC zum Signieren von Anfragen an A

- Problemname - geben Sie den FQDN des Citrix ADC Gateway ein

- Wählen Sie Erstellen aus, um die Aktion zu erstellen

- 您“true”毛皮窝Ausdruck

- Wählen Sie erneut Erstellen aus, um die Richtlinie zu erstellen

- Wählen Sie Bindung aus, um die Richtlinie an den virtuellen Server zu binden

- Klicken Sie auf “Weiter”, um die Konfiguration des virtuellen Authentifizierungsservers abzuschließen

- Navigieren Sie als Nächstes zuCitrix Gateway > Virtual Serversund bearbeiten Sie den entsprechenden virtuellen Server

- Wenn Sie eine vorhandene Grundrichtlinie unter Standardauthentifizierung gebunden haben, wählen Sie sie aus, überprüfen Sie die Richtlinie und wählen Sie Bindung aufheben, bestätigen und schließen aus.

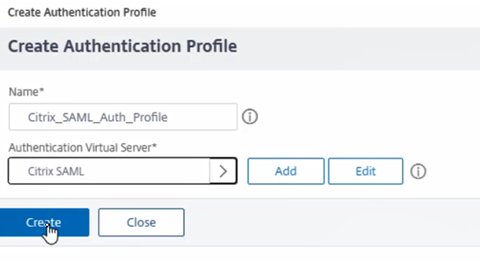

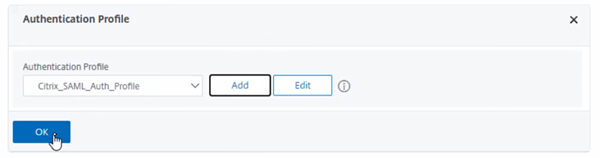

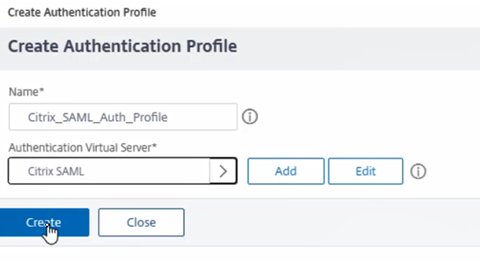

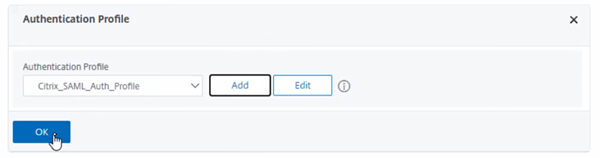

- Wählen Sie im Menü auf der rechten Seite Authentifizierungsprofil aus und wählen Sie Hinzufügen aus. Geben Sie einen Namen ein und klicken Sie unter Authentifizierungsserver auf den Pfeil nach rechts. Überprüfen Sie die Richtlinie Virtueller Authentifizierungsserver und klicken Sie auf Erstellen.

- Klicken Sie auf OK, um die Bindung des virtuellen Citrix ADC AAA-Servers an den virtuellen Gateway-Server abzuschließen.

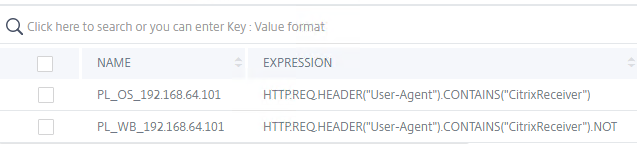

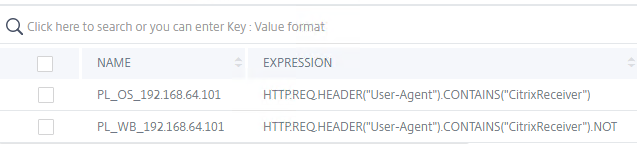

- Navigieren Sie zuCitrix Gateway > Richtlinien > Session, wählen Sie die Workspace App-Richtlinie mit dem Ausdruck “Citrix Receiver” aus und nehmen Sie die folgenden Änderungen vor:

- Deaktivieren Sie unter Veröffentlichte Anwendungen das Feld Single Sign-On Domain, und deaktivieren Sie Global Override

- Wählen Sie unter Clienterfahrung aus der Dropdown-Liste Anmeldeindex die Option Sek

- Wiederholen Sie diese Schritte für die Workspace für Web-Richtlinie mit dem Ausdruck “Citrix Receiver”) .NOT-Ausdruck

Weitere Informationen finden Sie unterCitrix ADC.

Citrix Virtual Apps and Desktops-Konfiguration

Um Komponenten von Citrix Virtual Apps and Desktops in FAS zu integrieren, führen Sie die folgenden Schritte durch:

StoreFront

Aktivieren von FAS auf StoreFront

- Öffnen Sie PowerShell als Administrator und führen Sie Folgendes aus:

Get-Module "Citrix.StoreFront.*" -ListAvailable | Import-Module$StoreVirtualPath = "/Citrix/Store"$store = Get-STFStoreService -VirtualPath $StoreVirtualPath $auth = Get-STFAuthenticationService -StoreService $storeSet-STFClaimsFactoryNames -AuthenticationService $auth -ClaimsFactoryName "FASClaimsFactory"Set-STFStoreLaunchOptions -StoreService $store -VdaLogonDataProvider "FASLogonDataProvider"

Weitere Informationen finden Sie unterAktivieren des FAS-Plug-Ins für StoreFront-Stores.

Konfigurieren von StoreFront für Citrix Gateway

- Melden您西奇bei der virtuellen StoreFront-Maschine an (die auch FAS und das DDC in unserem POC hostet) und starten Sie die StoreFront-GUI

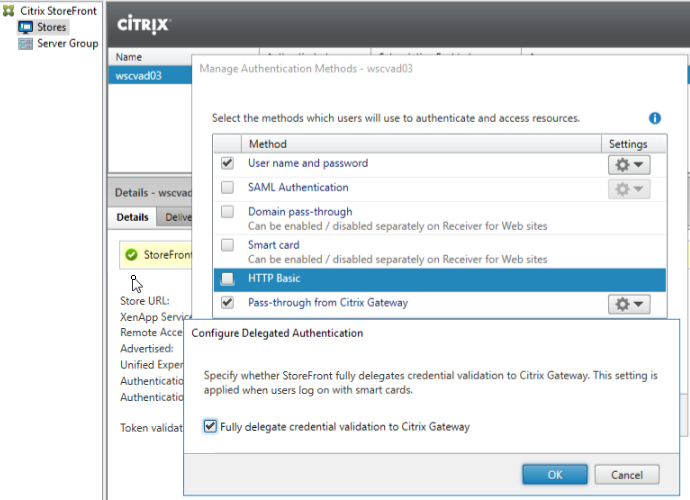

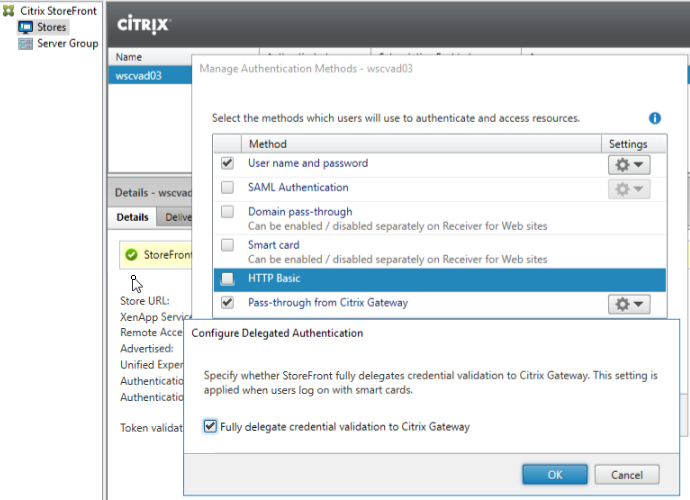

- Wählen Sie Authentifizierungsmethoden verwalten aus dem Menü auf der rechten Seite

- Wählen Sie Passthrough von Citrix Gateway

- Wählen Sie den Pfeil nach unten neben dem Zahnrad und wählen Sie Delegierte Authentifizierung konfigurieren

- Aktivieren Sie die Validierung von Anmeldeinformationen vollständig an Citrix Gateway delegieren und klicken Sie zweimal auf OK

- Wählen Sie Authentifizierungsmethoden verwalten aus dem Menü auf der rechten Seite

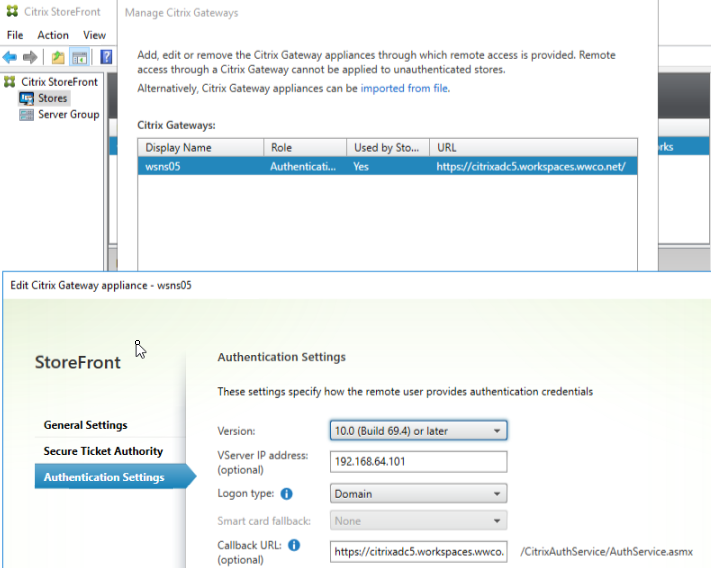

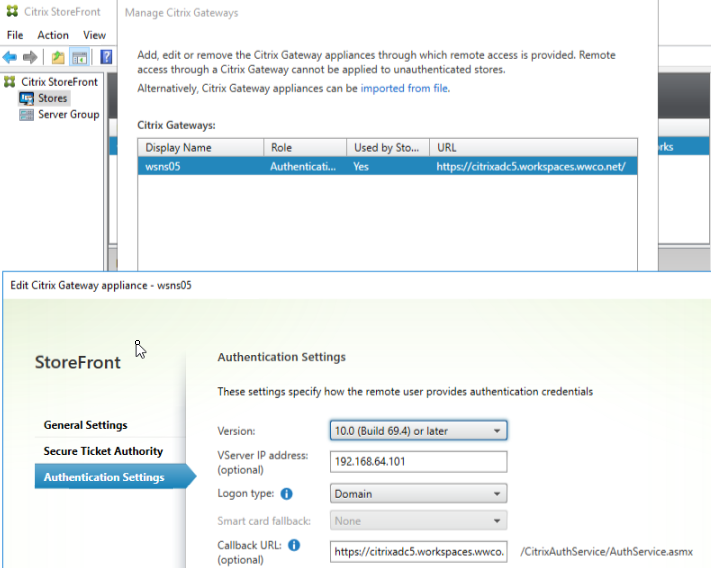

- Bearbeiten Sie den entsprechenden Citrix Gateway-Eintrag

- Unter Authentifizierungseinstellungen muss die Callback-URL konfiguriert werden, falls dies nicht bereits geschehen ist. In der Regel können Sie das interne DNS aktualisieren oder für eine einzelne StoreFront-Instanz die lokale Hostdatei aktualisieren, um die private IP des virtuellen Gateway-Servers dem FQDN zuzuordnen

Delivery Controller

Konfigurieren Sie als Nächstes den Desktops Delivery Controller, um den StoreFront-Servern zu vertrauen, die sich mit ihm verbinden können

- Öffnen Sie PowerShell als Administrator und führen Sie

Add-PSSnapin Citrix*( sofern Sie nicht alle Citrix Snap-Ins geladen haben)Installieren und Einrichten des FASWeitere InformationenSet-BrokerSite -TrustRequestsSentToTheXmlServicePort $true

Weitere Informationen finden Sie unterKonfigurieren des Delivery Controllers.

Citrix Federated Authentication Service-Konfiguration

So konfigurieren Sie FAS führen Sie die folgenden Schritte aus:

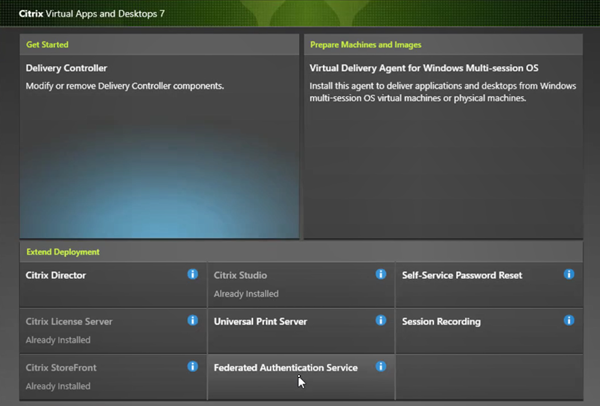

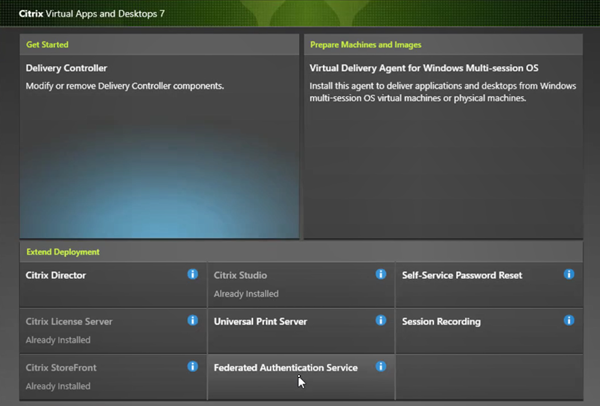

- Laden Sie das ISO-Image von Citrix Virtual Apps and Desktops auf der FAS Virtual Machine

- Wählen Sie FAS um mit der Installation zu beginnen

- Lesen Sie den Citrix Lizenzvertrag und klicken Sie auf Weiter

- Wählen Sie das Installationsverzeichnis aus und klicken Sie auf Weiter

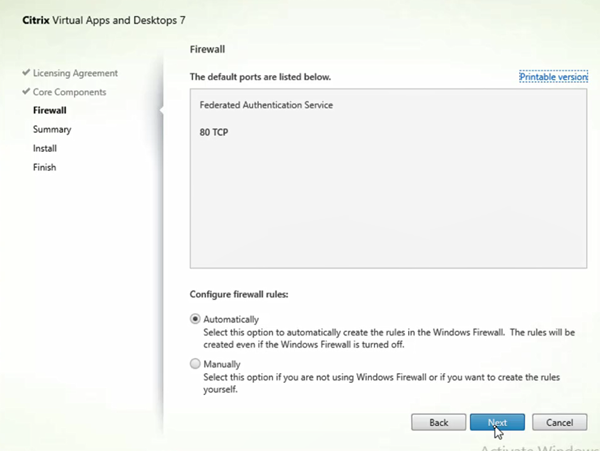

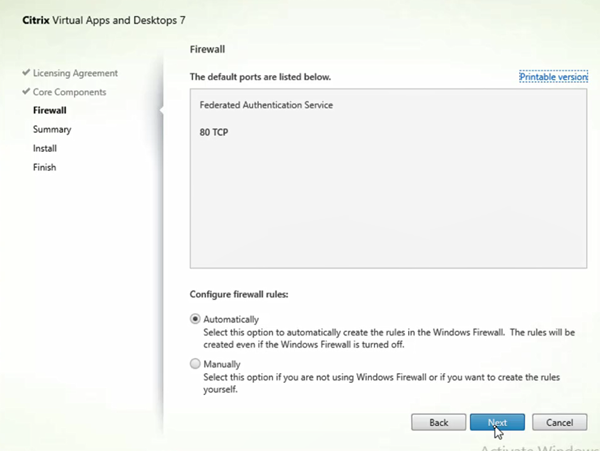

- Aktualisieren Sie die Host-Firewall, um Port 80 zu erlauben und klicken Sie auf Weiter

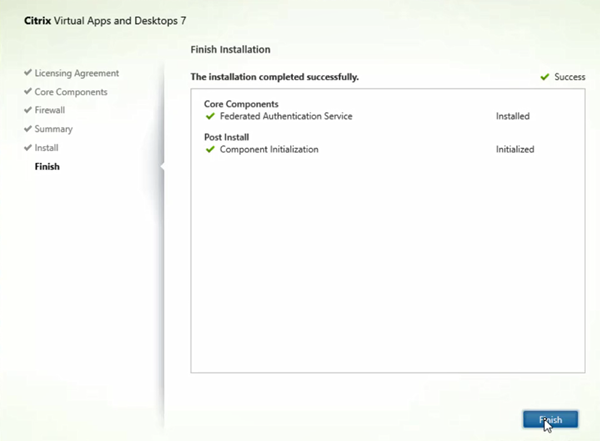

- Klicken Sie auf “Fertig”.

- Überprüfen Sie die von Ihnen vorgenommenen Einstellungen und klicken Sie auf “Installieren”

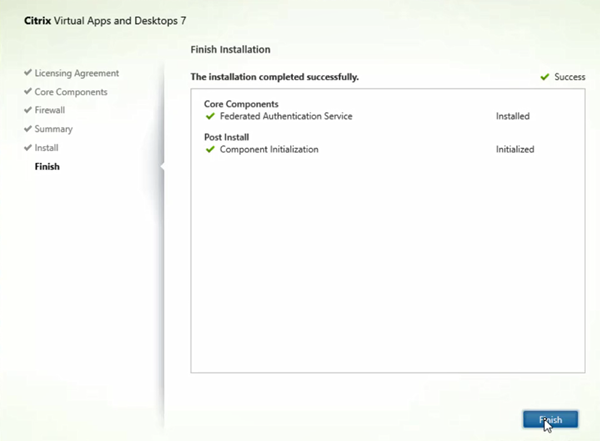

- Klicken Sie nach erfolgreicher Installation erneut auf Fertig stellen

]

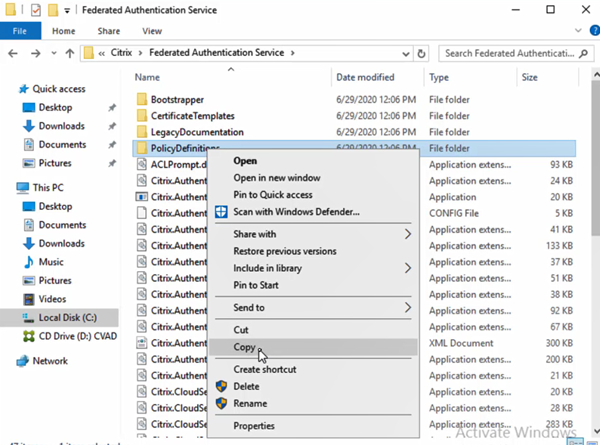

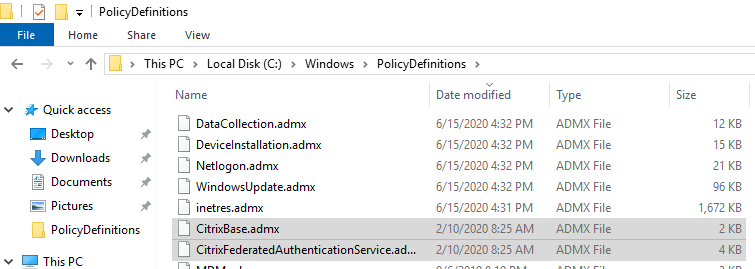

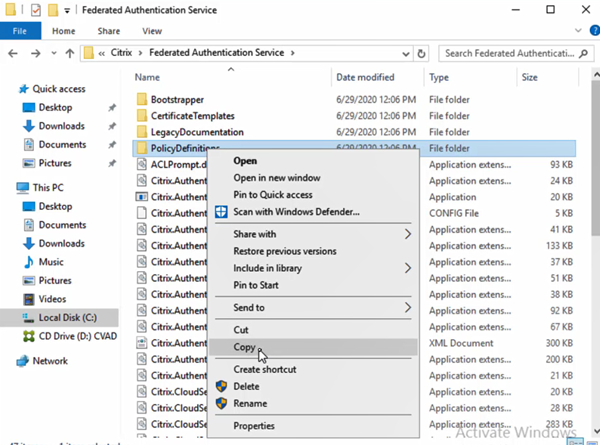

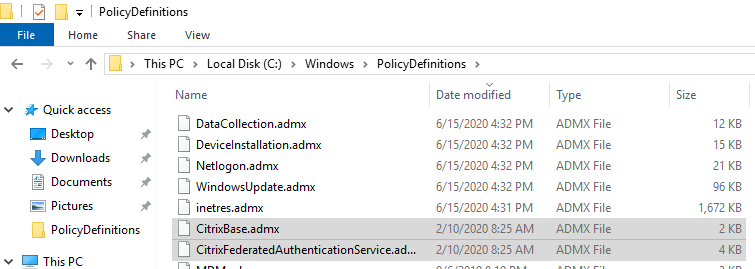

] - Unter “C:\Program Files\Citrix\Federated Authentication Service” geben Sie den Inhalt des Verzeichnisses PolicyDefinions und das Unterverzeichnis “en-us” frei

- Fügen Sie sie unter “C:\Program Files\Citrix\Federated Authentication Service” unter C:\Windows\PolicyDefinions in den Domänencontroller ein, und.. \ de-DE jeweils. Zu den Dateien gehören:

- PolicyDefinitions\CitrixBase.admx

- PolicyDefinitions\CitrixFederatedAuthenticationService.admx

- PolicyDefinitions\en-US\CitrixBase.adml

- PolicyDefinitions\CitrixFederatedAuthenticationService.adml

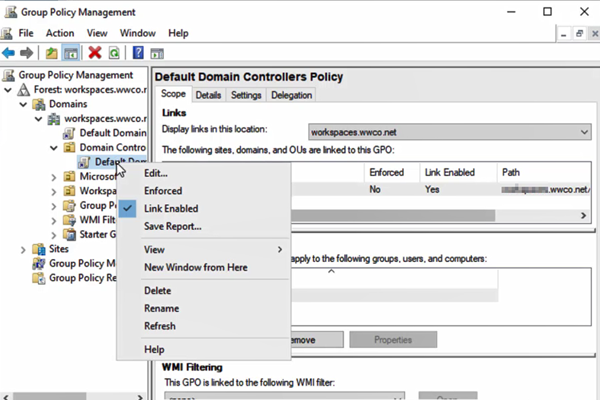

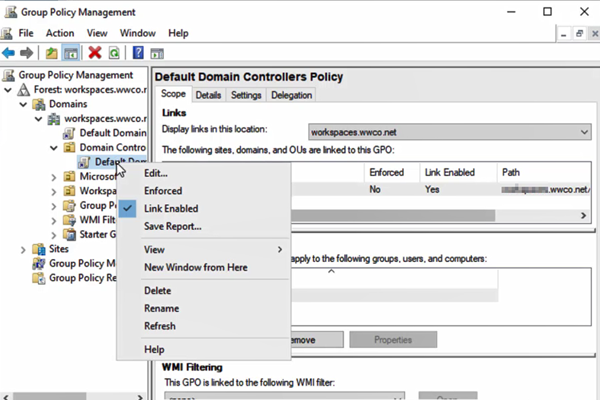

- Öffnen Sieden Server Manager > Tools > Gruppenrichtlinienverwaltung

- a. Klicken Sie mit der rechten Maustaste, um ein vorhandenes Gruppenrichtlinienobjekt zu erstellen oder zu bearbeiten, das für alle relevanten VDAs und Delivery Controller gilt. (Wir verwenden die Richtlinie “Default Domain Controller” für den POC. Für die Produktion würden Sie normalerweise eine neue Richtlinie erstellen oder eine andere relevante Richtlinie bearbeiten.)

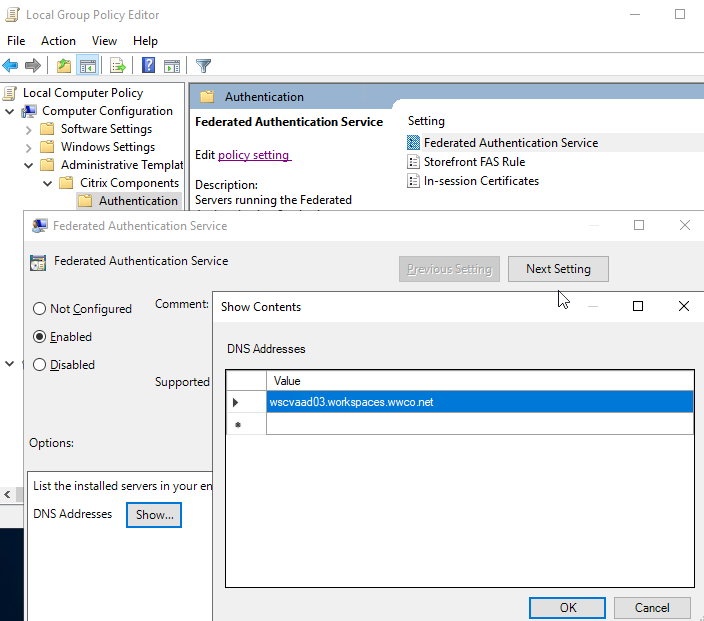

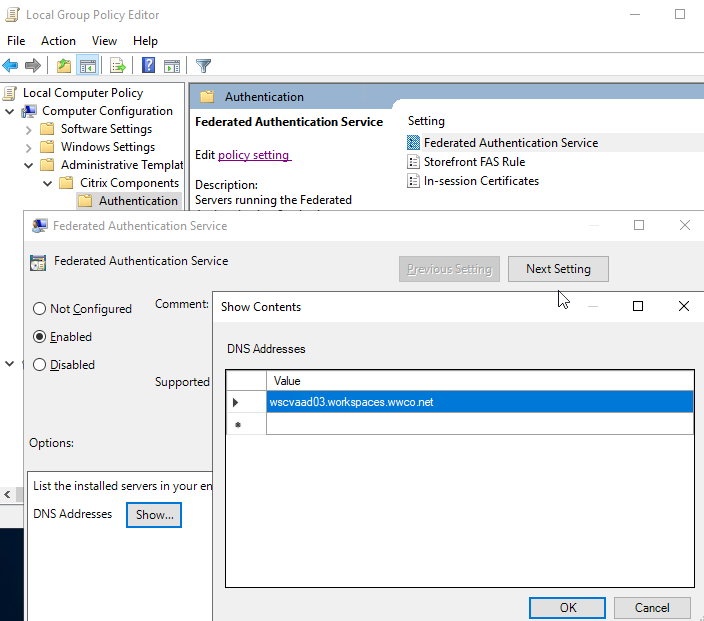

- b. Navigieren Sie zuComputerkonfiguration > Richtlinien > Administrative Vorlagen > Citrix Komponenten > Authentifizierung

- c. Klicken Sie mit der rechten Maustaste auf Federated Authentication Service

- d. Wählen Sie edit

- e. Wählen Sie DNS anzeigen

- f. Geben Sie den FQDN des FAS-Servers ein, klicken Sie zweimal auf OK und schließen Sie den

Gruppenrichtlinienverwaltungs-Edit

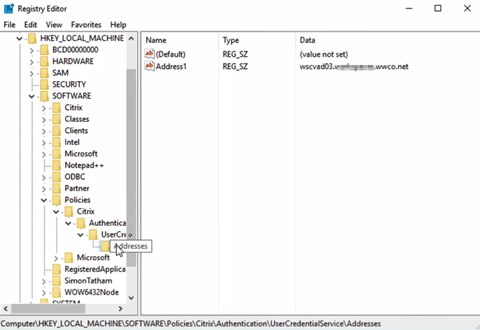

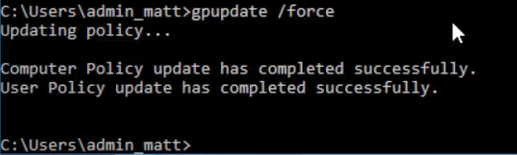

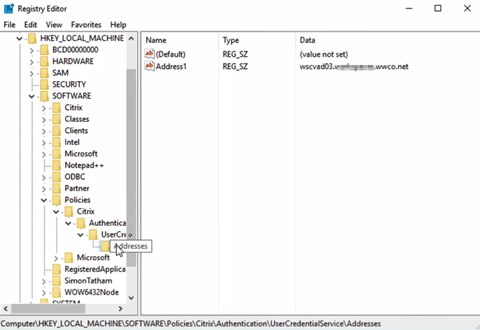

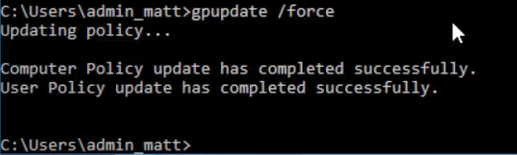

Gruppenrichtlinienverwaltungs-Edit - g. Navigieren Sie zu jedem Delivery Controller und VDA), öffnen Sie eine MS-DOS-Eingabeaufforderung als Administrator und führen Sie

gpupdate /force aus

aus - h. Um zu überprüfen, ob es angewendet wurde, öffnen Sie regedit.exe und navigieren Sie zu: /Computer\ HKLM\ SOFTWARE\ Policies\ Citrix\ Authentication\ UserCredentialService\ Addresses Address1 Eintrag, der auf den über das GPO angewendeten FQDN festgelegt ist. Wenn dies nicht der Fall ist, müssen Sie möglicherweise die entsprechende virtuelle Maschine neu starten.

- 我。Kehren您als nachstes苏珥virtuellen FAS-Maschine zurück, um mit der Dienstinstallation zu beginnen. (Wir hosten FAS, StoreFront und die DDC auf derselben VM für den POC. Für die Produktion würden Sie sie normalerweise auf verschiedenen VMs hosten, um die Skalierbarkeit und Unterstützbarkeit zu verbessern.)

- j. Führen Sie das Citrix Federated Authentication Service-Programm aus. Wählen Sie jeden der fünf Schritte nacheinander aus und folgen Sie den Anweisungen:

- i. Stellen Sie Zertifikatvorlagen bereit

- ii. Richten Sie eine Zertifizierungsstelle ein

- iii. Autorisieren Sie diesen Service - kehren Sie für diesen Schritt zur CA zurück, um eine ausstehende Anfrage zu stellen. Die CA wird in diesem POC-Beispiel auf dem Domain Controller gehostet.

- iv. Regel erstellen - geben Sie hier die Zertifizierungsstelle und das bereits konfigurierte Zertifikat an. Filtern Sie auch die VDAs und Benutzer, die den FAS-Dienst nutzen dürfen.

- v. (Mit Citrix Cloud verbinden - in diesem Handbuch verwenden wir on-premises Citrix Virtual Apps and Desktops)

- a. Klicken Sie mit der rechten Maustaste, um ein vorhandenes Gruppenrichtlinienobjekt zu erstellen oder zu bearbeiten, das für alle relevanten VDAs und Delivery Controller gilt. (Wir verwenden die Richtlinie “Default Domain Controller” für den POC. Für die Produktion würden Sie normalerweise eine neue Richtlinie erstellen oder eine andere relevante Richtlinie bearbeiten.)

Weitere Informationen finden Sie unterFAS-Dokumentation.

Citrix Workspace Client-Validierung

Um den POC zu validieren, führen Sie die folgenden Schritte aus:

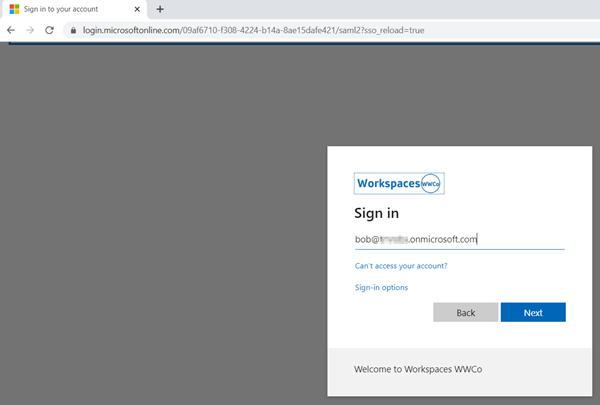

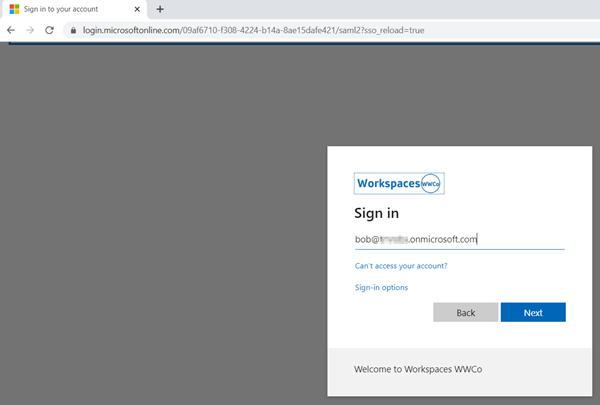

Workspace für Web

- Öffnen Sie einen Browser und navigieren Sie zu dem Domänen-FQDN, der vom Citrix ADC verwaltet wird. Beachten Sie, dass das Citrix Gateway an AAD umleitet.

- Melden您西奇mit dem UPN eines Benutzers an, der als Teil der FAS-Umgebung konfiguriert ist

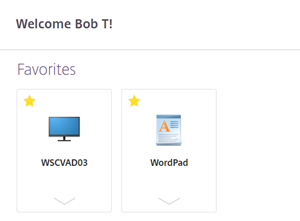

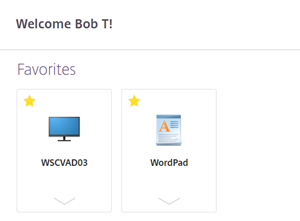

- Stellen Sie sicher, dass die virtuellen Apps und Desktops der Benutzer aufgelistet sind, und starten Sie, sobald Sie über das AAD-Benutzerobjekt mit dem UPN angemeldet sind

Zusammenfassung

Citrix Virtual Apps and Desktops ist seit Jahrzehnten eine robuste Technologie. Cloud Hosted Identity bietet Unternehmen noch zuverlässigere Services. Die Implementierung des in diesem Leitfaden beschriebenen POC zeigt, wie dies durch die Integration von AAD als IdP und Citrix ADC als Service Provider erreicht wird. Um mehr über die Preise von Citrix und das Packen zu erfahren, besuchen Sie die Citrix Websitecitrix.com, und um mehr über die technischen Fähigkeiten von Citrix zu erfahren, besuchen SieCitrix TechZone.

]

]

Gruppenrichtlinienverwaltungs-Edit

Gruppenrichtlinienverwaltungs-Edit aus

aus