Designentscheidung: StoreFront- und Gateway-Integration entwerfen

Der Zweck dieses Artikels ist es, etwas tiefer in die Integration von Citrix Gateway mit StoreFront einzutauchen: was bedeuten die Einstellungen und Designüberlegungen für die Konfiguration.

Gateway-URLs, Rückruf-URLs und GSLB-URLs

店面ermoglicht es Administratoren mehrereGateways zu definieren, die für die Gateway-Passthrough-Authentifizierung in einem einzigen Store verwendet werden können. Diese Funktion ist sehr vorteilhaft, da sie die Anzahl der Stores minimiert, die in großen, globalen Bereitstellungen konfiguriert werden müssen. Wir sehen, dass es vier Schlüsselparameter gibt, damit diese Integration erfolgreich funktioniert: Citrix Gateway-URL, IP-Adresse des virtuellen Servers, Callback-URL und GSLB-URL, die in den folgenden Abschnitten erläutert werden.

Gateway-URLs

Der erste Konfigurationsbildschirm beim Einrichten eines Gateway fordert den Administrator auf, einen Anzeigenamen und die Gateway-URL einzugeben, bei der es sich um die von Benutzern eingegebene URL handelt, wie im Folgenden dargestellt:

Abbildung 1: Allgemeine Einstellungen

Abbildung 1: Allgemeine Einstellungen

StoreFront lässt nur Gateway-Passthrough von Gateways zu, die in seiner Konfiguration definiert sind. Citrix Gateway nimmt die URL, die in die Webbrowser oder Workspace-App-Clients (Receiver) der Benutzer eingegeben wurde, und fügt sie in einen HTTP-Header (XCITRIXVIA) ein. Diese Informationen werden an StoreFront zurückgegeben. StoreFront versucht dann, diesen Wert mit einer der definierten Gateway-URLs abzugleichen. Das FeldGateway URList obligatorisch und muss mit dem übereinstimmen, was in den Webbrowser oder die Workspace-App eines Benutzers (Receiver) eingegeben wird, damit Gateway-Passthrough mit StoreFront funktioniert.

Rückruf-URLs und IP-Adressen virtueller Server

Als Nächstes decken wir einige optionale Felder ab: IP-Adresse des virtuellen Servers und Rückruf-URL, deren Nutzung zusammenhängt und zusammen abgedeckt wird. Diese Felder werden auf dem BildschirmAuthentifizierungseinstellungendes Gateway-Konfigurationsassistenten angezeigt, wie unten dargestellt:

Abbildung 2: Authentifizierungseinstellungen

Abbildung 2: Authentifizierungseinstellungen

DieCallback-URLsoll von StoreFront verwendet werden, um zusätzliche Informationen über die Gateway-Sitzung eines Benutzers zu sammeln. Es wird nicht ausschließlich für die Authentifizierung verwendet. Stattdessen fragt es nach Dingen wie dem Namen der Gateway-Sitzungsrichtlinie, die auf die Sitzung des Benutzers angewendet wird. Diese zusätzlichen Details können dann als Teil von CVAD Access Control-basierten (SmartAccess) Richtlinienfiltern verwendet werden. Dies ist auch in “kennwortlosen” Authentifizierungsszenarien erforderlich, z. B. wenn Smart Card und SAML verwendet werden, um eine zusätzliche Validierung der Gateway-Sitzung des Benutzers durchzuführen. Für Global Site Load Balancing (GSLB) -Bereitstellungen werden sowohl dieCallback-URLals auch dievServer-IP-Adresseverwendet. Diese Szenarien werden später in diesem Artikel erörtert. Wenn eines dieser Szenarien nicht im Spiel ist, sind sowohl die Callback-URL als auch die IP-Adressfelder des virtuellen Servers nicht erforderlich und können leer gelassen werden.

Wenn eine Callback-URL erforderlich ist und mehrere Gateways mit einem einzelnen Store verknüpft sind, benötigt StoreFront eine Möglichkeit, nicht nur richtig zu identifizieren, ob der Datenverkehr über ein Gateway kommt, sondern auch, von welchem virtuellen Gateway-Server der Datenverkehr kommt, um den Rückruf an das richtige Gateway zu leiten, das den Benutzer enthält -Sitzung. StoreFront führt diese Aktion zuerst durch, indem es auf die Gateway-URL abstimmt, die es über den XCITRIXVIA-HTTP-Header wie zuvor abgedeckt empfängt. Wenn es mehrere Gateways gibt, für die dieselbe Gateway-URL angegeben ist (was in GSLB-Architekturen auftreten würde, bei denen dieselbe URL auf mehrere einzelne virtuelle Gateway-Server aufgelöst wird), greift StoreFront auf die Verwendung einer IP-Adresse zurück, um ein Gateway zu identifizieren, was ein eindeutiger Wert ist. StoreFront erhält die VIP-Adresse des virtuellen Servers von einem Gateway über einen anderen HTTP-Header (XCITRIXVIAVIP). Nach dem Empfang versucht es dann, mit dem Wert des FeldesvServer IP Address在einem围网渔船zugewiesenen网关ubereinzustimmen. Unter der Annahme, dass StoreFront ein Gateway basierend auf einer Übereinstimmung mit der IP-Adresse eines virtuellen Servers identifizieren kann, wird der Rückruf erfolgreich abgeschlossen. Daher wird die IP-Adresse des virtuellen Servers nur benötigt, wenn eine Callback-URL angegeben wird und mehrere Gateways an einen Store mit derselben definierten Gateway-URL gebunden sind.

GSLB-URLs

Schließlich ein Parameter, der in der GUI nicht angezeigt wird: dieGSLB-URL. StoreFront Version 3.9 hatüber PowerShell die Möglichkeit eingeführt, nureinen GSLB-URL-Parameter für eine Gateway-Definition anzugeben. Diese GSLB-URL fungiert als alternative Quelle, von der StoreFront Authentifizierungsanfragen für dieselbe Gateway-Definition akzeptiert. Dieser Parameter ist in der Befehlsausgabe vonGet-STFRoamingGatewaysichtbar. Der Zweck dieses Parameters besteht darin, die Gesamtzahl der Gateways zu verringern, die für einen einzelnen Store definiert werden müssen, um die Verwaltung zu vereinfachen. Ohne sie muss für jede eindeutige Kombination aus Gateway URL + eine eindeutige Callback-URL -Kombination definiert werden, die von Benutzern verwendet werden kann, die sich in einer Unternehmensumgebung schnell summieren kann.

Beispielsweise würden drei globale Gateways hinter einer einheitlichen GSLB-Adresse (https://www.nsg.com): eines in Amerika, eines in Europa, eines in Asien, jedes mit einer eindeutigen Rückruf-URL drei definierte Gateways erfordern. Darüber hinaus möchten diese Administratoren in der Lage sein, die Authentifizierung an jedem Gateway einzeln zu testen. Dies ist wichtig, um zu verstehen, ob GSLB-Probleme auftreten, die dazu führen, dass alternative, eindeutige Namen für jedes Gateway definiert werden. Diese Instanz bedeutet, dass insgesamt sechs Gateways für den Store konfiguriert werden müssen, die wie folgt aussehen:

| Anzeigename | Gateway-URL | vServer IP-Adresse | Rückruf-URL |

|---|---|---|---|

| GSLB US | https://www.nsg.com |

1.1.1.1 | https://callback-us.nsg.com |

| GSLB EU | https://www.nsg.com |

2.2.2.2 | https://callback-eu.nsg.com |

| GSLB AP | https://www.nsg.com |

3.3.3.3 | https://callback-ap.nsg.com |

| US-Gateway | https://us.nsg.com |

1.1.1.1 | https://callback-us.nsg.com |

| EU-Gateway | https://eu.nsg.com |

2.2.2.2 | https://callback-eu.nsg.com |

| AP-Gateway | https://ap.nsg.com |

3.3.3.3 | https://callback-ap.nsg.com |

Tabelle 1: Vollständige Gateway-Liste

Durch die Anwendung des GSLB-URL-Parameters kann die Anzahl der definierten Gateways halbiert werden, während Benutzer weiterhin eine Verbindung über alle GSLB- und eindeutigen Gateway-Adressen wie folgt herstellen können:

| Anzeigename | Gateway-URL | vServer IP-Adresse | Rückruf-URL | GSLB-URL |

|---|---|---|---|---|

| US-Gateway | https://us.nsg.com |

1.1.1.1 | https://callback-us.nsg.com |

https://www.nsg.com |

| EU-Gateway | https://eu.nsg.com |

2.2.2.2 | https://callback-eu.nsg.com |

https://www.nsg.com |

| AP-Gateway | https://ap.nsg.com |

3.3.3.3 | https://callback-ap.nsg.com |

https://www.nsg.com |

Tabelle 2: Konsolidierte Gateway-Liste mit GSLB-URL

Obwohl der Parameter “GslbUrl” genannt wird, funktioniert er genau wie ein alternativer Hostname für diese Gateway-Definition. Esmusssich nicht um eine GSLB-Adresse handeln, sondern nur um einen anderen Namen, mit dem auf denselben virtuellen Gateway-Server zugegriffen werden kann. Ein anderer Anwendungsfall kann DNS mit externen/internen Gateway-Adressen aufgeteilt werden, die an denselben virtuellen Server weitergeleitet werden.

Beachten Sie, dass dieser Parameter von der Workspace-App (Receiver) nicht erkannt wird und daher normalerweise die URLs im obigen Beispiel gedreht werden, damit Workspace-App-Clients die GSLB-Adresse weiterhin verwenden können und die Pro-Gateway-URLs bei der Verbindung über Webbrowser verwendet werden können:

| Anzeigename | Gateway-URL | IP-Adresse des virtuellen Servers | Rückruf-URL | GSLB-URL |

|---|---|---|---|---|

| US-Gateway | https://www.nsg.com |

1.1.1.1 | https://callback-us.nsg.com |

https://us.nsg.com |

| EU-Gateway | https://www.nsg.com |

2.2.2.2 | https://callback-eu.nsg.com |

https://eu.nsg.com |

| AP-Gateway | https://www.nsg.com |

3.3.3.3 | https://callback-ap.nsg.com |

https://ap.nsg.com |

Tabelle 3: GSLB-URL angepasst für Receiver- und Workspace-App

Design Takeaways

Um die vorherigen Abschnitte zusammenzufassen:

- Die Gateway-URL wird immer benötigt und muss mit der Eingabe in Webbrowser oder Workspace App (Receiver) -Clients übereinstimmen

- Die Rückruf-URL wird nur benötigt, wenn SmartAccess-CVAD-Richtlinien, kennwortlose Authentifizierungsmethoden (Smartcards, SAML usw.) oder GSLB-URLs verwendet werden

- Die IP-Adresse des virtuellen Servers wird nur benötigt, wenn eine Rückruf-URL angegeben ist und mehrere Gateways an den Store gebunden sind, für die dieselbe Gateway-URL angegeben ist

- 死GSLB-URL是诺伊尔相提并论ameter, der in StoreFront 3.9 hinzugefügt wurde. Die URL vereinfacht die Gateway-Integration mit StoreFront, wenn auf einen einzelnen virtuellen Gateway-Server über mehrere URLs zugegriffen werden kann

- Die Workspace-App (Receiver) liest den GSLB-URL-Parameter nicht, daher war die Gateway-URL immer die URL, die von diesen Clients verwendet wird, und die GSLB-URL ist eine alternative URL, die von Webbrowser-basierten Verbindungen verwendet werden kann

Auswahl einer “Standard-Appliance”

Wenn ein Administrator Remotezugriff für einen Store aktiviert, muss eine “Standard-Appliance” wie im Screenshot gezeigt definiert werden.

Abbildung 3: Standard-Appliance

Abbildung 3: Standard-Appliance

毛穴Webbrowser-basierten Zugriff帽子Einst死去ellung “Standard-Appliance” keine Auswirkungen. Für den Zugriff auf Workspace-Apps (Receiver) wird diese Einstellung bei Verbindung mit dem Store als Teil der Store-Konfiguration auf Receiver heruntergeladen. Danach wird standardmäßig Gateway verwendet. Wenn alle definierten Gateways die Gateway-URL gemeinsam nutzen, hat das Vorkommen wiederum keine Auswirkungen (Receiver verwendet nur diese Gateway-Definition, um die URL zur Authentifizierung abzurufen, sodass diese Abfrage in GSLB-Konfigurationen GSLB-weitergeleitet wird). Wie bereits erwähnt, liest die Workspace-App (Receiver) den Parameter “GSLB-URL” nicht, daher muss das Gateway, das als Standardgerät definiert ist, eine entsprechende Gateway-URL definiert sein, wie im vorherigen Abschnitt in “Tabelle 3: GSLB-URL angepasst für Receiver & Workspace-App” gezeigt.

Wenn die an den Store gebundenen Gateways unterschiedliche Gateway-URLs haben, wird die als Standard definierte Gateways von allen Receiver-Clients verwendet. Dieses Vorkommen ist problematisch, wenn Sie verschiedene Gateways definiert haben, die von verschiedenen Benutzergruppen verwendet werden sollen. Beispielsweise ein Gateway, das mit LDAP+RADIUS-Authentifizierung für Benutzer mit Token konfiguriert ist, und ein Gateway, das mit Smartcard-Authentifizierung konfiguriert ist. Wenn der Benutzer die Smart Card Gateway-URL in die Workspace-App (Receiver) eingibt, StoreFront jedoch das LDAP+RADIUS-Gateway als Standardgateway definiert hat, werden alle zukünftigen Authentifizierungsanfragen an das LDAP+RADIUS Gateway gesendet, nachdem die Workspace-App (Receiver) eine Verbindung mit StoreFront hergestellt hat , trotz dem, was der Benutzer ursprünglich eingegeben hat. Der einzige Weg, um dieses Problem zu umgehen, ist ein separater Store oder eine separate Servergruppe.

Design Takeaways

Um es zusammenzufassen:

- Store mit aktiviertem Remote-Zugriff hat ein Standard-Gateway, das definiert, welche Gateway-URL von den Workspace-App-Clients (Receiver) verwendet wird

- Um mehrere Gateway-URLs und Workspace-App (Receiver) zu verwenden, müssen separate Stores oder StoreFront-Servergruppen definiert werden

Optimales HDX-Routing

Außerhalb der Durchführung der Authentifizierung können Gateways in StoreFront auch für Optimal HDX Routing definiert werden. Mit dieser Einstellung wird ein Gateway pro Site oder Zone von Citrix Virtual Apps and Desktops zugewiesen. Der Zweck der Einstellung besteht darin, die ICA-Verbindung über ein Gateway umzuleiten, das sich vom ursprünglichen Authentifizierungspunkt des Benutzers unterscheiden kann (z. B. über ein Gateway, das näher am VDA liegt, der die Sitzung des Benutzers hostet). Wenn dieses “optimale” Gateway die Authentifizierung nicht anderweitig durchführt, benötigt es nur STA-Server, die an den Sitzungsproxy gebunden sind, und kann in StoreFront als Gateway-Typ “Nur HDX Routing” eingerichtet werden, wodurch alleAuthentifizierungseinstellungeneliminiert werden.

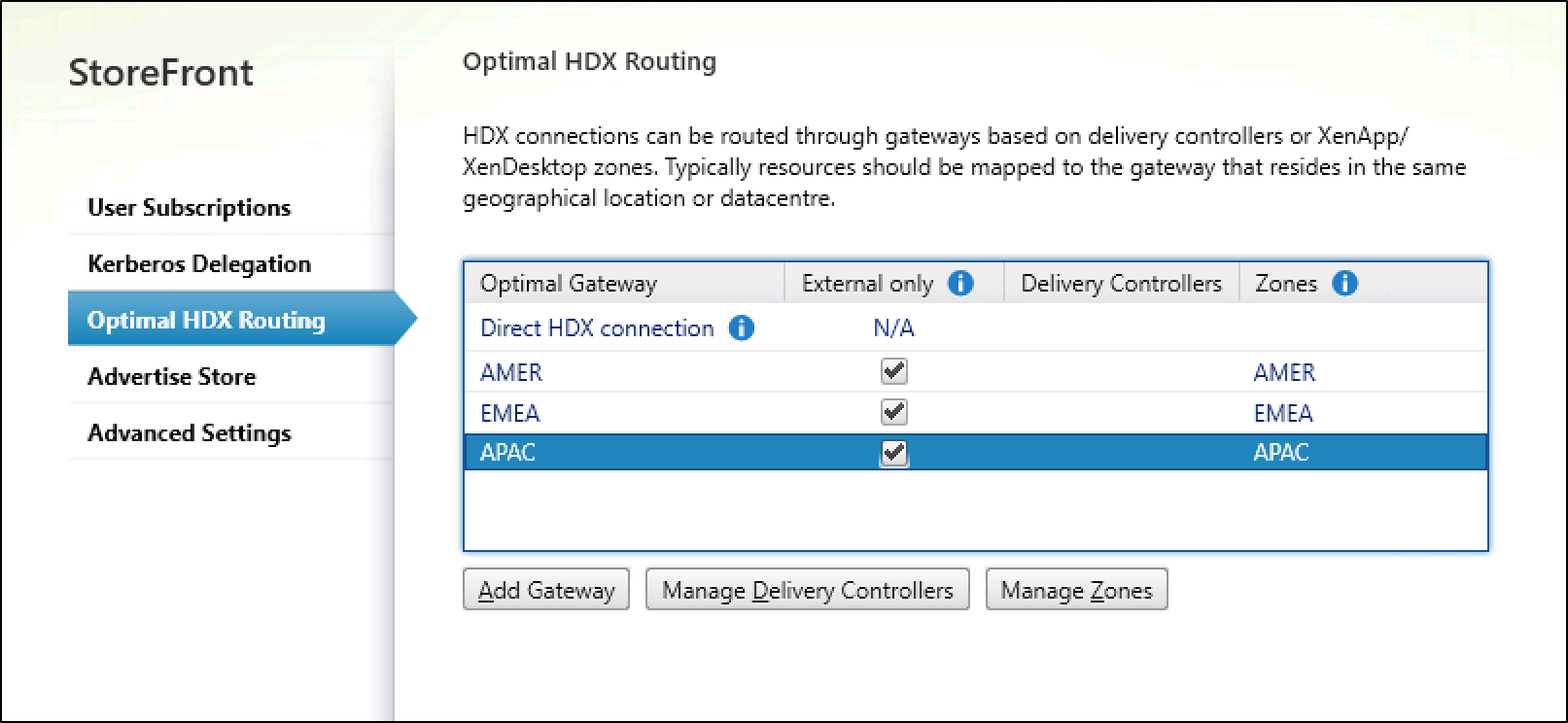

Wenn Sie dieses Gateway zu einer Site (über Delivery Controller verwalten) oder Zone (über Zonen verwalten) in den unten angezeigten Store-Einstellungen zuweisen, gibt es ein optionales KontrollkästchenNur Extern.

Abbildung 4: Optimales HDX-Routing

Abbildung 4: Optimales HDX-Routing

这张定势bedeutet, dass das optimale Gateway nur für ICA-Sitzungen verwendet wird, die “extern” stammen, d. h. Sitzungen, die Gateway-Passthrough als Authentifizierungstyp verwenden (was StoreFront voraussetzt, dass der Benutzer außerhalb des Unternehmensnetzwerks stammt). Die Einstellung gilt nicht für Benutzer, die sich direkt bei StoreFront authentifizieren (was StoreFront annimmt, bedeutet, dass sich der Benutzer im Unternehmensnetzwerk befindet). Wenn die Box deaktiviert ist, werden alle ICA-Sitzungen, die für diese Site oder Zone bestimmt sind, über das definierte Gateway geleitet, unabhängig davon, ob der Benutzer extern oder intern ist. Es gibt kein Kontrollkästchen “nur intern”. Das bedeutet, dass die definierte Gateway-URL von allen möglichen Benutzerstandorten aus erreichbar sein muss, was ohne geteiltes DNS eine Herausforderung sein kann. Dies ist ein weiterer Fall, in dem separate Stores (da dies eine Einstellung auf Store-Ebene ist) für komplexe Architekturszenarien mit optimalem HDX-Routing erforderlich sein können.

Design Takeaways

Um es zusammenzufassen:

- Für optimales HDX-Routing verwendetes Gateway ist nur an STA-Server gebunden

- Gateways, die für optimales HDX-Routing verwendet werden, können entweder “nur extern” oder “extern und intern” sein, aber nicht “nur intern”

- Separate Stores oder Servergruppen sind erforderlich, um separate interne und externe Gateway-URLs für optimales HDX-Routing zu definieren

Beacons

Beacons werden getrennt von den Gateways in der StoreFront-Konfiguration definiert und automatisch aktiviert, wenn Sie Remotezugriff für einen Store aktivieren und das erste Gateway konfigurieren. Beacons sind Website-Adressen, mit denen die Workspace-App (Receiver) erkennen kann, ob sich der Endpunkt-Client innerhalb oder außerhalb des Unternehmensnetzwerks befindet, und die Zugriffsanforderung nahtlos entweder an die StoreFront-Basis-URL weiterleiten, wenn der Client als “intern” oder die Standard-Gateway-Adresse weiterleitet, wenn der ist entschlossen, “extern” zu sein, ohne den Benutzer zu mehr Eingaben zu veranlassen. Dazu fragt die Workspace-App (Receiver) zuerst die interne Beacon-Adresse ab (vorausgesetzt, die externe, mit dem Internet ausgerichtete Adresse kann immer erreichbar sein) und greift dann nur dann auf die externen Beacon-Adressen zurück, wenn die interne fehlschlägt. Wenn es die interne URL erreichen kann (erhält eine HTTP 200-Antwort), wird angenommen, dass sich der Client im Unternehmensnetzwerk befindet und an die StoreFront Basis-URL weitergeleitet wird.

Abbildung 5: Beacons verwalten

Abbildung 5: Beacons verwalten

Beacons werden überhaupt nicht verwendet, wenn ein Benutzer über einen Webbrowser eine Verbindung herstellt. Dies liegt daran, dass ein Benutzer Eingaben liefert, indem er eine URL in die Browserleiste eingibt und den Browser daher an eine bestimmte Adresse weiterleitet. Mit der Workspace-App (Receiver) gibt der Benutzer nach der Erstkonfiguration keine weiteren Eingaben zur zu verwendenden URL an. In der Workspace-App (Receiver) werden die Basis-URL und alle konfigurierten Gateway-URLs als Teil der Konfiguration zwischengespeichert. Sie muss in der Lage sein, intelligent im Namen des Benutzers auszuwählen, welche URL verwendet werden soll, wenn der Benutzer versucht, die Anwendung zu verwenden.

Es sollte nicht erforderlich sein, die Beacon-Adressen zu ändern oder zu optimieren, sofern nicht dieselbe Gateway-URL und dieselbe StoreFront-Basis-URL verwendet werden. In diesem Fall wären dann die externen und internen Beacons identisch und die interne URL wäre extern zugänglich, was den Zweck zunichte macht. Daher müsste ein Administrator “Beacon-Adresse angeben” für das interne Beacon wählen und eine Website aufrufen, auf die nur über das Unternehmensnetzwerk zugegriffen werden kann. Andernfalls ist es einfach eine gute Fehlerbehebungspraxis zu verstehen, wie die Beacon-Adressen angewendet werden, damit sie bei der Untersuchung von Problemen mit dem Webbrowser-basierten Zugriff nicht untersucht werden.

Design Takeaways

Um es zusammenzufassen:

- Beacons werden nur Workspace App (Receiver) -Clients verwendet

- Beacons werden nur geändert, wenn die StoreFront-Basis-URL mit einer Gateway-URL übereinstimmt (und von außerhalb des Unternehmensnetzwerks aus zugänglich ist)

Referenzen

Integration von Gateway und StoreFront