Citrix SD-WAN für Entwicklungsentscheidungen von Innenheimbüros

Übersicht

Citrix SD-WAN für Home Offices kann in verschiedenen flexiblen Topologien eingesetzt werden. Es kann auch eine verbesserte Bereitstellung von Citrix Virtual Apps and Desktops-Sitzungen für Heimarbeiter bereitstellen. Dieses Entwurfsdokument enthält Anleitungen zu den Entwurfsentscheidungen zur Implementierung von Citrix SD-WAN für Home Offices, um eine optimale Nutzung durch Heimarbeiter zu ermöglichen.

Netzwerk Administration

死Netzwerkadministratoren毛皮SD-WAN-Bereits死去tellung spielen eine Schlüsselrolle bei der erfolgreichen Einführung der Lösung. Beim Entwerfen und Verwalten von SD-WAN-Bereitstellungen befassen sich Administratoren mit folgenden Themen:

- Aktivieren des Zugriffs auf Unternehmensnetzwerke für nur diejenigen Benutzer, die ihn benötigen, und halten Sie sich an die Sicherheitsanforderungen des Unternehmens

- Schnelle optimierte Bereitstellung von Hunderten oder Tausenden von Endpunkten, die geografisch über verschiedene Regionen verteilt sind

- Ermöglicht die höchste Benutzererfahrung mit unternehmensweiten Geschäftsrichtlinien über Quality of Service

- Stabilisierung der Leistung und Benutzererfahrung bei gleichzeitiger Berücksichtigung so vieler Ungleichheiten wie überschaubar

Der Erfolg jeder Bereitstellung hängt von der nahtlosen Ausführung sowohl auf technischer als auch auf geschäftlicher Ebene ab. Weitere Einzelheiten und Empfehlungen finden Sie in diesem Dokument, um den Netzwerkadministrator bei der Durchführung einer erfolgreichen SD-WAN-Bereitstellung zu unterstützen.

Überlegungen zur Netzwerksicherheit

死Ermoglichung des das Unternehmens Zugriffs再见netzwerk zu Home Offices eröffnet potenzielle Angriffsvektoren. Daher wird dringend empfohlen, zusätzliche Vorsichtsmaßnahmen zu treffen, um so viele Risiken wie möglich zu reduzieren. Einige dieser Schritte können Folgendes umfassen:

- trennen Sie das Netzwerk, indem Sie Barrieren hinzufügen und die Reichweite neu eingeführter Segmente wie Heimarbeiter einschränken

- Eliminieren Sie Komplexität, indem Sie den Home Office-Anwendungsfall auf einen überschaubaren Bereich beschränken

- Steuern Sie die Endpunkte, indem Sie Netzwerkverbindungen überwachen und jeglichen lokalen Gerätezugriff vermeiden

- Überwachen Sie die Endpunktaktivität, indem Sie Endpunkte ständig überwachen und Warnungen einrichten, wenn das Endpunktverhalten von der Norm abweicht

- Erweitern Sie die SD-WAN-Lösung mit Sicherheitsschutz durch Cloud-Dienste (z. B. Citrix Secure Internet Access, Zscaler oder Palo Alto Prisma)

- Nutzen Sie High-End-SD-WAN Advanced Edition-Appliances, um einen integrierten Sicherheitsstapel freizuschalten oder Firewalls von Drittanbietern (z. B. Palo Alto, Checkpoint) als Virtual Network Functions (VNF) mit einfacher Integration mit branchenführenden Sicherheitsanbietern zu nutzen

Bevor我们爹妈ausfuhrlich麻省理工学院Sicherheitsaspekte für das Netzwerk befassen, beschreiben wir zunächst eine Entwurfsentscheidung, die getroffen werden muss, wenn das Home Office-Verkehrsprofil Citrix Virtual Apps and Desktops umfasst.

ENTSCHEIDUNG: Bereitstellung Citrix Virtual Apps and Desktops

毛皮一张optimale Sicherheit贝der Ausweitung des Unternehmensnetzwerks auf Remote-Ressourcen wird immer empfohlen, Citrix Technologien wie Citrix Virtual Apps and Desktops zu verwenden. Diese Technologie ist seit vielen Jahren im Bereich Virtual Client Computing tätig und kann bei der Gestaltung eines sicheren Netzwerks helfen. Hier finden Sie weitere Informationen zuSicherheit für Citrix Virtual Apps and Desktops. Citrix SD-WAN kann mit dieser Lösung gekoppelt werden, um Remote-Standorte besser zu liefern, an denen das WAN möglicherweise nicht immer zuverlässig ist.

Benutzer stellen remote eine Verbindung zu Citrix Virtual Apps and Desktops auf jedem Gerät und von jedem Standort her her. Im Data Center-Netzwerk ist der eingehende Front-End-Datenverkehr aus Sicherheitsgründen vom Back-End-Datenverkehr zwischen den Infrastrukturservern und -diensten von Citrix Virtual Apps and Desktops isoliert. Dieser Ansatz ermöglicht die Verwendung separater entmilitarisierter Zonen (DMZs) zur Isolierung von Front-End- und Back-End-Verkehrsströmen sowie zur granularen Firewall-Kontrolle und -Überwachung.

Ein Ansatz wäre, eine buchbeendete SD-WAN-Lösung direkt in den Pfad des Citrix Virtual Apps and Desktops Traffic zu platzieren. In dieser Bereitstellung können SD-WAN-Geräte Funktionen wie Link-Aggregation, Ausfallsicherheit bei Untersekunden und QoS bereitstellen, um den verschlüsselten HDX-Verkehr gegenüber anderen Verkehrstypen zu priorisieren.

Es ist jedoch wichtig zu verstehen, dass die SD-WAN-Appliances in diesem Szenario nur die verschlüsselte Nutzlast sehen. Der Datenverkehr, der über das SD-WAN-Overlay bereitgestellt wird, wird zwischen dem Benutzerendpunkt und dem Citrix Gateway verschlüsselt. Verschlüsselter Datenverkehr bedeutet, dass die automatische QoS-Funktion von SD-WAN nicht funktioniert, zusammen mit SD-WAN Quality of Experience (QoE), die für den HDX-Datenverkehr berichten. HDX Auto-QoS wurde entwickelt, um die HDX-Sitzung bei der Bereitstellung zwischen den SD-WAN-Peers dynamisch zu untersuchen. Es ermöglicht die Unterscheidung zwischen den verschiedenen Kanälen, die eine einzelne HDX-Sitzung umfassen. Diese Funktion wird auch als Multi-Stream ICA bezeichnet, was die Priorisierung interaktiver Kanäle über den Massendatenkanälen ermöglicht, was zu einer verbesserten Endbenutzererfahrung führt. Ein wesentlicher Vorteil bei der Integration von Citrix SD-WAN besteht darin, dass die Citrix Virtual Apps and Desktops-Server die Sitzung in Single-Stream ICA beibehalten können, während SD-WAN dynamisch Multistream-ICA über den virtuellen Pfad /Overlay liefert.

Der empfohlene Ansatz wäre, Benutzern, die von Home Offices kommen, SD-WAN mit einer anderen Zugriffsmethode zu versehen als typische externe Benutzer, die ins Internet kommen.

Home Worker-Client-Endpunkte, die sich über das SD-WAN-Overlay verbinden, müssen als sicher angesehen werden und den direkten Zugriff auf Citrix Virtual Apps and Desktops-Ressourcen gewähren, zum Beispiel eine “interne” StoreFront-URL, ohne Citrix Gateway zu intervenieren. Bei dieser Methode wird der HDX-Verkehr nicht als SSL-verschlüsselt übertragen, sodass die SD-WAN-Geräte das HDX-Protokoll über Port 2598 sehen und die Auto-QoS-Funktionen initiieren können. Die Auto-QoS-Funktion auf SD-WAN erfordert die Verwendung von Citrix Virtual Apps and Desktops LTSR 7-1912 oder höher. In diesem Szenario ist der HDX-Verkehr immer noch geschützt, da er das WAN durchläuft, da SD-WAN-Peers AES-verschlüsselte Tunnel über alle verfügbaren WAN-Pfade zwischen den SD-WAN-Geräten im Netzwerk einrichten. Darüber hinaus gibt es einen integrierten Authentifizierungsprozess mit Rotation des Verschlüsselungsschlüssels, der dazu beiträgt, die Schlüsselregeneration für jeden virtuellen Pfad in Intervallen von 10-15 Minuten sicherzustellen. Daher sind nur vertrauenswürdige Peers auf dem WAN-Overlay erlaubt. Hier finden Sie weitere Informationen zuBest Practices für Citrix SD-WAN Sicherheit

Ein weiterer Ansatz zur Bypass der Verschlüsselung durch Gateway nach der Authentifizierung, sodass das SD-WAN unverschlüsseltes HDX sieht, ist die Verwendung von Beacons. Beacons sind URLs, die die Citrix Workspace-App (CWA) zu kontaktieren versucht, um festzustellen, ob sich der Client-Host-Computer in einem internen Netzwerk oder einem externen Netzwerk befindet. Zum Beispiel eine Zweigstelle, Home Offices mit einem SD-WAN 110 bzw. einem Coffee Shop oder Flughafen. Wenn CWA den internen Beacon-Point nicht kontaktieren kann und eine Antwort auf externe Beacon-Punkte erhält, bedeutet dies, dass sich das Benutzergerät außerhalb des internen Netzwerks befindet und über Citrix Gateway eine Verbindung zu Desktops und Anwendungen herstellen muss und der HDX-Datenverkehr verschlüsselt werden muss. SD-WAN Home Office-Netzwerke müssen als interne Netzwerke betrachtet werden und Citrix Gateway Bypass, um unverschlüsselten HDX-Verkehr bereitzustellen. Hier finden Sie weitere Informationen zuBeacon-Konfiguration.

Bei einer Bereitstellung mit Citrix Virtual Apps and Desktops werden Daten und Workloads im Rechenzentrum sicher aufbewahrt. Sogar der Zugang zum Internetverkehr wird über lokale Internetverbindungen im Rechenzentrum abgewickelt. Der Internetverkehr durchläuft das neue WAN-Overlay für den Remote-Benutzer nicht. Wenn die HDX-Umleitung für unterstützte Client-Hosts aktiviert ist, wird nur in bestimmten Szenarien Internetverkehr wie Microsoft Teams aus der HDX-Sitzung herausgebrochen, damit der Remote-Client-Host ihn mit lokalen Internetquellen abrufen kann. Hier kann das Home Office SD-WAN aktiviert werden, damit der Internet Service diesen Datenverkehr entsprechend weiterleiten kann. Es kann über Internet-Breakout direkt an Office 365 Cloud weitergeleitet werden.

Beschränken Sie Heimnetzwerke durch Firewall DMZ

明信片Uberlegung zum der Netzwerksicherheit设计wäre es, den Home-Office-Datenverkehr zu unterstützen und Ressourcen und Konnektivität über Firewalled DMZs auf das Unternehmensnetzwerk zu beschränken. Darüber hinaus können Firewall-Richtlinien auf den SD-WAN-Geräten zentral auf alle SD-WAN-Geräte in Remote-Home-Office-Netzwerken übertragen werden. Diese Richtlinien begrenzen den für das “New WAN Overlay” zulässigen Datenverkehr auf bestimmte Anwendungen, Protokolle und/oder Server-IPs usw.

Die Auswahl der Netzwerktopologie ist von zentraler Bedeutung für die Planung der Remote-Access-Architektur, um sicherzustellen, dass sie die erforderlichen Funktions-, Leistungs- und Sicherheitsanforderungen unterstützen kann. Das Design der Remote-Access-Architektur muss in Zusammenarbeit mit dem Sicherheitsteam abgeschlossen werden, um die Einhaltung der Sicherheitsanforderungen und -standards des Unternehmens zu gewährleisten. In beiden Fällen, um die typischen Schwachstellen auf der letzten Meile des WAN zu beheben, behebt das neue SD-WAN-Overlay direkt Probleme, die normalerweise bei gemeinsamen Internetzugangslinks für die meisten Hausangestellten auftreten. Dieser Vorteil macht es zu einer unverzichtbaren Lösung, um glücklichen und produktiven Hausarbeitern eine optimale Benutzererfahrung zu bieten.

Segmentieren Sie das Netzwerk mit Routingdomänen (VRF-Lite)

Citrix SD-WAN ermöglicht die Segmentierung der SD-WAN-Bereitstellung für mehr Sicherheit und Verwaltbarkeit mithilfe von Virtual Routing and Forwarding. Diese Fähigkeit auf Citrix SD-WAN wird Routingdomänen genannt. Eine vorhandene Citrix SD-WAN SD-WAN-Bereitstellung, die Remote-Standorte mit Rechenzentren verbindet, kann eine neue Home-Office-Routingdomäne einführen, um den Netzwerkverkehr im Home Office-Netzwerk vom Netzwerkverkehr des Unternehmens zu trennen. Jede Routingdomäne verwaltet ihre eigene eindeutige Routing-Tabelle auf den SD-WAN-Geräten. Ein virtueller Pfad kann alle Routingdomänen kommunizieren. Beim Eindringen eines Pakets in den Tunnel wird das Paket basierend auf der Routingdomäne markiert, die mit der Schnittstelle verknüpft ist, die zum Eintreten in das System verwendet wird. Innerhalb des Tunnels wird jedes Paket mit seiner zugehörigen Routingdomäne versehen, und beim Ausstieg des Tunnels wird die zugehörige Routingtabelle für die ordnungsgemäße Lieferung verwendet. Die vorhandene SD-WAN-Site-Bereitstellung kann die Standard-Routingdomäne verwenden. Die neue Routingdomäne kann dem Head-End-SD-WAN-Gerät hinzugefügt werden, das eine dedizierte Schnittstelle nutzt. Diese Domäne kann Zugriff auf begrenzte Home-Office-Ressourcen im Unternehmensnetzwerk ermöglichen, wie nachfolgend dargestellt.

Hier finden Sie weitere Informationen zuCitrix SD-WAN SD-WAN-Routingdomänen

Überlegungen zum Design von Heimbüro-Netzwerken

Die schnelle Bereitstellung von Tausenden von Endpunkten kann einfach durch zentrale Verwaltungstools durchgeführt werden, die für große SD-WAN-Bereitstellungen entwickelt wurden. Wenn möglich, müssen Administratoren jedoch die Komplexität eliminieren, indem sie den Anwendungsfall des Privatbenutzers auf einen überschaubaren Umfang beschränken. Zum Beispiel, indem das anfängliche Home-Office-Netzwerkdesign beibehalten wird, um nur einen Bereitstellungsmodus auf einer bestimmten Plattform zu unterstützen. Die Optionen sind jedoch zahlreich und hängen wiederum stark von der Verfügbarkeit des lokalen Netzwerks der Heimbüros ab. Im Folgenden skizzieren wir einige potenzielle Optionen mit Blick auf unterschiedliche lokale Netzwerkvarianzen. Wir besprechen auch potenzielle Vorteile und Dinge, die bei der Einführung eines SD-WAN-Geräts zur Bedienung des Home-Office-Netzwerks zu berücksichtigen sind.

ENTSCHEIDUNG: WAN Links

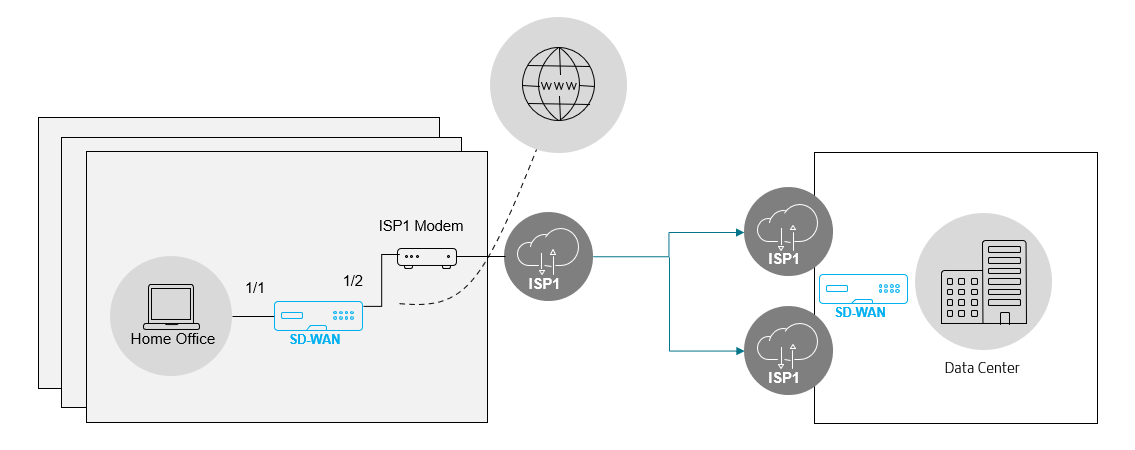

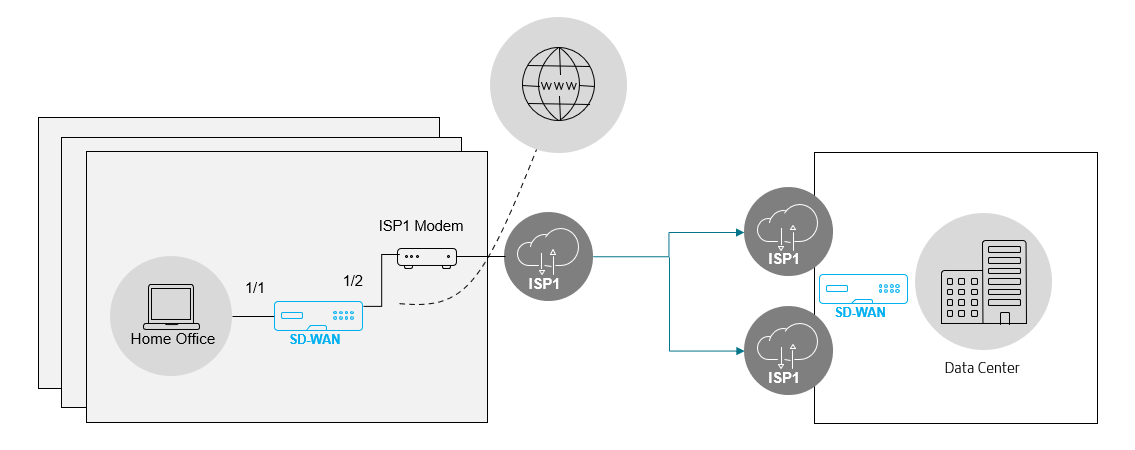

Einzelner ISP (VPN-Ersatz)

- Anbieter:

- ISP #1 (nur einer)

- ISP #1 (nur einer)

- Die Vorteile:

- Site-to-Site (ermöglichen viele Geräte, die gleichzeitig mit dem SD-WAN Remote Work Network verbunden sind), wodurch die Notwendigkeit mehrerer Point-to-Site-VPN-Verbindungen entfällt

- Schnellerer Zugriff auf Unternehmensressourcen (lokale SD-WAN MCN/RCN Regional POPs)

- Bessere Sicherheit mit eingebetter Firewall der Enterprise-Klasse für die Verwendung eines lokalen Internet-Breakouts

- Vorteile des virtuellen Pfades/Overlay:

- Bessere Leistung mit QoS (bidirektional und zwischen Protokollen)

- Anwendungsbasiertes Routing

- Verlustminderung (Paketduplizierung/erneute Übertragung)

- Mehrere DC-WAN-Verbindungen können weiterhin Redundanz für DC-Ausfälle bieten

- Lokaler Link Adaptive Bandbreitenerkennung

- Zentrale Verwaltung mit SD-WAN Orchestrator (Konfiguration, Berichte, Warnungen usw.)

- Link-Überwachung/Metriken (nützlich für SLA-Konformität)

- (optional) DHCP-Server für das Remote-Arbeitsnetzwerk

- (optional) Citrix Secure Internet Access für internetgebundenen Datenverkehr

- Überlegungen:

- Kein SD-WAN-Overlay-Lastausgleich aufgrund einer einzelnen ISP-WAN-Verbindung

- Keine SD-WAN-Overlay-Ausfallsicherheit aufgrund einer einzelnen ISP-WAN-Verbindung

- Kein lokaler Internet-Lastausgleich aufgrund einer einzelnen ISP-WAN-Verbindung

- Keine lokale Internet-Ausfallsicherheit aufgrund einer einzelnen ISP-WAN-Verbindung

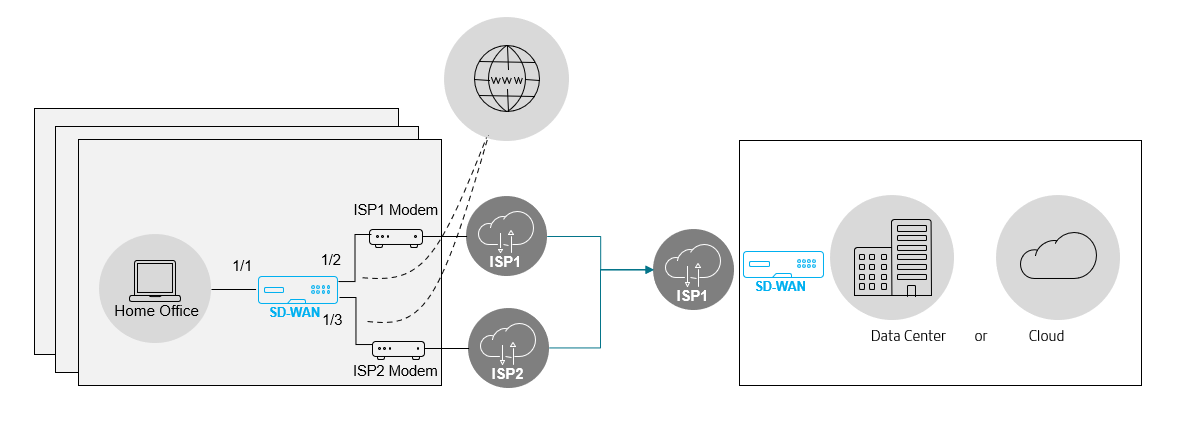

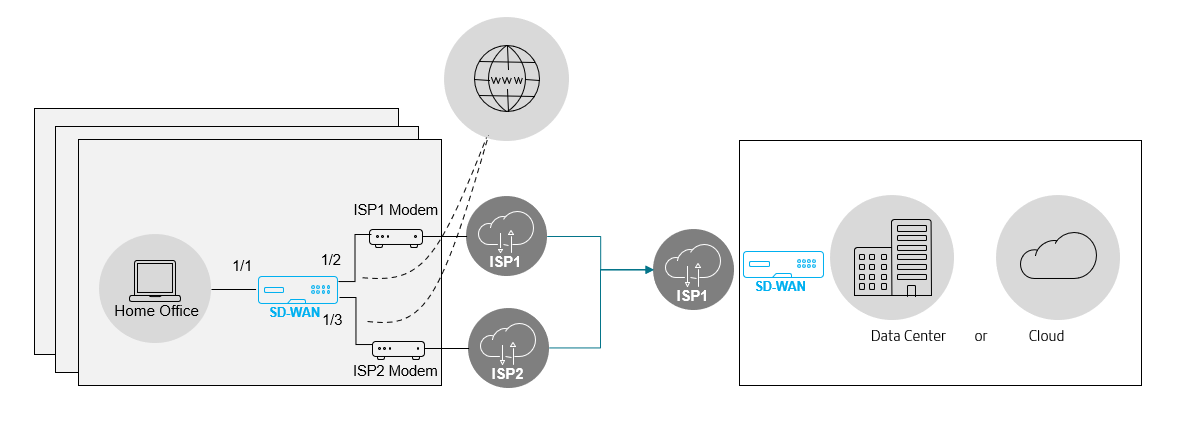

Dualer ISP

- Anbieter:

- ISP #1

- ISP #2

- Vorteile (Zusätzlich zu den Vorteilen von Single ISP):

- Site-to-Site mit höherer, aggregierter Bandbreite gleichzeitig unter Verwendung mehrerer ISP-WAN-Verbindungen

- SD-WAN überlagert den Lastenausgleich gleichzeitig unter Verwendung beider ISP-WAN-Verbindungen

- SD-WAN-Overlay-Resilienz unter Verwendung beider ISP-WAN-Verbindungen

- Lokaler Internet-Lastenausgleich gleichzeitig mit beiden ISP-WAN-Verbindungen

- Lokale Ausfallsicherheit des Internets mit beiden ISP-WAN-Verbindungen

- (optional) Ausfallsicherheit gegenüber Citrix Secure Internet Access für internetgebundenen Datenverkehr

- Überlegungen:

- Zusätzliche Kosten für den zweiten ISP WAN Link

- Zeit und Mühe für die Einrichtung von ISP #2

- Benötigt zusätzliche Hardware (Modem für ISP #2)

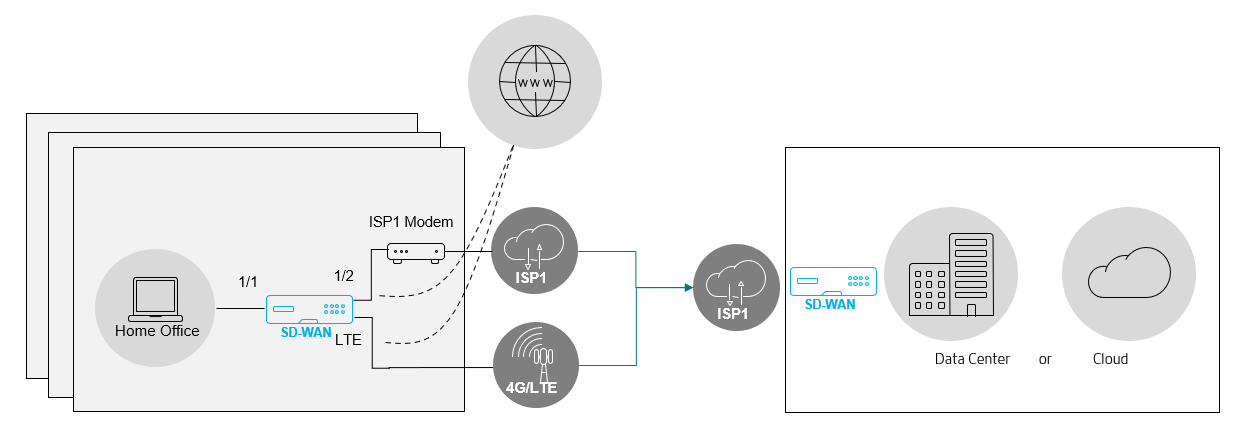

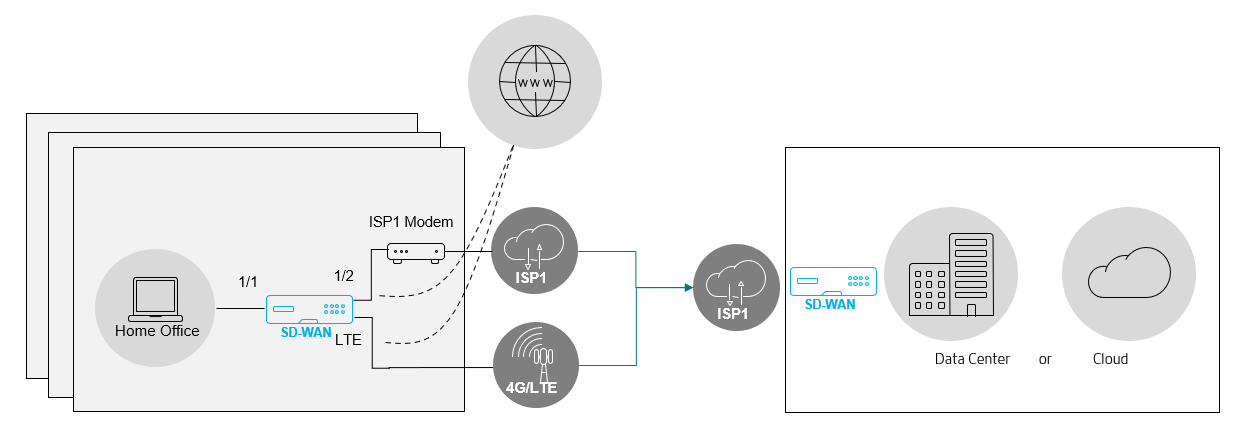

ISP + LTE

- Anbieter:

- ISP #1

- LTE #1 (drahtloser Transport als zweite WAN-Verbindung)

- Vorteile (Zusätzlich zu den Vorteilen von Dual ISP):

- Einfachere Einrichtung der zweiten WAN-Verbindung

- Keine zusätzlichen Komponenten und Kabel erforderlich (Embedded Modem)

- Überlegungen:

- Die Kosten sind potenziell höher pro MB/Monat als die Option “verkabelter ISP”

- Beschränkt auf die vertraglich vereinbarte monatliche Bandbreitenzuweisung (Überschreit ist ein zusätzlicher Aufwand)

- Wireless ist langsamer als kabelgebundene Transporte

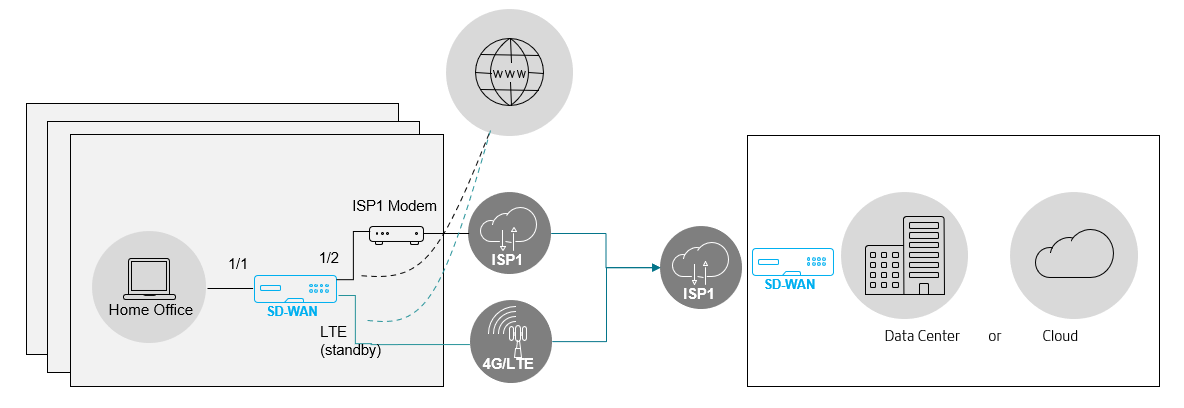

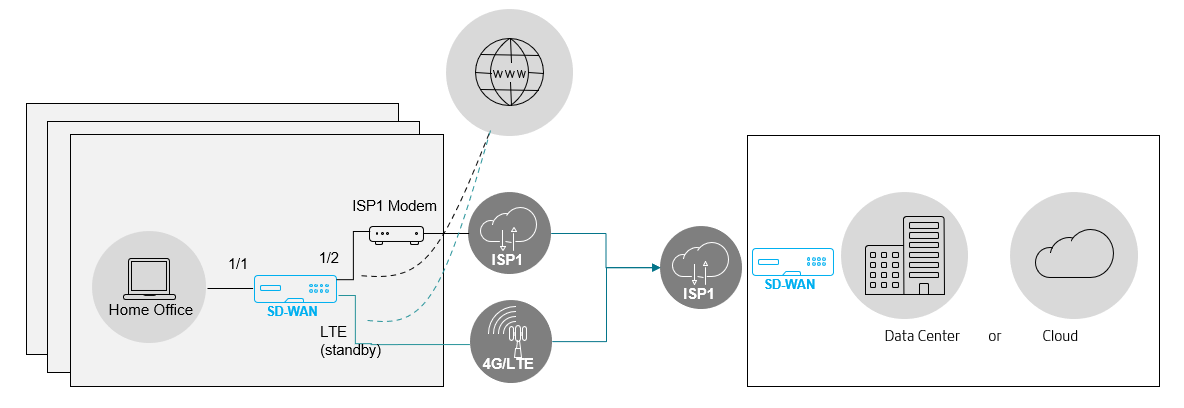

ISP + LTE (Standby)

- Anbieter:

- ISP #1

- LTE #1 (wird als zweiter WAN-Link im Standby-Modus verwendet)

- Vorteile (Zusätzlich zu den Vorteilen von Single ISP):

- Die Kosten können mit Standby-Funktionen von On-Demand- und letztem Ausweg verwaltet werden

- SD-WAN-Overlay-Resilienz unter Verwendung beider ISP-WAN-Verbindungen

- Lokale Ausfallsicherheit des Internets mit beiden ISP-WAN-Verbindungen

- Überlegungen:

- Kein SD-WAN Overlay Load Balancing durch einzelne aktive WAN-Verbindung

- Kein lokaler Internet-Lastausgleich aufgrund einer einzelnen aktiven WAN-Verbindung

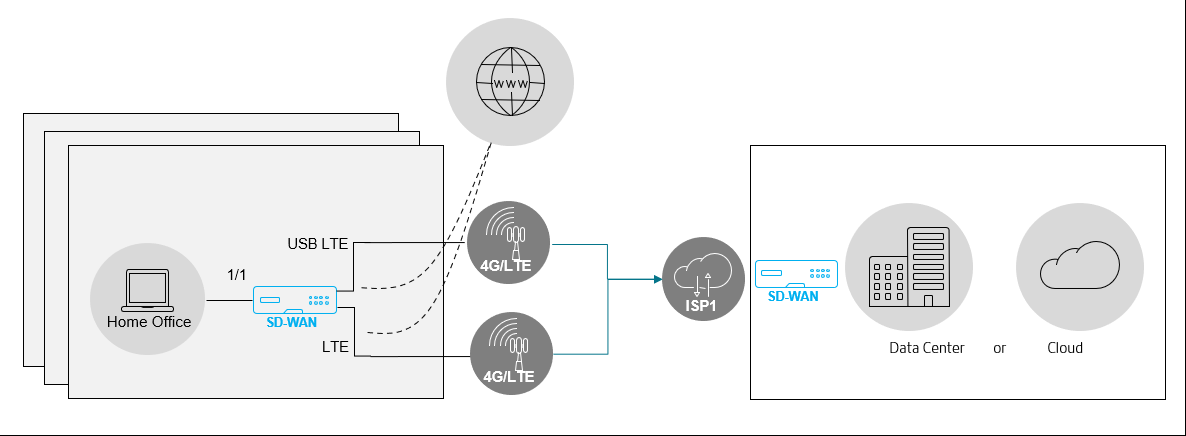

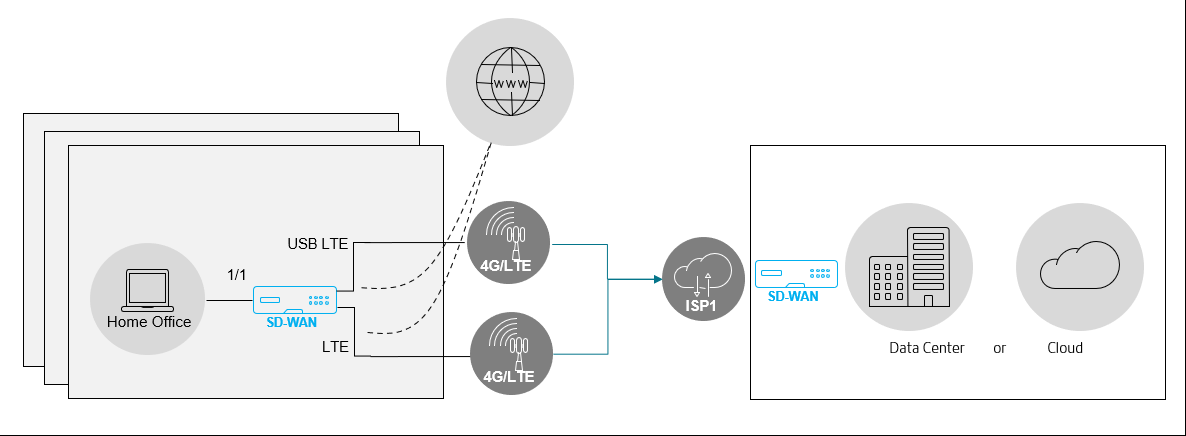

Duales LTE

- Anbieter:

- LTE #1

- LTE #2

- Vorteile (Zusätzlich zu den Vorteilen von Dual ISP):

- Einfachere Einrichtung der zweiten WAN-Verbindung

- Neben dem USB-LTE-Dongle sind keine zusätzlichen Komponenten und Kabel erforderlich (Embedded Modem)

- Überlegungen:

- Die Kosten sind potenziell höher pro MB/Monat als die Option “verkabelter ISP”

- Beschränkt auf vertraglich vereinbarte monatliche Bandbreitenzuweisung (Überschreite sind zusätzliche Kosten)

- Wireless ist langsamer als kabelgebundene Transporte

Jeder oben beschriebene Anwendungsfall kann durch zusätzliche WAN-Verbindungen (ISP oder LTE) erweitert werden, wodurch die verfügbare Bandbreite weiter erhöht und die Netzwerkverfügbarkeit für den Remote-Heimarbeiter verbessert wird.

Referenzen

Weitere Informationen finden Sie unter:

Citrix SD-WAN Home-Office-POC-Leitfaden- erfahren Sie, wie Sie einen Proof of Concept von Citrix SD-WAN für ein Home Office implementieren

Technikübersicht für Citrix SD-WAN Heimbüro- bietet einen Überblick über die Verwendung von Citrix SD-WAN für ein Home Office