SSL-Offload-Konfiguration

Um das SSL-Offloading zu konfigurieren, müssen Sie die SSL-Verarbeitung auf der Citrix ADC-Appliance aktivieren und einen SSL-basierten virtuellen Server konfigurieren。Der virtuelle Server fängt SSL-Verkehr ab, entschlüsselt den Datenverkehr und leitet ihn an einen Dienst weiter, Der an den virtuellen Server gebunden ist。Um zeitkritischen Datenverkehr wie Medienstreaming zu sichern, können Sie einen virtuellen DTLS-Server konfigurieren。Um das SSL-Offloading zu aktivieren, müssen Sie ein gültiges Zertifikat und einen gültigen Schlüssel importieren und das Paar an den virtuellen服务器绑定。

SSL aktivieren

嗯SSL-Verkehr zu verarbeiten, müssen Sie die SSL-Verarbeitung aktivieren。Sie können SSL-basierte Entitäten wie virtuelle Server und Dienste konfigurieren, ohne die SSL-Verarbeitung zu aktivieren。“你是我的朋友,我是你的朋友”。

SSL-Verarbeitung über die CLI aktivieren

Geben Sie and der eingabeauforforderung Folgendes ein:

启用ns feature SSL show ns feature Beispiel:

enable ns feature SSL Done show ns feature特征首词缩略词状态------- ------- ------ 1)Web日志WL OFF 2)防雷SP ON 3)负载均衡LB ON…9) SSL卸载SSL ON…24) NetScaler Push Push OFF Done SSL-Verarbeitung über die GUI aktivieren

航海家Sie zu系统> Einstellungen, und klicken Sie in der Gruppe莫迪和Funktionen汪汪汪Grundfunktionen konfigurieren, und klicken Sie aufSSL-Offloading.

Konfigurieren von Diensten

Auf der Citrix ADC-Appliance stellt ein Dienst einen physicischen服务器服务器。设备物理服务器网络设备与设备状态überwachen kann。

Hinzufügen eines Dienstes über die CLI

Geben Sie an der eingabeauforderung die folgenden Befehle ein,嗯einen Dienst hinzuzufügen和die Konfiguration zu überprüfen:

add service ( | ) show service Beispiel:

add service sslsvc 198.51.100.225 SSL 443 Done sh SSL service sslsvc后端SSL高级SSL配置:DH: DISABLED DH私钥指数大小限制:DISABLED Ephemeral RSA: DISABLED会话重用:ENABLED Timeout: 300秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText端口:0 Server Auth: DISABLED SSL重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: DISABLEDENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: ??DHE密钥交换与PSK: ??背景信息:??ECC曲线:P_256, P_384, P_224, P_521 1)密码名:DEFAULT_BACKEND描述:Backend SSL会话的默认密码列表Done Ändern oder entfernen Sie einen Dienst über die CLI

Um einen Dienst zu ändern, verwenden Sie den Befehl集合服务。die entspricht genau dem Befehl add service, außer dass Sie den Namen eines vorhandenen Dienstes eingeben。

嗯einen Dienst zu entfernen, verwenden Sie den Befehl rm service, der nur das

Rm service Beispiel:

Rm服务SSLSVC “我的信仰”ändern,“我的信仰”集合服务,“wählen我的信仰参数”和“ändern我的爱因斯坦”。

set service ( | ) Beispiel:

set service sslsvc 198.51.100.225 SSL 443 Konfigurieren Sie einen Dienst über die GUI

航海家Sie zu流量管理>负载均衡> Dienste《以前的生活和生活的准则》。

Virtuelle SSL-Serverkonfiguration

Für sichere Sitzungen muss eine verindung zwischen dem客户端和einem SSL-basierten virtuellen服务器auf der Citrix ADC-Appliance hergestellt werden。Der virtuelle SSL-Server fängt den SSL-Verkehr ab, entschlüsselt ihn und verarbeitet ihn, bevor er an Dienste gesendet wid, die an den virtuellen Server gebunden sind。

Hinweis:Der virtuelle SSL-Server wauf Der Citrix ADC-Appliance als heruntergefahren markiert, bis ein gültiges Zertifikat-/Schlüsselpaar und mindestens ein Dienst daran gebunden sind。Ein SSL-basierter virtueller Server ist Ein virtueller Lastausgleichsserver vom Protokolltyp SSL oder SSL_TCP。思杰ADC-Appliance aktiviert sein。

Fügen Sie über die CLI einen SSL-basierten virtuellen Server hinzu

Geben Sie an der eingbauaufforderung die folgenden Befehle ein, um einen SSL-basierten virtuellen服务器zu erstellen und die Konfiguration zu überprüfen:

add lb vserver (serviceType) show ssl vserver Beispiel:

add lb vserver sslvs SSL 192.0.2.240 443 Done sh SSL vserver sslvs vserver的高级SSL配置sslvs: DH: DISABLED DH私钥指数大小限制:DISABLED临时RSA: ENABLED刷新计数:0会话重用:ENABLED超时:120秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText端口:0客户端认证:DISABLED SSL重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP钉书:DISABLED HSTS: DISABLED HSTS包括ubisdomains: NO HSTS Max-Age: 0 SSLv2:DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED Push Encryption Trigger: Always Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: DISABLED DHE Key Exchange With PSK: NO Tickets Per Authentication Context: 1 ECC Curve: P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT Description:加密强度的默认密码列表>= 128bit Done Ändern oder entfernen Sie einen SSL-basierten virtuellen Server über die CLI

Verwenden Sie den设置lb vserverBefehl, um die Lastausgleichseigenschaften eines virtuellen SSL-Servers zu ändern。Der Befehl设置ähnelt dem添加lb vserverBefehl, außer dass Sie den Namen eines vorhandenen virtuellen Servers eingeben。嗯死SSL-Eigenschafteneines SSL-basierten virtuellen Servers zu ändern, verwenden Sie den设置SSL vserverBefehl。Weitere Informationen finden Sie im Abschnitt " Virtuelle SSL-Server-Parameter " weiter unten auf dieser Seite。

嗯einen virtuellen SSL-Server zu entfernen, verwenden Sie denRm lb vserverBefehl, der nur das<名称>论点akzeptiert。

Konfigurieren eines SSL-basierten virtuellen Servers über die GUI

航海家Sie zu流量管理>负载均衡> Virtuelle服务器, erstellen Sie einen virtuellen Server and geben Sie das Protokoll als SSL an。

Binden Sie Dienste an den virtuellen SSL-Server

Die ADC-Appliance leitet entschlüsselte SSL-Daten an Server im Netzwerk weiter。Um Daten weiterzuleiten, müssen Dienste, die diese physischen Server darstellen, an den virtuellen Server gebunden sein, der die SSL-Daten empfängt。

In der Regel ist die verindung zwischen der ADC-Appliance and dem physicischen Server sicher。Daher muss die Datenübertragung zwischen der Appliance und dem physischen Server nicht verschlüsselt werden。Sie können jedoch End-to-Ende-Verschlüsselung bereitstellen, indem Sie die Datenübertragung zwischen der Appliance und dem Server verschlüsseln。Weitere Informationen发现Sie unterKonfigurieren des SSL-Offloading mit End-to-End-Verschlüsselung.

Hinweis:Aktivieren Sie die Lastenausgleichsfunktion auf der ADC-Appliance, bevor Sie Dienste an den SSL-basierten virtuellen服务器绑定。

Binden eines Dienstes a einen virtuellen Server mit der CLI

Geben Sie an der eingbaufforderung die folgenden Befehle ein, um den Dienst an den virtuellen服务器zu benden and die configuration zu überprüfen:

绑定lb vserver show lb vserver Beispiel:

bind lb vserver sslvs sslsvc Done sh lb vserver sslvs sslvs (192.0.2.240:443) - SSL Type: ADDRESS State: DOWN[Certkey not bound] Last State change was at Wed May 2 11:43:04 2018 Time since Last State change: 0 days, 00:13:21.150 Effective State: DOWN Client Idle Timeout: 180 sec DOWN State flush: ENABLED Disable Primary vserver On DOWN: DISABLED Appflow logging: ENABLED否绑定服务:1 (Total) 0 (Active)配置方法:LEASTCONNECTION BackupMethod: ROUNDROBIN模式:IP持久化:NONE Vserver IP和端口插入:OFF Push: DISABLED Push Vserver: Push Multi client: NO Push Label Rule: NONE L2Conn: OFF Skip持久化:无Listen Policy: NONE IcmpResponse: PASSIVE RHIstate: PASSIVE New Service Startup Request Rate: 0 PER_SECOND, Increment Interval: 0 Mac Mode Retain Vlan: DISABLED DBS_LB: DISABLED Process Local: DISABLE流量域:0 TROFS Persistence honored: ENABLED Retain Connections on Cluster: NO 1) sslsvc (198.51.100.225: 443) - SSL State: DOWN Weight: 1 Done Trennen Sie einen Dienst über die CLI von einem virtuellen Server

Geben Sie and der Eingabeaufforderung den folgenden Befehl ein:

unbind lb vserver Beispiel:

解除lb vserver sslvs sslsvc Done Binden Sie einen Dienst über die GUI一个einen virtuellen服务器

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器.

- Öffnen Sie einen virtuellen Server und klicken Sie im AbschnittKachel负载均衡虚拟服务器服务绑定.

“你在现场”负载均衡虚拟服务器服务绑定Registerkarte驾到Bindungen hinzufugen,klicken Sie auf klicken,嗯螺母Dienst auswahlenauszuwählen,和aktivieren Sie das Kontrollkästchen neben dem zu bindenden Dienst。

- 祝你好运AuswahlenUnd dann aufBinden

Konfigurieren eines virtuellen Servers mit Servernamenangabe (SNI) für das sichere托管mehererer站点

Virtuelles Hosting wid von Webservern verwendet, um mehr als einen Domainnamen mit derselben ip - address zu hosten。Die Appliance unterstützt das Hosting meherer sicherer Domänen, indem sie Die SSL-Verarbeitung mithillife transparenter SSL-Dienste oder virtueller serverbasierter SSL-Offloading von den Webservern auslagert。Wenn jedoch mehere Sites auf demselben virtuellen Server gehostet werden, ist der SSL-Handshake abgeschlossen, bevor der erwartete Hostname an den virtuellen Server gesendet wden。Daher kann die家用电器,welches Zertifikat dem客户端,Herstellen einer verindung vorgelegt werden soll。Dieses问题鸟gelöst, indem SNI auf dem virtuellen Server aktiviert鸟。SNI ist eine Transport Layer Security (TLS) -Erweiterung, die vom Client verwendet wid, um den Hostnamen während der Handshake-Initiierung anzugeben。Die ADC-Appliance vergleicht diesen Hostnamen mit allgemeinen Namen and vergleichen, falls er nicht übereinstimmt, mit dem alternativen Antragstellernamen (SAN)。Wenn der Name übereinstimmt, legt die Appliance dem客户端das entsprechende Zertifikat vor。

Ein通配符- ssl - zertifikat ermöglicht die SSL-Verschlüsselung für mehere Subdomänen, wenn dieselbe Organisation diese Domänen kontrolliert und under Domainname der zweiten Ebene derselbe ist。Beispielsweise kann in Wildcard-Zertifikat, as a ein sportnet.com " *.sports.net " ausgestellt wurde, verwendet werden,嗯Domänen wie " login.sports.net " und " help.sports.net " zu sichern。Die Domäne " login.ftp.sports.net " kann nicht gesichert werden。

Hinweis:Auf einer ADC-Appliance werden nur DNS-Einträge für Domänenname, URL和E-Mail-ID im Feld圣不。

Mit der Option -SNICert können Sie mehere Serverzertifikate an einen einzelnen virtuellen SSL-Server oder transparenten Dienst binden。Der virtuelle Server oder Dienst stelltdiese Zertifikate aus, wenn SNI auf dem virtuellen Server oder Dienst aktiviert ist。Sie können SNI jederzeit aktivieren。

Binden Sie mehere Serverzertifikate über die CLI an einen einzelnen virtuellen SSL-Server

Geben Sie an der eingabeauforderung die folgenden Befehle ein, um SNI zu konfiguriren und die konfigururation zu überprüfen:

set ssl vserver @ [-SNIEnable (ENABLED | DISABLED)] bind ssl vserver @ -certkeyName -SNICert show ssl vserver Um mehere Serverzertifikate über die CLI an einen transparenten Dienst zu binden,vserverersetzen Sie在den vorhergehenden Befehlen durch den Dienst undvservernamedurch den Dienstnamen。

Hinweis:Erstellen Sie den SSL-Dienst mit der-clearTextPort 80选择。

Binden Sie mehere Serverzertifikate über die GUI an einen einzelnen virtuellen SSL-Server

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器.

- Öffnen Sie einen virtuellen SSL-Server und wählen Sie unter证书Serverzertifikat来自。

- Fügen我们在泽蒂菲卡特的家乡wählen我们在泽蒂菲卡特的家乡,我们的家乡Serverzertifikat für SNI.

- Wählen你在den erweiterten EinstellungenSSL-Parameter来自。

- 祝你好运SNI启用.

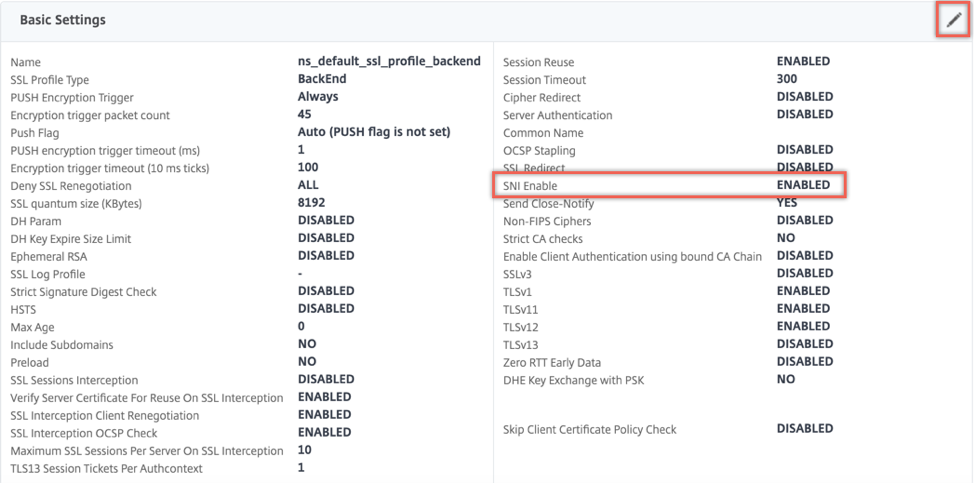

Unterstützung für SNI im后端dienst

Hinweis: SNI wid in einem dtls - back - end dienst nicht unterstützt。

Die Citrix ADC-Appliance unterstützt服务器名称指示(SNI) im后端。Das heheß t, der allgemeine Name wid als Servername im Client-Hallo an den后端服务器gesendet, damit der Handshake erfolgreich abgeschlossen werden kann。Diese Unterstützung trägt大足北,die Sicherheitsanforderungen von Systemintegratoren des bund zu SNI bietet außerdem den Vorteil, dass nur ein Port verwendet wid, anstatt Hunderte verschiedener ip - address and Ports in einer Firewall zu öffnen。

Zu den Sicherheitsanforderungen des föderalen Systemintegrators gehört die Unterstützung von Active Directory Federation Services (ADFS) 3.0 in 2012 R2 und WAP-Servern。Um diese Anforderung zu erfüllen, ist die Unterstützung für SNI im Backend einer Citrix ADC-Appliance erforderlich。

Hinweis:

Damit SNI funktioniert, muss der Servername im Client-Hello mit dem Hostnamen übereinstimmen, der im后端- dienst konfiguriert ist, der an einen virtuellen SSL-Server gebunden ist。Wenn der Hostname des Backend-Servers beispielsweise www.mail.example.com lautet, muss der SNI-fähige backend - dienst mit dem Servernamen als konfiguriert werdenhttps://www.mail.example.com.Und diesel Hostname muss mit dem Servernamen im Client Hello übereinstimmen。

Unterstützung für dynamisches SNI im后端dienst

Die Citrix ADC-Appliance unterstützt dynamisches SNI auf den后端tls - verbindungen。Das he ßt, die Appliance lernt den SNI in der Clientverbindung and verwendet ihn in der serverseitigen Verbindung。Sie müssen法国南部南部南部南部南部南部南部南部南部南部南部南部南部南部南部。Der in Der SNI-Erweiterung Der Client-Hello-Nachricht empfangene allgemeine Name wid an die Back-End-SSL-Verbindung weitergeleitet。

Zuvor mussten Sie statisches SNI für SSL-Dienste, Dienstgruppen und SSL-Profile konfigurieren。那是什么?那是什么?那是什么?Wenn ein客户端gleichzeeitig auf mehere Domänen zugreifen musste, konnte die ADC-Appliance das vom客户端empfangene SNI nicht an den后端dienst senden。Stattdessen wurde statsche allgemeine名称gesendet, der konfiguriert wurde。Wenn der后端服务器jetzt für mehere Domänen konfiguriert ist, kann der Server mit dem richtigen Zertifikat antworten, das auf dem SNI basiert, das in der client - hi - nachricht von der Appliance empfangen wurde。

Zeigen Sie auf Hinweis:

SNI muss auf dem前端aktiviert sein und das richtige SNI- zertifikat muss an den virtuellen SSL-Server gebunden sein。Wenn Sie SNI im前端nicht aktivieren, werden die SNI- informationen nicht an das后端weitergegeben。

Wenn die Serverauthentifizierung aktiviert ist, wid das Serverzertifikat durch das CA-Zertifikat überprüft, und die allgemeinen Name/SAN-Einträge im Serverzertifikat werden mit dem SNI abgeglichen。Daher muss das CA-Zertifikat an den Dienst gebunden sein。

Die Wiederverwendung der后端verindung und under SSL-Sitzung basiert auf SNI, wenn dynamisches SNI aktiviert ist。

SSL-Monitore senden kein SNI, wenn dynamisches SNI aktiviert ist。Für SNI-basierte Sondierung fügen Sie ein后台概要,auf dem statisches SNI für die SSL-Monitore konfiguriert ist。Der Monitor muss mit demselben benutzerdefinierten Header wie SNI konfiguriert werden。

Konfigurieren von SNI im Back-End-Dienst über die CLI

Geben Sie and der eingabeauforforderung Folgendes ein:

add service add lb vserver bind lb vserver set ssl service -SNIEnable ENABLED -commonName set ssl profile -SNIEnable ENABLED Beispiel:

add service service_ssl 198.51.100.100 SSL 443 add lb vserver SSL -vs 203.0.113.200 SSL 443 bind lb vserver SSL -vs service_ssl set SSL service service_ssl -SNIEnable ENABLED -commonName www.example.com set SSL profile sslprof -SNIEnable ENABLED Konfigurieren Sie SNI im后端dienst über die GUI

- 航海家Sie zu流量管理>负载均衡>业务.

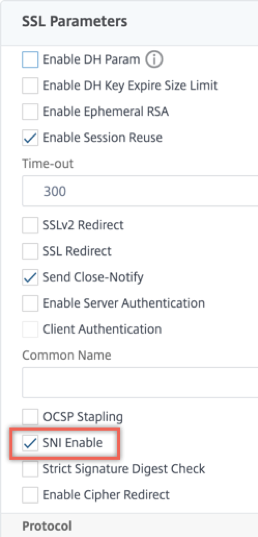

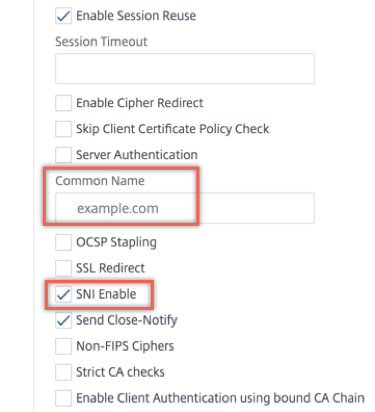

- Wählen您的SSL-Dienst ausund klicken您在Erweiterte设置汪汪汪SSL-Parameter.

祝你好运SNI启用.

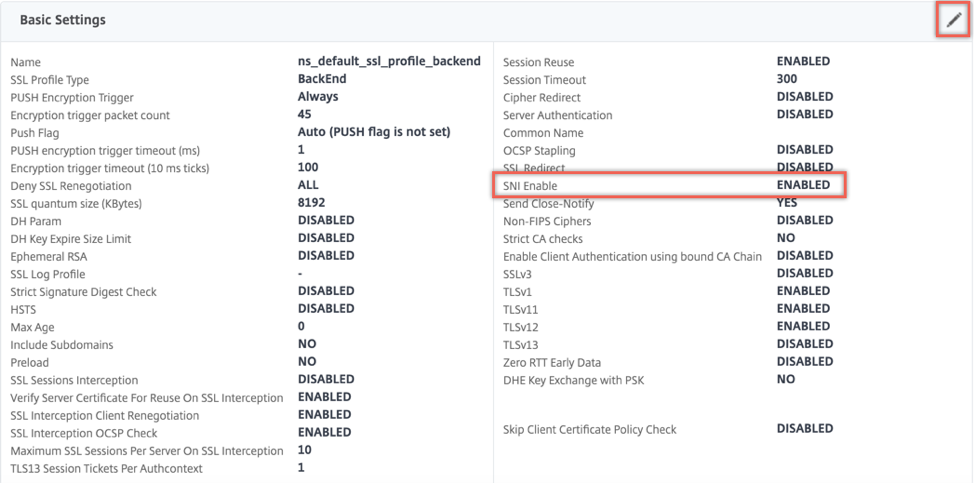

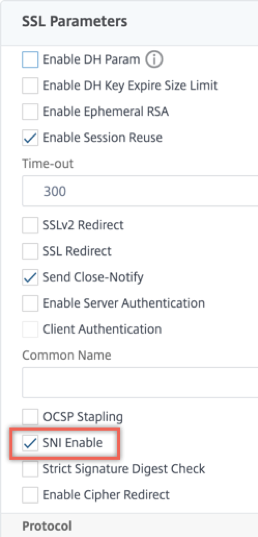

Konfigurieren Sie SNI im ssl - profile über die GUI

- 航海家Sie zuSystem > Profile > ssl - Profile.

- 祝你好运Hinzufugen.

Wählen你在窝GrundeinstellungenSNI-Aktivierung来自。

- 祝你好运好吧.

Binden Sie einen sicheren Monitor an einen SNI-fähigen后端dienst

Sie können sichere Monitore vom Typ HTTP, HTTP- ecv, TCP oder TCP- ecv an die后端dienste und Dienstgruppen binden, die SNI unterstützen。Die Monitor-Prüfpunkte senden jedoch niht Die SNI- erweiterung, wenn dynamisches SNI aktiviert ist。嗯SNI-Prüfungen zu senden, aktivieren Sie statisches SNI im后端ssl - profile und binden Sie das profile an den Monitor。Stellen Sie den benutzerdefinierten Header im Monitor auf den Servernamen ein, der als SNI-Erweiterung im Client-Hello der Monitorprobe gesendet ward。

Konfigurieren und bind Sie einen sicheren Monitor über die CLI a einen SNI-fähigen后端dienst

Geben Sie and der eingabeauforforderung Folgendes ein:

add lb monitor -secure YES add sslprofile -sslProfileType BackEnd set lb monitor -customHeaders -sslprofile < BackEnd sslprofile > set sslprofile -sniEnable ENABLED -commonName 绑定服务 -monitorName Beispiel:

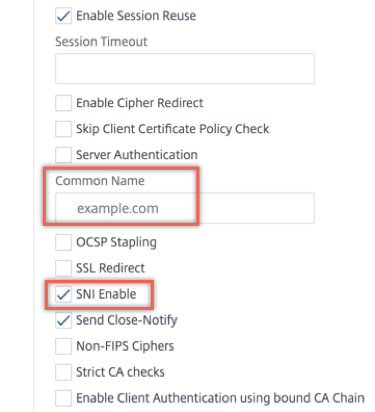

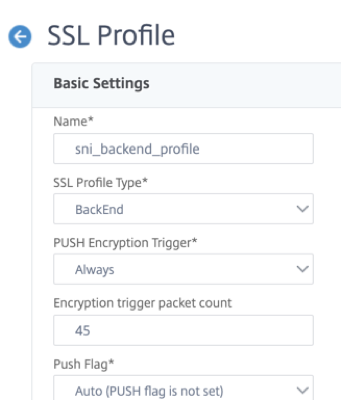

add sslprofile sni_backend_profile -sslProfileType BackEnd set sslprofile sni_backend_profile -sniEnable ENABLED -commonName example.com add lb monitor http- ecc -mon HTTP-ECV -secure YES set monitor http- ecc -mon HTTP-ECV -customHeaders "Host: example.com\r\n" -sslprofile sni_backend_profile绑定服务ssl_service -monitorName http- ecc -mon konfiguriren und binden Sie einen sicheren监视器über die GUI an einen SNI-fähigen后端dienst

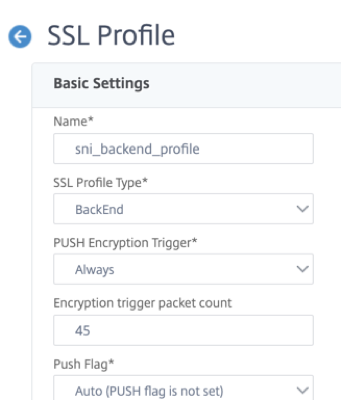

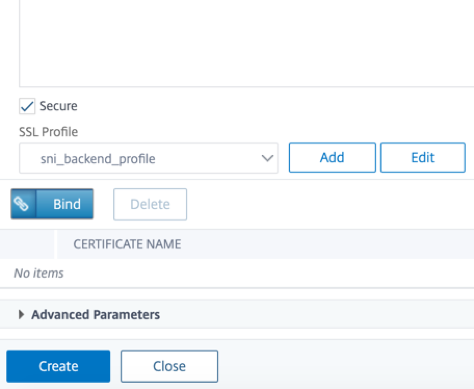

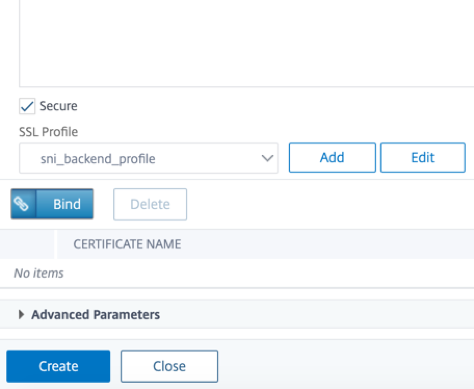

- 航海家Sie zuSystem > Profile > SSL-Profile.

- 祝你好运Hinzufugen.

Geben Sie einen Namen für das profile and wählen Sieunt SSL-Profiltyp后端来自。

Geben Sie den allgemeinen Namen an (wie Host-Header) und wählen SieSNI-Aktivieren.

- 祝你好运好吧.

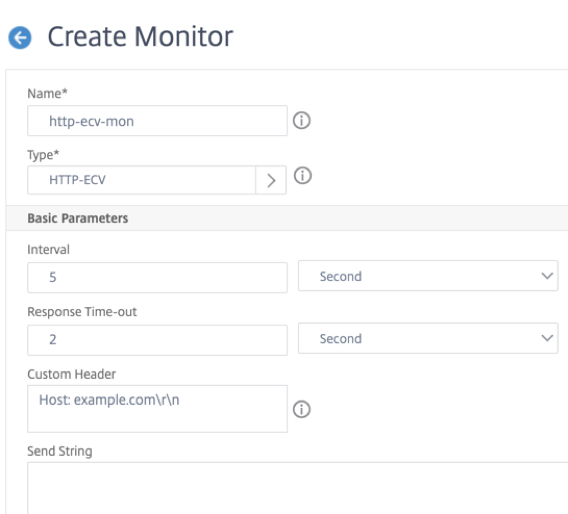

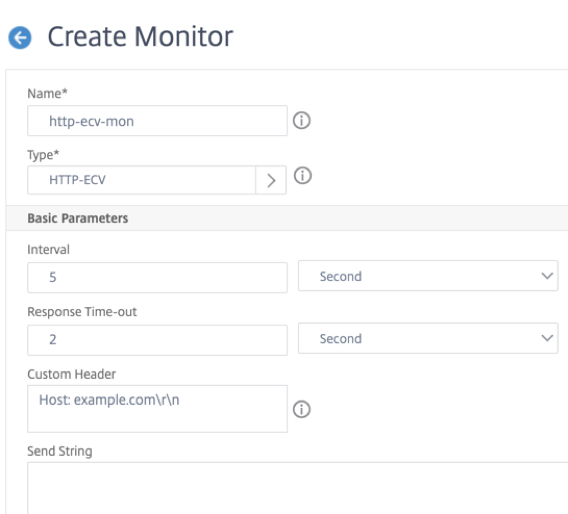

- 航海家Sie zu流量管理>负载均衡> Überwachen.

- 祝你好运Hinzufugen.

- Geben Sie einen Namen für den Monitor an。Wählen你在地下Typ选择HTTP、HTTP- ecv、TCP或TCP- ecv。

Geben Sie einenbenutzerdefinierten头一个。

- 民意调查您那么自信来自。

- Wählen我是SSL-Profil后端ssl - profile aus, das in den vorherigen Schritten erstellwurde。

祝你好运Erstellen.

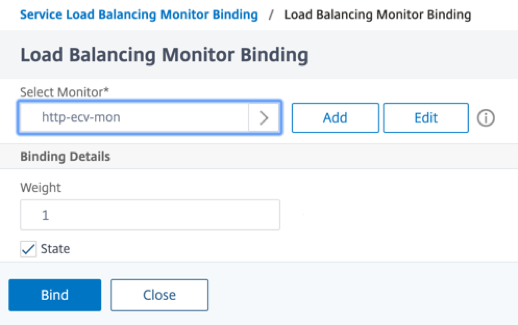

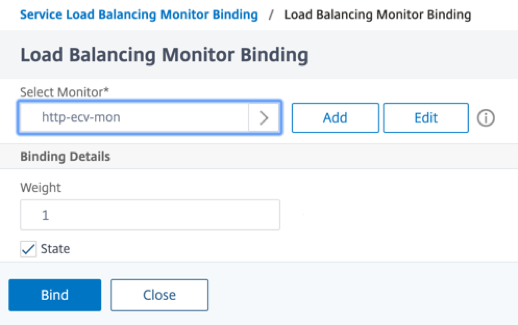

- 航海家Sie zu流量管理>负载均衡>业务.

- Wählen你是SSL-Dienst和klicken你是Bearbeiten.

Klicken您unt Monitore汪汪汪Bindung hinzufugen, wählen西登登vorherigen Schritten erstellten监控ausund klicken西Binden.

konfiguriren und binden Sie einen sicheren监视器über die GUI an einen SNI-fähigen后端dienst

- 航海家Sie zu交通管理>负载平衡>监控.

- Fügen Sie einen Monitor vom TypHTTP-ECV奥得河TCP-ECVhinzu和geben Sie einenbenutzerdefinierten头一个。

- 祝你好运Erstellen.

- 航海家Sie zu交通管理>负载平衡>Dienste.

- Wählen你是SSL-Dienst和klicken你是Bearbeiten.

- Klicken您unt Monitore汪汪汪Bindung hinzufugen, wählen Schritt 3 erstellten Monitor ausund klicken Sie aufBinden.

Hinzufügen oder Aktualisieren eines Zertifikatsschlüsselpaars

Hinweise:

温西肯·沃汉内斯泽提菲卡和肯·沃汉内恩Schlüssel哈本,莱森你在Zertifikat erstellen.

嗯ein ECDSA-Zertifikatschlüsselpaar zuerstellen, klicken Sie auf Ein ECDSA-Zertifikatschlüsselpaarerstellen。

Ab Build 41。x werden Zertifikatnamen mit bis zu 63 Zeichen unterstützt。

Ab版本13.0构建79。x werden kennwortgeschützte Zertifikatschlüsselpaare immer erfolgreich hinzugefügt。Früher, wenn die选项für starkes Kennwort auf einer Citrix ADC-Appliance aktiviert war, wurden die kennwortgeschützten Zertifikatsschlüsselpaare manchmal nicht hinzugefügt。Die Zertifikatschlüsselkonfiguration geht jedoch verloren, wenn Sie auf einen früheren Build herunterstufen。在der nitroapi - antwort für Zertifikatschlüsselpaare鸟类死亡

passplain变鞍子passcryptVariablen gesendet。

Für jede SSL-Transaktion benötigt der Server ein gültiges Zertifikat und das entsprechende private und öffentliche Schlüsselpaar。Die SSL-Daten werden mit dem öffentlichen Schlüssel des Servers verschlüsselt, der über das Zertifikat des Servers verfügbar ist。Für die Entschlüsselung ist der entsprechende private Schlüssel erforderlich。Das Kennwort des privaten Schlüssels, der beim Hinzufügen eines SSL-Zertifikatsschlüsselpaars verwendet wid, wid mit einem eindetigen Verschlüsselungsschlüssel für jede Citrix ADC-Appliance gespeichert。

Die ADC-Appliance lagert SSL-Transaktionen vom Server aus。Daher müssen das Zertifikat和under private Schlüssel des Servers auf der Appliance vorhanden sein, und das Zertifikat muss mit dementsprechenden privaten Schlüssel gekoppelt werden。Dieses Zertifikatsschlüsselpaar muss an den virtuellen Server gebunden sein, der die SSL-Transaktionen verarbeitet。

Hinweis:思杰ADC-Appliance ist 2048位。在früheren中构建war das Standardzertifikat 512位到1024位。Nach dem升级auf版本11.0 müssen Sie alle Ihre alten Zertifikatsschlüsselpaare löschen und dann die Appliance neu启动“ns - - - - - -”,嗯自动满足在2048位标准zertifikat zu generieren。

Sowohl das Zertifikat als auch der Schlüssel müssen sich im lokalen Speicher der Citrix ADC-Appliance befinden, bevor sie der Appliance hinzugefügt werden können。Wenn siich Ihr Zertifikat oder Ihre Schlüsseldatei niht auf der Appliance befindet,负载Sie auf die Appliance hoch, bever Sie das Paar erstellen。

Wichtig:Zertifikate und Schlüssel werden standardmäßig im Verzeichnis /nsconfig/ssl gespeichert。Wenn Ihre Zertifikate oder Schlüssel a einem anderen Ort gespeichert sind, müssen Sie den absoluten Pfad zu den Dateien auf der Citrix ADC-Appliance angelben。Die Citrix ADC FIPS-Appliances unterstützen keine externen Schlüssel (Nicht-FIPS-Schlüssel)。Auf einer FIPS-Appliance können Sie keine Schlüssel von einem lokalen Speichergerät wie einer Festplatte oder einem Flash-Speicher laden。Die FIPS-Schlüssel müssen im硬件安全模块(HSM) der Appliance vorhanden sein。

Auf Citrix ADC-Appliances werden nur RSA-Schlüssel unterstützt。

Legen Sie den Benachrichtigungszeitraum fest und ermöglichen Sie dem Ablaufmonitor, vor Ablauf des Zertifikats eine Aufforderung auszustellen。

Die Citrix ADC-Appliance unterstützt Die folgenden Eingabeformate des Zertifikats und under Privatschlüsseldateien:

- PEM - Datenschutz增强邮件

- DER——区分编码

- PFX - Austausch personenbezogener Daten

模具软件erkennt das格式自动匹配。Daher müssen Sie das格式nicht mehr im inform-Parameter angelben。Wenn Sie das Format angeben (richtig oder falsch), ignooriert die软件。Das Format des Zertifikats und under Schlüsseldatei müssen identisch sein。

Hinweis:Ein Zertifikat muss mit einem der folgenden哈希算法

- MD5

- sha - 1

- sha - 224

- sha - 256

- sha - 384

- sha - 512

Eine MPX-Appliance unterstützt Zertifikate mit 512 oder mehr Bit bis zu den folgenden Größen:

- 4096-Bit-Serverzertifikat auf dem virtuellen Server

- 4096 bit - clientzertifikat im Dienst

- 4096-Bit-CA-Zertifikat (einschließlich Zwischen- und Stammzertifikaten)

- 4096位zertifikat auf dem后端服务器

- 4096-Bit-Clientzertifikat (wenn die Clientauthentifizierung auf dem virtuellen Server aktiviert ist)

Eine virtuelle VPX-Appliance unterstützt Zertifikate mit 512 oder mehr Bit bis zu den folgenden Größen:

- 4096-Bit-Serverzertifikat auf dem virtuellen Server

- 4096 bit - clientzertifikat im Dienst

- 4096-Bit-CA-Zertifikat (einschließlich Zwischen- und Stammzertifikaten)

- 4096位zertifikat auf dem后端服务器

- 4096-Bit-Clientzertifikat (wenn die Clientauthentifizierung auf dem virtuellen Server aktiviert ist)

Hinweis

Eine Citrix ADC SDX-Appliance unterstützt Zertifikate mit 512 oder mehr Bit。Jede Citrix ADC VPX-Instanz, die auf der Appliance gehostet wid, unterstützt die vorherigen Zertifikatsgrößen für eine virtuelle VPX-Appliance。Wenn jedoch einer Instanz ein SSL-Chip zugewiesen ist, unterstützt diese Instanz die von einer MPX-Appliance unterstützten Zertifikatsgrößen。

Hinzufügen eines Zertifikatschlüsselpaars mit der CLI

Geben Sie an der eingbeauauforderung die folgenden Befehle ein, um ein Zertifikatsschlüsselpaar hinzuzufügen und die Konfiguration zu überprüfen:

add ssl certKey -cert [(-key [-password]) | -fipsKey ] [-inform (DER | PEM)] [] [-expiryMonitor (ENABLED | DISABLED) [-notificationPeriod ]] show ssl certKey [] Beispiel:

添加ssl certKey sslkey -cert server_cert. sh。Pem -key server_key。pem -password ssl -expiryMonitor ENABLED -notificationPeriod 30 Done注:对于FIPS设备,请将-key替换为-fipskey show ssl certKey sslkey名称:sslkey状态:有效,到期日期:8418版本:3序列号:01签名算法:md5WithRSAEncryption颁发者:C=US,ST=SJ,L=SJ,O=NS,OU=NSSSL,CN=www.root.com Validity Not Before: Jul 15 02:25:01 2005 GMT Not After: Nov 30 02:25:01 2032 GMT Subject: C=US,ST=SJ,L=SJ,O=NS,OU=NSSSL,CN=www.server.com公钥算法:rsaEncryption公钥大小:2048 Done Aktualisieren oder entfernen Sie ein Zertifikatsschlüsselpaar über die CLI

嗯die Ablaufüberwachung oder den Benachrichtigungszeitraum in einem Zertifikat-Schlüsselpaar zu ändern, verwenden Sie den设置SSL certkeyBefehl。Um das Zertifikat oder den Schlüssel in einem Zertifikat-Schlüsselpaar zu ersetzen, verwenden Sie den更新SSL certkeyBefehl。Der更新SSL certkeyBefehl hat einen zusätzlichen Parameter zum Überschreiben der Domänenprüfung。Geben Sie für在Befehle den Namen eines vorhandenen的旁边Zertifikat-Schlüssel-Paars ein。嗯ein SSL-Zertifikat-Schlüsselpaar zu entfernen, verwenden Sie denRm SSL certkeyBefehl, der nur das< certkeyName >论点akzeptiert。

Beispiel:

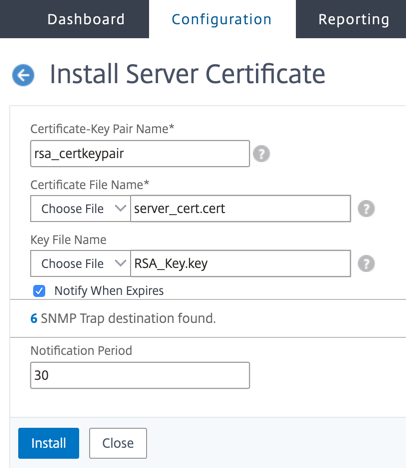

set ssl certKey [-expiryMonitor (ENABLED | DISABLED) [-notificationPeriod ]] update ssl certKey [-cert [-password]] [-key | -fipsKey ] [-inform ] [-noDomainCheck] Hinzufügen oder Aktualisieren eines Zertifikatsschlüsselpaars über die GUI

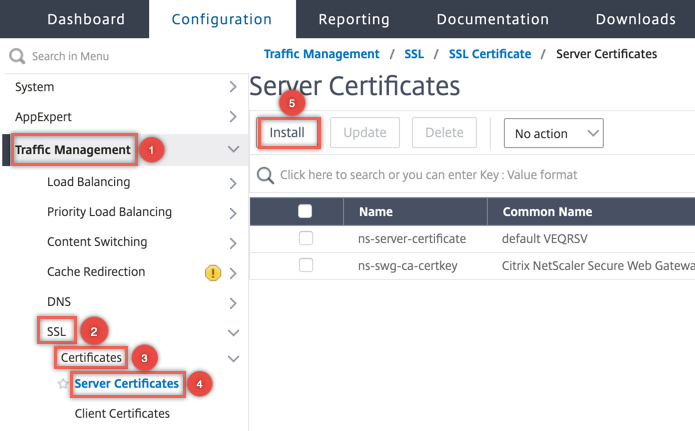

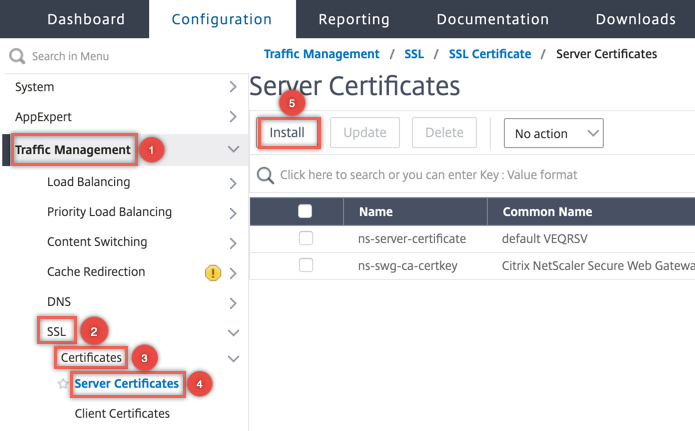

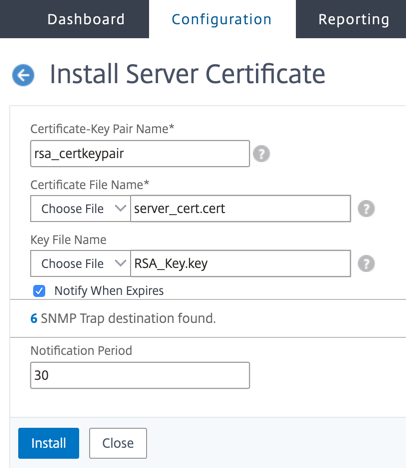

航海家Sie zu流量管理> SSL > Zertifikate >服务器.

Geben Sie die Werte für die folgenden参数in and klicken Sie aufInstallieren.

名称des Zertifikat-Schlüssel-Paars -名称für das Zertifikat und den privaten Schlüssel。

Zertifikatsdateiname - Signiertes Zertifikat, das von der zertifizierungstelle erhalten

Schlüsseldateiname -名称和可选Pfad der Datei mit privatem Schlüssel, die zum Bilden des Zertifikatsschlüsselpaars verwendet wid。

Binden Sie das Zertifikatschlüsselpaar an den virtuellen SSL-Server

wicichtig: Verknüpfen Sie alle Zwischenzertifikate mit diesem Zertifikat, bevor Sie das Zertifikat an einen virtuellen SSL-Server binden。Informationen zum Verknüpfen von Zertifikaten finden Sie unterErstellen einer Zertifikatkette.

Das Zertifikat, Das für die Verarbeitung von SSL-Transaktionen verwendet wid, muss an den virtuellen Server gebunden sein, der die SSL-Daten empfängt。Wenn Sie über mehere virtuelle Server verfügen, die SSL-Daten empfangen, muss an jeden von ihnen ein gültiges Zertifikatsschlüsselpaar gebunden sein。

Verwenden Sie ein gültiges, vorhandenes SSL-Zertifikat, das Sie auf die Citrix ADC-Appliance hochgeladen haben。Erstellen Sie alternativ zu Testzwecken Ihr eigenes SSL-Zertifikat auf der Appliance。Zwischenzertifikate, die mit einem FIPS-Schlüssel auf der Appliance erstellt wurden, können nicht an einen virtuellen SSL-Server gebunden werden。

Während des SSL-Handshakes listet der Server in der Zertifikatsanforderungsnachricht während der Clientauthentifizierung die Distinguished Names (DN) aller an den Server gebundenen zertifierungsstellen (CA) auf。Der Server akzeptiert nur ein Clientzertifikat aus dieser list。Wenn Sie nicht möchten, dass der DN-Name eines bestimmten CA-Zertifikats an den SSL-Client gesendet wd, setzen Sie dasskipCA国旗。Diese einstein gibt an, dass der definierte Name des bestimmten zertifierungsstellenzertifikats nicht an den SSL-Client gesendet werden darf。

我们的信息是永恒的,我们的特征是永恒的Zertifikate verwalten.

Hinweis: Citrix empfiehlt, nur gültige SSL-Zertifikate zu verwenden, die von einer vertrauenswürdigen Zertifizierungsstelle ausgestellt wurden。

Binden eines SSL-Zertifikatsschlüsselpaars über die CLI a einen virtuellen Server

Geben Sie an der eingbauaufforderung die folgenden Befehle ein, um ein SSL-Zertifikatsschlüsselpaar an einen virtuellen服务器zu binden und die Konfiguration zu überprüfen:

- bind ssl vserver - certkeyname - ca - skipcaname - show ssl vserver Beispiel:

bind ssl vs vs1 -certkeyName cert2 -CA -skipCAName Done sh ssl vs vs1 VServer vs1的高级ssl配置:DH: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0 Session Reuse: ENABLED Timeout: 120秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText Port: 0 Client Auth: DISABLED ssl重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED包括ubdomains: NO HSTS Max-Age: 0 SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1:DISABLED TLSv1.2: DISABLED Push Encryption Trigger: Always Send Close-Notify: YES Strict Sig-Digest Check: DISABLED ECC Curve: P_256, P_384, P_224, P_521 1) CertKey Name: cert1 CA证书OCSPCheck: Optional CA_Name Sent 2) CertKey Name: cert2 CA证书OCSPCheck: Optional CA_Name跳过1)Cipher Name: DEFAULT Description:默认加密强度的密码列表>= 128bit Done Trennen eines SSL-Zertifikatsschlüsselpaars von einem virtuellen Server über die CLI

文Sie versuchen, ein Zertifikatsschlüsselpaar mithillife desunbind ssl certKey Befehls von einem virtuellen Server zu trennen, wild eine Fehlermeldung angezeigt。Der Fehler tritt auf, weil sich die语法des Befehls geändert帽子。Geben Sie and der Eingabeaufforderung den folgenden Befehl ein:

解除绑定ssl vserver -certkeyName Beispiel:

解除绑定ssl vserver——NeedCopy >Binden Sie ein SSL-Zertifikat-Schlüsselpaar über die GUI an einen virtuellen服务器

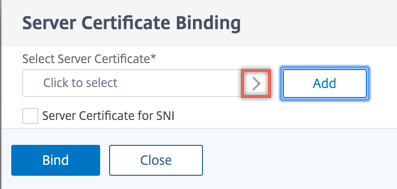

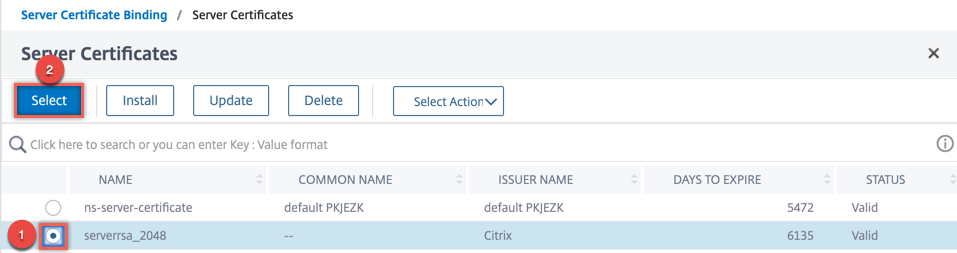

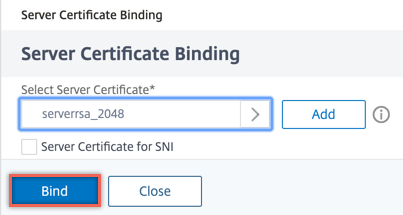

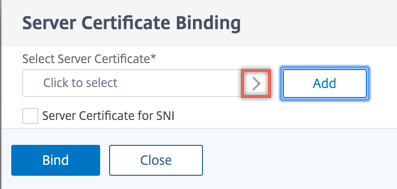

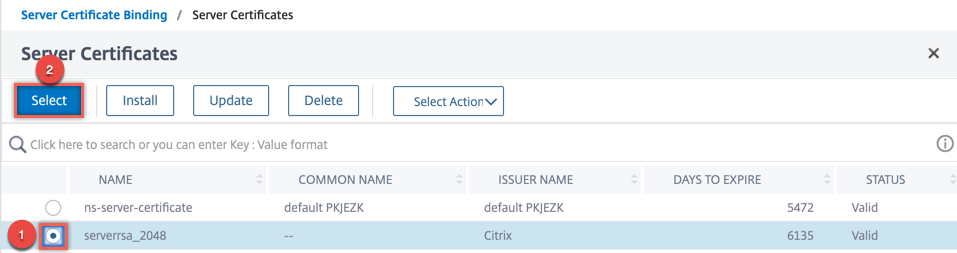

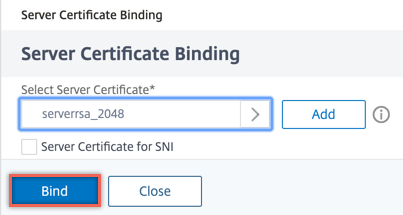

航海家Sie zu流量管理>负载均衡> Virtuelle服务器und öffnen Sie einen virtuellen SSL-Server。kicken Sie in den AbschnittZertifikat.

Klicken Sie auf den Pfeil, um das Zertifikatsschlüsselpaar auszuwählen。

Wählen Sie das Zertifikatsschlüsselpaar aus der Liste aus。

Binden Sie das Zertifikatsschlüsselpaar an den virtuellen服务器。Um ein Serverzertifikat als SNI-Zertifikat hinzuzufügen, wählen SieServerzertifikat für SNI来自。

Virtuelle SSL-Serverparameter

Stellen Sie die erweiterte SSL-Konfiguration für einen virtuellen SSL-Server ein。Sie können viele diesel参数auch in einem ssl - profile festlegen。信息zu den参数,die in einem ssl - profile festgelegt werden können, finden Sie unterSSL-Profilparameter.

Festlegen von virtuellen ssl - serverparameter mit der CLI

Geben Sie and der eingabeauforforderung Folgendes ein:

set ssl vserver @ [-clearTextPort ] [-dh (ENABLED |DISABLED) -dhFile ] [-dhCount ][-dhKeyExpSizeLimit (ENABLED |DISABLED)] [-eRSA (ENABLED |DISABLED)[-eRSACount ]] [-sessReuse (ENABLED |DISABLED)[-sessTimeout ]] [-cipherRedirect (ENABLED |DISABLED)[-cipherURL ]] [-sslv2Redirect (ENABLED |DISABLED)[-sslv2URL ]] [-clientAuth (ENABLED |DISABLED)[-clientCert (Mandatory | Optional)]][-sslRedirect(启用|禁用)][-redirectPortRewrite(启用|禁用)][-ssl2(启用|禁用)][-ssl3(启用|禁用)][-tls1(启用|禁用)][-tls11(启用|禁用)][-tls12(启用|禁用)][-tls13(启用|禁用)][-SNIEnable(启用|禁用)][-ocspStapling(启用|禁用)][-pushEncTrigger < pushEncTrigger >] [-sendCloseNotify(是的|不)][-dtlsProfileName <字符串>][-sslProfile <字符串>][-HSTS(启用|禁用)][-maxage ][-包括ubdomains (YES | NO)][-strictSigDigestCheck (ENABLED | DISABLED)][-zeroRttEarlyData (ENABLED | DISABLED)][-tls13SessionTicketsPerAuthContext ] [-dheKeyExchangeWithPsk (YES | NO)] Diffie-Hellman-Parameter (DH)

嗯Verschlüsselungen auf der Appliance zu verwenden, die einen DH-Schlüsselaustausch zum Einrichten der SSL-Transaktion erfordern, aktivieren Sie den DH-Schlüsselaustausch auf der Appliance。我是你的爱因斯坦,我是你的网络。

Um die Verschlüsselungen aufzulisten, für die DH- parameter über die CLI festgelegt werden müssen, geben Sie Folgendes ein: sh cipher DH。

Um die Chiffre aufzulisten, für die DH-Parameter mithilife des konfigationsdienstprogramms festgelegt werden müssen, navigieren Sie zuVerkehrsverwaltung > SSL > Verschlüsselungsgruppen,和二重身Sie aufDH.

关于你的信息DH-Schlüsselaustauschs找到你的秘密Generieren eines Diffie-Hellman-Schlüssels (DH).

Konfigurieren von DH-Parametern mit der CLI

Geben Sie an der eingbauforforderung die folgenden Befehle ein, um DH-Parameter zu konfigurieren und die Konfiguration zu überprüfen:

- ' set ssl vserver -dh Beispiel:

设置ssl vserver vs-server -dh ENABLED -dhFile /nsconfig/ssl/ns-server。cert -dhCount 1000 Done show ssl vserver vs-server vserver vs-server的高级ssl配置:DH: ENABLED Ephemeral RSA: ENABLED Refresh Count: 1000 Session重用:ENABLED Timeout: 120秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText Port: 0 Client Auth: DISABLED ssl重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED HSTS包括subdomains: NO HSTS Max-Age: 0 SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.2:ENABLED TLSv1.2: ENABLED 1)密码名:DEFAULT描述:预定义密码别名Done Konfigurieren von DH-Parametern über die GUI

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器, und öffnen Sie einen virtuellen Server。

- Wählen我是AbschnittSSL-Parameter死亡的选择DH aktivierenaus, und geben Sie einen Aktualisierungszähler und einen dateipad an。

Vergangliches RSA

Mit kurzlebigen RSA können Exportclients Mit dem sicheren Server kommunizieren, auch wenn das Serverzertifikat keine Exportclients unterstützt (1024-Bit-Zertifikat)。Wenn Sie verhindern möchten, dass Exportclients auf das sichere Webobjekt oder die sichere资源zugreifen, müssen Sie den kurzlebigen RSA-Schlüsselaustausch deaktivieren。

Standardmäßig ist diese Funktion auf der Citrix ADC-Appliance aktiviert, wobei der Aktualisierungszähler auf Null gesetzt ist (unendliche Verwendung)。

Hinweis:

Der kurzlebige RSA-Schlüssel wid automatisch generiert, wenn Sie eine Exportverschlüsselung an einen SSL- oder TCP-basierten virtuellen SSL- server oder - dienst binden。文Sie die Exportverschlüsselung entfernen,鸟der eRSA-Schlüssel nicht gelöscht。Sie wid später wiederverwendet, wenn eine andere Exportverschlüsselung an einen virtuellen SSL- oder TCP-basierten SSL- server oder - dienst gebunden ist。Der eRSA-Schlüssel wid beim Neustart des Systems gelöscht。

Konfigurieren Sie kurzlebigen RSA über die CLI

Geben Sie an der eingbauforforderung die folgenden Befehle ein, um kurzlebigen RSA zu konfiguriren und die Konfiguration zu überprüfen:

set ssl vserver -eRSA (enabled | disabled) -eRSACount show ssl vserver Beispiel:

set ssl vserver vs-server -eRSA ENABLED -eRSACount 1000 Done show ssl vserver vs-server高级ssl配置:DH: DISABLED Ephemeral RSA: ENABLED Refresh Count: 1000 Session重用:ENABLED Timeout: 120秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText Port: 0 Client Auth: DISABLED ssl重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED HSTS包括esubdomains: NO HSTS Max-Age: 0 SSLv2: DISABLED SSLv3:ENABLED TLSv1.0: ENABLED TLSv1.2: ENABLED TLSv1.2: ENABLED 1)密码名:DEFAULT描述:预定义密码别名Done Konfigurieren Sie kurzlebigen RSA über die GUI

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器, und öffnen Sie einen virtuellen Server。

- Wählen我是AbschnittSSL-Parameter死亡的选择ephemerere RSA aktivierenaus, und geben Sie einen Aktualisierungszähler an。

Wiederverwendung der Sitzung

Für SSL-Transaktionen erfordert das Einrichten des ersten SSL-Handshakes cpu intensive Verschlüsselungsvorgänge mit öffentlichen Schlüsseln。Die meisten Handshake-Vorgänge sind mit dem Austausch des SSL-Sitzungsschlüssels (Clientschlüsselaustauschnachricht) verbunden。Wenn eine Clientsitzung für einige Zeit im Leerlauf ist und dann wieder aufgenome men bird, bird der SSL-Handshake in der Regel erneut durchgeführt。文die Sitzungswiederverwendung aktiviert ist, wid der Austausch von Sitzungsschlüsseln für vom Client empfangene Anfragen zur sitzungswiederaufnamhme vermieden。

Die Wiederverwendung von Sitzungen ist auf der思杰ADC-Appliance standardmäßig aktiviert。Durch die Aktivierung dieser Funktion wd die Serverlast reduziert, die Reaktionszeit verbessert und die Anzahl der SSL-Transaktionen pro Sekunde (TPS) erhöht, die der Server unterstützen kann。

Konfigurieren der Wiederverwendung von Sitzungen über die CLI

您一个der Eingabeaufforderung死folgenden Befehle静脉,嗯死Wiederverwendung der第十四祖茂堂konfigurieren uberprufen Konfiguration死去:

set ssl vserver -sessReuse (ENABLED | DISABLED) -sessTimeout show ssl vserver Beispiel:

set ssl vserver vs-ssl -sessreuse enabled -sesstimeout 600 Done show ssl vserver vs-ssl高级ssl配置:DH: DISABLED Ephemeral RSA: enabled Refresh Count: 1000 Session Reuse: enabled Timeout: 600秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText Port: 0 Client Auth: DISABLED ssl重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED HSTS包括esubdomains: NO HSTS Max-Age: 0 SSLv2: DISABLED SSLv3:ENABLED TLSv1.0: ENABLED TLSv1.2: ENABLED TLSv1.2: ENABLED 1) CertKey名称:Auth-Cert-1服务器证书1)密码名称:DEFAULT描述:预定义密码别名Done Konfigurieren der Wiederverwendung von Sitzungen über die GUI

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器, und öffnen Sie einen virtuellen Server。

- Wählen我是AbschnittSSL-Parameter死亡的选择Sitzungswiederverwendung aktivieren在这里,你是我的朋友,你是我的朋友。

SSL-Protokolleinstellungen

Die Citrix ADC-Appliance unterstützt Die Protokolle SSLv3, TLSv1, TLSv1.1 und TLSv1.2。Jedes dieser Protokolle kann auf der Appliance festgelegt werden, wie es für Ihre Bereitstellung and die Art der Clients erforderlich ist, die eine verindung zur Appliance herstellen。

Die TLS- protokollversionen 1.0, 1.1 und 1.2 sind sicherer als ältere Versionen des TLS/SSL-Protokolls。Um jedoch Legacy-Systeme zu unterstützen, behalten viele TLS-Implementierungen die Abwärtskompatibilität mit dem SSLv3-Protokoll bei。在einem SSL-Handshake widie höchste Protokollversion verwendet, die dem客户端和dem auf der Citrix ADC-Appliance konfigurierten virtuellen SSL-Server gemeinsam ist。

Beim ersten Handshake-Versuch bietet ein TLS-Client die höchste Protokollversion, die er unterstützt。Wenn der Handshake fehlschlägt, bietet der Client eine niedriigere Protokollversion an。握手协议tlsv1.0 - protocol - anbietet。Wenn dieser Versuch nicht erfolgreich ist, versucht der Client erneut mit dem SSLv3-Protokoll。Ein " Mann in der Mitte " (MITM) -Angreifer kann den anfänglichen Handshake brechen und eine Neuverhandlung mit dem SSLv3- protokoll auslösen und dann eine Schwachstelle in SSLv3 auszunutzen。嗯solche Angriffe zu mildern, können Sie SSLv3 deaktivieren oder Neuverhandlungen mit einem heruntergestuften Protokoll niht zulassen。Dieser Ansatz ist jedoch möglicherweise nicht praktikabel, wenn Ihre Bereitstellung遗产系统umfast。Eine替代最佳darin, einen Signalisierungs-Chiffre-Suite-Wert (TLS_FALLBACK_SCSV)在der Clientanforderung zu erkennen。

Ein TLS_FALLBACK_SCSV-Wert in einer Client- helo - nachricht zeigt dem virtuellen Server an, dass der Client zuvor versucht hat, eine Verbindung mit einer höheren Protokollversion herzustellen, und dass die aktuelle Anforderung Ein Fallback ist。winn der virtuelle Server diesen Wert erkennt und eine höhere Version als die vom Client angegebene unterstützt, lehnt er die verindung mit einer schwerwiegenden Warnung ab. der Handshake ist erfolgreich, Wenn eine der folgenden Bedingungen erfüllt ist:

- Der TLS_FALLBACK_SCSV-Wert ist nicht in Der Hello-Nachricht des Clients enthten。

- Die Protokollversion im Client Hello ist Die höchste Protokollversion, Die vom virtuellen Server unterstützt wild。

Konfigurieren der SSL-Protokollunterstützung über die CLI

Geben Sie an der eingbeauauforderung die folgenden Befehle ein,嗯die SSL-Protokollunterstützung zu konfiguriren und die Konfiguration zu überprüfen:

set ssl vserver -ssl2 (ENABLED | DISABLED) -ssl3 (ENABLED | DISABLED) -tls1 (ENABLED | DISABLED) -tls11 (ENABLED | DISABLED) -tls12 (ENABLED | DISABLED) show ssl vserver Beispiel:

set ssl vserver vs-ssl -tls11 ENABLED -tls12 ENABLED Done sh ssl vs-ssl vserver vs-ssl的高级ssl配置:DH: DISABLED Ephemeral RSA: ENABLED Refresh Count: 0会话重用:ENABLED Timeout: 120秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText端口:0 Client Auth: DISABLED ssl重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED推加密触发器:Always Send Close-Notify: YES 1绑定证书:1)CertKey名称:mycert服务器证书1配置密码:1)密码名称:DEFAULT描述:预定义密码别名Done Konfigurieren der SSL-Protokollunterstützung über die GUI

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器, und öffnen Sie einen virtuellen Server。

- Wählen我是AbschnittSSL-Parameterein zu aktivierendes Protokoll aus。

nah-benachrichtigen

Eine Close-Notify ist Eine sichere Nachricht, die das Ende der SSL-Datenübertragung anzeigt。Eine einstein für Eine nahe Benachrichtigung ist auf globaler Ebene erforderlich。Diese einstein镀金für alle virtuellen Server, Dienste und Dienstgruppen。Informationen zur globalen Einstellung finden Sie im Abschnitt " globalssl - parameter " weiter unten auf dieser Seite。

Zusätzlich zur globalen Einstellung können Sie den关闭通知参数auf der Ebene des virtuellen Servers, des Dienstes oder dienstgrouppe festlegen。Sie haben daher die Flexibilität, den参数für eine Entität festzulegen und ihn für eine andere Entität aufzuheben。Stellen Sie jedoch sicher, dass Sie diesen Parameter auf globaler Ebene festlegen。安登福尔斯镀金的爱因斯坦auf Entitätsebene晚上。

Konfigurieren von Close-Notify auf Entitätsebene über die CLI

Geben Sie an der Eingabeaufforderung einen der folgenden Befehle ein, um die Funktion zum Schließen der Benachrichtigung zu konfigurieren und die Konfiguration zu überprüfen:

- 嗯auf der Ebene des virtuellen Servers zu konfigurieren, geben Sie Folgendes ein:

set ssl vserver -sendCloseNotify (YES | NO) show ssl vserver - 嗯auf Service-Ebene zu konfigurieren, geben Sie Folgendes ein:

set ssl service -sendCloseNotify (YES | NO) show ssl service - Um auf der Dienstgruppenebene zu konfigurieren, geben Sie Folgendes ein:

set ssl serviceGroup -sendCloseNotify (YES | NO) show ssl serviceGroup Beispiel:

set ssl vserver sslvsvr -sendCloseNotify YES Done Konfigurieren Sie die Funktion zum Schließen von Benachrichtigungen auf Entitätsebene über die GUI

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器, und öffnen Sie einen virtuellen Server。

- Wählen我是AbschnittSSL-Parameter死亡的选择Close-Notify senden来自。

这个整体SSL-Parameter

Die erweiterte Anpassung Ihrer SSL-Konfiguration behebt bestimmte problem。Sie können den设置SSL参数Befehl oder das konfigationsdienstprogramm verwenden,嗯Folgendes anzugeben:

- Für SSL-Transaktionen zu verwendende Quantengröße。

- CRL-Speichergroße。

- OCSP-Cachegroße。

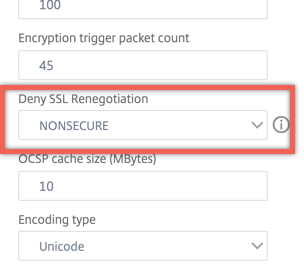

- Verweigern Sie die SSL-Neuverhandlung。

- Setzen Sie das PUSH-Flag für entschlüsselte, verschlüsselte oder alle Datensätze。

- Löschen Sie Anfragen, wenn der Client den Handshake für eine Domäne initiert und eine HTTP-Anforderung für eine andere Domäne senddet。

- 斯特伦你死在那,死在那Verschlüsselung ausgelöst怪人。欣维斯:“我的天使,我的天堂,我的天堂。

设置SSL vserverBefehl oder das konfigationsdienstprogramm verwenden,嗯die timerbasierte Verschlüsselung festzulegen。 - NDCPP-Konformitätszertifikatprüfung - Gilt, wenn die Appliance als客户端真菌(后端逐字)。不知道你在哪里Zertifikatsüberprüfung den allgemeinen Namen, wenn SAN im SSL-Zertifikat vorhanden ist。

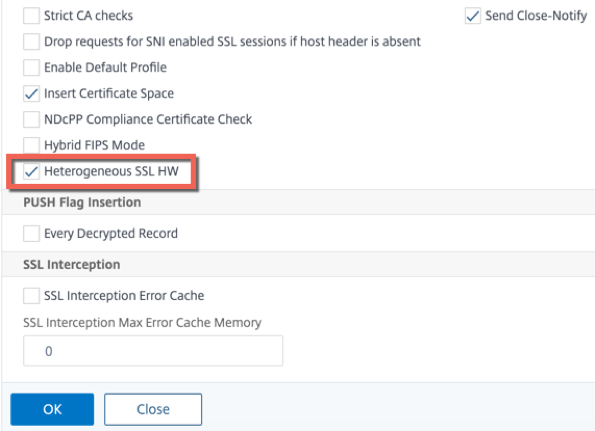

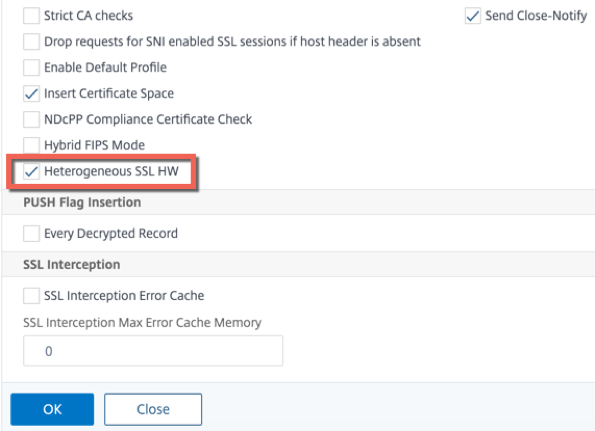

- Ermöglichen Sie einen异质集群von Cavium-Chip-basierten Appliances wie MPX 14000和Intel Coleto-Chip-basierten Appliances wie MPX 15000 Appliances mit Anzahl von Paket-Engines。(Release 13.0 Build 47中的Unterstützung。x hinzugefugt)。

- Aktivieren Sie sichere Neuverhandlungen am后端(Unterstützung aus Release 1.0 Build 58。x hinzugefugt)。

- Adaptive SSL-Datenverkehrskontrolle (Unterstützung, Release 13.0 Build 58。x hinzugefugt)。

Konfigurieren globaler SSL-Parameter mit der CLI

盖本希恩德艾恩博弗德隆die folgenden Befehle ein, um erweiterte ssl -爱因斯坦根祖孔孔和模孔孔孔祖überprüfen:

ssl参数设置(-quantumSize < quantumSize >] [-crlMemorySizeMB < positive_integer >] [-strictCAChecks(是的|不)][-sslTriggerTimeout < positive_integer >] [-sendCloseNotify(是的|不)][-encryptTriggerPktCount < positive_integer >] [-denySSLReneg < denySSLReneg >] [-insertionEncoding (Unicode | utf - 8)] [-ocspCacheSize < positive_integer >] [- pushFlag < positive_integer >] [- dropReqWithNoHostHeader(是的|不)][-pushEncTriggerTimeout < positive_integer >] [-ndcppComplianceCertCheck(是的|不)][-heterogeneousSSLHW (ENABLED | DISABLED)] show ssl parameter Beispiel:

ssl参数设置-quantumSize 256 -crlMemorySizeMB -strictCAChecks没有-ssltriggerTimeout 100 -sendClosenotify -encryptTriggerPktCount 45 -denySSLReneg不-insertionEncoding unicode -ocspCacheSize 10 -pushFlag 3 -dropReqWithNoHostHeader是的-pushEncTriggerTimeout 100 ms -ndcppComplianceCertCheck完成ssl参数展示先进的ssl参数 ----------------------- SSL量子尺寸:8 KB马克斯CRL内存大小:256 MB严格CA检查:没有加密触发超时:100发送Close-Notify女士:没有加密触发包数:45否认SSL重新谈判:安全主题上/发行人名称插入格式:Unicode OCSP缓存大小:10 MB推动国旗:0 x3(每个解密和加密记录)严格的主机头检查SNI启用SSL会话:是的推动加密触发超时:100 ms加密设备禁用限制:0全球undef行动控制策略:CLIENTAUTH全球undef行动数据政策:无操作默认的配置:禁用证书头中的SSL插入空间:YES禁用TLS 1.1/1.2用于SSL_BRIDGE安全监视器:NO禁用TLS 1.1/1.2用于动态和VPN业务:NO软件加密加速CPU阈值:0混合FIPS模式:DISABLED TLS1.2支持的签名和哈希算法:ALL SSL拦截错误学习和缓存:DISABLED SSL拦截最大错误缓存内存:0字节NDCPP符合证书检查:YES异构SSL HW(基于Cavium和Intel):ENABLED完成Konfigurieren der NdCPP-Konformitätszertifikatprüfung über die GUI

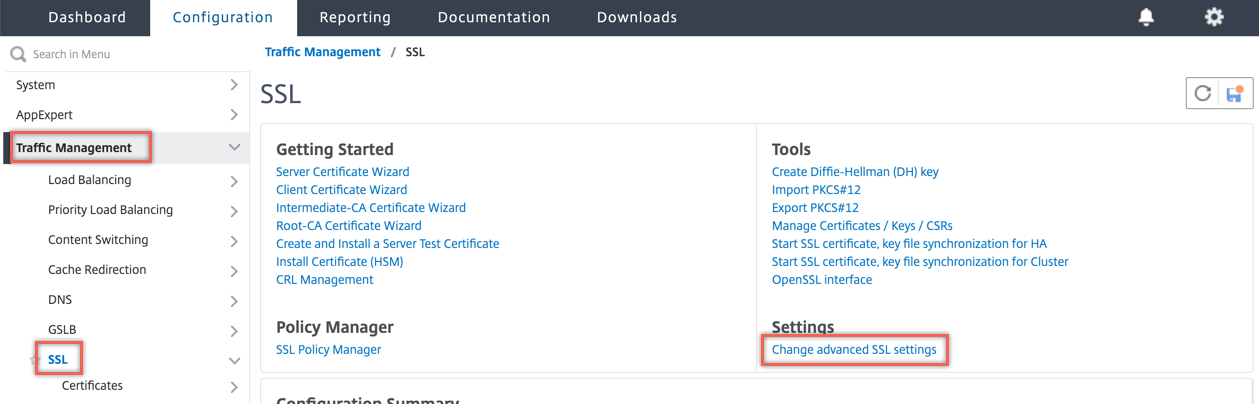

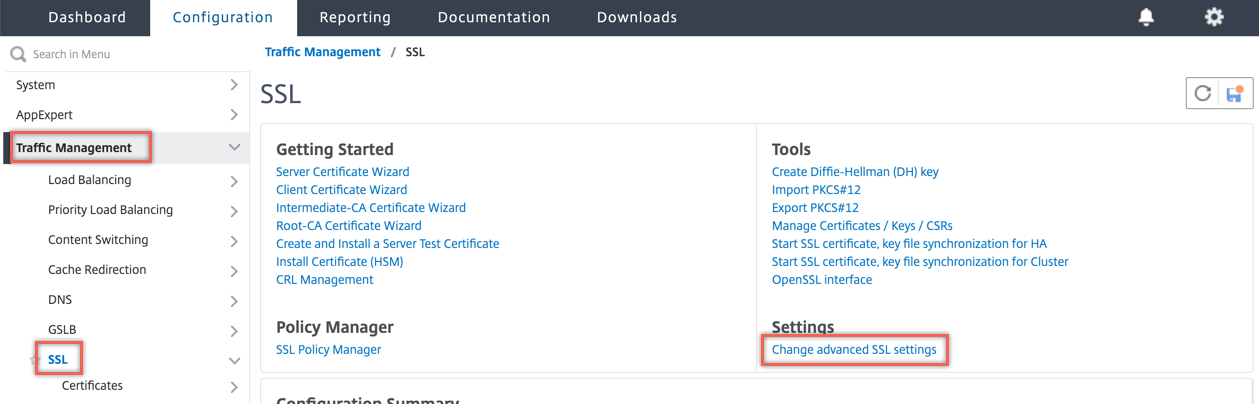

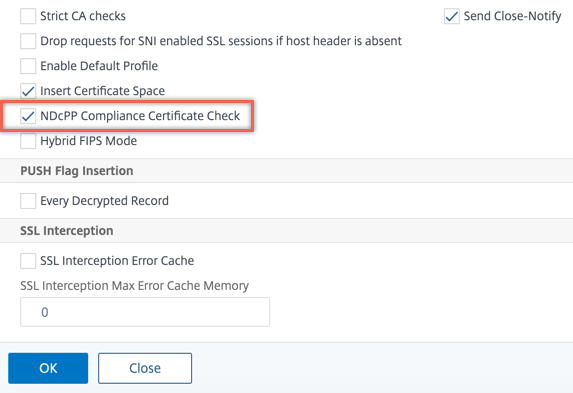

航海家Sie zu流量管理> SSLund wählen Sie in der Gruppe设置死亡的选择Erweiterte SSL-Einstellungen ändern来自。

民意调查您NDCPP-Konformitatszertifikatprufung来自。祝你好运好吧.

Unterstützung für sichere Neuverhandlungen am Backend einer Citrix ADC-Appliance

Hinweis:Diese Funktion奇怪的13.0版本Build 58。X und höher unterstützt。在früheren Versionen und Builds wurde nur unsichere Neuverhandlungen im Backend unterstützt。

Die Funktion wid auf den folgenden Plattformen unterstützt:•VPX•MPX-Plattformen mit N2- oder N3-Chips•Intel Coleto SSL-Chip-basierte Plattformen

Die Funktion wid auf der fips - platform noch nicht unterstützt

Sichere Neuverhandlungen werden standardmäßig im Backend einer ADC-Appliance verweigert。Das hee ßt, derdenySSLReneg参数ist auf ALL(标准)festgelegt。

我的小弟弟ermöglichen,我的小弟弟wählen fürdenySSLReneg参数来自:

- 不行

- FRONTEND_CLIENT

- FRONTEND_CLIENTSERVER

- 不安全的

Ermöglichen Sie sichere Neuverhandlungen über die CLI

Geben Sie and der eingabeauforforderung Folgendes ein:

设置ssl参数-denySSLReneg

Beispiel:

ssl参数设置-denySSLReneg不做sh ssl参数先进ssl参数 ----------------------- SSL量子尺寸:8 KB马克斯CRL内存大小:256 MB严格CA检查:没有加密触发超时:100发送Close-Notify女士:是的加密触发包数:45否认SSL重新谈判:安全主题上/发行人名称插入格式:Unicode OCSP缓存大小:10 MB推动国旗:0 x0(汽车)严格的主机头检查SNI启用SSL会话:NO Match HTTP Host header with SNI: CERT PUSH加密触发超时时间:1ms Crypto Device Disable Limit: 0控制策略全局undef动作:CLIENTAUTH数据策略全局undef动作:NOOP默认配置文件:ENABLED SSL Insert Space in Certificate header: YES禁用TLS 1.1/1.2用于SSL_BRIDGE安全监控:NO禁用TLS 1.1/1.2用于动态和VPN业务:NO Software Crypto加速CPU阈值:0 Hybrid FIPS模式:TLS1.2支持的DISABLED签名和Hash算法:ALL SSL拦截错误学习和缓存:DISABLED SSL拦截最大错误缓存内存:0字节NDCPP Compliance证书检查:NO异构SSL HW (Cavium和Intel Based): DISABLED加密操作队列限制:150% Done Ermöglichen Sie sichere Neuverhandlungen mit der GUI

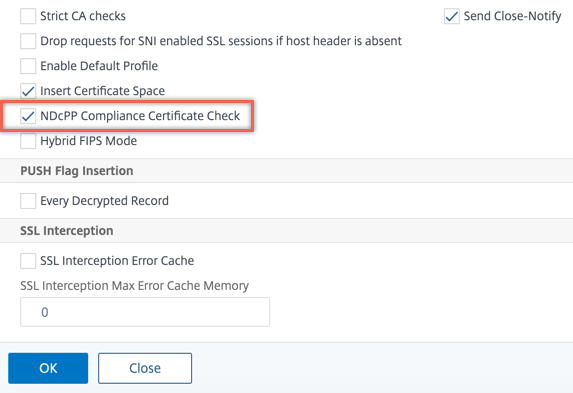

- 航海家Sie zu流量管理> SSL > Erweiterte SSL- einstellungen ändern.

Legen Sie”SSL-Neuverhandlung verweigern“auf einen anderen Wert als ALL fest”。

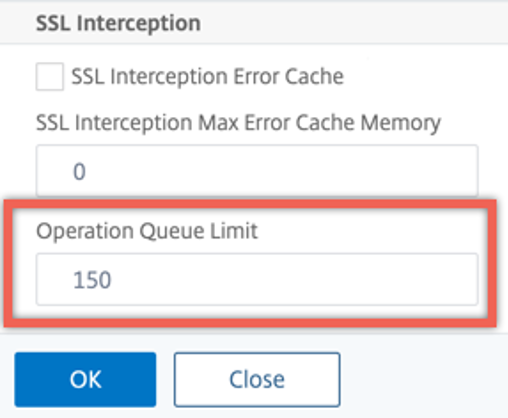

自适应SSL-Verkehrssteuerung

Hinweis:Diese Funktion奇怪的13.0版本Build 58。X und höher unterstützt。

Wenn viel Verkehr auf der Appliance empfangen wid und die Krypto-Beschleunigungskapazität voll ist,开始die Appliance, Verbindungen in die Warteschlange zu stellen, um sie später zu verarbeiten。Derzeit ist die Größe dieser Warteschlange auf 64k festgelegt und die Appliance begin, Verbindungen zu trennen, wenn dieser Wert überschritten word。

Ab版本13.0构建58。x可以在Benutzer的Wert konfigurieren, der einen Prozentsatz der tatsächlichen Kapazität darstellt。Mit Erweiterung trent die Appliance neue Verbindungen, wenn die Anzahl der Elemente in der Warteschlange den Grenzwert überschreitet, der adaptiv und dynamisch berechnet world。diesel Ansatz steuert eingenende ssl - verindinden und verhindert übermäßigen资源和andere Ausfälle, wie z. B. einen Ausfall der Lastenausgleichsüberwachung oder eine langsame Reaktion auf sichere Anwendungen auf der Appliance。

温模瓦特斯朗格利尔斯特,康模电器维特辛逐字逐句。Wenn die Warteschlange nicht leer ist, hat das Kryptosystem seine Kapazität erreicht und die Appliance beginstart, verindungen in die Warteschlange zu stellen。

达斯极限野生基地auf folgenden Kriterien berechnet:

- 死tatsächliche Kapazität des Geräts。

- Vom Benutzer konfigurierter Wert als Prozentsatz der tatsächlichen Kapazität。Der Standardwert ist auf 150% festgelegt。

Wenn beispielsweise die tatsächliche Kapazität einer Appliance zu einem bestimmten Zeitpunkt 1000 Operationen/Sekunde beträgt und under Standardprozentsatz konfiguriert ist, beträgt der Grenzwert, nach dem die Appliance Verbindungen trent, 1500 (150% von 1000)。

So konfigurieren Sie das Limit für die Operationswarteschlange über die CLI

Geben Sie and der eingabeauforforderung Folgendes ein:

设置ssl参数-operationQueueLimit

Limit der Warteschlange für Vorgänge-《世界经济》Kapazität《世界经济》für Kryptovorgänge,《世界经济》(法国)Standardwert: 150。Mindestwert: 0。马克西姆勒:10000。

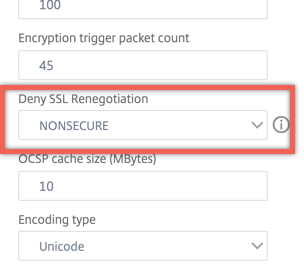

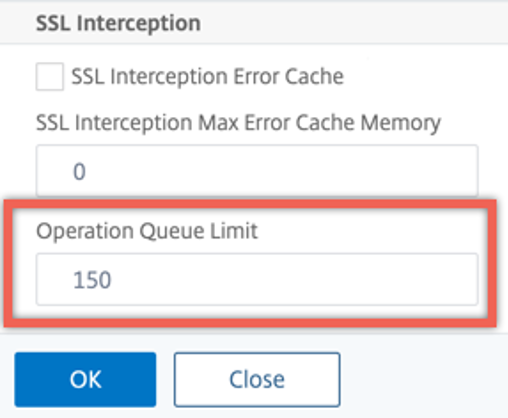

所以konfigurieren Sie das Limit der Operationswarteschlange über die GUI

- 航海家Sie zu流量管理> SSL.

- Klicken Sie在书房设置汪汪汪Erweiterte SSL-Einstellungen ändern.

- Geben Sie einen Wert inWarteschlangenlimit für Vorgänge静脉。模具标准安装标准150。

祝你好运好吧.

Heterogene Clusterbereitstellungen

Ab版本13.0构建47。x können Sie eine heterogene Clusterbereitstellung von Citrix ADC MPX-Appliances mit einer anderen Anzahl von Paket-Engines erstellen, inm Sie den SSL- parameter " Heterogenes SSL HW " auf ENABLED setzen。Um beispielsweise einen Cluster von Cavium-Chip-basierten Appliances (MPX 14000 order ähnlich)和Intel Coleto-Chip-basierten Appliances (MPX 15000 order ähnlich) zu bilden, aktivieren Sie den SSL- parameter " Heterogenes SSL HW。“在平台上的芯片,代表标准(禁用)für柴油参数bei。

Hinweise:

Die folgenden Funktionen werden in einem heterogeneous Cluster nicht unterstützt:

- VPX-Instanzen werden auf Citrix ADC SDX-Appliances gehostet。

- SSLv3-Protokoll auf SSL-Entitäten wie virtuellen Servern, Diensten, Dienstgruppen und internen Diensten。

- CPU-Schwellenwert für Software- krypto - beschleunigung (Verwendung von硬件和软件zur Verbesserung der Verschlüsselungsleistung von ECDSA und ECDHE)。

Weitere Informationen zu den Plattformen, die in einem heterogenen Cluster unterstützt werden, finden Sie unterhttps://docs.citrix.com/en-us/citrix-adc/13/clustering/support-for-heterogeneous-cluster.html.

Aktivieren eines异构集群mit der CLI

Geben Sie and der eingabeauforforderung Folgendes ein:

设置ssl参数-异构sslhw ENABLED

Ermöglichen eines异构集群über模具GUI

- 航海家Sie zu流量管理> SSLund wählen Sie in der Gruppe设置死亡的选择Erweiterte SSL-Einstellungen ändern来自。

民意调查您异质SSL HW.祝你好运好吧.

推旗basierter Verschlüsselungsauslösemechanismus

Mit dem Verschlüsselungsauslösemechanismus, der auf dem PSH-TCP-Flag basiert, können Sie jetzt Folgendes tun:

- Führen你是psh的旗帜,是psh的旗帜,是SSL-Datensatz zusammen的旗帜。

- Führen Sie eine timerbasierte Verschlüsselung durch, bei der der timeoutert mithillife des

设置ssl参数-pushEncTriggerTimeoutBefehls全球festgelegt野生。

Konfigurieren der PUSH-Flag-basierten Verschlüsselung über die CLI

Geben Sie an der eingbauaufforderung die folgenden Befehle ein, um die Push-Flag-basierte Verschlüsselung zu konfigurieren und die Konfiguration zu überprüfen:

set ssl vserver [-pushEncTrigger ] show ssl vserver Beispiel:

set ssl vserver vserver1 -pushEncTrigger always Done sh ssl vserver vserver1 vserver1的高级ssl配置:DH: DISABLED DH私钥指数大小限制:DISABLED Ephemeral RSA: ENABLED刷新计数:0会话重用:ENABLED Timeout: 120秒Cipher重定向:DISABLED SSLv2重定向:DISABLED ClearText端口:0 Client Auth: DISABLED ssl重定向:DISABLED Non FIPS Ciphers: DISABLED SNI: DISABLED OCSP Stapling: DISABLED HSTS: DISABLED HSTS inclesubdomains:NO HSTS Max-Age: 0 SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED Push Encryption Trigger: Always Send Close-Notify: YES Strict Sig-Digest Check: DISABLED Zero RTT Early Data: DISABLED DHE Key Exchange With PSK: NO Tickets Per Authentication Context: 1 ECC Curve: P_256, P_384, P_224, P_521 1) Cipher Name: DEFAULT Description:加密强度的默认密码列表>= 128bit Done Konfigurieren der Push-Flag-basierten Verschlüsselung über die GUI

- 航海家Sie zu流量管理>负载均衡> Virtuelle服务器und öffnen Sie einen virtuellen SSL-Server。

- Wählen我是AbschnittSSL-Parameter在清单中PUSH-Verschlusselungsauslosereinen Wert aus。

Unterstützung für den TLS1.2签名哈希算法

Die Citrix ADC-Appliance ist vollständig tls1.2 - signature - hash - erweiterung kompatibel。

在einem SSL-Handshake senddet ein Client eine list unterstützter signature - hash - algorithmen。Der Client teilt dem Server mit Der Erweiterung " signature_algorithmus " mit, welche signature - hash - algorithm - paare in den SSL-Handshake-Nachrichten (SKE und CCV) verwendet werden könnten。Das Feld " extension_data " diesel Erweiterung enthält einen Wert " supported_signature_algorithms " in der Client-Hello Nachricht。Der SSL-Handshake wid forgesetzt, wenn Der Server einen diesel signature - hash - algorithmen unterstützt。Wenn der Server keinen dieser Algorithmen unterstützt, wid die Verbindung getrent。

Wenn der Server ein Clientzertifikat für die Clientauthentifizierung anfordert, enthält die Zertifikatsanforderungsnachricht einen Wert " supported_signature_algorithms "。Das Clientzertifikat wierend auf diesem签名哈希算法ausgewählt。

Hinweis:

Die Citrix ADC-Appliance fungiert als服务器für einen客户端和als客户端für den后端服务器。

模具设备unterstützt nur RSA-SHA1和RSA-SHA256 im前端和RSA-MD5, RSA-SHA1和RSA-SHA256 im后端。

模具MPX/SDX/VPX-Appliance unterstützt模具folgenden signature - hash - kombinationen。Wenn auf einer SDX-Appliance ein SSL-Chip einer VPX-Instanz zugewiesen ist, gilt die Verschlüsselungsunterstützung einer MPX-Appliance。Andernfalls镀金死亡正常Verschlüsselungsunterstützung einer VPX-Instanz。

- Auf einer VPX-Instanz和Auf einer MPX/SDX-Appliance ohne N3-Chips:

- RSA-MD5

- RSA-SHA1

- RSA-SHA224

- RSA-SHA256

- RSA-SHA384

- RSA-SHA512

- Auf einer MPX/SDX-Einheit mit n3芯片:

- RSA-MD5

- RSA-SHA1

- RSA-SHA224

- RSA-SHA256

- RSA-SHA384

- RSA-SHA512

- ECDSA-SHA1

- ECDSA-SHA224

- ECDSA-SHA256

- ECDSA-SHA384

- ECDSA-SHA512

Standardmäßig sind alle signature - hash - algorithmen aktiviert。Sie können jedoch nur einige签名- hash - algorithmen aktivieren, indem Sie den folgenden Befehl verwenden:

set ssl parameter -sigDigestType 参数sigDigestType设备支持的签名摘要算法。平台决定默认支持的算法列表。VPX平台:RSA- md5 RSA- sha1 RSA- sha224 RSA-SHA256 RSA- sha384 RSA-SHA512 MPX N3卡:RSA- md5 RSA- sha1 RSA- sha224 RSA-SHA256 RSA- sha384 RSA-SHA512其他MPX平台:RSA- md5 RSA- sha1 RSA- sha224 RSA-SHA256 RSA- sha384 RSA-SHA512set ssl parameter -sigDigestType RSA-SHA224 RSA-SHA256 RSA-SHA384 RSA-SHA512 Peer-Zertifikats的有效性

Gemäß RFC 5246 muss das Peer-Zertifikat mit einem der signature - hash - algorithmen signiert werden, die in der Client-Hello-Erweiterung enthalten sind。Sie können denstrictSigDigestCheck参数verwenden。Abhängig von der vom客户端gesendeten签名哈希列表gibt die器具bei Aktivierung ein Zertifikat zurückstrictSigDigestCheck, das von einem der signature - hash - algorithmen signiert ist, die in der Client-Hello-Erweiterung erwähnt werden。Wenn der Peer kein ordnungsgemäßes Zertifikat besitzt, widdie verindung getrent。Wenn diesel参数deaktiviert ist, wid der signature - hash nicht im Peer-Zertifikat geprüft。

Sie können eine strikte Signaturüberprüfung auf einem virtuellen SSL-Server und -Dienst konfigurieren。Wenn Sie diesen参数auf einem virtuellen SSL-Server aktivieren, muss das vom Server gesendete Serverzertifikat von einem der signature - hash - algorithmen signiert sein, die in der Client-Hello-Erweiterung aufgeführt sind。Wenn die Clientauthentifizierung aktiviert ist, muss das vom Server empfangene clientzertififiat mit einem der signature - hash - algorithmen signiert werden, die in der vom Server gesendeten Zertifikatsanforderung aufgeführt sind。

Wenn Sie diesen参数在einem SSL-Dienst aktivieren, muss das vom Client empfangene Serverzertifikat von einem der signature - hash - algorithmen signiert sein, die在der Client- hello - erweiterung aufgeführt sind。Das Clientzertifikat muss mit einem der signature - hash - algorithmen signiert werden, die in der Zertifikatsanforderungsnachricht aufgeführt信德。

Wenn das标准profile aktiviert ist, können Sie es verwenden, um einem strikte Signaturüberprüfung auf einem virtuellen SSL-Server, einem SSL-Dienst und einem ssl - profile zu konfigurieren。

Konfigurieren einer reinforce Signaturüberprüfung auf einem virtuellen SSL-Server, Dienst oder profile über die CLI

Geben Sie and der eingabeauforforderung Folgendes ein:

set ssl vserver -strictSigDigestCheck (ENABLED | DISABLED) set ssl service -strictSigDigestCheck (ENABLED | DISABLED) set ssl profile -strictSigDigestCheck (ENABLED | DISABLED) Parameters strictSigDigestCheck检查对端实体证书是否使用Citrix ADC设备支持的签名哈希算法之一进行签名。取值:ENABLED、DISABLED默认值:DISABLED Beispiel:

set ssl vserver v1 -strictSigDigestCheck Enabled set ssl service s1 -strictSigDigestCheck Enabled set ssl profile p1 -strictSigDigestCheck Enabled Wichtig:

Wenn DH-, ECDHE- oder ECDSA-Verschlüsselungen auf der Appliance konfigureert信德,muss die SKE-Nachricht mit einem der signator - hashes signiert werden, die in der cliente gemeinsam信德,under auf der Appliance konfigureerten Liste。温恩肯在gemeinsamer签名哈希vorhanden ist,鸟死不定式unterbrochen。

在diesem Artikel

- SSL aktivieren

- Konfigurieren von Diensten

- Virtuelle SSL-Serverkonfiguration

- Binden Sie Dienste an den virtuellen SSL-Server

- Konfigurieren eines virtuellen Servers mit Servernamenangabe (SNI) für das sichere托管mehererer站点

- Unterstützung für SNI im后端dienst

- Hinzufügen oder Aktualisieren eines Zertifikatsschlüsselpaars

- Binden Sie das Zertifikatschlüsselpaar an den virtuellen SSL-Server

- Virtuelle SSL-Serverparameter

- 这个整体SSL-Parameter