Cookie-Hijacking舒兹

Cookie-Hijacking Schutz mild Cookie-Diebstahl-Angriffe von Hackern。被他们的Sicherheitsangriff übernimmt在安格里夫,在Benutzersitzung,嗯,unbefugten Zugriff在Webanwendung zu erhalten。在Benutzer eine Website durchsucht, z. B. Banking-Anwendung, richtet die Website eine Sitzung - dem Browser ein。Während Sitzung speichert die Anwendung die Benutzerdaten wie Anmeldeinformationen, Seitenbesuche in einer Cookie-Datei。Die Cookie-Datei wid dann in der Antwort an den Client-Browser gesendet。Der Browser speichert die Cookies,嗯aktive Sitzungen aufrechtzuerhalten。Der Angreifer kann diese Cookies entweder manuell ausdem Cookie-Speicher des Browsers oder über eine Rouge Browser-Erweiterung stehlen。饼干,嗯Zugriff auf die Webanwendungssitzungen des Benutzers zu erhalten。

Zur Abwehr von Cookie-Angriffen stellt die Citrix ADC Web应用防火墙(WAF) die TLS-Verbindung vom Client zusammen mit der Validierung der WAF- cookie - konsistenzvalidierung heraus。Für jede neue Clientanforderung validiert die器具模具tls - verindung und überprüft auch die Konsistenz von anwendungund Sitzungscookie in der Anforderung。在Angreifer versucht, Anwendungscookies and Sitzungscookies, die vom Opfer gestohlen wurden, zu mischen and abzugleichen, schlägt die Validierung der Cookie-Konsistenz fehl, and die konfigurierte cookie - hijackaktion wangewendet。Weitere information zur Cookie-Konsistenz finden Sie im ThemaCookie-Konsistenzprufung.

Hinweis:

Die Cookie-Hijacking Funktion unterstützt Protokollierung和SNMP-Traps。在SNMP-Thema下的snmp配置信息和SNMP-Thema下的snmp配置信息。

Einschrankungen

- JavaScript混乱im客户端浏览器aktiviert sein。

- Der Cookie-Hijacking Schutz wild auf TLS版本1.3 nicht unterstützt。

- Begrenzte Unterstützung für den Internet Explorer (IE) -Browser, da der Browser die SSL-Verbindungen nicht wiederverwendet。Führt zu mehren Weiterleitungen, die für eine Anfrage gesendet werden, die schließlich zu einem Fehler " MAX READCEED " im IE-Browser führen。

Funktionsweise des Cookie-Hijacking Schutzes

在den folgenden Szenarien wid erläutert, wie der Cookie-Hijacking-Schutz In einer Citrix ADC Appliance funktioniert。

场景1:Benutzer, der ohne Session-Cookie auf die erste Webseite zugreift

- 德国贝努策和苏什特,德国威班文东,德国正宗的fizieren和德国开始的ADC-Sitzungscookie在德国的安弗莱,德国的网站祖格里芬。

- Wenn die Anforderung empfangen wid, erstellt die Appliance eine Application Firewall-Sitzung mit einer Sitzungs-Cookie-ID。

达达尔奇野生TLS-Verbindung für die Sitzung发起人。Da das JavaScript nicht im Clientbrowser gesendet und ausgeführt wid, markiert die Appliance die TLS-Verbindung als validiert, und es ist keine Herausforderung erforderlich。

Hinweis:

Selbst wenn in Angreifer versucht, alle App-Cookie-IDs von einem Opfer zu senden, ohne as Sitzungscookie zu senden, erkennt die Appliance as Problem and ententent alle app - cookie in der Anfrage, bever sie die Anforderung and den backend - server weiterleet。Der后端服务器背叛程序和应用程序cookie和nimmt的配置。

- Wenn der Backend-Server eine Antwort senddet, empfängt die Appliance die Antwort und leitet sie mit einem JavaScript-Sitzungstoken und einem Seed-Cookie weiter。模具,电器市场,模具,tls -逐字检定仪。

- Wenn der Client-Browser die Antwort empfängt, führt der Browser das JavaScript aus und generiert eine morphierte Cookie-ID mit dem Sitzungstoken und dem Seed-Cookie。

- Wenn ein Benutzer eine nachfolgende Anforderung über die tls - verindung sendet, umgeht die Appliance die morphierte Cookie-Validierung。死得轻,死得tls - verindung - berits validiert ist。

场景2:Benutzer, der über neue TLS-Verbindung mit Session-Cookie auf aufeinanderfolgende Webseiten zugreift

- Wenn ein Benutzer eine HTTP-Anforderung für aufeinanderfolgende Seiten über eine neue TLS-Verbindung sendet, sendet der Browser die Session-Cookie-ID und die morphierte Cookie-ID。

- Da es es um eine neue TLS-Verbindung handelt, erkennt die Appliance die TLS-Verbindung und fordert den Client mit einer Redirect-Antwort mit Seed-Cookie heraus。

- Der Client berechnet nach Erhalt Der Antwort vom ADC das morphierte Cookie mit dem Token Der Sitzung und dem neuen Seed-Cookie。

- Der Client senddet dann dieses neu berechnete morphed Cookie zusammen mit einer Session-ID。

- Wenn das morphierte Cookie, das innerhalb der ADC-Appliance berechnet wid und das über die Anforderung gesendete Cookie übereinstimmt, wid die TLS-Verbindung als verifiziert markiert。

- 这是一个小甜饼,schlägt Validierung fehl。Danach sendet die电器模具Herausforderung an den客户端zurück, um ein ordnungsgemäßes morphes Cookie zu senden。

场景3:安格瑞弗,今夜之死

- 在Benutzer和Webanwendung authentifiziert, verwendet der Angreifer verschiedene Techniken,嗯die Cookies zu stehlen和sie wiederzugeben。

- 那是我的种子饼干,那是我的种子饼干。

- Da der Angreifer kein JavaScript ausgeführt hat, enthält die Antwort des Angreifers für die umgeleitete Anfrage nicht das morphierte Cookie。

- Dies führt zu einem morphierten Cookie-Validierungsfehler auf der ADC-Appliance-Seite。模具设备发送器,输出,输出,输出客户端。

- Wenn die Anzahl der morphierten Cookie-Validierungsversuche den Schwellenwert überschreitet, kennzeichnet die Appliance den Status als Cookie-Hijacking。

- Wenn der Angreifer versucht, Anwendungscookies und Sitzungscookies zu mischen, die vom Opfer gestohlen wurden, schlägt die Cookie-Konsistenzprüfung fehl, und die Appliance wendet die konfigurierte cookie - hijackk - aktion an。

场景4:安格瑞弗,我死定了

- Angreifer können auch versuchen, sich bei einer Webanwendung als echter Benutzer zu authentifizieren and die Cookies des Opfers wiederzugeben, um Zugriff auf die web sitzung zu erhalten。

- Die ADC-Appliance erkennt auch solche verkörperten Angreifer。Obwohl eine verifizierte tls - verindung vom Angreifer verwendet wude,嗯das Cookie eines Opfers wiederzugeben, überprüft die ADC-Appliance dennoch, ob das Sitzungscookie and das Anwendungscookie in der Anforderung konsistent sind。模具用具überprüft Die Konsistenz eines Anwendungs-Cookie mithillife des Sitzungscookie in der Anforderung。Da die Anforderung das Sitzungscookie eines Angreifers und das App-Cookie eines Opfers enthält, schlägt die Validierung der Cookie Konsistenz fehl。

- Infolgedessen wendet模具电器模具konfigurierte Cookie-Hijack-Aktion an。Wenn die konfigurierte Aktion als " blockieren " festgelegt ist, entfernt die Appliance alle Anwendungscookies和senddet die Anfrage an den后端服务器。

- Der后端服务器empfängt eine Anfrage ohne Anwendungscookie and reagiert daher auf eine Fehlerantwort an den Angreifer, z. B.“Benutzer nicht angemeldet”。

Konfigurieren von Cookie-Hijacking mit der CLI

Sie können ein bestimmtes anwendungs - firewall - profile auswählen und eine oder mehrere Aktionen festlegen, die Cookie-Hijacking verhindern。

Geben Sie and der eingabeauforforderung Folgendes ein:

set appfw profile

Hinweis:

Standardmäßig ist die Aktion auf“无”gesetzt。

Beispiel:

set appfw profile profile1 - cookieHijackingAction Block

Wo sind Aktionstypen:

Blockieren: Blockieren Sie Verbindungen, die gegen diese Sicherheitsprüfung verstoßen。日志:Protokollieren Sie Verstöße gegen diese Sicherheitsprüfung。统计:Generieren Sie statisken für diese Sicherheitsprüfung。Keine: Deaktivieren Sie alle Aktionen für diese Sicherheitsprüfung。

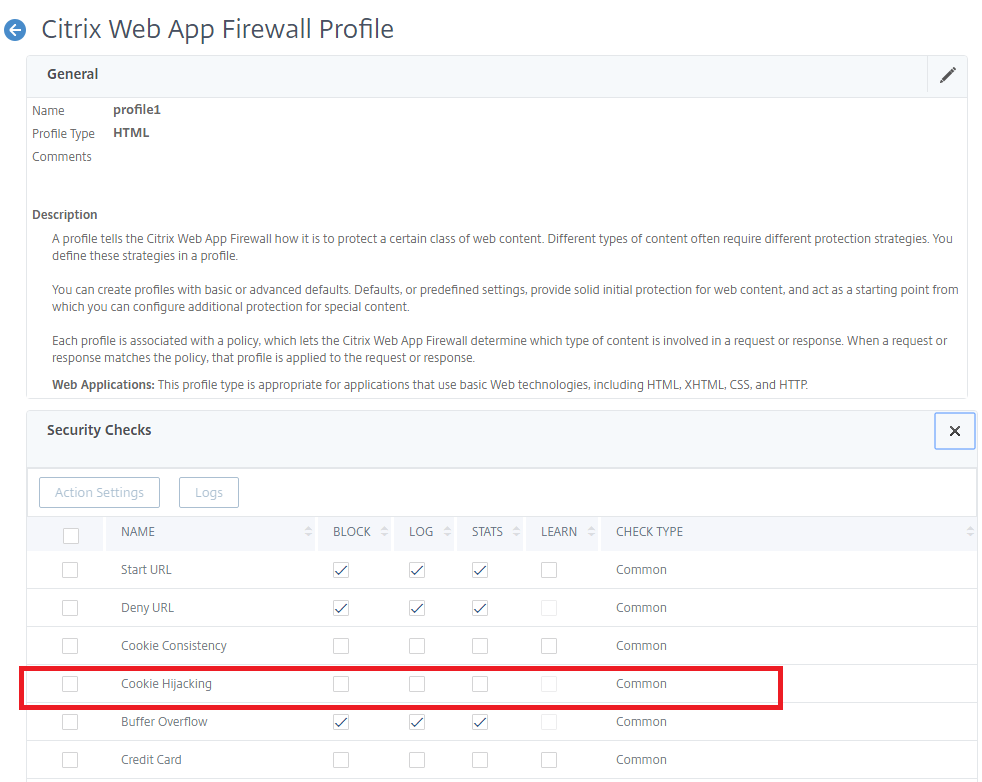

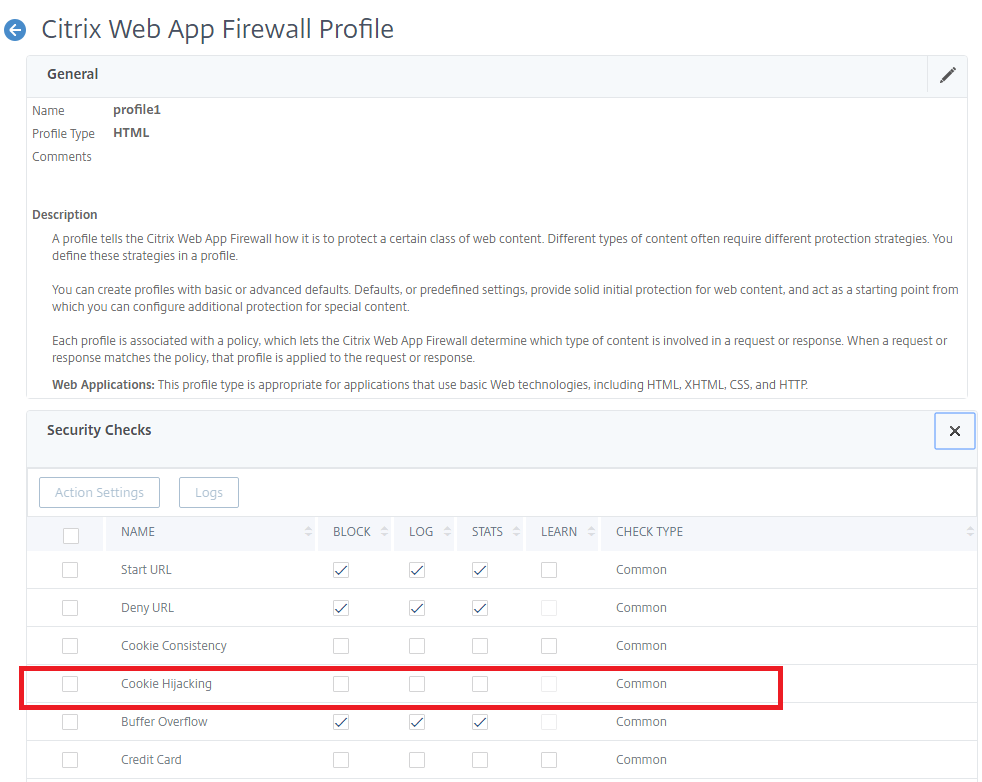

Konfigurieren von Cookie-Hijacking über die Citrix ADC GUI

- 航海家Sie zuSicherheit > Citrix Web App Firewall >配置文件.

- Wählen Sie auf der Seite配置文件ein profile aus, und klicken Sie aufBearbeiten.

我们是在现场Citrix Web应用程序防火墙配置文件zum AbschnittErweiterte设置und klicken Sie aufSicherheitsprufungen.

- Wählen我是AbschnittSicherheitsuberprufungen死亡的选择Cookie-Hijackingaus, und klicken Sie dann aufAktionseinstellungen.

- Wählen Sie auf der SeiteCookie-Hijacking设置eine oder mehere Aktionen aus,嗯Cookie-Hijacking zu verhindern。

祝你好运好吧.

Hinzufügen einer Relaxationsregel für die Cookie-Konsistenzvalidierung über die Citrix ADC GUI

嗯假阳性,können Sie eine Relaxationsregel für Cookies hinzufügen, die von der Cookie-Validierung ausgenome werden können。

- 航海家Sie zuSicherheit > Citrix Web App Firewall >配置文件.

- Wählen Sie auf der Seite配置文件ein profile aus, und klicken Sie aufBearbeiten.

- 我们是在现场Citrix Web应用程序防火墙配置文件zum AbschnittErweiterte设置und klicken Sie aufRelaxationsregeln.

Wählen我是AbschnittRelaxationsregeln死亡的选择Cookie-Konsistenzaus, und klicken Sie aufAktion.

- 我在你的地盘上Cookie Consistency Relax-Regeldie folgenden参数。

- Aktiviert。Wählen你的选择是什么,你的选择是什么möchten。

- Ist Cookie-Name正则表达式。Wählen Sie aus, ob der Cookie-Name ein regulärer Ausdruck ist。

- Cookie-Name。在饼干的世界里,在饼干的世界里,在我们的世界里。

- Regex-Editor。Klicken Sie auf diese Option, um die Details des regulären Ausdrucks anzugeben。

- Kommentare。Eine kurze Beschreibung über den Cookie。

- 祝你好运Erstellen和Schließen.

Anzeigen von Cookie-Hijacking Traffic und Verstöße statistic mit der CLI

Zeigen Sie Sicherheitsdatenverkehr and Sicherheitsverletzungen in einem tabellarischen odergrafischen Format an。

zeigen Sie sicherheitsstatisken an

Geben Sie and der eingabeauforforderung Folgendes ein:

统计appfw配置文件profile1

| appfw - profile流量统计 | 率(/秒) | Gesamt |

|---|---|---|

| Anforderungen | 0 | 0 |

| 字节anfordern | 0 | 0 |

| Antworten | 0 | 0 |

| Antwort-Bytes | 0 | 0 |

| Bricht ab | 0 | 0 |

| Weiterleitungen | 0 | 0 |

| Langzeit-Antwortzeit(女士) | - - - - - - | 0 |

| Letzte Ave Reaktionszeit (ms) | - - - - - - | 0 |

| HTML / XML / JSON-Verstoßstatistik | 率(/秒) | Gesamt |

|---|---|---|

| Start-URL | 0 | 0 |

| URL verweigern | 0 | 0 |

| Referer-Kopfzeile | 0 | 0 |

| Pufferuberlauf | 0 | 0 |

| Cookie-Konsistenz | 0 | 0 |

| Cookie-Hijacking | 0 | 0 |

| CSRF-Formular-Tag | 0 | 0 |

| HTML-Site-ubergreifendes Skripting | 0 | 0 |

| HTML-SQL-Injection | 0 | 0 |

| Feld-Format | 0 | 0 |

| Feldkonsistenz | 0 | 0 |

| Kreditkarte | 0 | 0 |

| 那么自信Objekt | 0 | 0 |

| 签名的Verletzungen | 0 | 0 |

| Inhaltstyp | 0 | 0 |

| JSON拒绝服务 | 0 | 0 |

| JSON sql注入 | 0 | 0 |

| JSON跨站点脚本 | 0 | 0 |

| Datei-Upload-Typen | 0 | 0 |

| XML-Payload des Inhaltstyps ableiten | 0 | 0 |

| HTML-CMD-Einschleusung | 0 | 0 |

| xml格式 | 0 | 0 |

| XML-Denial-of-Service (XDoS) | 0 | 0 |

| XML-Nachrichtenuberprufung | 0 | 0 |

| Interoperabilität von Webdiensten | 0 | 0 |

| XML SQL注入 | 0 | 0 |

| XML-Site-ubergreifendes Skripting | 0 | 0 |

| XML-Anhang | 0 | 0 |

| SOAP-Fehlerverletzungen | 0 | 0 |

| 《XML-Verstoße | 0 | 0 |

| Verstoße insgesamt | 0 | 0 |

| HTML / XML / JSON-Protokollstatistik | 率(/秒) | Gesamt |

|---|---|---|

| URL-Protokolle starten | 0 | 0 |

| URL-Protokolle verweigern | 0 | 0 |

| Referer-Header-Protokolle | 0 | 0 |

| Pufferuberlaufprotokolle | 0 | 0 |

| Pufferuberlaufprotokolle | 0 | 0 |

| Cookie-Konsistenzprotokolle | 0 | 0 |

| Cookie-Hijacking Protokolle | 0 | 0 |

| CSRF-Formular-Tag-Protokolle | 0 | 0 |

| html -跨站点脚本协议 | 0 | 0 |

| html -跨站点脚本转换协议 | 0 | 0 |

| HTML SQL注入协议 | 0 | 0 |

| HTML-SQL-Transformationsprotokolle | 0 | 0 |

| Feldformatprotokolle | 0 | 0 |

| Konsistenzprotokolle für费尔德 | 0 | 0 |

| Kreditkarten | 0 | 0 |

| Transformationsprotokolle für Kreditkarten | 0 | 0 |

| Sichere Objektprotokolle | 0 | 0 |

| Signatur-Protokolle | 0 | 0 |

| Inhaltstyp-Protokolle | 0 | 0 |

| JSON Denial-of-Service-Protokolle | 0 | 0 |

| JSON-SQL-Injectionsprotokolle | 0 | 0 |

| JSON-Site-Cross-Site-Skripting-Protokolle | 0 | 0 |

| Datei-Upload-Typen Protokolle | 0 | 0 |

| Ableiten des Inhaltstyps XML负载L | 0 | 0 |

| HTML命令注入协议 | 0 | 0 |

| 协议im xml格式 | 0 | 0 |

| XML拒绝服务协议(XDoS) | 0 | 0 |

| XML-Nachrichtenuberprufungsprotokolle | 0 | 0 |

| WSI-Protokolle | 0 | 0 |

| XML SQL注入协议 | 0 | 0 |

| Site-ubergreifendes编写xml脚本 | 0 | 0 |

| XML-Anhangs-Protokolle | 0 | 0 |

| SOAP-Fehlerprotokolle | 0 | 0 |

| Generische XML-Protokolle | 0 | 0 |

| Log-Meldungen insgesamt | 0 | 0 |

| 统计zur服务器fehlerantwort | 率(/秒) | Gesamt |

|---|---|---|

| HTTP-Client-Fehler (4xx Resp) | 0 | 0 |

| HTTP-Serverfehler (5 xx) | 0 | 0 |

Anzeigen von cookie -劫持流量和Verstöße统计图形用户界面

- 航海家Sie zuSicherheit > Citrix Web App Firewall >配置文件.

- Wählen你是详细的Web应用防火墙配置文件ausund klicken Sie aufStatistiken.

- Auf der Seite统计基于Citrix Web应用防火墙werden die细节zum Cookie-Hijacking und zu Verstößen angezeigt。

- 您可以在Tabellarische AnsichtAuswählen奥德祖Graphische Ansicht在einem tabellarischen oder grafischen Format anzuzeigen。

在diesem Artikel

- Einschrankungen

- Funktionsweise des Cookie-Hijacking Schutzes

- Konfigurieren von Cookie-Hijacking mit der CLI

- Konfigurieren von Cookie-Hijacking über die Citrix ADC GUI

- Hinzufügen einer Relaxationsregel für die Cookie-Konsistenzvalidierung über die Citrix ADC GUI

- Anzeigen von Cookie-Hijacking Traffic und Verstöße statistic mit der CLI

- Anzeigen von cookie -劫持流量和Verstöße统计图形用户界面