Ratenbegrenzung für Citrix Gateway

Mit der Ratenbegrenzungsfunktion für Citrix Gateway können Sie die maximale Last für eine bestimmte Netzwerkeinheit oder virtuelle Entität auf der Citrix Gateway- appliance definieren。Da das Citrix Gateway-Gerät den gesamten nicht authentifizierten Datenverkehr verbraucht, ist das Gerät häufig Prozessanforderungen mit hoher Geschwindigkeit ausgesetzt。Mit der Ratenbegrenzungsfunktion können Sie das Citrix Gateway Gerät so konfigurieren, dass die Datenverkehrsrate einer Entität überwacht und basierend auf dem Datenverkehr in Echtzeit vorbeugende Maßnahmen ergriffen werden。Weitere信息化zur Funktionsweise der Ratenbegrenzung在艾纳思杰ADC-Appliance发现Sie unterRatenbegrenzung.

Citrix ADC verfügt über die Funktion zur Begrenzung der Rate, die后端服务器mit einer unvorhergesehenen Geschwindigkeit schützt。Da die Funktion für Citrix ADC den nicht authentifizierten Datenverkehr, den Citrix Gateway verarbeitet, nicht bereitstellte, benötigte Citrix Gateway seine eigenen ratenbegrenzenden Funktionen。die ist erforderlich, um eine unvorherergeshene Rate von Anfragen aus verschiedenen Quellen zu überprüfen, denen das Citrix Gateway-Gerät ausgesetzt ist。Zum Beispiel nicht authentifizierte/Anmelde-/Steuerungsanfragen und bestimte api, die für Endbenutzer- oder Gerätevalidierungen offengelegt wurden。

Häufige Anwendungsfälle für die Tarifbegrenzung

Beschränken Sie die Anzahl der Anfragen pro Sekunde von einer URL。

Trennen Sie eine Verbindung basierend auf Cookies, die auf Anfrage von einem bestimmten Host empfangen wurden, wenn die Anfrage das Ratenlimit überschreitet。

Beschränken http - ip地址,主机(子网掩码)http - ip地址。

Konfigurieren der Ratenbegrenzung für思杰网关

Voraussetzungen

Ein konfigurierter virtueller Authentifizierungsserver。

Wichtige Hinweise

在den konfigationsschritten wein抽样限制标识符konfiguriert。Dasselbe kann mit allen unterstützten参数wie流选择器,Modus konfiguriert werden。Eine erschöpfende贝施莱邦·德·拉滕贝伦祖格斯·芬克蒂恩·芬登·希特尔Ratenbegrenzung.

Die Richtlinie kann auch wie folgt an einen virtuellen VPN-Server gebunden werden。Sie benötigen einen konfigurierten virtuellen VPN-Server, um die Richtlinien mit dem folgenden Befehl zu binden。

绑定VPN vserver -policy denylogin -pri 1 -type aaa_requestAAA_REQUEST ist ein neu eingeführter Bindepunkt für Responder-Richtlinien。Die an diesem Bindepunkt konfigurierten Richtlinien werden auf alle einghenenden Anforderungen auf dem angegebenen virtuellen服务器angewendet。德国的国家für德国的国家/国家的国家国家的国家。

Das Binden der Richtlinie an den virtuellen Citrix Gateway- server ermöglicht die Ratenbegrenzung am AAA_REQUEST-Bindpunkt für den gesamten von Citrix Gateway verbrauchten Datenverkehr, einschließlich nicht authentifizierter Anforderungen。

Durch das Binden der Richtlinie an einen virtuellen authentifizierungswerden die niht authentifiziererten /kontrollierten Anforderungen begrenzt, die den virtuellen Authentifizierungsserver treffen。

Um die Ratenbegrenzung über die Befehlszeile zu konfigurieren, geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

add limitIdentifier -threshold - timesslice -mode Beispiel:

添加限时限位符limit_one_login -threshold 10 - time片4294967290 -mode REQUEST_RATE add responderaction denylogin respondwith ' " HTTP/1.1 200 OK\r\n\r\n " + "请求被拒绝,由于不寻常的速率" ' 添加响应器策略denylogin ` sys.check_limit("limit_one_login") ` denylogin 绑定认证vserver -policy denylogin -pri 1 -type aaa_request Beispiel:

绑定认证vserver authvserver -policy denylogin -pri 1 -type aaa_request Beschreibung des参数

LimitIdentifier -名称für eine Ratenbegrenzungs-ID。Muss mit einem ASCII-Buchstaben oder unterstricen (_) begin and darf nur aus alphanumerischen ascii - zechen oder Unterstrichen besteen。预备役Wörter dürfen nicht verwendet werden。论证。Maximale Länge: 31

Schwellenwert -安弗德朗根,死在安弗朗根时代zulässig信德,安弗拉根(方式),请求率,时间片,与werden。文字词(Modus ist als CONNECTION eingestellt) verfolgt werden, ist dies die Gesamtzahl der verindungen, die durchgelassen würden。标准值:1最小值:1最大值:4294967295

时间片,zeitintervalall in微西昆登,angegeben in Vielfachen von 10, dem Anfragen verfolgt werden,嗯zu überprüfen, ob sie den Schwellenwert überschreiten。Das Argument wid nur benötigt, wenn der Modus auf REQUEST_RATE gesetzt ist。标准误差:1000最小误差:10最大误差:4294967295

模式-交通艺术的定义,交通工具的定义。

- - Verfolgt Anforderungen/时间片。

- 连接- Verfolgt aktive Transaktionen

So konfigurieren Sie die Ratenbegrenzung über die Citrix ADC-GUI:

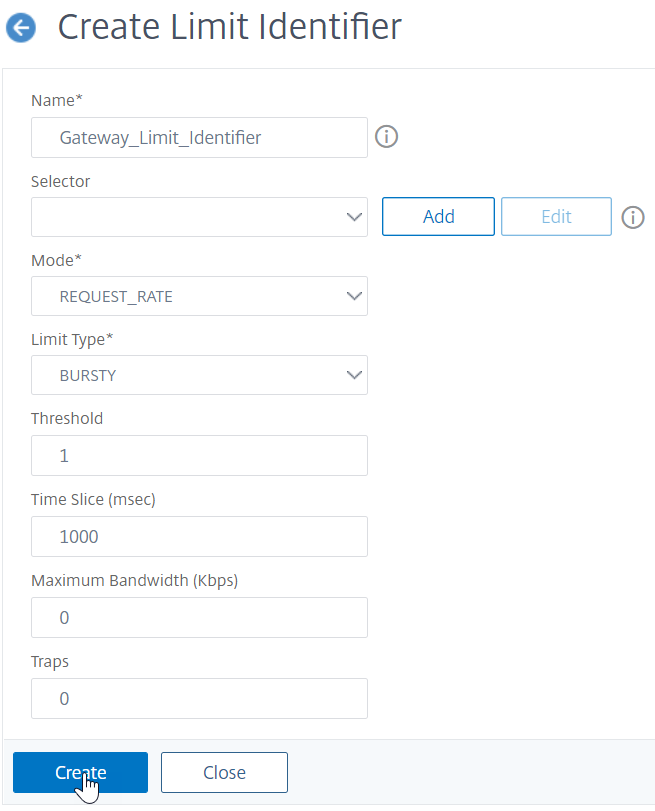

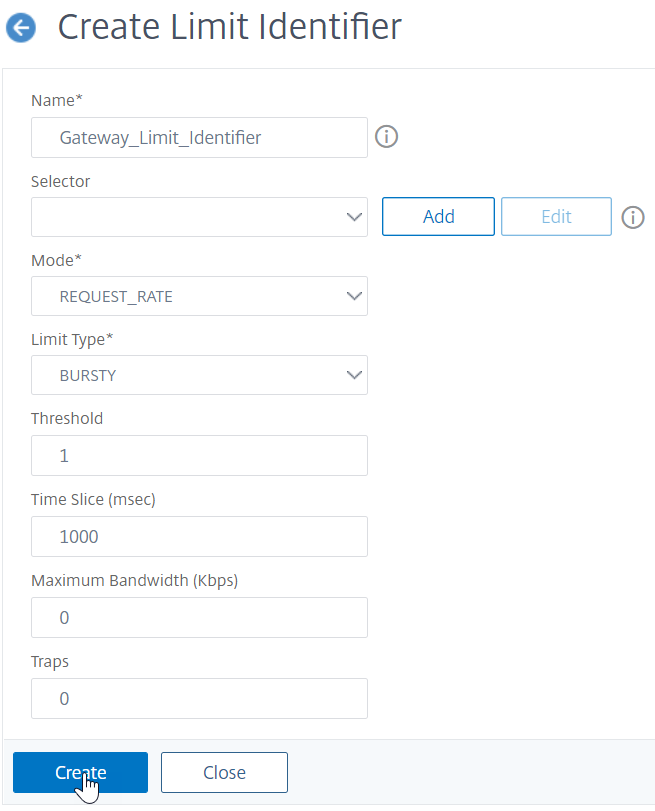

航海家Sie zuAppExpert > Ratenbegrenzung > Limitkennungen,你说什么Hinzufugen, und geben Sie die entrechenden Details an, wie i - abschnitt angegeben。

.

.航海家Sie zuAppExpert >响应者> Richtlinien.“你在现场”Responder-Richtlinien汪汪汪Hinzufugen.

我在你身边Responder Policy erstelleneine Responder- richtlinie mit einer Responder Action, die über die Limit-ID verfügt。

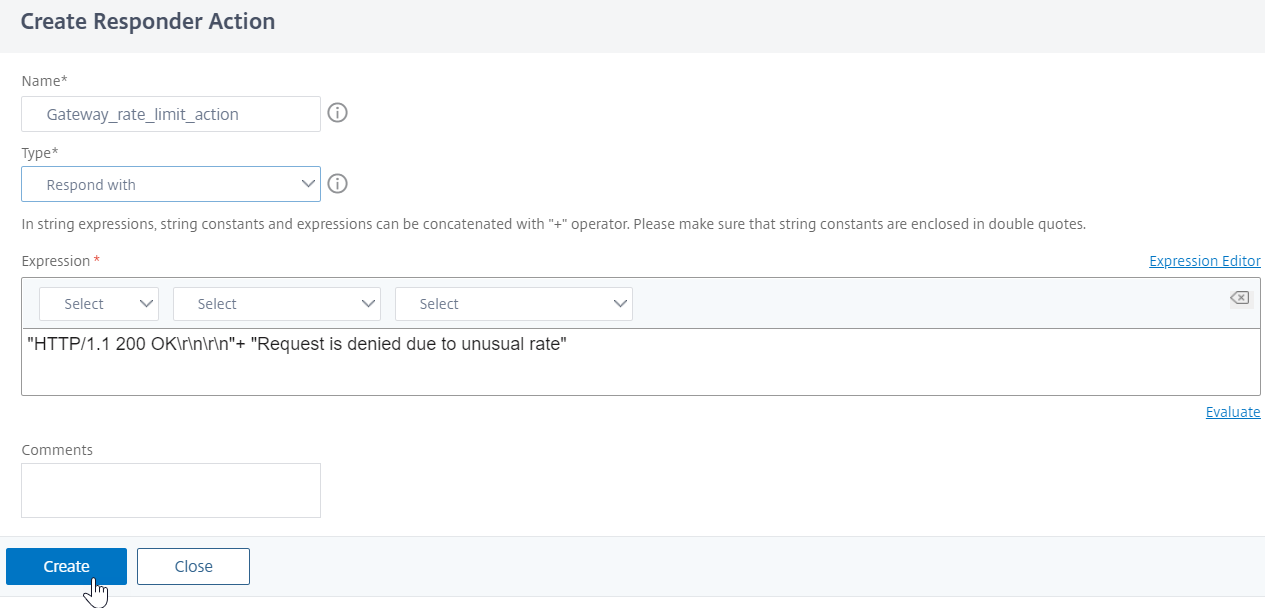

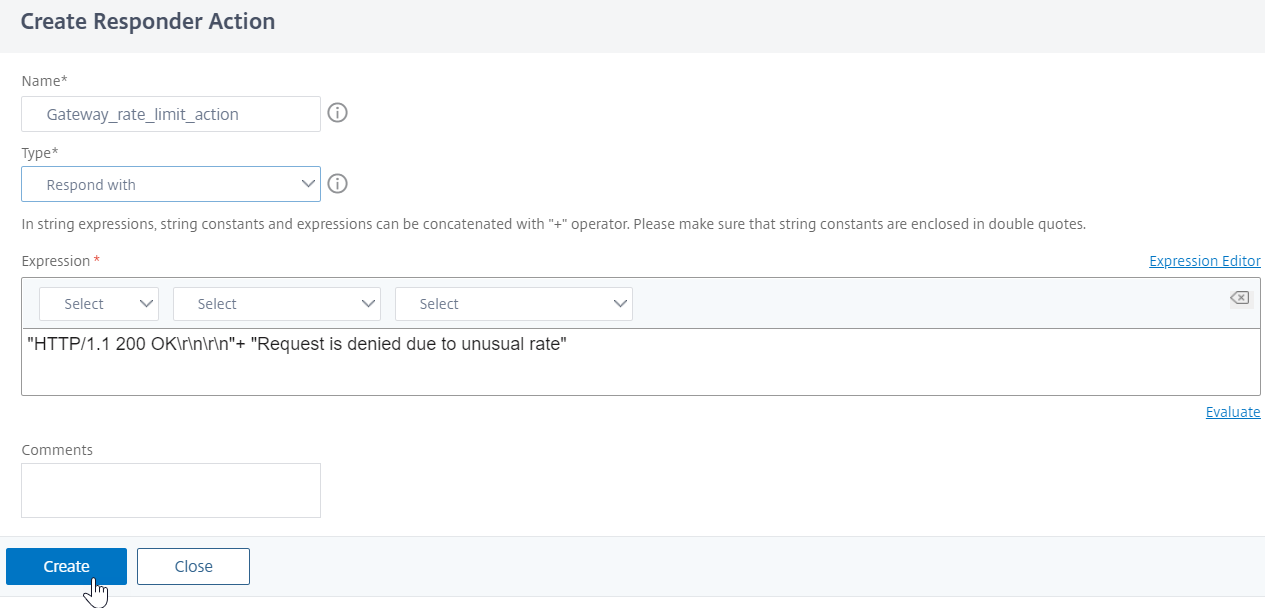

嗯eine Responder Action zu erstellen, klicken Sie nebenAktion汪汪汪Hinzufugenund geben Sie einen Namen für die Responder动作ein。

Wählen Sie im Dropdown-Menü den类型Antworten麻省理工学院aus, geben Sie den folgenden Ausdruck an: " HTTP/1.1 200 OK\ r\ n\ r\ n " + " Anforderung wid aufgrund ungewöhnlicher Rate verweigert ", und klicken Sie aufErstellen.

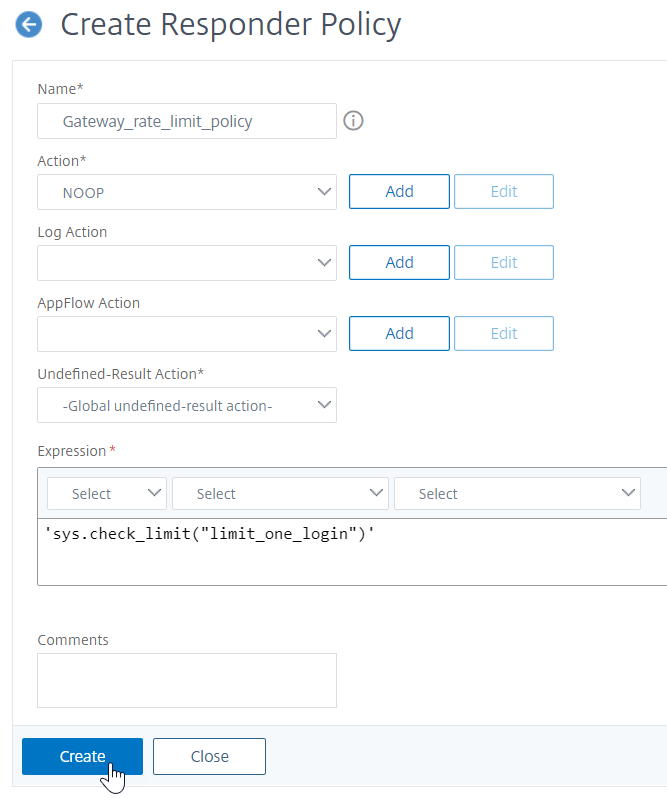

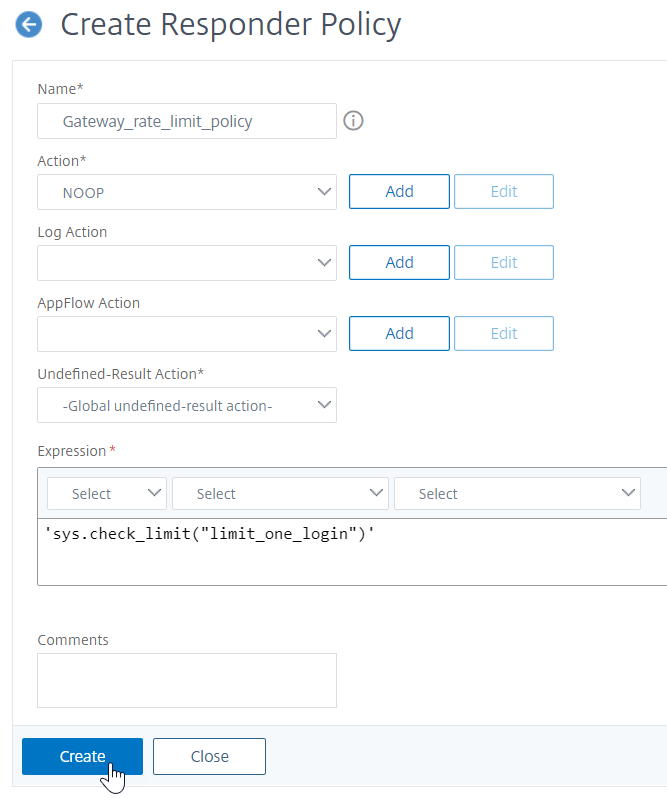

Um eine Responder Policy zuerstellen, geben Sie auf der Seite Responder Policyerstellen einen Namen für die Responder-Richtlinie ein, geben Sie den folgenden Ausdruck an: ' sys。check_limit (" limit_one_login ") ', und klicken Sie aufErstellen.

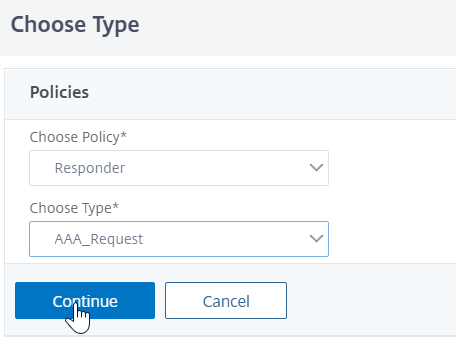

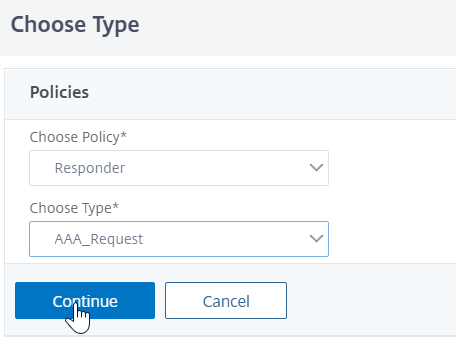

Binden Sie die Responder Policy an den virtuellen Authentifizierungsserver。

- 葛恩思祖Sicherheit> AAA-Anwendungsverkehr> Virtueller服务器.

- Wählen Sie den virtuellen Server aus。

- Fügen你是richhtlinie hinzu。

- Wählen Sie die Responder Policy aus, die Sie an den Server binden möchten, und legen Sie die Priorität fest。

- Wählen Sie den Typ alsAAA-REQUESTund klicken Sie auf魏特.

Hinweis:Sie können die Ratenbegrenzung auh am AAA_REQUEST-Bindpunkt für den virtuellen VPN-Server aktivieren。

配置für die gängigen Anwendungsfälle zum Anwenden von Ratenbegrenzung auf Citrix网关

我的Folgenden sinind die Beispiele für Befehle zum Konfigurieren allgemeiner Anwendungsfälle aufgeführt。

Beschränken Sie die Anzahl der Anfragen pro Sekunde von einer URL。

添加流选择器src " add ns limitIdentifier ipLimitIdentifier -threshold 4 -timeslice 1000 -mode request_rate -limitType smooth -selectorName ip StreamSelector add responder policy ipLimitResponderPolicy " http.req.url.contains(\ " myasp.asp\ ") && sys.check_limit(\ " ipLimitIdentifier\ ") " myWebSiteRedirectAction绑定认证虚拟服务器authvserver -policy denylogin -pri 1 -type aaa_requestLösen Sie eine Verbindung basierend auf Cookies, die auf Anfrage von www.yourcompany.com erhalten wurden, wenn die Anfrage das tariiflimit überschreitet。

add stream selector cacheStreamSelector " http.req.cookie.value(\ " mycookie\ ") " " client.ip.src.subnet(24) " add ns limitIdentifier myLimitIdentifier -Threshold 2 -timeSlice 3000 -selectorName reqCookieStreamSelector添加响应器动作sendRedirectURL重定向' "http://www.mycompany.com" ' + http.req。url' -bypassSafetyCheck Yes添加响应策略rateLimitCookiePolicy " http.req.url.contains(\www.yourcompany.com) && sys.check_limit(\ " myLimitIdentifier\ ") " sendRedirectUrlBeschränken http - ip地址,主机(32子网掩码)http - ip地址。

添加流选择器“CLIENT.IPv6.src.subnet(32)”dst add ns limitIdentifier ipv6_id -imeSlice 20000 -selectorName ipv6_sel add lb vserver ipv6_vip HTTP 3ffe:: 209 80 -persistenceType NONE -cltTime add responder action redirect_page redirect " \ " ' http://redirectpage.com/\ " " ' add responder policy ipv6_resp_pol " SYS.CHECK_LIMIT(\ " ipv6_id\ ") " redirect_page bind responder global ipv6_resp_pol 5 END -type DEFAULT

.

.